こんにちは。SCSKの田中です。

本記事ではUSiZEのランサムウェア対策に向けたサービスを新しく検討するにあたり、ランサムウェアについて調べたことを記載します。

USiZEに興味を持っていただけた方は以下のページをご参照ください。

ランサムウェアとは

ランサムウェアの定義についてIPAが公開している「ランサムウェア対策特設ページ」で以下の定義がされています。

ランサムウェアとは、『身代金』と『Software(ソフトウェア)』を組み合わせた造語です。

感染したパソコンに特定の制限をかけ、その制限の解除と引き換えに金銭を要求する挙動から、

このような不正プログラムがランサムウェアと呼ばれています。

ランサムウェアのタイプについて

ランサムウェアには大きく分けて2種類のタイプがあります。

| ランサムウェアのタイプ | 制限をかける対象 |

|---|---|

| 攻撃を受けたファイルが暗号化され、開けなくなるタイプ | 画像や文書等のファイル |

| 端末のスクリーンがロックされ、操作ができないようにタイプ | 端末のOSなど |

どちらも制限解除と引き換えに身代金等の対価を要求する画面を表示します。

画面の表示方法は、テキストやブラウザ画面、画像など、ファイル形式やメッセージの内容は様々なものが確認されています。

現在、主流となっているランサムウェアはファイル暗号化型です。

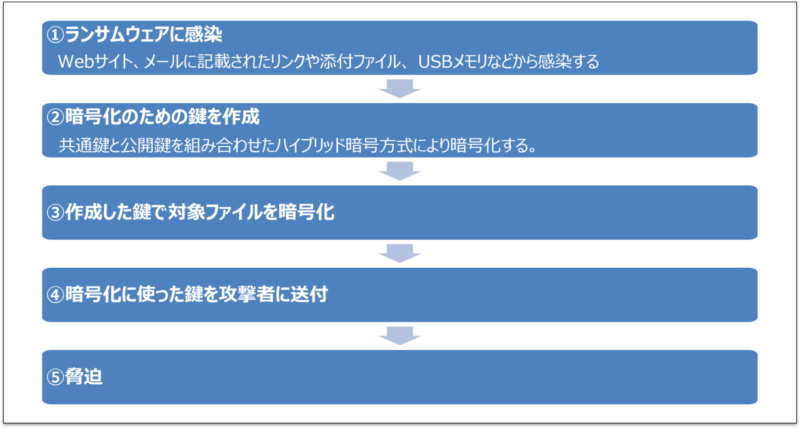

ランサムウェアがファイル暗号化するまでの大まかな流れは以下の通りです。

また最近は暗号化をせずにデータの公開と身代金等の対価を要求する「ノーウェアランサム」と呼ばれるタイプが観測されています。

暗号化の手間を省くことができるというメリットがあります。

ランサムウェアの感染経路

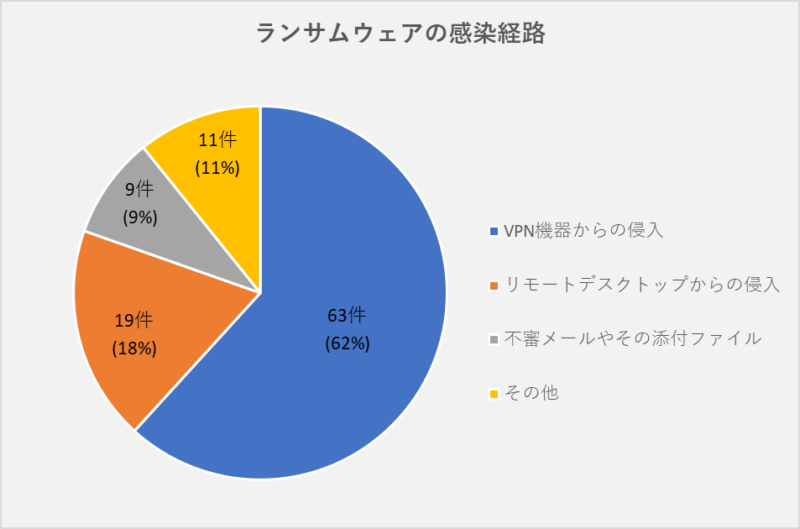

ランサムウェアの感染経路はVPN機器からの侵入が63件で62%、

リモートデスクトップからの侵入が19件で18%を占めます。

サイバー空間をめぐる脅威の情勢等内、令和4年におけるサイバー空間をめぐる脅威の情勢等について図表6(CSV)参照

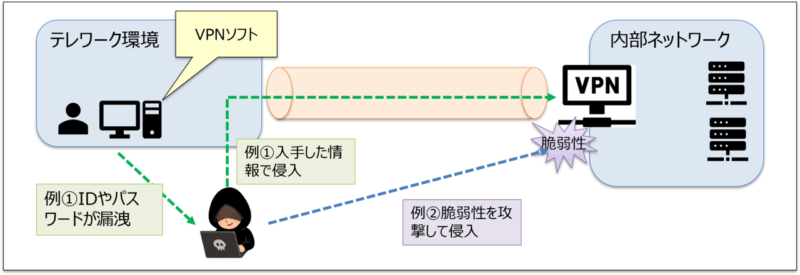

VPN機器へのサイバー攻撃では、認証に利用するVPNの情報や、VPNの脆弱性が悪用されます。

例①不正に入手したVPNのアカウントの認証情報を使い、ネットワークや組織内部に侵入を図ります。

例②VPNの脆弱性を攻撃し内部に侵入します。安全なはずのVPNが攻撃の侵入口になってしまいます。

最近(2023年)のランサムウェアに関する流れ

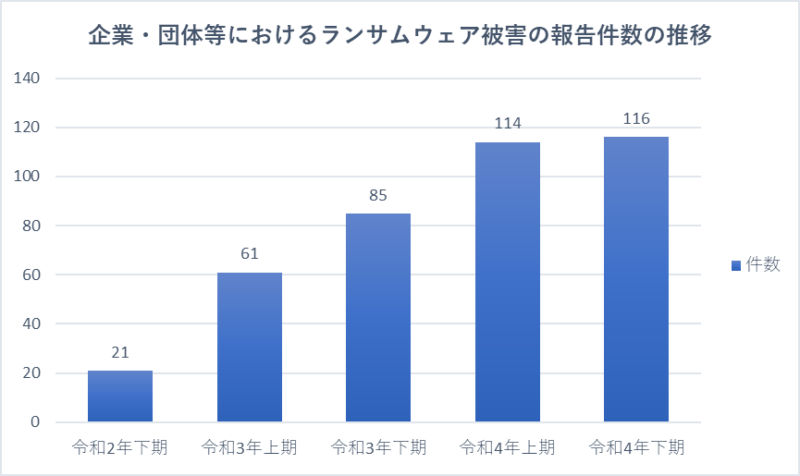

近年、様々な企業でランサムウェアによる被害が確認されています。企業・団体等におけるランサムウェア被害として、

令和4年に都道府県警察から警察庁に報告のあった件数は以下の推移であり、令和2年下半期以降、右肩上がりで増加しています。

サイバー空間をめぐる脅威の情勢等内令和4年におけるサイバー空間をめぐる脅威の情勢等について図表1(CSV)参照

こうした被害発生件数の増加などもあってか、IPAの「情報セキュリティ10大脅威」の組織編にて2021年度から2023年度まで3年連続して1位となっております。

このことからランサムウェアが大きな脅威と感じられており、各企業でランサムウェアの対策が重要視されていることがわかります。

|

2021年 |

2022年 |

2023年 |

|

|---|---|---|---|

| 1位 | ランサムウェアによる被害 | ランサムウェアによる被害 | ランサムウェアによる被害 |

| 2位 | 標的型攻撃による機密情報の窃取 | 標的型攻撃による機密情報の窃取 | サプライチェーンの弱点を悪用した攻撃 |

| 3位 | テレワーク等のニューノーマルな働き方を狙った攻撃 | サプライチェーンの弱点を悪用した攻撃 | 標的型攻撃による機密情報の窃取 |

ランサムウェアに感染しないようにするためにはどうしたらよいか – ユーザ側

ユーザ側でとれる対策と予防策については以下のものがあります。

- フィッシングメールなど、侵入時に使用される攻撃手法を理解し、騙されないようにする。

- 不審なメールやリンクを安易にクリックしない。

- 所属組織のセキュリティポリシーを順守し、ソフトウェアを最新の状態に保つ

ランサムウェアに感染しないようにするためにはどうしたらよいか – 管理者側

管理者側でとれる対策と予防策については以下のものがあります。

- エンドポイントやサーバには総合的なセキュリティソフトを導入する

- メールサーバにおいて攻撃メールを検出するソリューションを導入する

- 外部への不正なネットワーク通信・接続を検出するソリューションを導入する

- ネットワーク内部の監視と不審な挙動を可視化するためのソリューションを導入する

- セキュリティポリシーを策定し、管理者権限の管理やシステムの脆弱性管理を適切に行う

- 3-2-1ルールに則り、データの冗長性を十分に担保できるようなバックアップポリシーを策定する

- インシデント対応体制を構築する

- 従業員に対するセキュリティ教育、注意喚起を実施する

3-2-1ルールは以下のルールのことを指します。

ルール① : データは少なくとも「3つ」のバックアップコピーを持つ

ルール② : バックアップデータを「2種類」以上の異なる媒体に保存する

ルール③ : データ保管先のうち「1つ」は物理的所在地が遠隔地にあるものを選定

万が一、ランサムウェアに感染してしまったら

やってはいけないこと

1.再起動

感染が確認された端末を再起動すると、暗号化が進み被害が拡大する恐れがあります。

2.調査前の駆除

調査完了前に駆除されてしまうとランサムウェアの侵入経路などの情報が失われ、調査ができなくなる恐れがあります。

今後の感染予防策の見直しのためには調査が必要であり、調査を行う場合は、駆除の前に調査を行ってください。

3.駆除前のバックアップの取得

感染中にバックアップを取得することでバックアップデータの保管先で被害が拡大する恐れがあります。

必ずランサムウェアを駆除した後にバックアップを取得しましょう。

4.調査、駆除前のバックアップデータによる復元

調査完了前に復元されると前述2.と同様に調査に必要な情報が失われ、調査ができなくなる恐れがあります。

また感染中時点のバックアップデータにより復元されると再度感染する恐れがあります。

5.専門家や警察へ相談せずに身代金を払う

身代金を支払っても暗号化の解除がされるとは限りません。また1度払うことでその後も繰り返し、狙われる恐れがあります。

そのため専門家や警察に相談することが重要です。

やるべきこと

1.ネットワークから遮断

感染が確認された端末はネットワークから遮断する必要があります。

これによってネットワーク上の他の端末に感染が広がるのを防ぎます。

2.ランサムウェアの種類を特定&駆除

ランサムウェアの種類によっては解除ツールが配布されていたり、駆除できる場合があります。

また適切な解除・復号ツールを探すためにもランサムウェアの種類を特定することが重要になります。

ただし駆除されてしまうとランサムウェアの侵入経路や攻撃情報などの調査を行ったができなくなる恐れがあります。

そのため、調査を行う場合は、駆除の前に調査を行ってください。

3.データを復元

復号ツールは「ID Ransomware」や「No More Ransom」で探すことができるほか、トレンドマイクロ株式会社やマカフィーなどのセキュリティベンダーでもランサムウェアに対応した復号ツールを配布しています。

また定期的にバックアップを取得することで感染前の状態に復元できます。

4.感染予防策の見直し

繰り返し標的にされることを避けるために、感染経路となるセキュリティの穴を塞ぐことが重要です。

よって使用しているネットワーク機器・システムの脆弱性、社内のアクセスログ監視体制や対応フローを見直す必要があります。

終わりに

USiZEではランサムウェアの攻撃に備えた新規サービスの開発中です。

サービスの詳細な情報が決まりましたら、こちらで発表したいと思います。

2024/7/2 追記:

⇒2024/5/21にランサムウェア対応サービスをリリースいたしました。

ランサムウェア対応サービスに関するプレスリリース

最後まで読んでいただきありがとうございました。

参考資料

IPA「ランサムウェア対策特設ページ」

IPA「情報セキュリティ10大脅威」

警察庁「サイバー空間をめぐる脅威の情勢等」

トレンドマイクロ「VPN、サイバー攻撃被害に共通するセキュリティの注意点」

トレンドマイクロ「脅威解説-ランサムウェア」