本記事は TechHarmony Advent Calendar 12/13付の記事です。 本記事は TechHarmony Advent Calendar 12/13付の記事です。 |

どうも、Catoクラウドを担当している佐々木です。

今回は、先日機能追加が発表された Catoクライアントの常時起動「Always-On」の新機能 についてご紹介します。

Always-Onとは

SDP ユーザーのインターネットセキュリティを強化するための機能です。

「Always-On」を使用すると、CatoクライアントのON/OFFをユーザー側で制御することができなくなり、

SDPユーザーからのトラフィックが常に「Catoクラウド」を通過するようにできます。

Always-Onの新機能

2023/11/20のアップデート情報で以下3つの新機能が発表されました。

- Remote Internet Security with One Time Authentication

- New Bypass Mode for Always-On

- Always-On Recovery Mode

それぞれ異なる機能になりますので、個別に説明していきます。

なお、このアップデート情報は以下で確認できます。

「Remote Internet Security with One Time Authentication」について

機能・用途

これまでの動作

Always-Onが有効な場合、これまでは以下の動作をします。

- 認証成功後、認証の有効期限が切れると再認証するまでインターネットアクセスやWAN通信ができません

- この動作は変更できません

アップデート後の動作

有効期限切れ後の動作を以下の3つから指定できるようになります。

- 認証の有効期限が切れると再認証するまでインターネットアクセスやWAN通信ができません(これまでと同じ)

- 認証の有効期限が切れてもインターネットアクセスだけ継続利用することが可能です

- 認証の有効期限が切れてもインターネットアクセス、WAN通信ともに利用可能です

どういう時に使うのか?

設定方法

設定箇所は大きく2つです。

- Client Connectivity Policyの設定

ユーザー単位で認証中・もしくは認証切れの時にどのような動作をするか定義します。

- Client Access(Authentication)の設定

再認証の間隔や有効期限切れの通知有無などを定義します。

Client Connectivity Policyの設定

CMAにログインし、「Access」>「Client Connectivity Policy」を選択します。

右端の「New」をクリックすると、設定ウィンドウが表示されます。

以下の画面にて各設定項目を入力ください。

※ルール名や対象ユーザーなどはこれまでの設定方法と同じため説明を割愛します。適宜任意の値を設定ください。

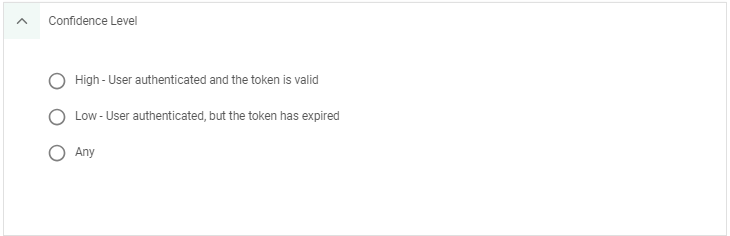

「Confidence Level(信頼レベル)」について

ユーザーが認証している時の状態を「Confidence Level(信頼レベル)」として定義します。

- High:ユーザーは認証に成功しており、かつCatoトークン(認証)の有効期限は切れていない状態(通常のCato利用時)。

- Low:ユーザーは認証に成功しているが、Catoトークン(認証)の有効期限は切れている状態。

- Any:あらゆる状態(認証の状態に応じて制限をかけない場合に使用)。

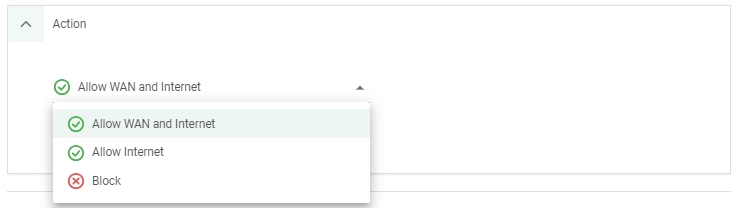

「Action」について

どのような動作をさせるのか定義します。

- Allow WAN and Internet:WANとインターネットアクセスを許可する。

- Allow Internet:インターネットアクセスのみを許可する。

- Block:ブロックする(Catoへの接続不可)。

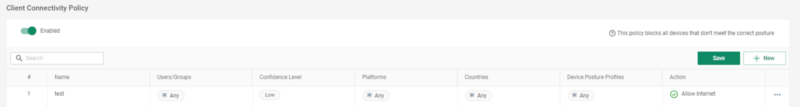

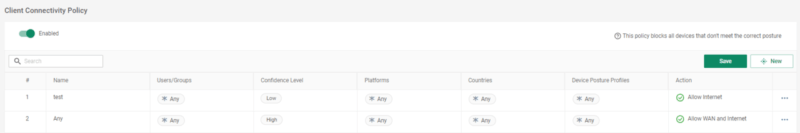

Client Connectivity Policyの設定例

そのため、すべてのユーザーで信頼度がHigh/Lowの時の動作を設定する必要があります。

※Low(認証切れ)の時にブロックしたい場合、Lowの設定はなくても構いません。

以下のように、すべてのユーザーで信頼度がHigh場合、インターネットアクセスもWANアクセスも許可する

といったルールを最後に設定することを推奨します。

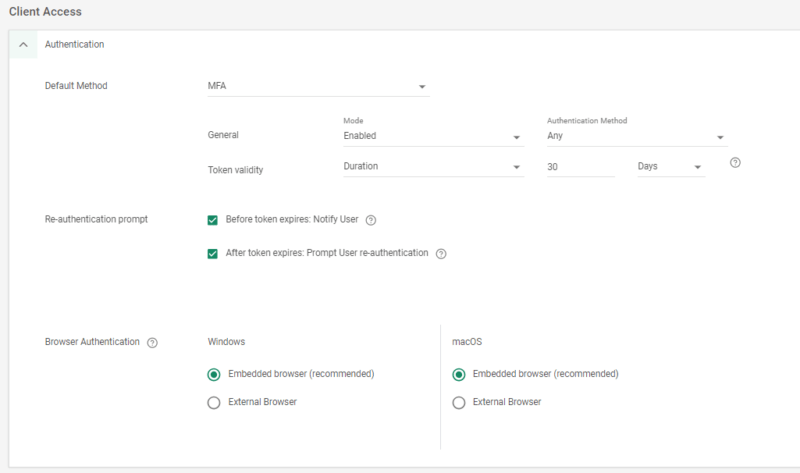

Client Access(Authentication)の設定

CMAにログインし、「Access」>「Client Access」を選択します。

「Authentication」をクリックすると、設定ウィンドウが開きます。

以下の画面にて各設定項目を入力ください。

- Default Method:認証方式を定義(MFA/SSO/User & Password)

- Token validity:トークンの有効期間を定義します。1分~999日まで設定可能です。

- Before token expires: Notify User:ユーザーに有効期限の通知をするかどうか。48時間/24時間/2時間前に通知します。

- After token expires: Prompt User re-authentication:有効期限切れ後に再認証を求めるプロンプトを表示するかどうか。

設定は以上です。

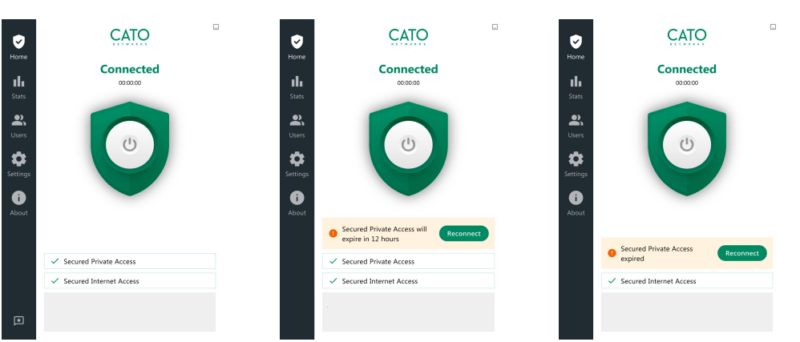

Catoクライアントイメージ

本機能利用時は、Catoクライアントは以下のような表示になります。

「New Bypass Mode for Always-On」について

ユーザーが理由を記載するだけでCatoをBypassすることが可能なモードが追加になりました。

機能・用途

これまでの動作

Always-Onが有効な場合、CatoクラウドをBypassするためにはワンタイムパスワード(Bypassコード)の入力が必要でした。

また、ワンタイムパスワードはCMA上でしか確認できないため、Bypassしたい場合、管理者がワンタイムパスワードを確認⇒ユーザーに共有

という手間がありました。

アップデート後の動作

Bypassの実施方法を以下から指定できるようになります。

- ワンタイムパスワード方式(これまでと同じ)

- ユーザー自身が任意の理由をCatoクライアント上に入力するだけで、いつでもBypass可能な方式

どういう時に使うのか?

設定方法

設定箇所は1つです。

- Always-On Policyの設定

BypassモードとBypass可能な時間を定義します。

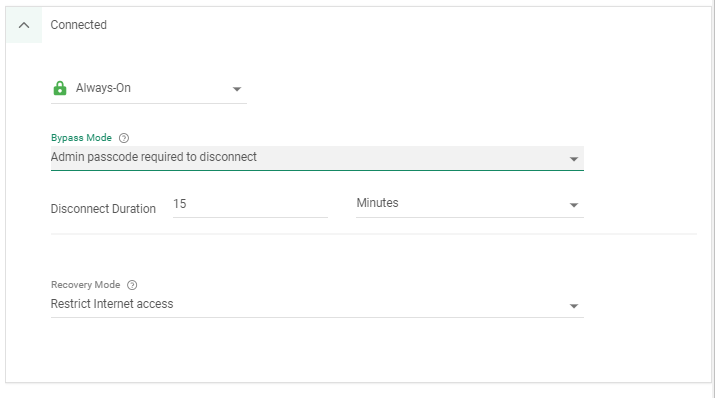

Always-On Policyの設定

CMAにログインし、「Access」>「Always-On Policy」を選択します。

右端の「New」をクリックすると、設定ウィンドウが表示されます。

以下の画面にて各設定項目を入力ください。

※ルール名や対象ユーザーなどはこれまでの設定方法と同じため説明を割愛します。適宜任意の値を設定ください。

「Bypass Mode」について

Bypass Modeで以下のいずれかを選択します。

- Admin passcode required to disconnect:ワンタイムパスワード方式(これまでと同じ)

- User can choose to disconnect:ユーザーが自身でBypassを選択可能な方式。

また、Disconnect DurationでBypass可能な時間を設定できます(1分~100時間)。

設定は以上です。

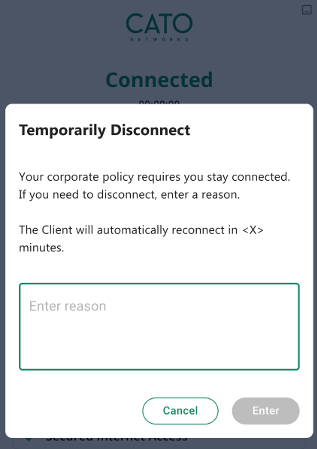

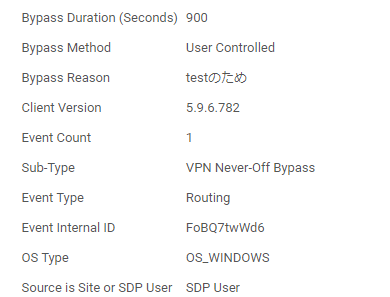

クライアントイメージ

新方式でユーザーがBypassを選択すると、以下の画面が表示されます。

「緑の枠」に何でもいいので理由を記載し、EnterをクリックするとBypass可能です。

また、ユーザーがBypassしていること、記入した理由は、以下のように「event」で確認可能です。

「Always-On Recovery Mode」について

何らかの理由でCato クラウドへの接続が利用できない場合に、これまで通りインターネットアクセスを制限するか、許可するか、

選択ができるようになります。

機能・用途

これまでの動作

何らかの理由でCatoとのトンネルが構築できない場合、Always-Onの制限でインターネットアクセスができなくなります。

アップデート後の動作

上記のような場合の動作を以下から指定できるようになります。

- インターネットアクセス不可

- インターネットアクセス可

Always-On Recovery Modeの発動条件

クライアントがどの PoP へのトンネルも確⽴できない場合に発動します。

例)

- ネットワーク接続なし (ホストが接続されていない / ルータのダウン)

- インターネット接続無し (ISP障害)

- Captive Portalが検出されない

- ネットワークルールが必要な通信をブロックしてしまう

どういう時に使うのか?

設定方法

設定箇所は1つです。

- Always-On Policyの設定

Recovery Modeの動作を定義します。

Always-On Policyの設定

CMAにログインし、「Access」>「Always-On Policy」を選択します。

右端の「New」をクリックすると、設定ウィンドウが表示されます。

以下の画面にて各設定項目を入力ください。

※ルール名や対象ユーザーなどはこれまでの設定方法と同じため説明を割愛します。適宜任意の値を設定ください。

「Recovery Mode」について

Recovery Modeで以下のいずれかを選択します。

- Restrict Internet access:インターネットアクセス不可(これまでと同じ)

- Allow internet:インターネットアクセス可。

設定は以上です。

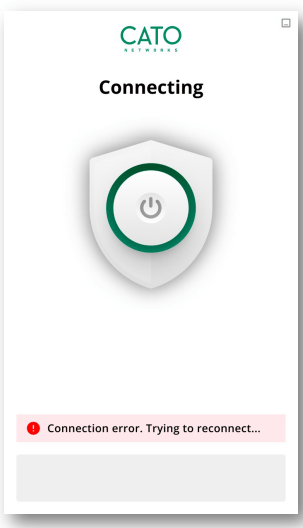

クライアントイメージ

Recovery Modeが動作していると以下のような表示がでます。

アップデートに伴う注意事項

機能アップデートにあたり、既存の設定に影響を及ぼさないか気になる方もいらっしゃると思います。

本アップデートで新しい設定項目が追加されるため、既存設定にも自動的に新しいパラメータが適用されますが、

今の動作と同じ設定が適用されるため、通信に影響は出ません。

ただし、「Remote Internet Security with One Time Authentication」の注意事項でも記載したように、

「Client Connectivity Policy」設定が現在有効になっている方は、

一番最後に「すべてのアクセスを許可する」ルールの設定をお忘れなきようご注意ください。

まとめ

ここまでAlways-On機能アップデート情報の紹介をしてきましたが、個人的に今回のアップデートのポイントは以下だと思っています。

これまで通りの動作を希望される方は、特に設定を変えず今まで通りの利用で問題ありませんし、

「こうしたい!」がある方は、このアップデート機能を活用してぜひチューニングをご検討いただければと思います。

上記以外のアップデート情報についても弊社の「Catoに関するFAQサイト」に多数情報ございますのでご参考にください。

最後に、SCSKではPoCから導入、運用まで幅広くCatoに関する支援を行っております。

本番構成への移行を見据えたPoC構成や、PoCでつまづきやすい点のサポートなど、豊富な導入実績を基にご支援いたします。

ぜひお声がけください!