本記事は TechHarmony Advent Calendar 2024 12/14付の記事です。 本記事は TechHarmony Advent Calendar 2024 12/14付の記事です。 |

こんにちは。SCSKの中山です。

今回はアドベントカレンダー企画ということで、ネタに困ってしまったので、ずっと放置してきたLDAP(AD)連携周りの検証をゆるーく検証し、まとめてみようかと思います。

実はCatoをご利用のお客様もほとんどがEntra IDを利用されていて、オンプレADを利用されているお客様は意外と少ないのですが、

定期的にオンプレADとCatoの連携について問い合わせが来ており、まだまだ利用されているお客様もいるかと思います。

そこで今回はADとのLDAP連携方法や問い合わせで来た注意点などを踏まえて記事を書いてみようかと思います。

まず最初に

ADとのLDAP連携でできることを整理したいと思います。

普段ADといえば、社内のユーザ管理や認証を行っているイメージを持つ方が多いかと思います。

しかし、Catoとの連携だとEntra IDとは違い、あくまで”LDAP連携”のみのため、ADによる認証・SSOはできません。

LDAP連携でできることはドメイン上のOUやグループ指定して、ユーザをまとめてプロビジョニングすることができます。

この時、グループとユーザをまとめてプロビジョニングするため、ユーザ管理のために追加グルーピングすることは不要で、Cato上でもドメイン上のグループ名でそのままユーザ制御することができます。そのため、AD上で部・課単位でグループを作成しているようであれば、Cato上でも部・課単位でネットワークのコントロールをすることができます。

LDAPでプロビジョニングしたユーザの認証については、手動で作成したモバイルユーザ同様になります。

ADよりユーザをプロビジョニングした後に各ユーザごとにCato側でパスワードを設定いただき、ユーザ&パスワードを用いてCatoで認証を行います。

連携手順

Catoからも手順が出ておりますので、詳細はこちらをご覧ください。

https://support.catonetworks.com/hc/en-us/articles/13815828575133-Syncing-Users-with-LDAP

今回は公式手順でいう”Syncing with a local AD server(ローカルADとの連携)”の手順を紹介します。

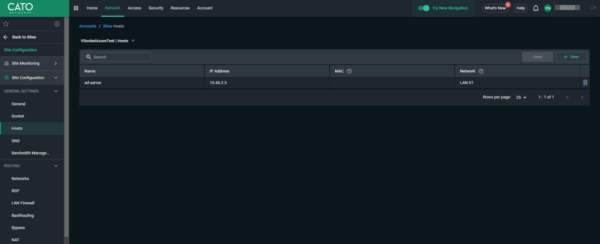

① ADサーバがあるサイトでHostsの登録を行う。

② LDAPのドメイン情報を登録する。

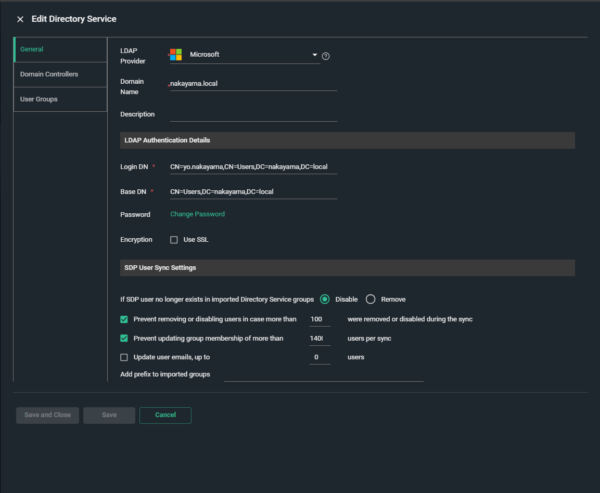

Acceess > Directory Services >LDAP より新規でドメイン登録に必要な情報を入力します。

LDAP Authentication Detailsの項目にある”DN”はLDAP識別名と呼ばれるものでAD等のディレクトリサービスでオブジェクト表記する際に使用する表記になります。この表記を使ってユーザ、グループを入力します。

(ざっくりで言うとどこの誰(グループ)が分かるようにカンマ区切りで書きます。詳細が気になる方は調べてみてください。)

- Login DN:ログインするドメインのユーザ(※管理者権限が必要だと思うので、要検証)

- Base DN:Catoが参照する階層(グループ)

後続の手順でプロビジョニングするグループ・ユーザを選択することができるのですが、その際に関係する項目になります。

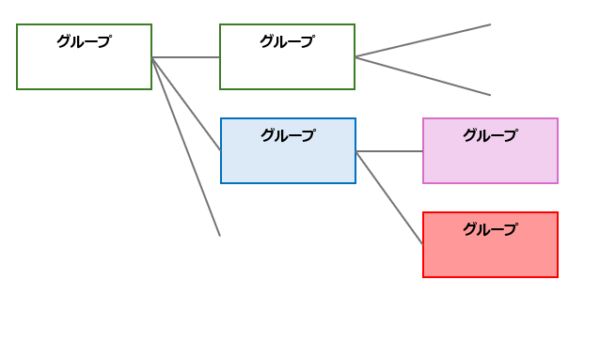

例えば、以下のような階層になっていて、赤枠のグループをプロビジョニングをしたい場合、以下のパターンで設定することができます。

1.Base DNで青枠のグループを選択し、④の手順で赤枠のグループを指定。

2.Base DNで赤枠のグループを指定。

2.の場合は、既に対象のグループが設定できているので、④での設定は不要になります。

1.の場合は、この後の④の手順を実施ください。

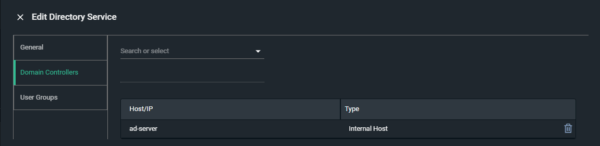

③ ドメインコントローラの情報を登録する。

「Domain Controllers」のタブに移動して、①で登録したホストを登録します。

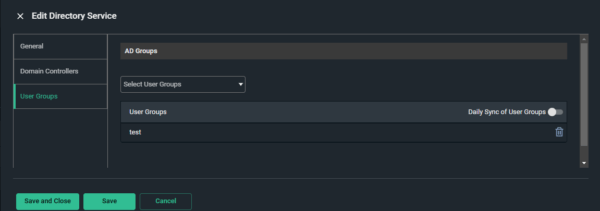

④ ユーザグループを指定する

ここではプロビジョニングするグループを指定します。この項目は選択しないことも可能ですが、選択しないと対象のグループの全ユーザがプロビジョニングされてしまうのでご注意ください。

上記を踏まえて先程の②の方法で、1.の青枠グループを選択している場合はここで赤枠グループを選択する必要があります。

2.の場合だと既に赤枠のグループが選択されているので、選択は不要です。

ここまででドメイン設定自体は完了です。

設定ができたら、「Test Connection」で接続を試してみましょう。

![]()

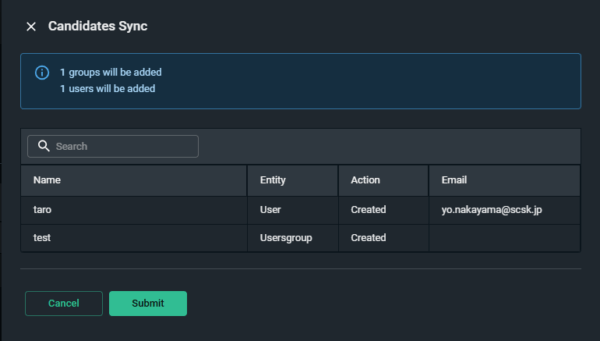

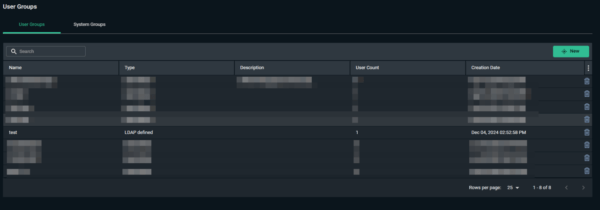

⑤ 同期をしてユーザをプロビジョニングする

「Sync Now」で同期をして、「Submit」でユーザをプロビジョニングします。

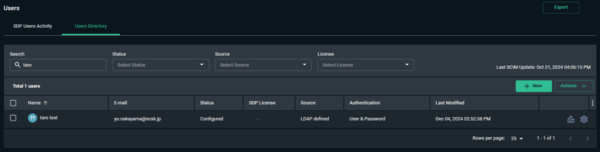

プロビジョニングが成功して、少し時間を空けると指定したグループとユーザがCato側にもプロビジョニングされます。

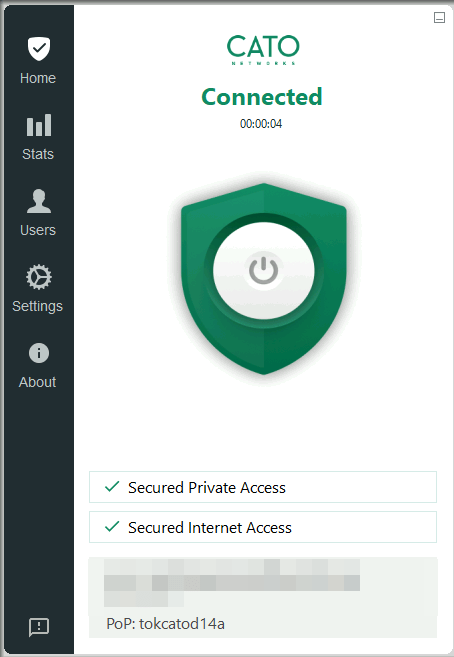

この後は手動でSDPユーザを作った時と同じ手順ですが、ログインまで手順を書いておきます。

ライセンスが割り当てられたらClientをダウンロードし、ログインを行います。

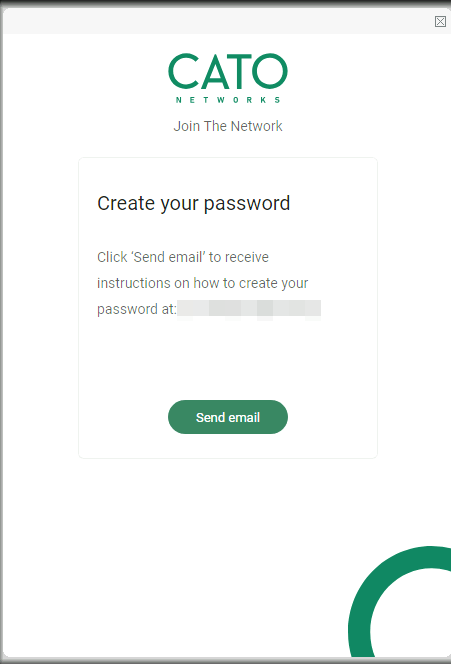

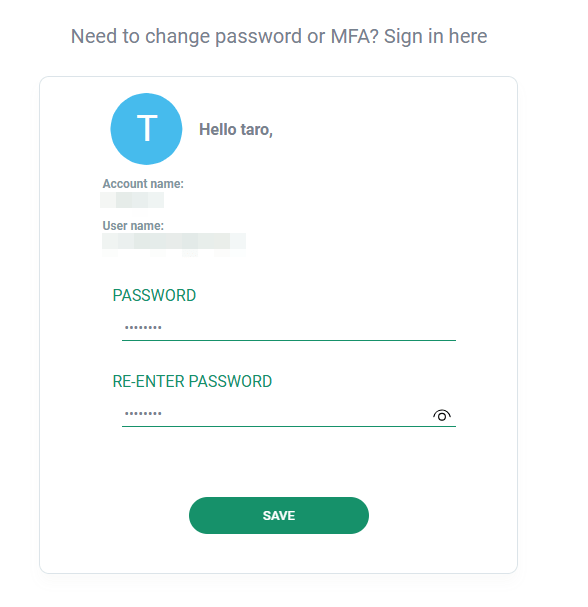

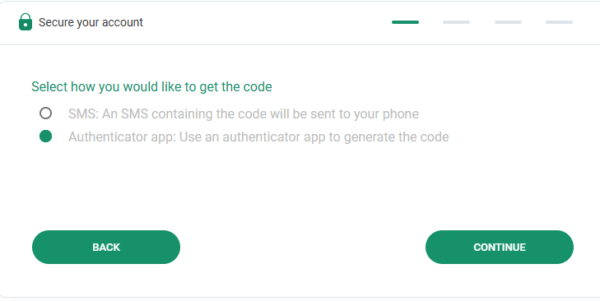

ADからPWを持ってこれないので、Catoクライアントの初回ログイン時に初期設定の案内が出るので、

案内に従ってCato側にパスワード及びMFAを設定します。

登録後は設定したパスワード&MFAを使用してログインできます。

設定するうえでの注意点

お客様からもLDAPに関する問い合わせが来ているのですが、似た問い合わせが多く来ており、同じような場面で躓かれているのかと思っております。

そこで弊社のFAQの内容と合わせて、その内容を紹介したいと思います。

LDAPでADからユーザ情報が連携されない

FAQに記載しておりますが、LDAP連携自体は成功しているものの、ユーザが作成・同期されない状況の場合、AD側のユーザ情報をご確認ください。

以下項目が必須となっており、空欄がある場合にはユーザが同期されません。

ADの場合だとフルネームだけで登録されている場合やメールアドレスはADに登録していない場合があると思いますので、ユーザが作成・同期されないという事象が起きた場合にはご確認ください。

- 姓(LastName)

- 名(FirstName)

- メールアドレス

LDAP接続ができない

こちらは本記事やナレッジの手順通りに実施してもLDAP接続ができない方向けになります。

LDAP接続ができない場合には、LDAPサーバからFAQに記載の以下IPアドレスに通信をする際にCatoを経由しているかをご確認ください。

よくあるパターンとしては、LDAPサーバへPingは通っていたけど実はCato経由ではなく既存のCatoを経由しない出口から疎通していたというパターンです。この場合はtracerouteを打鍵してみたりやNW設定を見直していただいて、Cato経由で通信するように修正する必要があります。

ちなみに本エラーとは違うのですが、本検証をしているときに私もLDAP接続ができない状態になったのですが、同様にCato(vSocket)への経路がらみを見直し・修正し解決しました。(エラーコードはキャプチャ取りそびれました。。)

なので、LDAP接続ができないという方はとりあえず経路が正しいかをご確認いただくのが良いかと思います。

まとめ

今回はADを立ててLDAP連携によるユーザプロビジョニングをしてみました。

私はあまりADを触ったことがなく、”DN”など見慣れない言葉があったり、LDAP接続時のNW設定でちょっと詰まったりしましたが、Catoの設定自体は以外とスムーズにできました。

また、私も詰まったADからCatoへの疎通のところはFAQにも上げており、他の方も躓きがちなポイントかと思いますが、ドメコン周りのNWを変更するのは注意が必要ですので、変更は構成を踏まえてご検討いただければと思います。