はじめに

Prisma Cloudのアプリケーションセキュリティ機能でAWS CodeCommit上のコードを接続する手順を解説します。

Application Securityとは

Application Securityはコードからクラウドの開発ライフサイクルを全体をカバーする全体的なセキュリティを提供します。

以下などが開発ライフサイクルをカバーする対象になっています。

・Infrastructure as Code(IaC)

・ソフトウェアコンポジション分析(SCA)

・シークレットセキュリティ

・CI/CDパイプラインセキュリティ

・コンテナイメージスキャン

可視性、検出、防止、および修復機能が存在しており、これらを使用することでコード全体を把握し、組織のソフトウェア開発環境を保護するセキュリティ体制を確立することができます。

詳細:Familiarize yourself with Prisma Cloud Application Security

Application SecurityをCodeCommitと実際に接続してみた

今回はAWS CodeCommit のリポジトリと接続していきます。

前提条件

・Prisma CloudでApplication Securityを有効化していること

・Prisma CloudユーザーにAWS Code Commitと統合するための権限付与されていること

・CodeCommitとCloudFormationが同じリージョンに存在していること

・AWS CodeCommitが存在するAWSアカウントでログインしていること

参考:Connect AWS CodeCommit (STEP1)

実際に接続してみる

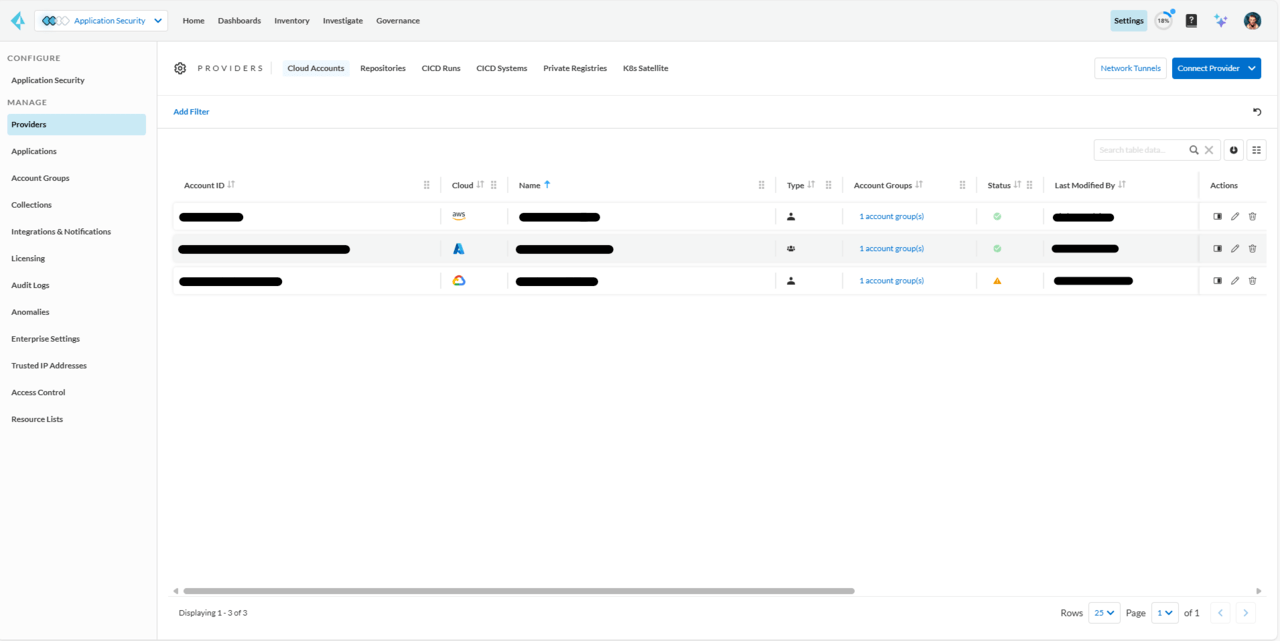

Prisma Cloudコンソールで左上[Application Security] > 右上[Setting] > 右上[Connect Provider] > [Code & Build Providers]を選択します。

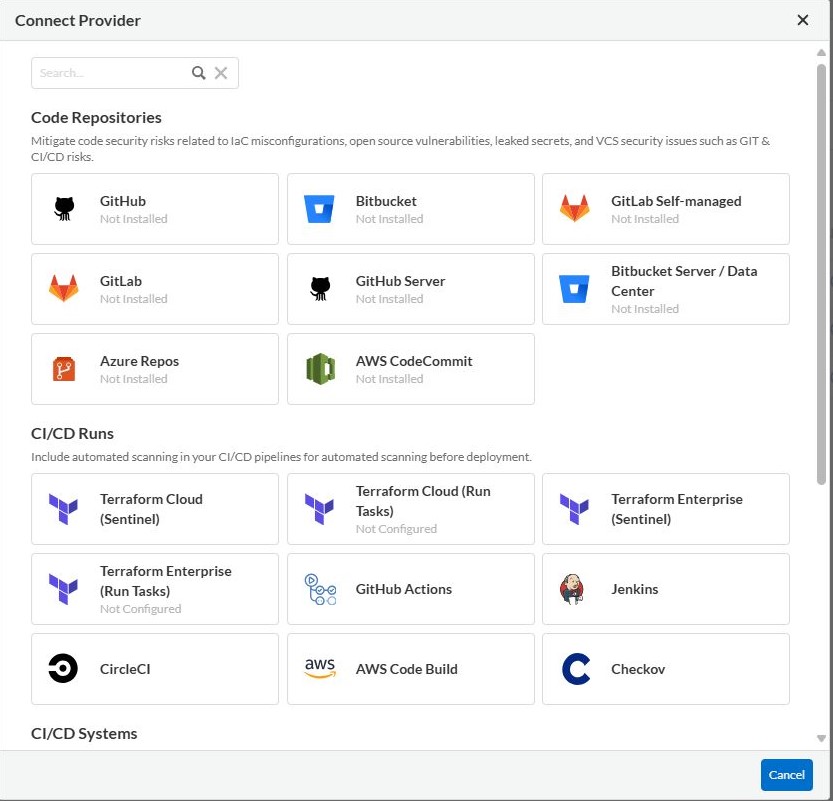

押下すると以下画像のように遷移します。

今回は[AWS CodeCommit]を押下します。

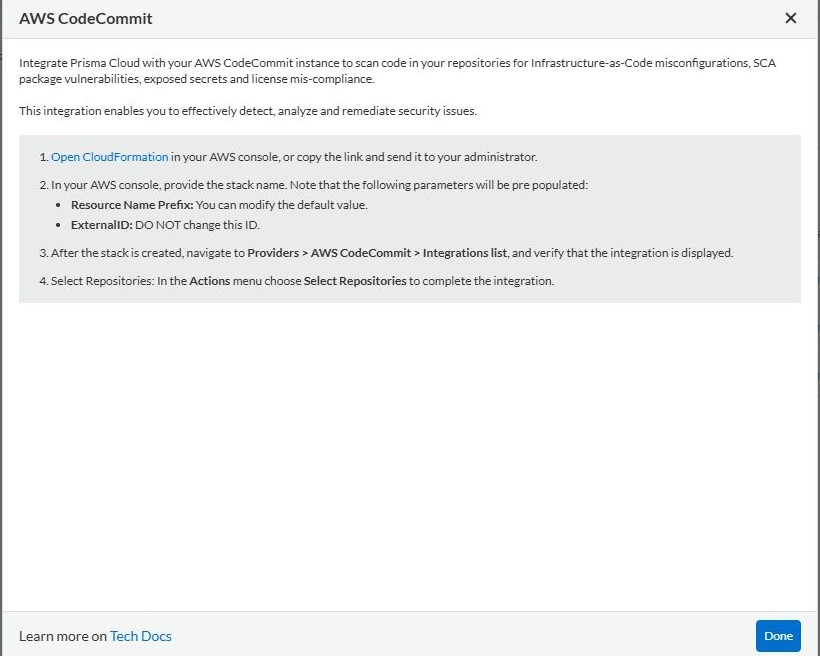

画像が遷移すると手順が表示されています。

AWS CodeCommitの場合は[Open CloudFromation]を押下するとAWSのCloudFormationのスタック作成画面に遷移します。

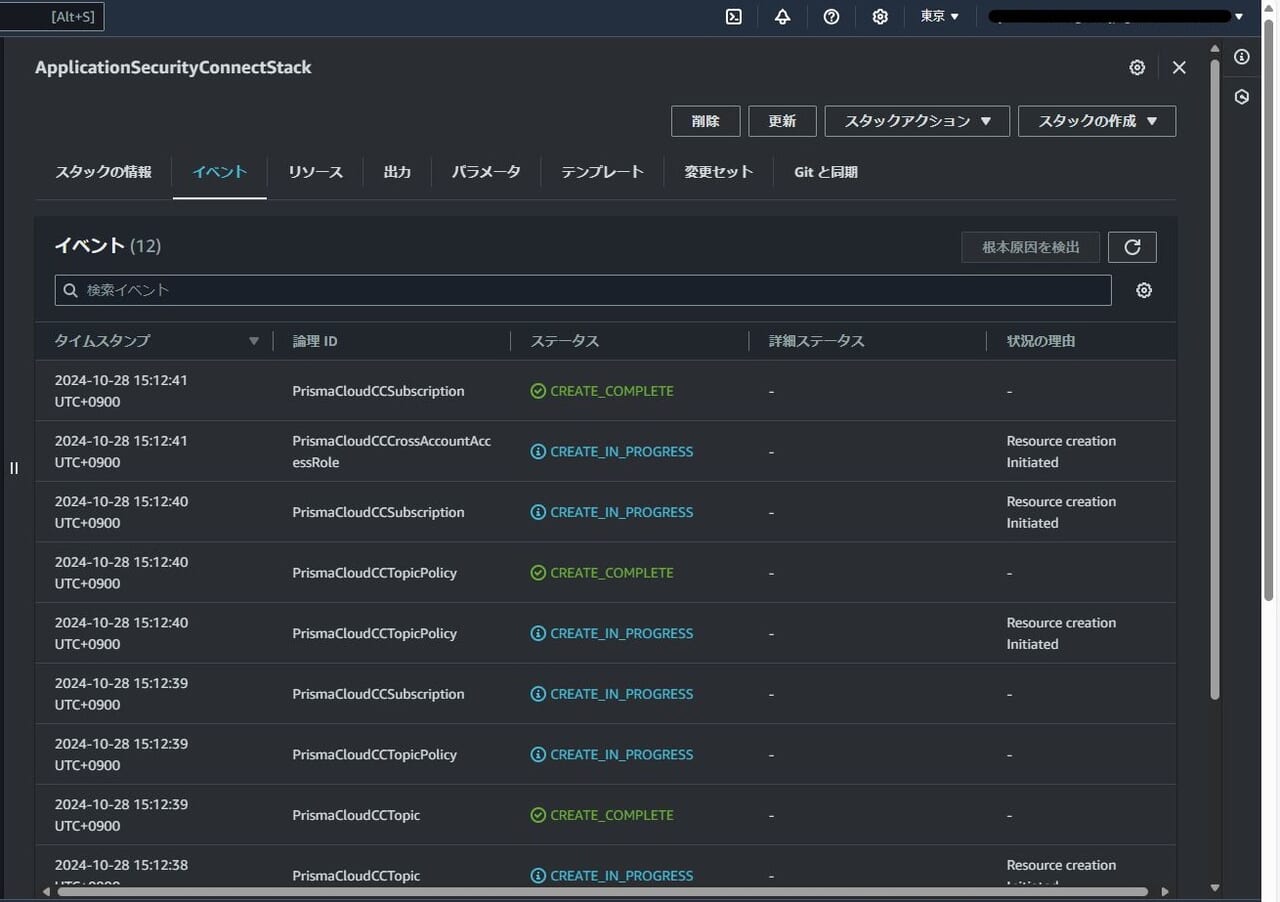

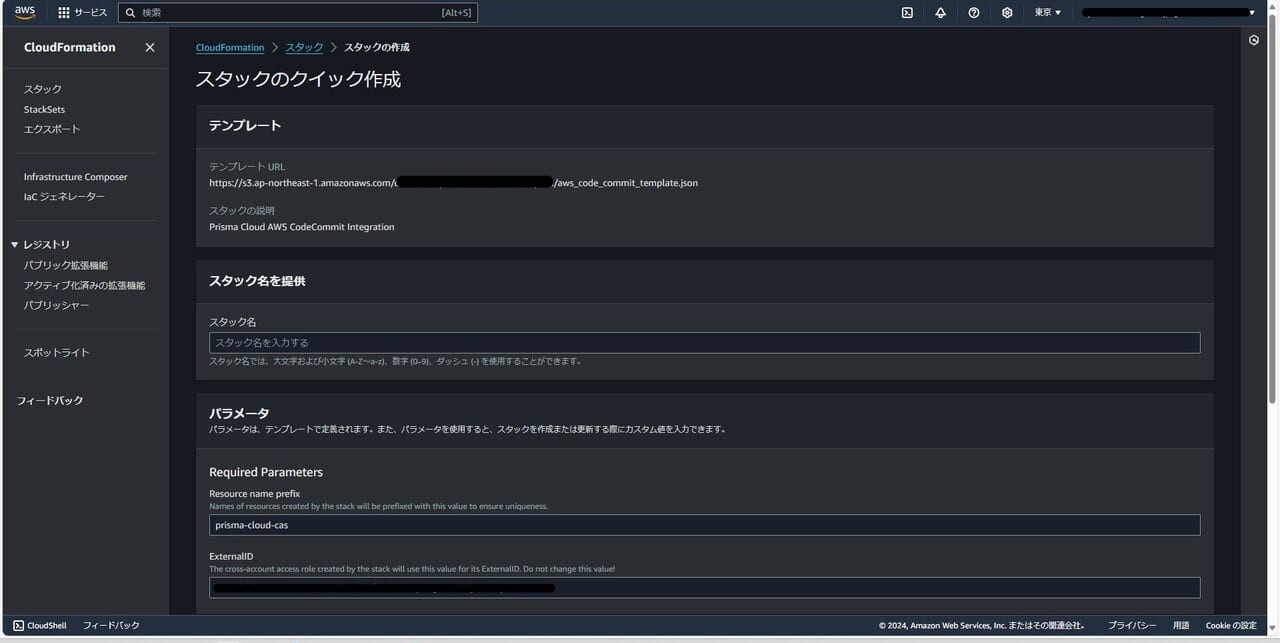

以下画像のようにAWS CloudFormationのスタック作成画面に遷移します。

スタック名以外はデフォルトで入力されています。

スタック名は任意です。

今回は「ApplicationSecurityConnectStack」としました。

入力出来たら「スタックを作成」を押下し、スタック作成します。

スタック作成後「CREATE_COMPLETE」になっていることを確認します。

再度Prisma Cloudコンソール画面に戻ります。

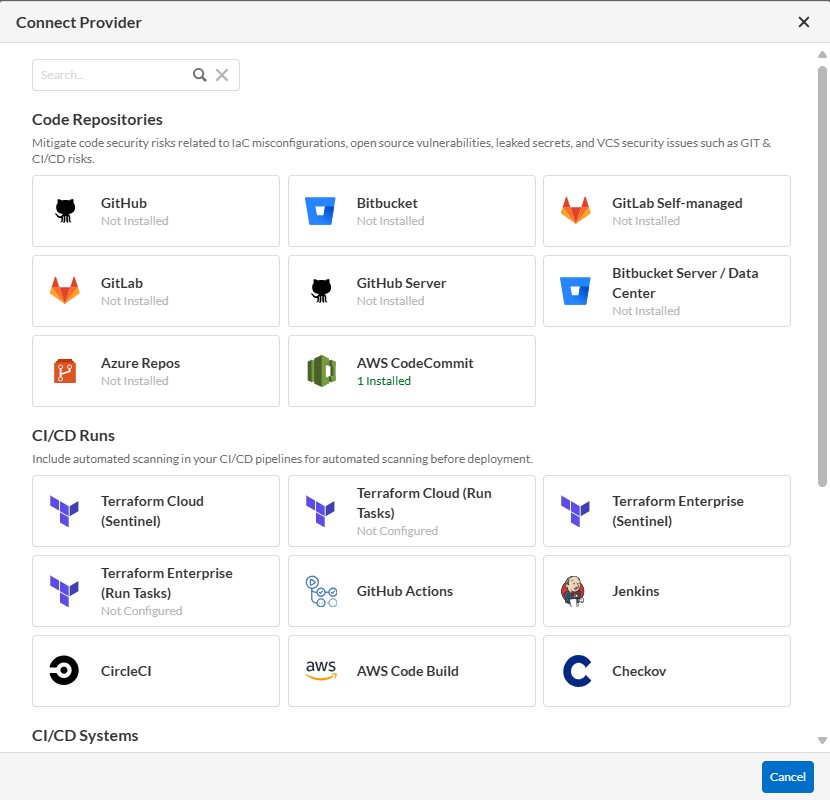

左上[Application Security] > 右上[Setting] > 右上[Connect Provider] > [Code & Build Providers]に再度行きます。

[AWS CodeCommit]に[1 Installed]が追加されています。

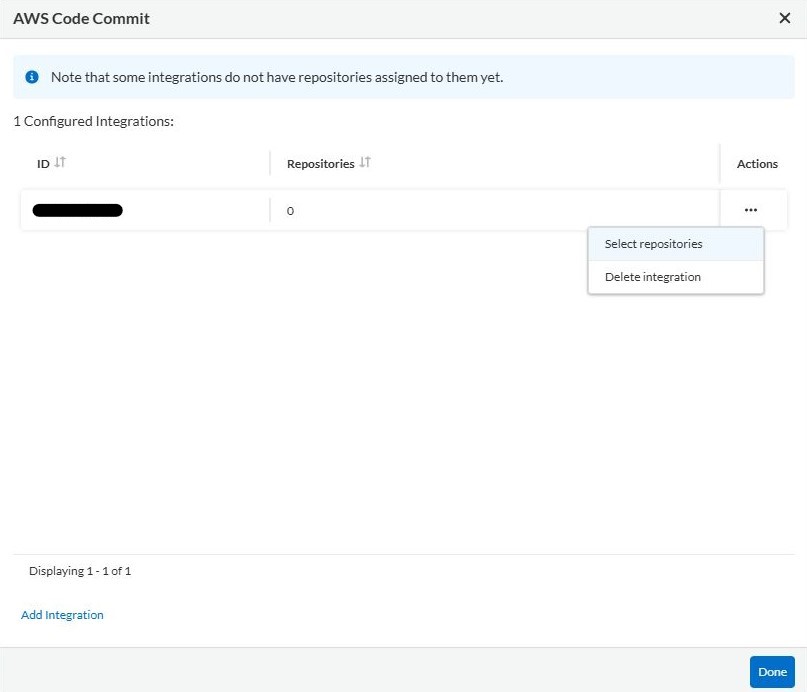

[AWS CodeCommit]を押下します。

遷移後[Actions]から[Select repositories]を押下します。

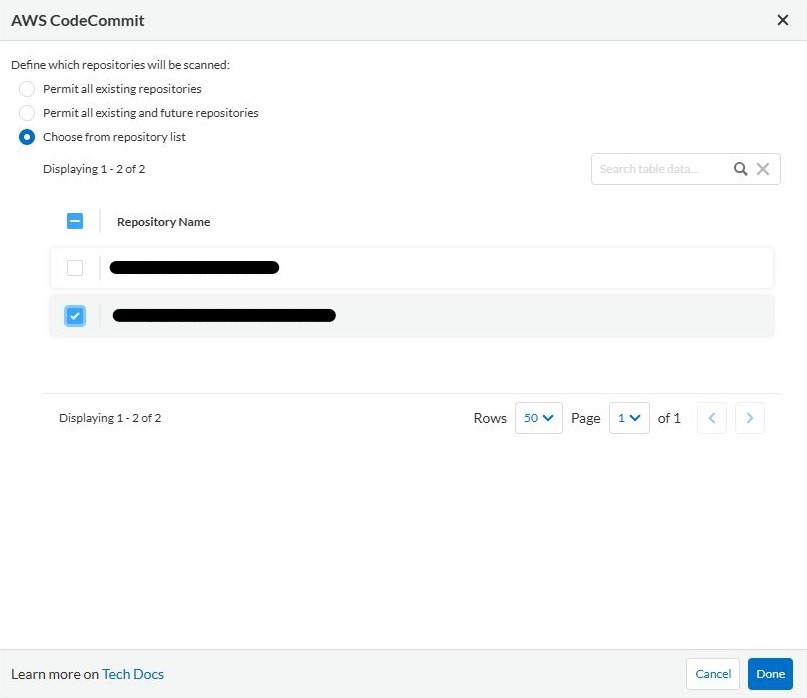

以下オプションが存在しています。

・既存のリポジトリをすべて許可する

・既存および将来のすべてのリポジトリを許可します。(推奨オプション)

・リポジトリリストから選択 > リポジトリの選択

今回はテストなので一番下の「リポジトリリストから選択 > リポジトリの選択」を選択しました。

選択後AWS CodeCommit内に存在するリポジトリ名を選択します。

[アカウントID]/[リポジトリ名]と表示されています。

選択後再度左上[Application Security] > 右上[Setting] > 右上[Connect Provider] > [Code & Build Providers]に行きます。

[AWS CodeCommit]を押下します。

[ID]にAWSのアカウントID、[Repositories]には追加したリポジトリ数が表示されます。

先ほど1つリポジトリを追加したので1と表示されています。

これでApplication Securityとリポジトリを接続完了しました。

実際にどういうアラートが検知されているかを確認してみます。

左上[Application Security] > 左上[Home] > 左ペイン[Projects] 行きます。

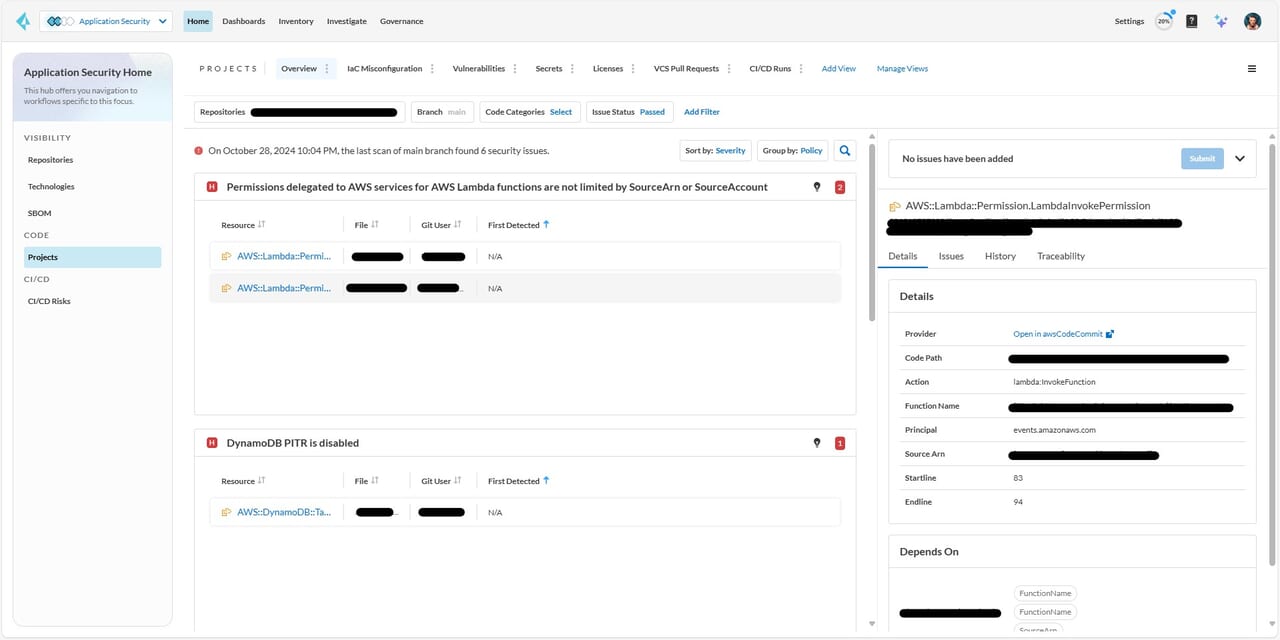

[Repositories]を先ほど追加したリポジトリ名にすると以下画像のように検知されたものが表示されます。

これを元にコード内の問題を解決することができます。

さいごに

当社では、複数クラウド環境の設定状況を自動でチェックし、設定ミスやコンプライアンス違反、異常行動などのリスクを診断するCSPMソリューションを販売しております。

マルチクラウド設定診断サービス with CSPM| SCSK株式会社

CSPM | Smart One Cloud Security® Powered by Prisma Cloud from Palo Alto Networks | SCSK株式会社

ご興味のある方は是非、お気軽にお問い合わせください。