Prisma Cloudは、クラウド環境のセキュリティとコンプライアンスを一元管理するツールで、リアルタイムの脅威検出やリソースのチェックが可能です。

今回は、クラウドアカウントをアカウントグループに追加し、重要度の高いポリシー違反を通知するためのアラートルールを設定する手順を紹介します。また、他の運用例についても簡単に触れます。

用語の説明

設定手順の説明の前に、アカウントグループとアラートルールの簡単な説明をします。

アカウントグループとは

アカウントグループは、複数のクラウドアカウントをまとめて管理するための論理的なグループです。これにより、複数の部門や事業単位、開発や本番などの環境単位でのアカウント管理を行うことができます。

アラートルールとは?

アラートルールは、特定の条件が満たされた場合に通知を送信するための設定です。これにより、異常な活動や特定のポリシーやコンプライアンス違反を監視することができます。条件の設定では、特定のポリシーセットを選択する方法のほか、リソースタグによって識別された特定のクラウドリソースにルールを絞り込むことも可能です。

アカウントグループとアラートルールの関係

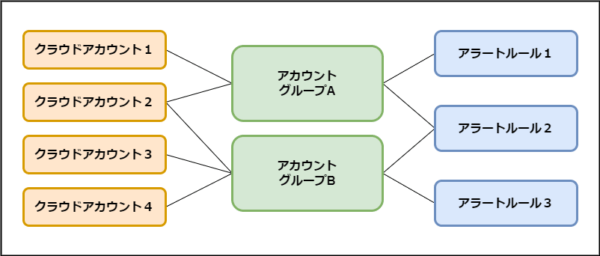

クラウドアカウントとアカウントグループ、アラートルールの関係は以下のようになります。

・同じクラウドアカウントを複数のアカウントグループに含めることができます。

・複数のアラートルールをアカウントグループに適用できます。

・複数のアカウントグループに同じアラートルールを適用できます。

PrismaCloudでの設定方法

アラートルールをアカウントグループに適用することで、選択したアカウントグループで発生した特定のポリシールール違反の通知だけを受け取るような運用をすることができます。

以下に、例としてクラウドアカウントをアカウントグループに追加し、重要度の高いポリシー違反を通知するためのアラートルールを設定し、作成したアカウントグループに適用する手順を紹介します。

アカウントグループの作成とクラウドアカウントのアタッチ

1). Prisma Cloudアカウントにログインし、「Settings」を押下します。

2). 左ペインの「Account Groups」を選び、「新しいアカウントグループを作成」を押下します。

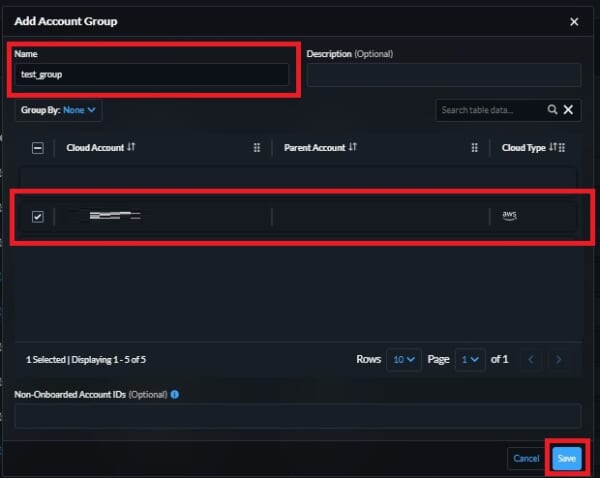

3). 以下項目を入力し、「Save」を押下します。

Name:アカウントグループ名

Cloud Account:アタッチするクラウドアカウント

4). 一覧にアカウントグループが追加されたことを確認したら完了です。

アラートルールの作成とアカウントグループへの適用

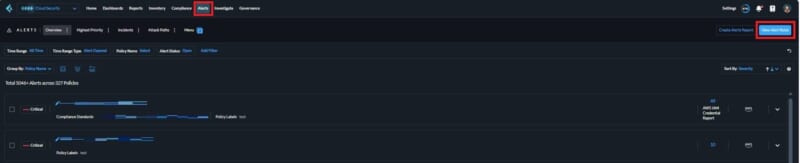

1). Alertsページの「View Alert Rules」を押下します。

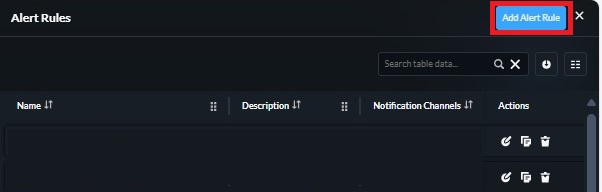

2). 「Add Alert Rule」を押下します。

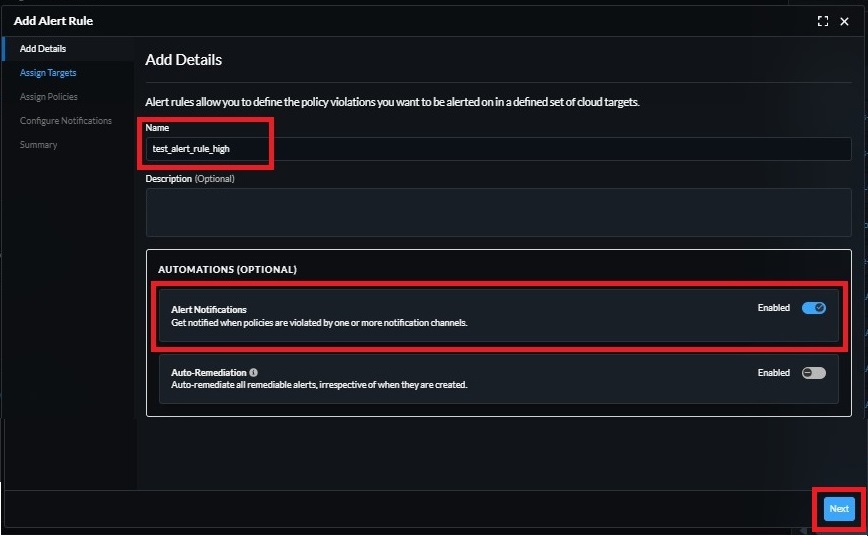

3). 以下項目を入力し、「Next」を押下します。

Name:アラートルール名

AUTOMATIONS (OPTIONAL):今回はメール通知させるので、「Alert Notifications」を選択します

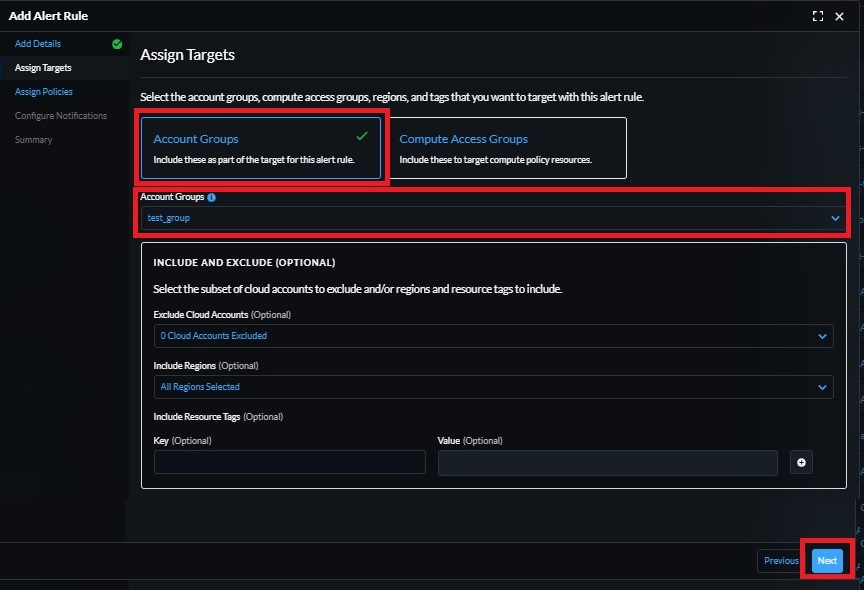

4). 以下項目を入力し、「Next」を押下します。

Select the account ~ this alert rule:「Account Groups」を選択します

Account Groups:先ほど作成したアカウントグループを選択します

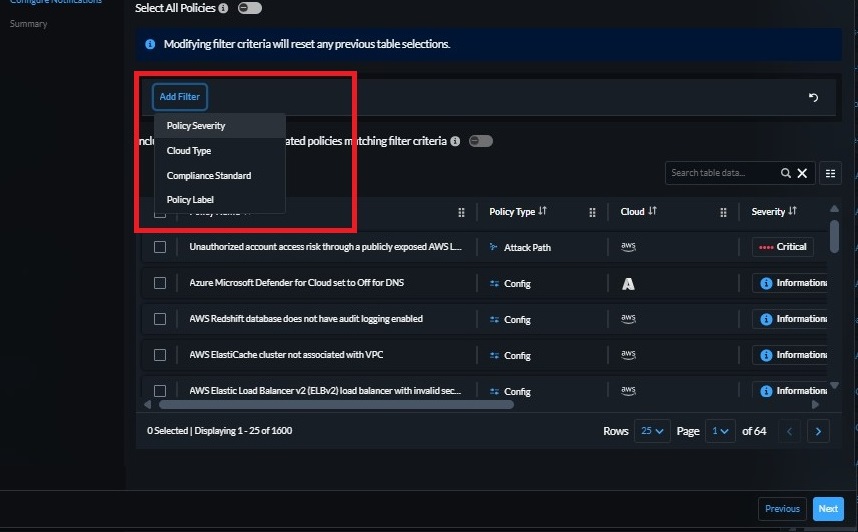

5). 監視するポリシーを選択します。今回は重要度がHighまたはCriticalのポリシーをすべて選択するためにフィルター機能を使います。

「Add filter」でPolicy Severityを選択します。

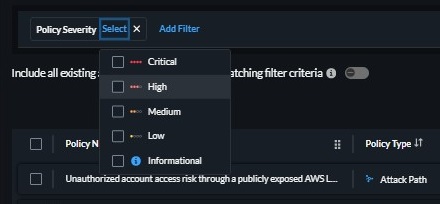

6). Policy Severity横の「Select」を押下し、Highを選択します、同様にCriticalを選択します。

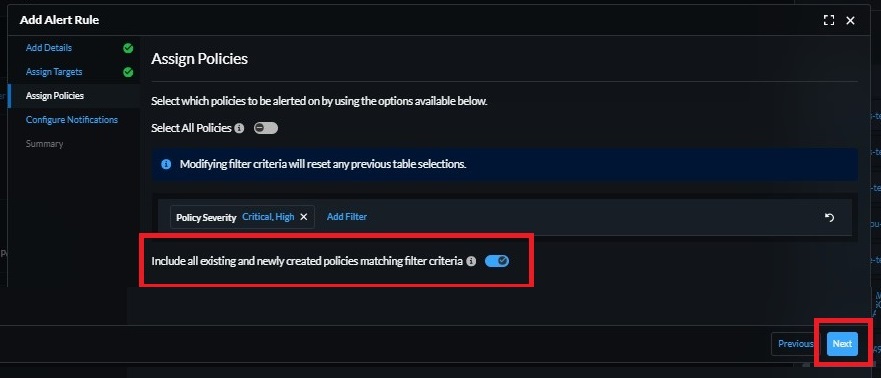

7). 「Include all ~ filter criteria」にチェックして、フィルター条件に合致するすべてのポリシーを選択し、「Next」を押下します。

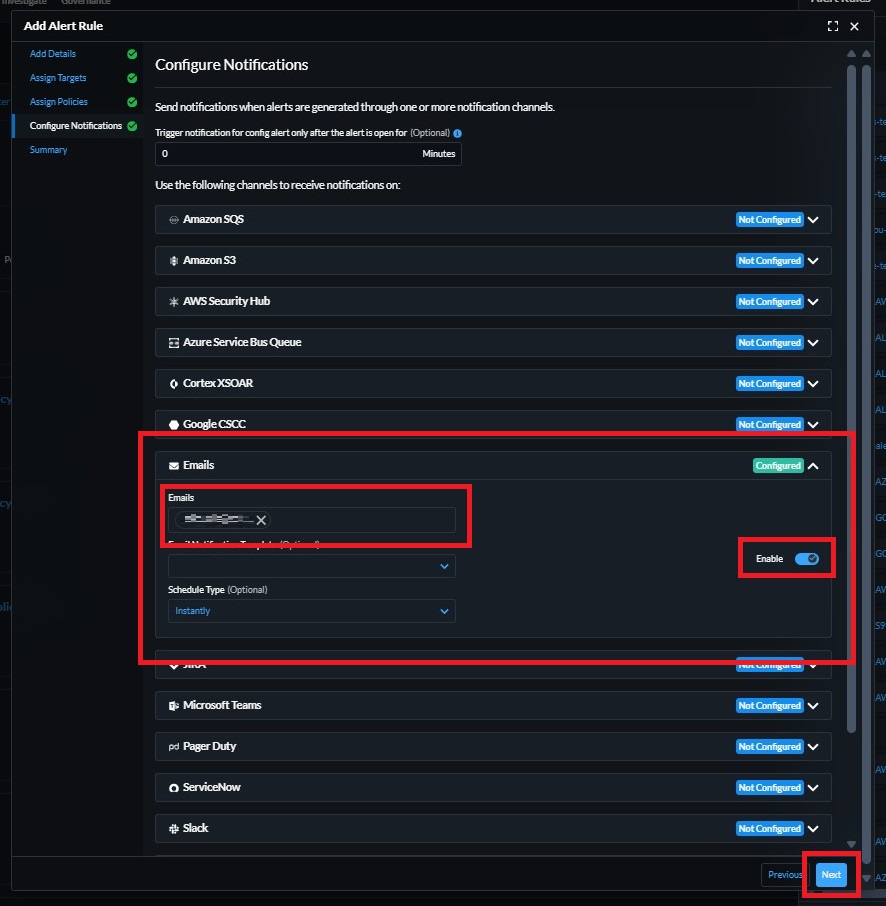

8). 以下項目を入力し、「Next」を押下します。

Emails:通知先のメールアドス

Enable:チェックします

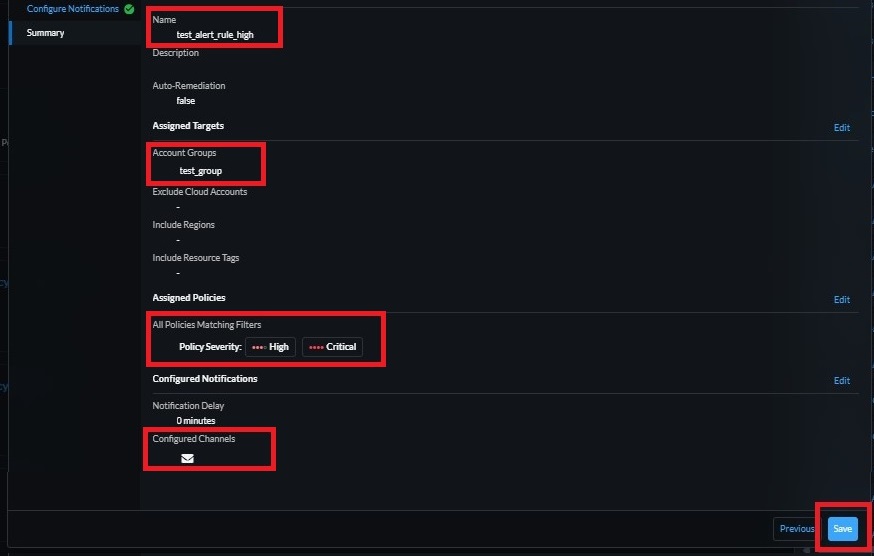

9). アラートルール名やアカウントグループ名、フィルターしたポリシー、「Configured Channels」にメールのマークが表示されているかなどの設定値を確認し、「Save」を押下します。

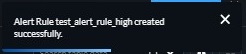

10). アラートルールの作成が成功したメッセージを確認したら、PrismaCloudの設定は完了となります。

PrismaClodでアラートの確認をしてみる

実際に確認してみましょう。

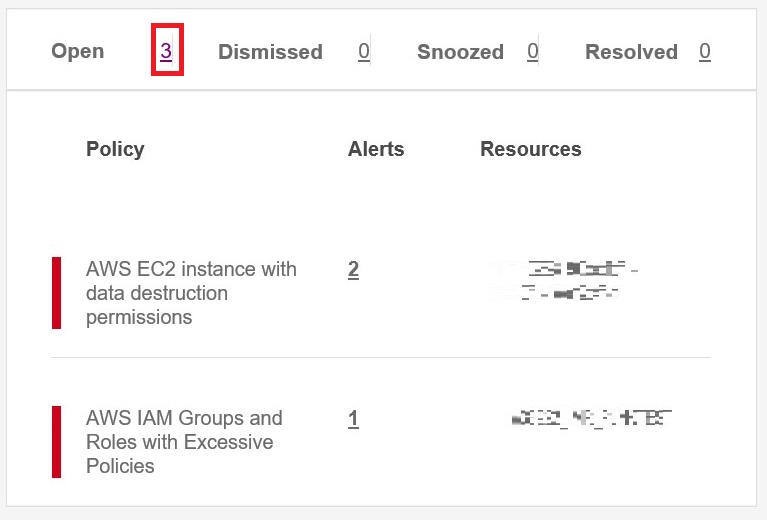

1). アラートルールの設定後、該当ポリシーの違反が検知されると設定した連絡先に以下のようなメッセージが送信されます。

検知アラート数や対応状況、ポリシー名やポリシー違反したリソースなどがこのメッセージからわかりますが、赤枠の検知数を押下することでPrisma Cloud に飛び、詳細を確認できます。

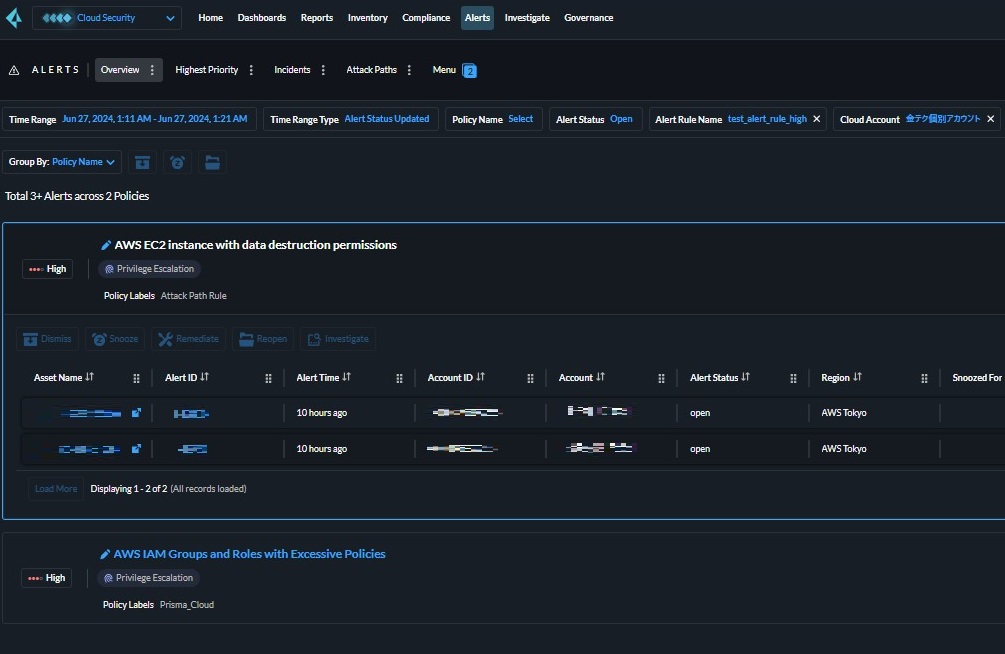

2). このようにPrisma Cloud コンソールのAlertsページに遷移し、該当アラートが表示されますので、Alert IDを押下することでアラートの概要や推奨される対応などを参照できます。

他の運用例の紹介

例1: 環境ごとのアカウントグループとアラートルール

開発、テスト、本番環境に応じたアカウントグループを作成し、それぞれに適したアラートルールを設定します。

- 開発環境: 緩やかなポリシー設定。

- 本番環境: 厳格なポリシー設定。

例2: 地域ごとのセキュリティ管理

異なる地域のクラウドアカウントをグループ分けし、地域の規制に応じたセキュリティポリシーとアラートルールを適用します。

- EUリージョン: GDPRに準拠したアラートルールを設定。

まとめ

今回は、Prisma Cloudにおいてアカウントグループとアラートルールを使用して、セキュリティ監視を強化する基本的な設定方法を紹介しました。これにより、効率的かつ一貫したセキュリティ運用が可能になります。

この記事でPrisma Cloudの導入イメージや使用感などが少しでも伝われば嬉しいです。

Prisma Cloudにはアラートの可視化など他にもクラウド環境設定のセキュリティチェックに便利な機能がありますので、他の記事でまたご紹介できればと思っています。

また、当社では、複数クラウド環境の設定状況を自動でチェックし、設定ミスやコンプライアンス違反、異常行動などのリスクを診断するCSPMソリューションを販売しております。ご興味のある方はお気軽にお問い合わせください。リンクはこちら↓