2024年最新版の CSPM について解説します。

クラウドセキュリティの代表的なツールのひとつがCSPMです。クラウドセキュリティとは、クラウドコンピューティング環境(クラウドサービス)におけるユーザー、データ、アプリ、インフラストラクチャーを保護するために設計された一連のセキュリティポリシー、手順、ツール、テクノロジーを指します。

クラウドサービスプロバイダー(CSP)は、ベンダーとしてのAWS、Microsoft、Googleを意味します。グローバルにサービスを大規模で展開するクラウドサービスプロバイダーは、ハイパースケーラーと言われますが、この記事では、クラウドサービスプロバイダーとして表記します。

CSPMとは?

CSPMとは、Cloud Security Posture Management(クラウドセキュリティポスチャマネジメント)で、日本語訳は「クラウドセキュリティ態勢管理」で、クラウドサービスのセキュリティ設定の状況を可視化し、不適切な設定や、コンプライアンス違反、脆弱性の有無などのチェックし、アドバイス、または設定変更を行うソリューションのことです。

具体的には、AWS、Azure、GCPなどのIaaS/PaaSを中心としたクラウドサービスにおける設定不備やミスで発生する情報漏洩やサイバー攻撃などのインシデントに対し、セキュリティ設定やコンプライアンス監視を行い、セキュリティリスクを検出し、設定変更のアドバイスや、実際の設定変更を行うソリューションとなります。

Posture(ポスチャ)とは、姿勢や態度を意味し、”態勢(たいせい)”として略されていますが、”状態”の方が理解しやすいかと思います。

エンドポイント端末のセキュリティ状態をチェックして、アクセス制限をする Device Posture(デバイスポスチャ)は、以前からありますが、クラウドサービスを対象としたCSPMを始め、それ以外にも、Data Security Posture Management(DSPM)、SaaS Security Posture Management(SSPM)、API Security Posture Management(ASPM)、Application Security Posture Management(ASPM)など管理対象を変えた Security Posture Management(xSPM)が次々と出現しています。

クラウドサービスのセキュリティ不備によるリスク

今から5年前(2019年)にアメリカ調査会社のガートナーが「クラウドは安全か?(Is the Cloud Secure?)」のレポートで予測した通り、昨年2023年だけでも不適切な設定による機密情報の漏えい(リスク)が数多く発生しています。

レポートには、クラウド予測に基づいて、以下の3点が予想されていました。

1. 2025年まで、パブリッククラウドの利用を管理できない組織の90%は、機密データを不適切に共有する。

2. 2024年まで、大半の企業はクラウドのセキュリティリスクを適切に測定することに苦慮し続けるだろう。

3. 2025年まで、クラウドのセキュリティ障害の99%は顧客の責任となる。

実際に、昨年2023年7月 トヨタ自動車が同社の「T-Connect」「G-Link」サービス利用者の車両から収集した約230万人分の個人データが、約10年間に渡って外部から閲覧できる状態にあり、個人データの漏えいが発生したおそれのある事態が発覚(同日、個人情報保護委員会から指導を受け、再発防止策を公表)

企業規模の大小には関係なく、2023年10月には、若い世代を人気の位置情報共有アプリ「NauNau」で、230万人以上のユーザー位置情報やチャットデータなどが外部から閲覧できる状態になっており、データ漏えいのおそれがありました。

まさにクラウドサービス利用を適切に管理できない組織において、機密データが知らない間に不適切に共有(公開)され、そのことに気が付かずに長期間放置されていたことが明らかとなっています。

不適切な共有は、今もなお数多く存在し、今後も同様のセキュリティインシデントは継続するものと思われます。

もちろん責任は、クラウドサービス事業者ではなく、すべて利用者側です。

ちなみに、一般企業だけではなく、自身がクラウドサービスプロバイダーであるマイクロソフトでさえも、2023年9月にクラウドストレージ(Azure Storage)の設定ミスにより、同社の内部情報である従業員の使用するパソコンのバックアップデータ、3万件以上のTeamsの会話履歴など38TBのデータが外部からアクセス可能な状態になっていたことも判明しています。

セキュリティ不備によるリスク発生の原因

クラウドサービスにおける設定不備やミスの主な原因は、設定者の知識不足です。

クラウドサービスは非常に複雑で、新しいサービスや機能が次々とリリースされていくため、そのスピードに設定者が追従することは困難です。

ひとつのクラウドサービスにおいても、最新の技術動向や仕様を正確に把握することが困難になっている上に、利用するクラウドサービスも、単一ではなく複数を利用する(=マルチクラウド)が今や当たり前となっており、複数のクラウドサービスそれぞれの最新技術動向や仕様を正確に把握し、それぞれで設定不備やミスがないことを、人手でチェックするのは至難の業となっています。

マルチクラウドの最大のメリットは、クラウドサービスプロバイダーによるロックインのリスクを低減することですが、特定ユースケースに最適な機能を提供するクラウドサービスプロバイダーを選択することで、機能面以外に、俊敏性・拡張性・弾力性などのメリットを享受することができ、全体システムとしての復元力や移行機会も得ることも可能となります。

AWSであれば、AWSのみを対象とするCSPMとして「AWS Security Hub」があり、クラウドサービスはAWSしか利用されていないのであれば、AWSの最新技術動向や仕様を把握し、AWS Security Hub、さらに、その他ツール(AWS Config 等)を活用し、セキュリティ設定やコンプライアンス監視を実施し、セキュリティリスクを検出した場合には、メール通知し、適切に設定変更を行うことも可能かと思います。

しかしながら、AWS以外にAzureを利用される場合は、同じように「Azure Security Center」、さらにGCPも利用される場合は「Security Command Center」と、次々とそれぞれクラウドサービスプロバイダーが提供するCSPMや各種ツールをカバーして行く必要があります。

クラウドサービスの利用や運用を、すべて外部の開発ベンダーに任せている場合も同じです。

その委託先の開発ベンダーは、最新の技術動向や仕様を正確に把握し、設定不備やミスがないことをツール等を利用して確認しているでしょうか?

クラウドサービスプロバイダーであるマイクロソフト自身でさえ設定ミスをし、外部から指摘されて初めて気が付く状況において、現実問題としては不可能だと言えるでしょう。

責任共有モデルの誤解

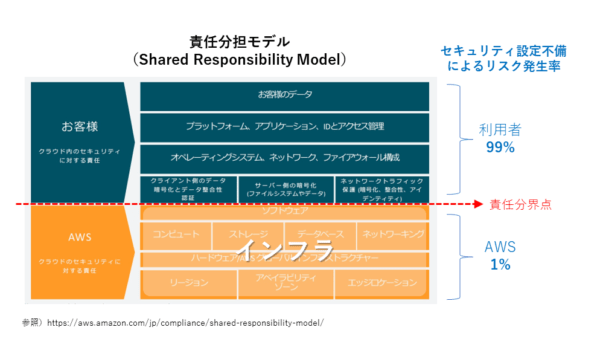

クラウドサービス利用する上の責任について最初に「責任共有モデル」というものが使われる場合が殆どです。

AWSにおける「Shared Responsibility Model」のことですが、マーケティング色の強い日本語訳「責任共有モデル」という言葉に訳されていますが、実際には責任の共有はしておらず、きちんと責任分界点を設けた「責任分担モデル」が正しい日本語訳といえます。

この「Shared Responsibility Model」の図を見てもらうと一目瞭然ですが、AWS側は一言でいうとインフラのみで、セキュリティ設定の不備によるリスク発生率を考慮すると殆どが利用者側の責任になります。

利用者は、AWSのインフラ(データセンターやハードウェア)が強固であるため、AWSを利用するだけで、セキュリティレベルが高くなる(高くなった)と勘違いをしている場合が多いのですが、実際には 99% の責任は利用者側に残ったままで、セキュリティレベルは、オンプレミスの時と何ら変わりません。

逆に、簡単な設定でインターネット上にデータを共有(公開)できてしまうリスクはオンプレミスと比較すると格段に高くなっています。

社外へ公開しているグローバルIPアドレス(WebサーバやFirewall)に対しては、年に数回(半年や四半期毎)は、脆弱性診断やペネトレーションテストを実施している企業は多いですが、同じようにクラウドサービスに対しては、社外に公開していない等の理由で、定期的に設定診断を実施している企業は殆ど存在しないのが現状です。

そのため、10年間以上に渡って不適切な共有を放置する事案が頻繁に発生しています。

CSPMの5つの機能

クラウドサービスのセキュリティ不備によるリスクを低減させるCSPMの主な機能としては、以下の5つとなります。

1. マルチクラウド対応

AWSだけではなく、Azure、GCPなどの複数のクラウドサービスプロバイダーをサポートしています。

マルチクラウド環境を1つの管理コンソールから管理することが可能で、単一クラウドにおいても、複数アカウントを管理コンソールから統一したポリシーにより一元的に管理することが可能となります。

2. 最新チェックルールによる確認

CSPMには、あらかじめチェックルールが準備されており、さらにルールは定期的に見直し(更新)や追加が行われます。セキュリティリスクを引き起こす設定不備やミスがあるかどうかは、このルールに基づいてチェックが行われます。

企業や組織ごとのセキュリティポリシーやコンプライアンス要件に合わせたカスタムルール設定などのカスタマイズも可能となっています。

3. 設定不備・脆弱性の検出・通知・修復

設定不備やミス、脆弱な箇所を識別し、リスクとなり得る設定や状態を自動で検出し、アラート通知を行うことができます。

「誰が、いつ、どのように」原因となる設定変更をしたのかも確認が可能となります。

インシデントを未然に防ぐとともに、適切な対応を促し、CSPMによっては設定を自動で修復する機能もあります。

4. 設定不備・脆弱性の可視化

セキュリティリスクやコンプライアンス違反の状況を具体的に、ダッシュボードやレポートとして可視化できます。これにより早期のリスク発見ができ、リスクの重要度から、対応の優先順位付けを行い、迅速に対応を行うことが可能になります。

5. グローバル標準のセキュリティコンプライアンスに対応

CSPMは、PCI DSS、HIPPA、GDPR、ISO/IEC 27017、NIST CSF、NIST SP 800-53、SOC 2 TYPE 2などの国際基準のセキュリティフレームワークとチェックルールが紐づけされています。

また、今後新しく施行されるルールにもいち早く対応を行うことが可能になります。

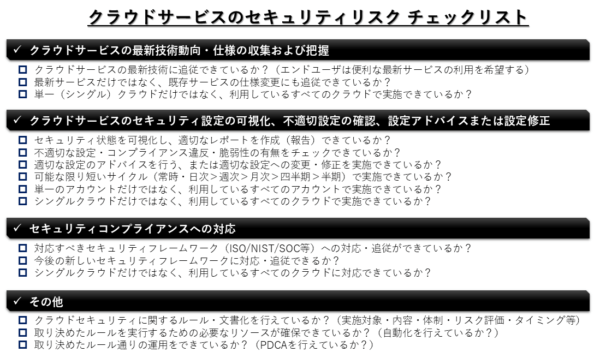

クラウドサービスを利用する上で、セキュリティ不備によるインシデント発生リスクを図るためのチェックシートを以下に示します。

一回だけのチェックではなく、継続的にチェックを実施できるのか?クラウドサービスの最新技術動向・仕様への追従だけではなく、セキュリティフレームワーク(各種規制)への対応も行えるのか?などが重要となります。

参考)クラウドセキュリティにおいて、CSPMを合わせてよく出現する言葉

様々なSecurity Posture Managementが出現していると前述しましたが、xSPMとしては以下があります。

・DSPM(Data Security Posture Management):データセキュリティ態勢管理

・SSPM(SaaS Security Posture Management):SaaSセキュリティ態勢管理

・ASPM(API Security Posture Management):APIセキュリティ態勢管理

・ASPM(Application Security Posture Management):アプリケーションセキュリティ態勢管理

・KSPM(Kubernetes Security Posture Management):Kubernetesセキュリティ態勢管理

その他にも、CSPMと合わせてよく使われる言葉としては以下があります。CWPP、CIEM、CNAPPについては、別途改めて記事にする予定です。

・CIEM (Cloud Infrastructure Entitlement Management) :クラウドサービスのアクセス権限の監視/管理

・CWPP(Cloud Workload Protection Platform):コンテナやサーバレスをはじめとするクラウドワークロードの監視/保護

・CNAPP(Cloud Native Application Protection Platform):CSPM/CIEM/CWPPを含むプラットフォーム。シーナップと呼ばれます。

・CASB(Cloud Access Security Broker):クラウドサービスの利用を可視化/監視/適切なアクセス制限を実施。キャスビーと呼ばれます。

まとめ

企業がクラウドサービスによる真のメリットを享受するには、クラウドサービスを正しく理解し、システムインテグレータに丸投げせずに「自分たちで運転」できるエンジニアを自社内に増やしていく必要があると言われています。

企業規模にもよりますが、マルチクラウドすべてを自社で正しく理解するのは、要員リソースも含めて難しいため、不適切な設定や、コンプライアンス違反、脆弱性の有無などのチェックは、人手に頼るのではなく、CSPMなどツールによる自動化を行うことが最適解だと考えています。

https://www.soumu.go.jp/main_content/000843318.pdf

令和4年(2022年)10月31日に総務省から公表された「クラウドサービス提供・利用における適切な設定に関するガイドライン」のベストプラクティスにおいても「ルールの文書化だけでなく、SASE(Secure Access Service Edge)などのセキュリティゲートウェイを必ず通すことや、CSPM (Cloud Security Posture Management)などの管理部門が把握できる監視ツールを使用することなどの対策も併せて実施することを推奨する」とあります。

重大なセキュリティインシデントが発生する前に、CSPMを検討されてはいかがでしょうか?

もしかすると、すでに長期間、不適切に機密データを共有し続けているかもしれません。

一方で、CSPMソリューション導入をいきなり検討するのではなく、脆弱性診断のようにまずはCSPMを利用したサービスを一度スポットでご利用されるのが良いのではないかと考えており、SCSKでは、Palo Alto Networks(パロアルトネットワークス)社のCSPM「Prisma Cloud」を採用したマネージドサービスを提供しております。

「マルチクラウド設定診断サービス with CSPM」として、スポットでの診断サービス(30万円~)を提供しておりますので、まずは自社のクラウドサービスの脆弱性診断(=クラウド設定診断)を実施されてみるのはいかがでしょうか?

定期的(半年や四半期毎)にスポット診断を実施することも可能ですし、もちろん常時監視するサービスもご提供しております。

以下のサービス紹介ページに当社オリジナルの日本語での診断レポートサンプルもございますので、ご興味を持たれた方は、是非ダウンロードをお願いします。

また、1月にCSPMとSASEをご紹介するオンラインセミナーを開催しますので、是非ご参加ください。