Catoクラウドをご紹介した際に、最初にご質問をいただく中の一つに、小規模拠点にはSocketを設置せず、ZTNAユーザ(※)だけで利用して良いか?という質問をいただきます。

(※)ZTNA・・・Zero Trust Network Accessの略称です。従来型のリモートアクセスソリューションとは異なり、ゼロトラストの原則に則ったセキュアなリモートアクセスソリューションを意味します。Catoクラウドでのリモートアクセス、モバイルアクセスを意味します。Catoクラウドでは、以前はSDP(Software Defined Perimeter、ソフトウェア定義境界)と呼ばれていました。

Socketを設置しない理由(メリット)はコストです。

拠点(Site)は、PoP接続帯域(最小25M~最大10,000M)のSiteライセンス契約と、Socketの契約が必要となります。vSocketやIPsec接続の場合は契約は不要です。

SDPユーザの契約を想定している場合は、SiteライセンスとSDPユーザライセンスと二重で課金が発生しているように捉えられる場合があり、小規模拠点にはSocketを設置しない方針で検討されるお客様がいらっしゃいます。

そもそも、Catoクラウドでは、サーバやシステムが設置されている拠点は、ユーザからの拠点(Site)へのアクセスがあるため、Socket/vSocketの設置(またはIPsec接続)によるSite登録は必須となります。

システムが設置されていない拠点、つまり利用者(エンドユーザ)しかいない拠点については、Socketの設置は必須ではないため、コストの観点でSocketの設置を悩まれる場合があります。

Socketを設置しないデメリット

それではユーザしかいない拠点を前提に、Socketを設置しないデメリット(5つ)を解説していきます。

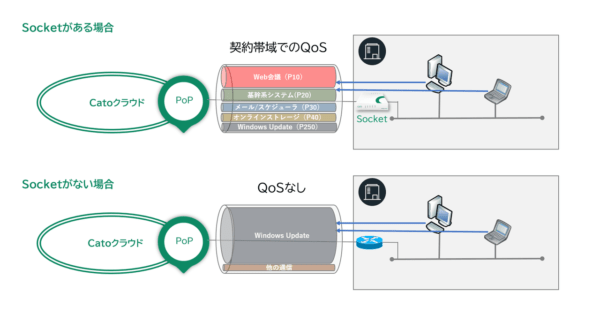

1) QoSによる帯域制限が行えない

これが一番大きなデメリットになります。

拠点にインターネット回線があり、拠点内のユーザがインターネット回線を共有利用する場合の帯域制御の課題です。

CatoクラウドのQoS(Quality of Service)は、Bandwidth ManagementとNetwork Rulesでの設定となり、トラフィック優先度(Priority:2~254)、帯域幅制限(常に制限する、混雑時のみ制限する等)にて制御を行います。

多くのお客様では、Web会議(Teams、Zoom)は最も高い優先度とし、その次の優先度はお客様により異なりますが、基幹系システム → メールやスケジューラ(Microsoft365、Google Workspace)→ オンラインストレージ(Dropbox、Box、OneDrive、Google Drive)やWindowsファイル共有(SMB)を設定され、最も優先度が低いのは、Windowsアップデート(Windows Update)とされている場合が多いです。

Socketが設置されていれば、50MbpsのSiteライセンス契約であれば50Mbpsを上限として、それ以上の帯域要求があった場合は、QoS設定に基づき、優先度の低い通信から順次破棄(Discard)が行われます。

Socketが設置されていない場合は、このQoS機能がないため、Windowsアップデートが大量トラフィックを専有すると、ネットワークの輻輳や遅延が発生し、Web会議ができない、システムが利用できない等が発生する可能性があります。

また、Socketが設置されていないため、拠点で流れている通信が、Windowsアップデートなのか?誰が何のトラフィックを流しているのか?などは分かりません。

Socketが設置されていれば、リアルタイムで見るだけはなく、過去に遡って確認することも可能となります。

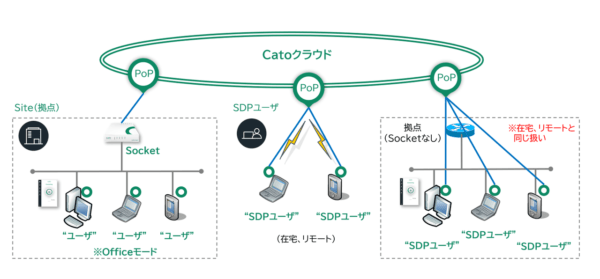

2) ユーザのアクセス元による制御が行えない

Catoクラウドの”ユーザ”概念は、リモートアクセスの”ZTNAユーザ(旧:SDPユーザ)”と、拠点(Site)のSocket配下に居る”ユーザ(User)”とに区別されています。

Catoクライアントソフトには、Identity Agentの機能があり、Socket配下のPCにインストールを行うことで、ユーザを識別(User Awareness)することができます。Catoクライアントをインストールするだけであれば、ZTNAユーザのライセンスは必要ありません。

また、Catoクライアントは、拠点(Site)のSocket配下に接続されると自動的にSocket配下であることを認識します。Socket配下では、クライアントは”Officeモード”となり、二重のVPNを行いません。

例えば、在宅や社外からのリモートアクセス時には、人事システムにはアクセスをさせないようにして、本社・事業所などの拠点に居る場合には、人事システムへのアクセスを可能とする場合は、”ZTNAユーザ”はブロック(Block)、”ユーザ”を許可(Allow)にて制御を行うことができます。

つまり、Socketを設置しない場合は、拠点の配下でも(Socket配下ではないので)”ZTNAユーザ”となりますので、”ユーザ”と区別したより厳格な制御は行えないことになります。

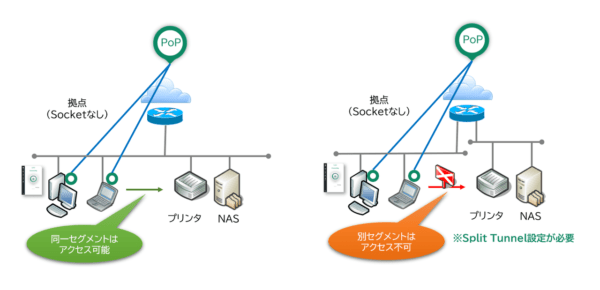

3) 個別設定により運用が煩雑化する

運用管理上は、これが一番問題になります。

拠点にSocketを配置した場合は、拠点のセグメントは、Catoクラウドへ自動登録(または手動登録)で認識が行われます。

拠点内で、Catoクライアント接続時は、同一LANセグメントであれば特段何の設定も必要なくアクセス可能ですが、同じ拠点内でも異なるセグメントとの通信については、すべてCatoクラウド(PoP)経由での通信を行うこととなります(SocketのLAN Firewall機能利用を除く)

拠点にSocketを設置しない場合ですが、拠点内のプリンタやファイルサーバ(NAS)等が別のセグメントに存在する場合に、Catoクライアントが直接通信を行うためには、Split Tunnel(※)機能を利用する必要があります。

(※)Split Tunnel・・・SDPユーザでCato PoP経由を除外する機能

Split Tunnelは、アカウント全体設定が可能ですが、この場合は、各拠点毎の設定となりますので、Catoクライアント端末側の設定、またはSDPユーザ毎で設定行う必要がありますので、運用管理が煩雑になります。

また、Always-OnやLAN Blockingなどのクライアント制御機能も同様です。

企業のITガバナンスとして、Catoクライアントの常時起動(Always-On/Never-Off)や、デバイス証明書認証(Device Authentication(※))、デバイスポスチャ(Device Posture(※))を利用されるお客様が殆どです。

(※)Device Authentication・・・端末証明書による接続制御

(※)Device Posture・・・端末の状態チェックによる接続制御(ウィルス対策/Firewall/HDD暗号化等をチェック)

Always-Onを利用している場合、クライアント接続時のID認証~Device Authentication~Device Posture等の一連のセキュリティチェックで何かしらの失敗(エラー)が発生し、さらにLAN Blocking機能を利用している場合は、対象デバイスは、Catoクラウドに接続できず、拠点のローカルセグメントにも接続ができなくなります。

LAN Blockingを例に挙げていますが、前述の通り、Catoクライアントは、拠点(Site)のSocket配下ではOfficeモードとなる機能がありますが、Officeモード時はLAN Blockingは無効化されます。Socketを設置しない場合は、LAN Blockingをアカウント全体設定を実施し、ZTNAユーザ毎で解除する設定を行う必要になるため、同じように運用管理が煩雑になります。

そのため、Socketを設置しない場合、運用上の理由でこれらの制御機能の一部を採用されない場合があります。

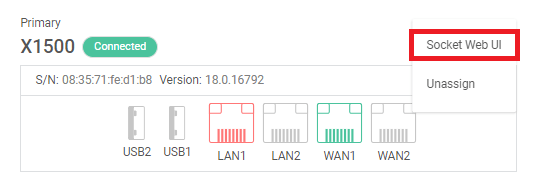

4) Socketの機能が利用できない

当たり前ですが、Socketを設置しないので、Socketの機能は一切利用できません。

Socketには、DHCP、MACアドレス認証(MAC Authentication)等の様々な機能があります。

特に「Socket Web UI」というユーザインタフェースがあり、拠点に設置いたSocketの各種状況(Status)確認、各種設定(Network Setting/Cloud Connection Setting)、各種ツール(Tools)、トラフィックキャプチャ(Traffic Capture)などの機能があります。

各種ツール(Tools)については、SocketからPing、Tracerouteを始め、Speedtest、iPerf等を実施することができ、拠点内での通信トラブルが発生した場合の原因究明に非常に便利な機能です。

また、Scoketには、LAN Firewallの機能もあり、拠点内の異なるVLAN間のトラフィックのローカルでのブロック(Block locally)、許可(Allow locally)制御を行うことができます。不要なトラフィックをCato PoP(Socketがない場合はインターネット)へ流すことが減りますが、こちらもSocketを設置しない場合には利用できません。

5) 既存NW機器の保守運用が残る

最後は、Catoクラウドとは直接の関係はないのことになりますが、Socketは、メンテナンスフリーで、ファームウェアへのパッチ適用やアップグレードはクラウド側ですべて制御を行い、自動適用されます(メンテナンス時間の設定は可能です)

拠点にSocketを設置しない場合には、ルータやFirewall(UTM)など何らかの機器が必要となりますが、その機器の保守運用が残ることになります。

機器の保守切れを含むライフサイクル対応はもちろん、セキュリティホールや脆弱性などからセキュリティインシデントにつながることが多いため、ゼロトラスト、およびZTNA(Zero Trust Network Access)の概念においては、常に最新のファームウェアにアップグレードされるSocketの設置を推奨しています。

まとめ

今回は、Socketを設置しない場合の主な留意点・デメリット5つを解説しました。Catoクラウド独自用語を多用したため、ご不明点やご質問事項があれば、当社まで遠慮なくお問い合わせください。

結論としては、Socketなし(ZTNAユーザユーザのみ)は、

- 拠点のユーザが数名(5~10名)程度

- 拠点内のローカルLANセグメントが一つ(プリンタやNASも同一セグメント)

- インターネット接続はキャリアのホームゲートウェイのみ

などの条件であれば大きな問題はないかと思いますが、全拠点の一元管理(ポリシー管理およびログ管理を含む)や、運用管理の煩雑さ、全体の運用負荷を考慮すると、SCSKでは、Socketあり、Socket設置を推奨しています。

また、今回の解説は、Socket/vSocketとIPsec接続との比較(メリット/デメリット)で同様の部分があります。

Socket/vSocketとIPsec接続の違いについては、PoP IP(IP Allocation)が別途必要であることや、PoP障害時に切り替わりが行われないなどがありますので、SSE360(ライセンス)を含めて別途記事にしようと考えています。

最後に、SCSKでは、2021年からSASEの主要ソリューションを一同に紹介を行うオンラインセミナー「SCSK SASE Solution Summit(通称 S4)」を定期的に開催しており、次回は2023年10月に開催する予定です(2023年8月時点)

それ以外にも、Catoクラウドのお客様導入事例の制作、FAQサイト運営を行っております。

このTechHarmony(技術ブログ)で、さらに皆様のお役に立て、Catoクラウドの知名度UPに少しでも貢献できればと考えております。