本記事の内容は、The Hacker News に投稿された以下のCato Networks社の記事を元に日本語へ翻訳(意訳)し、再構成したものとなります。

はじめに

サイバーセキュリティとサイバー脅威に関して、企業は終わりの見えない駆け引きを繰り広げている。組織が次々と防御ブロックを築き上げると、悪意のある攻撃者はそのブロックを回避するために、さらに一段上の攻撃を仕掛けてくる。企業のリソースは限られており、熟練したサイバーセキュリティ専門家も少ない中、課題の1つは、異種のセキュリティ・ツールの防御能力を調整することである。

XDR(Extended Detection and Response)は、この課題に対処するものである。XDRプラットフォームは、セキュリティ・ドメイン全体からの指標を相関させて脅威を検出し、インシデントを修復するためのツールを提供します。

XDRには多くの利点がありますが、これまでのレガシーなアプローチは良質なデータの欠如によって妨げられてきました。EPP/EDRシステムによって生成されたイベントから脅威について非常に優れた見解が得られるかもしれませんが、ネットワークの観点に関するイベントが不足しています(またはその逆もしかり)。XDR製品はサードパーティのセンサーからデータをインポートしますが、データは異なるフォーマットで提供されます。XDRプラットフォームはデータを正規化する必要があり、その結果品質が低下します。その結果、脅威が正しく認識されなかったり、見逃してしまったり、インシデント・レポートが迅速な調査と修復に必要な情報を欠いてしまったりする可能性があります。

複雑さを軽減するCatoのユニークなアプローチについて

Cato NetworksのXDRへのアプローチは特に興味をそそられる。1月に発表されたCato XDRは、Cato Networksが言うように、世界初の「SASEベース」のXDR製品である。SASE(Secure Access Service Edge)は、セキュリティとネットワーキングをクラウドに統合するアプローチだ。SASEプラットフォームにはすでに多くのネイティブセンサーが搭載されているため、SASEはXDRに自然にフィットするように思われる。2019年にSASEを定義したガートナーは、SASEプラットフォームには「SD-WAN、SWG、CASB、NGFW、ZTNA」が含まれると話しているが、これらは必要な機能に過ぎない。SASEには、リモートブラウザ隔離(RBI)、ネットワークサンドボックス、DNS保護などの高度なセキュリティ機能も含まれる可能性がある。SASEプラットフォームには既に多くのネイティブセンサーが組み込まれているため、XDRの最大の問題点である「良いデータがない」という問題を回避することができます。

Catoクラウドは、ガートナーの提唱するSASEの典型的な例であり、少なくとも机上では、Cato XDRは、SASEが提供する機能をフルパワーで利用することができる。Catoクラウドには、NGFW、高度な脅威防御(IPS、NGAM、DNS Security)、SWG、CASB、DLP、ZTNA、RBI、EPP/EDRなど、ネットワークとエンドポイントにまたがる豊富なネイティブ・センサーが搭載されている。

後者のEPP/EDRは、Cato XDRと同じくらい新しい。Cato EPPは、Bitdefenderのマルウェア防御技術に基づいて構築され、顧客とエンドポイントのデータを、Cato SASEの他のネットワークデータと同じデータレイクに保存します。XDRユーザーは、多くのネイティブセンサーから収集された詳細なデータにより、インシデントの信じられないほどリッチな「サラウンドサウンド(”surround sound”)」ビューを手に入れることができます。Catoの機能は即座に稼働し、常に利用可能なスケールで、脅威の探索、検出、対応に単一の共有コンテキストを提供します。独自のEPP/EDRソリューションを導入している企業にとっても、Catoは有効です。

Cato XDRは、Microsoft Defender、CrowdStrike、SentinelOneなどの主要なEDRプロバイダーと統合されています。

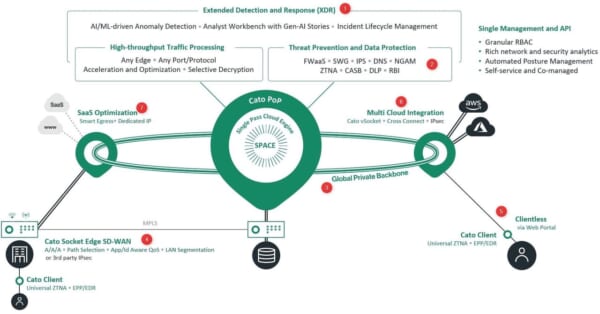

Catoクラウドのアーキテクチャ。Cato XDR (1)は、Cato SASEクラウドに組み込まれた多数のネイティブセンサー (2)を利用して、豊富で詳細な脅威分析を提供します。すべてのセンサーは、Catoのグローバル・プライベート・バックボーン(3)によって相互接続された世界中の85以上のCato PoPすべてで稼働します。拠点からCatoクラウドへのアクセスは、CatoのエッジSD-WANデバイスであるCato Socket (4)、リモートユーザはCato Clientまたはクライアントレスアクセス (5)、マルチクラウドデプロイメントとクラウドデータセンターはCato vSocket、Cross ConnectまたはIPsec (6)、SaaSアプリケーションはCatoのSaaS Optimization (7)を介して行われます。

テスト環境

このレビューでは、Cato XDR を使用するセキュリティ・アナリストの一日に焦点を当てます。アナリストがネットワーク上のセキュリティ脅威のスナップショットをどのように見ることができるか、また、それらを調査し、修復するプロセスを学びます。このシナリオでは、午後10時59分にマルウェアの存在を知らされました。そのインシデントを調査し、修復を行います。

Cato XDRはスタンドアロン製品としてではなく、Catoクラウドの一部として販売されていることを理解することが重要です。Cato XDRは、Catoクラウドのセンサー、アナリティクス、UIなど、すべての機能を活用しています。従って、Cato XDRを十分に理解するためには、Catoプラットフォームのシンプルさと、Catoが言うところの「エレガンス」を最もよく理解するために、Catoプラットフォームの他の部分をよく知る必要がある。しかし、そうすると、Cato XDRをレビューする余裕を持つことは、不可能ではないにせよ、難しくなる。私たちは、Cato全体をざっと見てから、Cato XDRに焦点を当てることにした。

Cato XDRの使い方

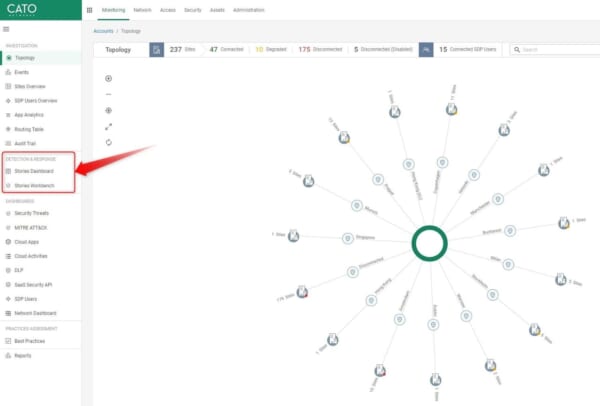

Catoクラウドプラットフォーム(Cato管理アプリケーション)に入ると、企業ネットワークのカスタマイズされたビューが迎えてくれる。セキュリティ、アクセス、ネットワーク機能は、上部のプルダウンメニューから利用でき、ダッシュボードや調査、検知、対応、プラクティス評価のための特定の機能は、縦方向にあります。Cato XDRへのアクセスは、検知と対応(Detection & Response)のセクションにあります。Cato XDRの機能については、Cato XDRをご覧ください。

Cato XDRは画面左側(赤枠)からアクセスできる。

Cato XDRのテスト

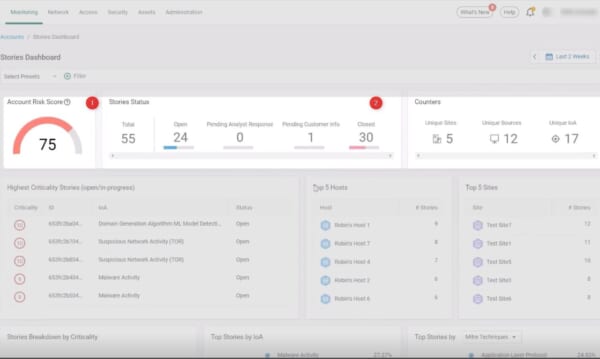

Cato XDRのストーリー・ダッシュボード(Stories Dashboard)をクリックすると、企業内のストーリー(≒セキュリティインシデント)の全体像を見ることができる(下図)。Catoにとっての「ストーリー」とは、1つまたは複数のセンサーによって生成されたイベントの相関関係である。ストーリーは、脅威の発生から解決までのストーリーを物語る。私たちが最初に気づいたのは、ストーリー・ダッシュボードが直感的で使いやすいインターフェイスを備えており、さまざまなスキルレベルのセキュリティアナリストが簡単に操作して理解できることです。これは、効率的な調査と意思決定を行う上で非常に重要だと感じています。

アカウントの全体的なリスクスコアを素早く理解するために、AIを搭載したアカウント リスクスコア ウィジェットを見ました。この場合、総合リスクスコアは75で、かなり高い。このことから、何がこのような高スコアにつながっているのかを掘り下げて確認する必要があることがわかる。インシデント・ストーリーは全部で55件あり、そのうち24件はオープン、30件はクローズしている。

Cato XDR ストーリー・ダッシュボードは、企業全体のストーリーの状態を要約します。上部には、AI を使用して、さまざまなストーリーのステータスと垂直方向の追加カウンタ (2) を使用して、アカウントの全体的なリスク (1) を評価します。

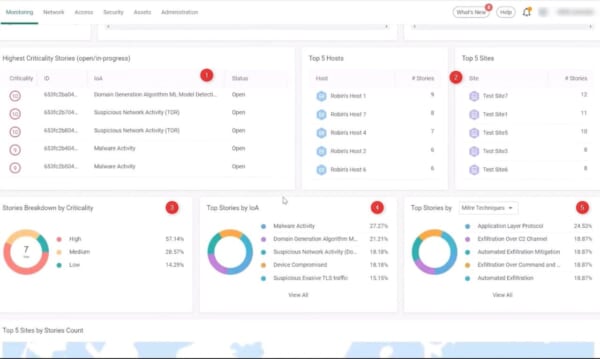

全体のサマリーラインの下には、さまざまな観点からストーリーを理解するのに役立つウィジェットがある。最も優先度の高いストーリーは、AIを搭載したクリティカリティストアによってソートされる(1)。このスコアは、選択した時間範囲のすべてのストーリーのリスクスコアに基づいており、Catoの研究開発チームによって開発された数式を使用して計算されます。これは、どのストーリーに最初に対処すべきかを教えてくれるのに役立つ。また、最も多くのストーリー(2)に関与しているホスト(Top 5 Hosts)とサイト(Top 5 Sites)もすぐに確認できる。下にスクロールすると、重要度(3)、マルウェアアクティビティ、ドメイン生成アルゴリズム(DGA)、不審なネットワークアクティビティ(4)などの攻撃指標(IoA)、アプリケーションレイヤープロトコル、C2 チャネル経由の流出、自動流出緩和(5)などの MITRE ATT&CK テクニックの内訳を示すグラフが表示されます。

ウィジェットは、重要度(1)、最も多くのストーリーに関与しているホストとサイト(2)、重要度によるストーリーの内訳(3)、IoA(4)、Mitre ATT&CK テクニック(5)など、さまざまな観点から脅威のストーリーを伝えるのに役立ちます。

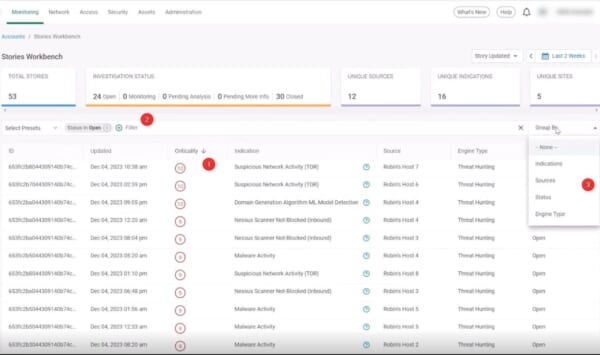

アナリストとしては、どのストーリーがオープンになっているかを確認したい。ストーリー・ダッシュボードのサマリー行にある24のオープンストーリーをクリックすると、ストーリーズ・ワークベンチページ(Stories Workbench)(画面左側のナビゲーションからもアクセス可能)に移動し、すべてのストーリーの優先順位付けされたリストが表示され、効率的なトリアージと集中力の向上が図れる。CatoはAIを活用したCriticalityスコアでストーリーをランク付けする(1)。また、フィルタを追加してリストをさらに絞り込み、フィルタ行でよりフォーカスできるようにすることもできる(2)。グループ化オプションも分析を容易にする(3)。

ストーリーズ・ワークベンチには、利用可能なストーリーズがリストアップされ、この場合はフィルタリングされ、重要度(1)でランク付けされたオープンストーリーが表示されます。さらにフィルタリング(2)とグループ化(3)オプションにより、効率的なトリアージと調査が可能です。

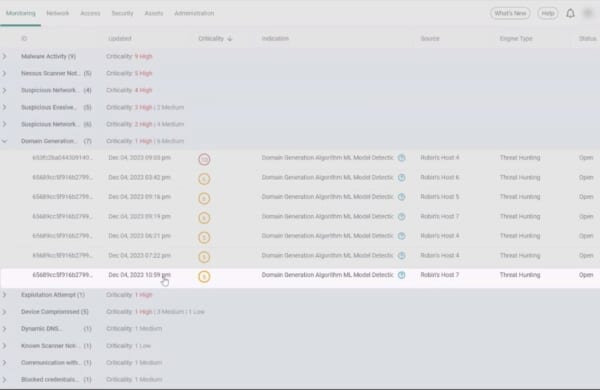

私たちは、ストーリーズ・ワークベンチ画面の脅威の分布を、そのユニークな兆候によって脅威をグループ化することで調べることにしました。これで、マルウェア活動、不審なネットワーク活動、ドメイン生成アルゴリズム(DGA)などのカテゴリ別に脅威を確認できるようになりました。

ドメイン生成アルゴリズム(Domain Generation Algorithm、以下DGA)とは、マルウェア作成者が多数のドメイン名を動的に生成するために使用する手法です。ボットネットやその他の悪意のあるソフトウェアなど、ある種のマルウェアがC&Cサーバーとの通信を確立するために一般的に採用しています。

我々は午後10時59分に最終的なストーリーに行き、調査のためにそれを開いた。

ドメイン生成アルゴリズム(DGA)を持つストーリーを示す、表示別にグループ化されたストーリーズワークベンチの画面。最後のDGAストーリーを調査した。

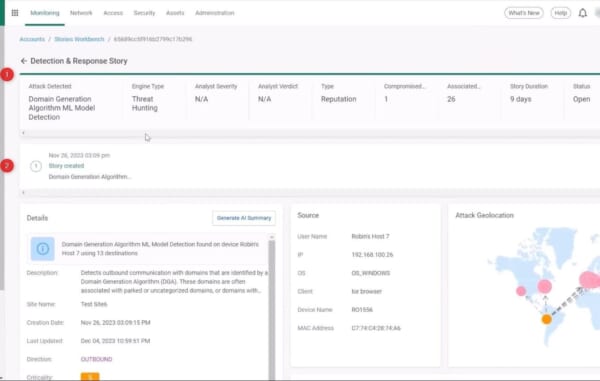

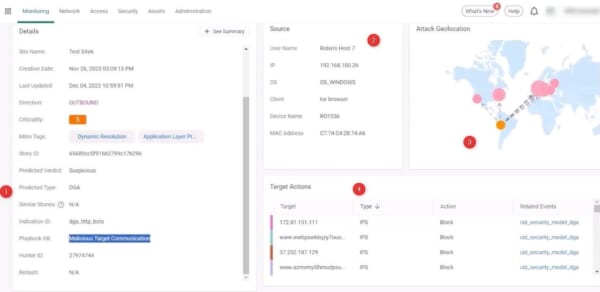

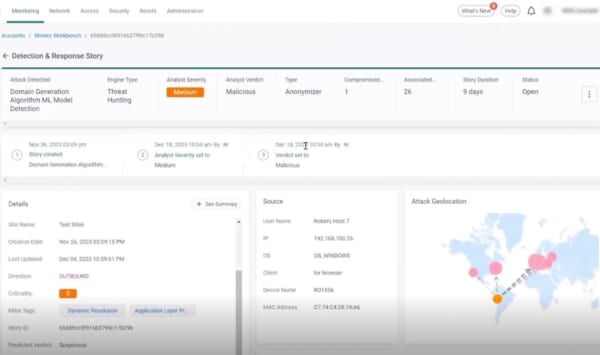

調査画面では、脅威をトップダウンで分析し、状況を大まかに把握し、さらに深く掘り下げていくためのツールを使った方法論が示されている。まず、ストーリーのサマリーラインである(1)。検出された攻撃の種類が DGA であること、脅威ハンティングのストーリーであること、ストーリーを構成するネットワークフローである関連シグナルの数が 26 であることがわかる。脅威ハンティング・ストーリーには、相関するセキュリティ・イベントとネットワーク・フローが含まれ、AI/ML と脅威ハンティング・ヒューリスティックを使用して、防御ツールではブロックできないシグネチャのないとらえどころのない脅威やゼロデイ脅威を検出します。

ストーリーの期間が 9 日間であることから、9 日間の間に関連するシグナルを発見したことがわかります。次に、ストーリーのアクションを記録するステータス行が表示される(2)。現在のステータスは “作成 “である。今後、このストーリーを作成するにつれて、アクションが追加される予定である。詳細に進むと、DGA が”Robin’s Host 7″で発見されたことがすぐにわかる。攻撃の方向はアウトバウンドで、AIによるクリティカリティ・スコアは5である。

調査画面は、アナリストがストーリーを調査するために必要なすべての詳細を提供する。ここでは、画面の冒頭部分と、その下にさらなる詳細を示している。ストーリーの詳細は上(1)に要約され、インシデントを修復するために取られたアクションは下(2)に表示されます。この行は調査が進むにつれて更新される。

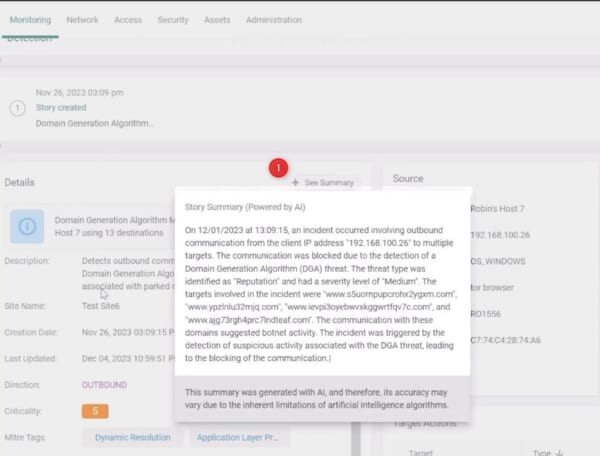

ストーリーを読みやすく理解するには、「サマリーを見る(”See Summary”)」ボタンをクリックすればいい。Catoの生成AIエンジンは、画面の結果を読みやすいテキストで要約する。詳細には、通信の種類、IPソース、ターゲット、ストーリーが検出された理由、トラフィックをブロックするなどのアクションが自動的に取られたかどうかなどが含まれる。

ストーリー要約(”Story Summary”)ボタン(1)をクリックすると、Catoの生成AIエンジンを使って画面の要約がテキストで生成される。

ストーリー・サマリーを閉じ、捜査画面にとどまることで、ストーリーに関するさらなる洞察を得ることができる。Catoの機械学習を利用したPredicted Verdictは、ストーリーの様々な指標を分析し、過去の知識に基づいて予想される評決を提供する(1)。もう一つのスマートな洞察は「類似ストーリー」で、これもAIを搭載しており、関連性がある場合、類似した特徴を持つストーリーにリンクする。Playbook Knowledge Base(強調表示)もあり、悪意のあるターゲットとのコミュニケーションに関するストーリーを調査する方法を教えてくれる。

画面の右側には、ソースの詳細(2):IP、OS、クライアントが表示されます。これはTorブラウザであることがわかります。Torはプライバシーと匿名性のために特別に設計されたウェブ・ブラウザであり、攻撃者はしばしばオンラインで自分の身元と活動を隠すためにこれを使用します。

攻撃者のジオロケーション・ソース(3)を見ることができる。これも疑わしい。次に、「ターゲットの行動」ボックス(4)を見ると、このストーリーに関係するすべてのターゲットに関連する行動を見ることができる。これは脅威狩りのストーリーであるため、広範なシグナルの間に相関関係を見ることができる。

調査画面では、ストーリーの詳細が表示されます。類似ストーリー(1)は、アカウント内の関連ストーリーを示す(今回は該当なし)。攻撃元に関する詳細が表示され(2)、ジオロケーションも表示されます(3)。ターゲットに関連するアクションも表示されます(4)。

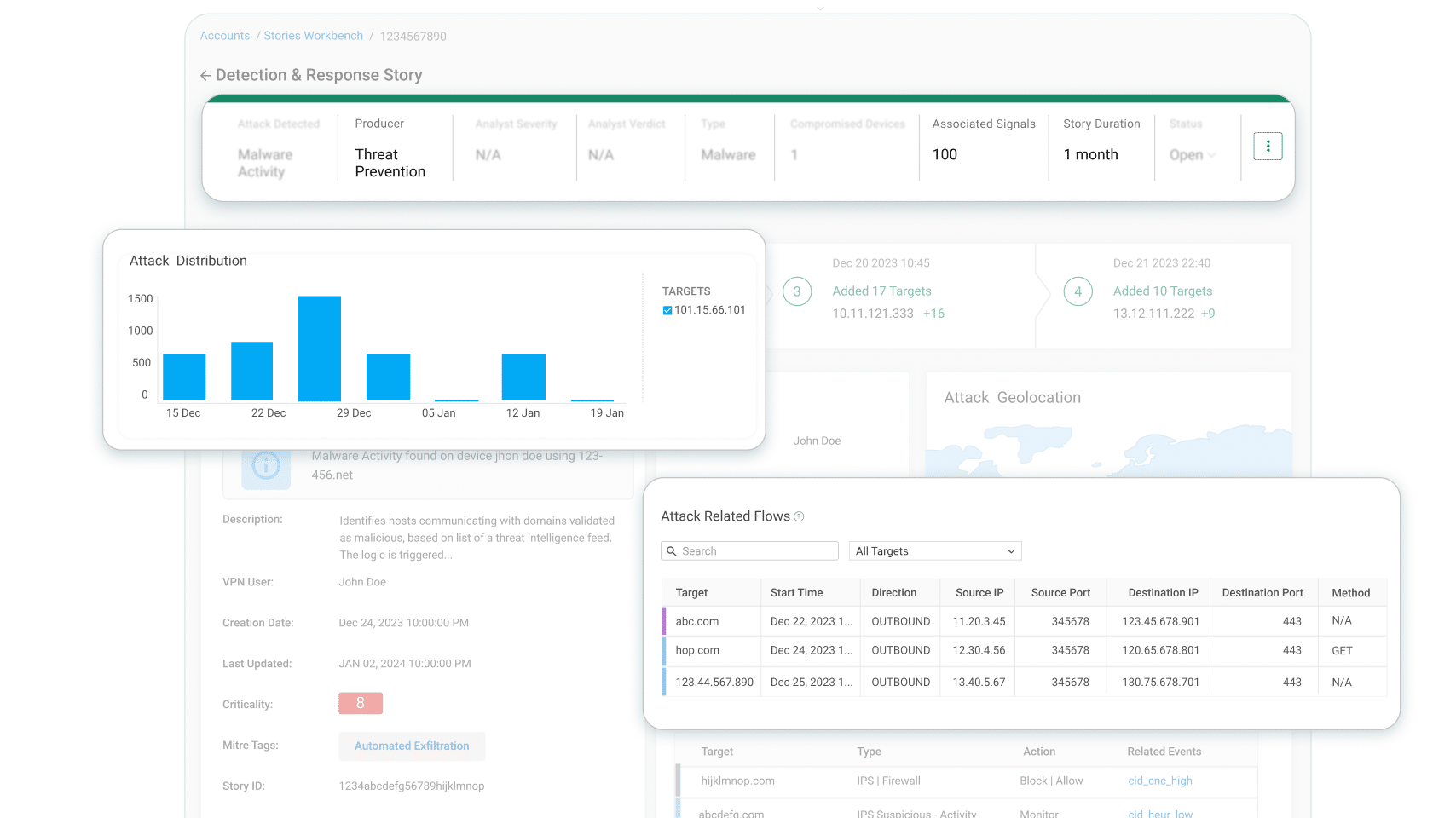

下にスクロールすると、攻撃配信のタイムラインが表示される。ターゲットへの通信が9日間続いていることがわかる。

攻撃分布のタイムラインは、様々なターゲットへの攻撃を時系列に一覧表示します。ターゲットをクリックすると、アナリストはグラフィックからターゲットを追加または削除して、攻撃パターンを見やすくすることができます。

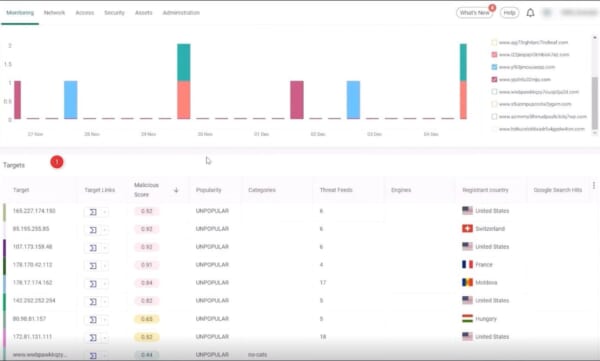

ターゲットの一部をフィルタリングすることで、容易に観察可能な通信のパターンを見ることができます。ボットまたはスクリプトが開始した通信を示す周期的なアクティビティが明 確に確認できます。攻撃タイムラインの下にあるターゲットテーブル(1)には、IP、ドメイン名、関連する脅威インテリジェンスなど、ターゲットの詳細が表示されます。ターゲットは悪意のあるスコアでソートされます。これはAIとMLを活用したスマートスコアで、Catoの脅威インテリジェンスソース(独自ソースとサードパーティの両方)をすべて取り込み、ゼロから1の間でスコアを計算し、そのIPが悪質性が高いと考えられるかどうかを示します。

4つのターゲットを除くすべてのターゲットを削除すると、ボットまたはスクリプトを示す定期的な通信パターンが示されます。攻撃分布のタイムラインの下には、調査対象のターゲットに関する広範な情報が記載されたターゲットの表があります。

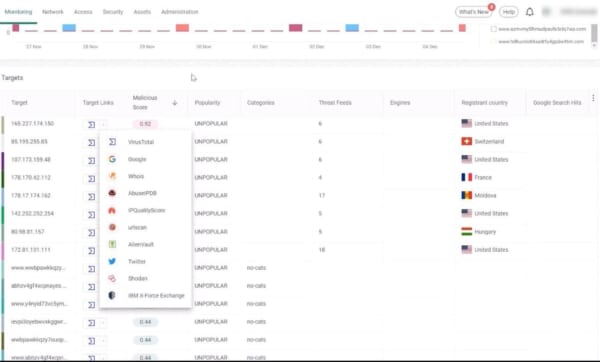

人気の列は、Catoの内部データに従って、IPまたはドメインがどのくらいの頻度で訪問されているかを測定するCato独自のアルゴリズムによって決定されたIPが「人気(”popular”)」か「不人気(”unpopular” )」かを示しています。人気のないIPやドメインは、しばしば疑わしいIPやドメインを示しています。VirusTotal、WhoIs、AbusePDBなどのサードパーティの脅威インテリジェンスリンクをクリックすることで、ターゲットに関する外部の脅威インテリジェンス情報を得ることができます。

外部の脅威インテリジェンス・ソースは、「ターゲット」テーブル内でクリックするだけでアクセスできます。

攻撃関連フロー表(Attack Related Flows table)までスクロールダウンすると、トラフィックの開始時間やソース・ポートおよび宛先ポートなど、ストーリーを構成する生のネットワーク・フローについて、より詳細な詳細を表示できます。この特定のケースでは、宛先ポートが異常に高く(9001)、一般的でないため、赤信号が灯っています。

Catoで発見したことを文書化する

テストケースから得られた知見をまとめてみよう。Torクライアントを使用する DGA に関連する不審なネットワーク活動を発見した。このIPは人気が低く、悪意のあるスコアが高く、通信は明確な時間帯に特定のパターンに従っています。これで結論が出ました。ソースエンドポイントである”Robin’s Host 7″にマルウェアがインストールされており、Torインフラを使って外部と通信しようとしている疑いがあります。

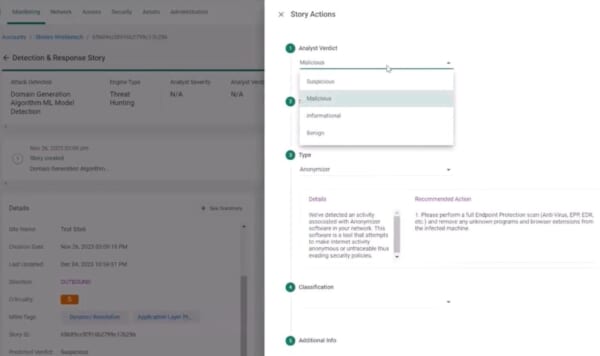

では、以下の画面で判定を設定してみよう。このストーリーを悪意のあるものとして分類します。アナリストの重大度は中程度でしょう。タイプはアノニマイザーです。下の画像で詳細を見ることができる。分類はDGAです。そして、このインシデント・ストーリーの評決を保存します。

セキュリティ・アナリストは、他の人が脅威を理解するのを助けるために、評決を文書化することができる。

保存すると、冒頭の脅威検索画面が更新されていることがわかる。2行目には、アナリストが深刻度を「中」(”Medium”)に設定し、判定を「悪意あり」(”Malicious”)に設定していることが示されている。この場合、ファイアウォールルールを設定することで、脅威を軽減する必要がある。

更新された「検知と対応」のストーリーには、アナリストがアクションを起こしたことが反映されています。深刻度は「中」(”Medium”)、評決は 「悪意がある」(”Malicious”)に設定され、タイプは 「匿名化」(”Anonymizer”)に変更されている。以下では、ストーリーが作成されたこと(1)だけでなく、アナリストが重大度を「中」(2)に設定し、評決が「悪意がある」(”Malicious”)に設定されていることがわかる。

Catoで脅威を軽減

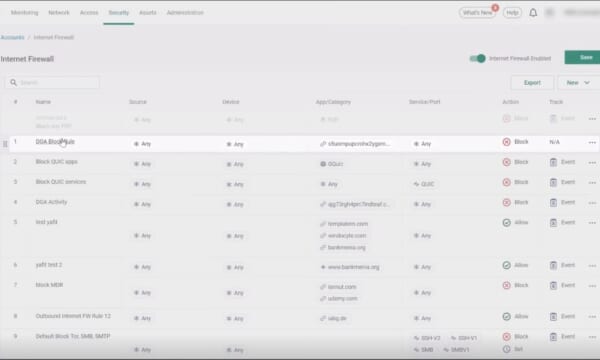

通常、アナリストは対策を講じるために別のプラットフォームに移動する必要がありますが、Catoの場合はXDRプラットフォームですべて行うことができます。マルウェアの拡散を防ぐために、Catoのインターネットファイアウォールにブロックルールを簡単に作成することができます。攻撃ネットワークフローに表示されるターゲットドメインをコピーし、ファイアウォールルールのApp/Categoryセクションにドメインを追加し、適用をクリックします。世界中で DGA ドメインがブロックされました。

DGAが生成したドメインへのアクセスをブロックするルールが更新されたCatoファイアウォール画面。

結論

CatoクラウドのSASE ベースの XDR の導入により、Cato Networks は脅威の検知、インシデント対応、エンドポイント保護を大幅に簡素化することを約束した。彼らはその約束を守っているようだ。私たちが上記で実行したテスト・ケースのシナリオでは、経験豊富なセキュリティ・アナリストであれば、開始からミティゲーションまで20分もかからないはずです。しかも、セットアップや実装、データ収集の作業は一切必要ない。データはすでに SASE プラットフォームのデータレイクに存在していました。

Cato Networks は、XDR と関連機能によって、統合ネットワーキングとセキュリティ・プラットフォームのセキュリティ・サービスを拡張することに成功しました。これは、脅威の検出と対応に関して、自社のゲームを向上させようと決意している顧客にとって、大きなメリットとなる。

Cato XDRについてもっと知りたいですか? Cato XDRのページをご覧ください。

まとめ

Catoクラウドの世界初SASEベースのXDRについて記事を紹介させていただきました。

もしCatoクラウドに興味がお持ちの方がいらっしゃれば、ご遠慮なく当社までお問い合わせください。

“SASE”自体の知名度も低く、”Cato Networks社”、”Catoクラウド(Cato Cloud/Cato SASE Cloud)”の知名度もはまだまだ低い状況です。

SCSKでは、2021年からSASEの主要ソリューションを一同に紹介を行うオンラインセミナー「SCSK SASE Solution Summit(通称 S4 エスフォー)」を定期的に開催しております。これまで13回開催し、1,600名以上の方にご参加いただいております。

S4は、2024年2月15日に開催いたしますので、是非ご興味のある方はご参加ください。また、2024年3月14日にはCatoクラウドの主要機能を2時間でデモ形式でご覧いただけるセミナーを開催しますので、是非ご参加ください。

SASEセミナー以外に、Catoクラウドのお客様導入事例の制作、FAQサイト運営、この TechHarmony(技術ブログ)で、皆様のお役に立て、Catoクラウドの知名度アップに少しでも貢献できればと考えております。