この記事では、Catoクラウドにおけるユーザー識別について記載します。

特に拠点のSocket配下のユーザーについて、ユーザー識別が可能かどうか?といったお問い合わせに対する内容となっておりますので、ご参考にしていただければ幸いです。

ユーザー識別とは? 接続環境による違い

Cato Clientを使用してモバイル接続した場合、Cato Management Application(以下CMA)ではZTNAユーザー名(旧SDPユーザー名)で管理されます。なのでユーザー単位もしくは複数ユーザーをグルーピングしてFirewallの送信元オブジェクトに設定したり、Eventsでログ確認を行う場合は、ユーザー名で通信ログが確認できます。

一方、Socketによるサイト接続の場合、Socket配下のユーザーはZTNAユーザーとして登録はされないので、CMA上ではそのデバイスのIPアドレスでしか識別されません。仮にCato ClientをインストールしたデバイスをSocket配下のLANに接続してもオフィス・モードになるので、同じ事になります。

例えば、オフィスのPCが固定IPなら、IPアドレスから「誰」かが判別できるかもしれませんが、DHCPを使用している場合は「この危険なサイトにアクセスしているのは〇〇拠点からだとは分かるけれど誰なのか?」の特定ができないので、かなり致命的な状態と言えます。

このような場合は、Identity Agent機能を活用し、Socket配下のユーザーも名前での識別が可能となります。

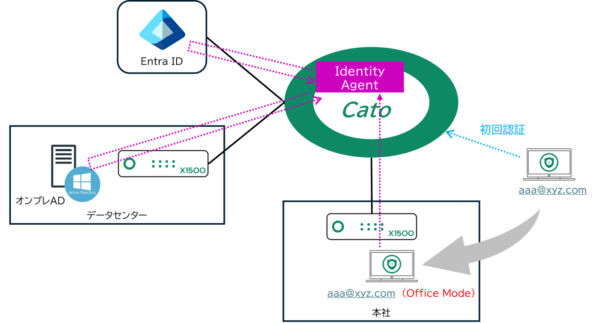

<Identity Agent機能のイメージ図>

Identity Agentのクライアント条件

Identity Agentの条件や仕様は、Catoのナレッジに記載がありますのここでは簡単に記載します。

- サポートされるクライアントOSは、Windows、macOS、Linux

- サポートしているIdp環境は、オンプレAD、EntraID、Oktaなどのその他Idp

- Cato Clientのインストールは必要

- WindowsにはZTNAライセンスの付与は不要だが、macOSとLinuxはZTNAライセンスの付与が必要(※1 参照)

- Cato Clientでの1回の初回認証が必要

- ログイン後は30秒毎にチェックされ、IPアドレスが変わるとすぐに検出される

※CatoクライアントのバージョンやIdpの条件は、Catoのナレッジを参考にして下さい。

なお、Identity Agentの仕組みは、定期的なユーザ認証とそのIPアドレスをPoP側で紐づけて保持することで実現されているものと推測していますので、プロキシ経由でCatoに接続する環境などでは識別ができないと思われます。

Identity Agentの設定と確認ポイント

Identity Agentによるユーザー識別を利用する前提として、CMAの[Access] > [Directory Services] にて、オンプレADもしくはIdpと連携させユーザーをプロビジョニングします。プロビジョニング手順はここでは省略します。

また公式サイトによると、CMAに手動でユーザーを作成した場合でもユーザー識別はできるようです。

その後、Identity Agentを有効にする手順です。

- [Access] > [User Awareness]を選択します。

- Identity Agentを選択します。

- Enable Identity Agentのトグルスイッチをスライドして有効にします。

- [Save]をクリックします。

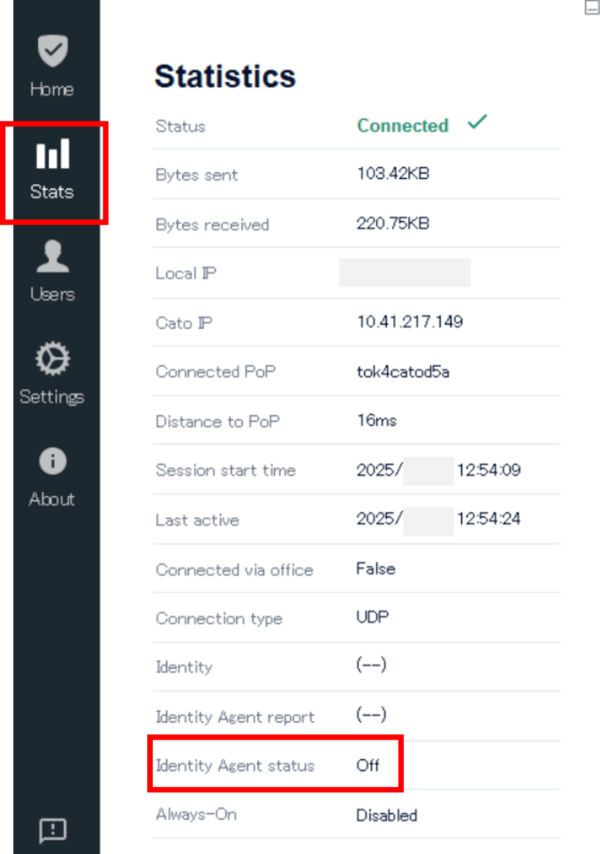

Identity Agentが動作しているかを確認するには、Cato Clientの「Stats」画面で「Identity Agent Status」をご確認ください。ここがONになっていればIdentity Agentが正常に動作しています。(下図のサンプル画像はOFFになってます)

また、Identity Agentがうまく動作しない場合は、Catoの提供するDNSサーバ「10.254.254.1」となっていない可能性があります。

Cato以外のDNSを参照している場合はIdentity Agentは動作しませんので、CatoのDNSを参照するよう設定を見直す必要があります。

ZTNAライセンスの付与(※1)

Cato Clientは、契約中のZTNAユーザーライセンス数に関係なくインストールが可能です。そのため、Windows PCでは、ZTNAライセンスを付与しなくてもCato Clientがインストールされているだけでユーザー識別が可能です。ただし、macOSやLinuxを識別するには、ライセンスが付与されている必要があります。

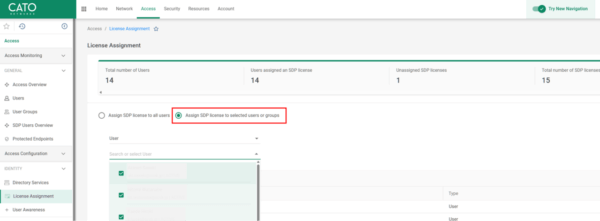

ユーザーライセンスの付与は、CMAにて以下の2つが選択できます。

- 全てのZTNAユーザーに付与する「Assign SDP license to all users」

- 特定ユーザーに付与する「Assign SDP license to selected users or groups」

ライセンス付与は、CMAの[Access] > [License Assignment]で行います。

特定ユーザーにライセンスを付与するには、「Assign SDP license to selected users or groups」を選択して、

[User]若しくは[User Group]を選び、特定のユーザーやユーザーグループを登録して[Save]をクリックします。

例えば、ライセンスを付与するユーザーには、別途ユーザーグループを作成し、グループへの追加や削除によってユーザー管理を行う方法も有効かもしれません。

[付録] Device Postreにおけるユーザー識別

Identity Agentに関係する話で、時折問い合わせをいただくのが「Socket配下の識別されたユーザーもDevice Postureによるデバイス制御が可能か」というものです。

2024年4月のアップデートで、この制御が可能と発表がありましたが紛らわしいところがあるので整理しておく必要があります。

Socket配下でのDevice Posture機能は、あくまでもモバイルユーザーとしての機能となっており、モバイルユーザーとして、Device PostureでBlockをされたとしても、その後Socket配下の環境に移動するとオフィス・モードになるので、デバイス制御は効かずCatoクラウド接続が可能となります。

一方、Internet FirewallやWAN Firewallのルール設定の項目「Device」の中に「Device Posture Plofile」があります。これを使用すればデバイス制御条件に合致したユーザーを、宛先のシステムやアプリケーションへのアクセスを許可したりブロックするといった設定が可能となります。

つまり、Socket配下のデバイスをCatoに接続させる/させないの制御はできないが、デバイス制御の条件を満たしたユーザーは、Internet FirewallやWAN Firewallで特定宛先へのアクセス制御はできる、という事です。

これも一応Identity Agentによりユーザー識別ができる事によるメリットではありますが、その他の設定方法でも対応可能な気はします。

最後に

今回は、Identity Agentによるユーザー識別を整理する目的で本記事を作成しましたが、細かい仕様や条件は、Catoのナレッジ(中段にリンクを貼り付けてます)に記載されていますので、ご一読される事をお勧めします。