Catoクラウドの新機能 “Best Practices” がリリースされました。

“Best Practices”は、Catoクラウドの各機能の設定が、Catoの推奨設定と一致しているかを確認する機能です。お客様のCato環境をよりセキュアに運用するため、ぜひご活用ください。

ここでは、”Best Practices” の内容と推奨設定についてご説明します。

Best Practices の概要

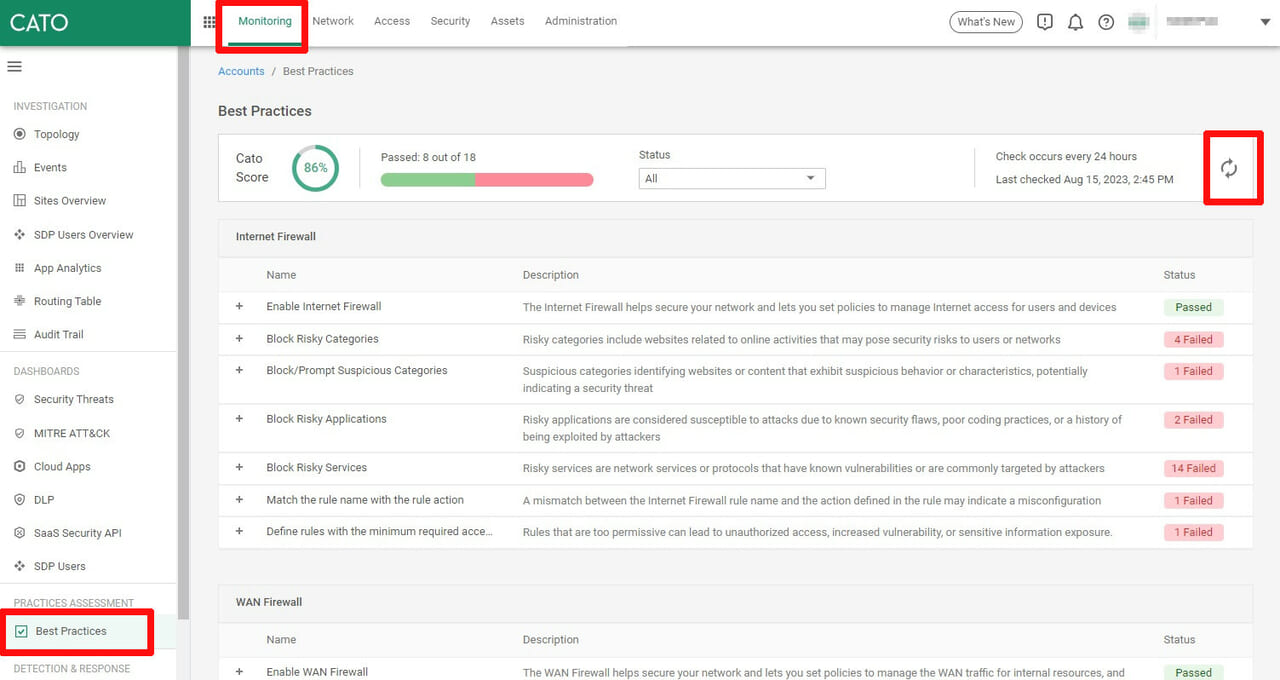

Cato Management Application の以下よりアクセス可能です。

- Monitoring > Best Practices

画面最上部に Score が表示されます。このアカウントがどのくらい推奨設定に沿っているかの指標です。100%に近づけるよう、各項目の設定を再チェックしていきましょう。

また、Best Practices のチェックは 24時間ごとに自動で行われますが、右端の更新ボタンを押すことで即時チェックが実行されます。設定の変更後などは再チェックをかけてみましょう。

各項目の右端が緑色で「Pass」と表示されていれば、推奨設定に沿っていることを示します。

赤の「Failed」となっている箇所は、推奨設定と異なっていることを示します。左端の「+」をクリックして詳細を確認してみましょう。

各項目の解説

Best Practicesの各項目について、具体的なチェック内容と推奨設定をご説明します。

Internet Firewall セクション

Internet Firewall のセクションでは、その名の通り、Security > Internet Firewall の設定内容がチェックされます。

| 項目名 | 解説 |

| Enable Internet Firewall | Internet Firewall が有効化されているかどうかを判定します。 |

| Block Risky Categories | 「Spyware」や「SPAM」といった、リスクのあるURLカテゴリへの通信が Block に設定されているかどうかを判定します。この項目のURLカテゴリは、すべて Block することを推奨します。 |

| Block/Prompt Suspicious Categories | 「Uncategorized」や「Anonymizers」といった、疑わしいURLカテゴリへの通信が Block または Prompt に設定されているかどうかを判定します。 |

| Block Risky Applications | 「Tor」などの、リスクのあるアプリケーションの通信が Block に設定されているかどうかを判定します。この項目のアプリケーションは、すべて Block することを推奨します。 |

| Block Risky Services | 「Telnet」や「SSH」などのサービスの通信が Block に設定されているかどうかを判定します。Cato網から Internet に対してはこの項目のサービスはすべて Block し、必要な通信のみを個別のルールで許可することを推奨します。 |

| Match the rule name with the rule action | ルール名とActionに矛盾がないかを判定します。例えばルール名が「XXX_BLOCK」で、実際のアクションが Allow のルールが存在する場合、Failedとして判定します。

設定ミスを防ぐため、実態に合った命名を推奨します。 |

| Define rules with the minimum required access | 各ルールにて、最小限の許可が行われているかを判定します。具体的には、対象をすべて「Any」とした Allow のルールが存在する場合、Failedとして判定します。

ログ取得目的等で、このようなルールを意図的に設定する場合もありますが、そうでない場合には、SourceやApplication等を最小限に絞って設定することを推奨します。 |

WAN Firewall セクション

WAN Firewall のセクションでは、Security > WAN Firewall の設定内容がチェックされます。

| 項目名 | 解説 |

| Enable WAN Firewall | WAN Firewall が有効化されているかどうかを判定します。 |

| Block Risky Services | 「SMBv1」や「Telnet」といった、レガシーなサービスの通信が Block に設定されているかどうかを判定します。この項目の通信は原則ブロックし、必要な通信のみを個別のルールで許可することを推奨します。 |

| Define rules with the minimum required access | 各ルールにて、最小限の許可が行われているかを判定します。具体的には、対象をすべて「Any」とした Allow のルールが存在する場合、Failedとして判定します。

ログ取得目的等で、このようなルールを意図に設定する場合もありますが、そうでない場合には、SourceやDestination等を最小限に絞ってルール設定することを推奨します。 |

| Match the rule name with the rule action | ルール名とActionに矛盾がないかを判定します。例えばルール名が「XXX_BLOCK」で、実際のアクションが Allow のルールが存在する場合、Failedとして判定します。

設定ミスを防ぐため、実態に合った命名を推奨します。 |

Threat Prevention セクション

このセクションでは、Firewallを除く、Security 関連の設定内容がチェックされます。

| 項目名 | 解説 |

| Enable NG Anti-Malware | NG Anti-Malware が有効化されているかどうかを判定します。 |

| Enable IPS | IPS が有効化されているかどうかを判定します。 |

| Set the IPS policy to block malicious activities | IPS の Protection Policy にて、Action が Block となっているかを判定します。 |

| Enable IPS Enforcement Options | IPS の Enforcement Options にて、すべての項目にチェックが入っているかどうかを判定します。セキュリティ強化のため、各項目にチェックを入れ有効化することが推奨です。 |

| Define IPS Geo Restriction rules | IPS の Geo Restriction rules にて、特定の地域からのインバウンドまたは、特定の地域へのアウトバウンドを禁止する設定がされているかを判定します。

業務上の必要に応じて設定ください。 |

Too permissive Custom App セクション

このセクションでは、Assets > Custom Apps の設定内容がチェックされます。

| 項目名 | 解説 |

| Define specific parameters for Custom Apps | 各Custom App にて、最小限の設定が行われているかを判定します。具体的には、Rulesで対象をすべて「Any」とした App が存在する場合、Failedとして判定します。Destination IP等を指定してルール設定することを推奨します。 |

TLS Inspection セクション

| 項目名 | 解説 |

| Enable TLS Inspection | TLS Inspection が有効化されているかどうかを判定します。

IPS や CASB の動作には TLS Inspection が必須のため、有効化が推奨です。 |

最後に

Failed表示の項目があった場合は、推奨に沿った設定となるよう見直してみましょう。

また、見直し後も定期的に “Best Practices” ページの確認を行い、推奨から外れた設定がされていないかを確認するのがベストです。

設定内容にお悩みの際は、当社SCSKのCato担当エンジニアにぜひご相談ください。豊富な導入実績を基に、お客様の環境に沿った設定をご提案いたします。