Catoクラウドのダッシュボード機能のひとつ、MITRE ATT&CK ダッシュボードをご存じでしょうか。

お客様ネットワークのセキュリティ対策にぜひご活用ください。

そもそもMITRE ATT&CKとは?

MITRE ATT&CKとは、米国の非営利団体であるMITRE(※)が公開している、サイバー攻撃の戦術や手法に関するフレームワークです。

※脆弱性情報の識別番号であるCVEを管理運営している組織です。

2013年に考案された後、4半期に一度以上アップデートされ、現在まで常に最新の脅威情報や防御策などが追加され続けています。

MITRE ATT&CKは、以下のWebサイトにて公開されています。

一番上の列(Reconnaissance, Resource Development, Initial Access…)が攻撃のTactics(戦術)で、表の左から右に向かって進行します。

各戦術を簡単に解説します。

| Tactics | 意味 | 概要 |

|---|---|---|

| Reconnaissance | 偵察 | 攻撃者が攻撃を計画するための情報を収集しようとしている |

| Resource Development | リソース開発 | 攻撃者が攻撃に必要なツールや環境を作成しようとしている |

| Initial Access | 初期アクセス | 攻撃者が標的へのアクセスを試みている |

| Execution | 実行 | 攻撃者が悪意のあるコードを実行しようとしている |

| Persistence | 永続化 | 攻撃者が不正アクセスし続ける環境を確保しようとしている |

| Privilege Escalation | 権限昇格 | 攻撃者がより高いレベルの権限を取得しようとしている |

| Defense Evasion | 防衛回避 | 攻撃者が検知されないようにしている |

| Credential Access | 認証情報アクセス | 攻撃者がアカウントやパスワードを盗もうとしている |

| Discovery | 探索 | 攻撃者がアクセス先の環境を調査している |

| Lateral Movement | 水平展開 | 攻撃者が環境内の他の標的へ移動しようとしている |

| Collection | 収集 | 攻撃者がデータを収集しようとしている |

| Command and Control | C&C | 攻撃者がCommand&Controlサーバとのアクセスを確立しようとしている |

| Exfiltration | 持ち出し | 攻撃者がデータを持ち出そうとしている |

| Impact | 影響 | 攻撃者がシステムを操作、中断、または破壊しようとしている |

各戦術の下にあるのが、Techniques(技術)です。その戦術を行うために使われる「やり方」です。

たとえば、Reconnaissanceの下にある “Active Scanning” は、対象システムに対するポートスキャンなどを指します。

また、各Tactics(戦術)は TAxxxx、各Techniques(技術)は Txxxx という固有の識別番号が付与されています。

MITRE ATT&CK は、これに沿って各Techniquesへの対策を考えたり、サイバー攻撃の訓練シナリオを計画したり、また実際に不審なアクセスを検知した際に、攻撃の段階や目的を特定して対処を行うために利用されます。

CatoクラウドのMITRE ATT&CK ダッシュボードとは

CatoクラウドのMITRE ATT&CK ダッシュボードは、お客様のCatoクラウド内の通信について、IPSの検知状況をMITRE ATT&CKのフレームワークに沿って整理したものです。

このダッシュボードを見ることで、指定の期間内に自社ネットワークに対してどのような攻撃や攻撃予兆があったのかを知ることができます。

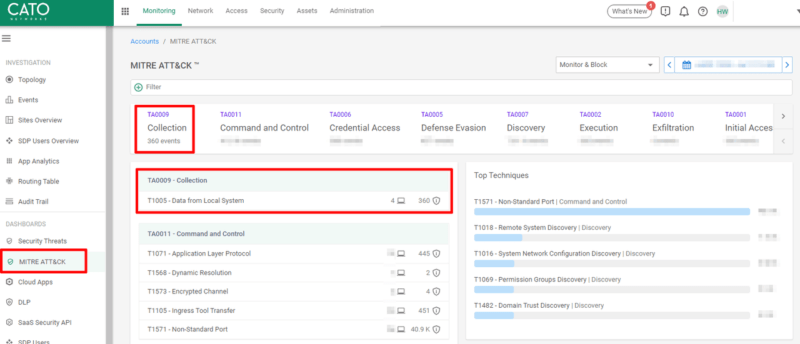

MITRE ATT&CK ダッシュボードは、Cato Management Application の Monitoring > MITRE ATT&CK から表示できます。他のダッシュボード等と同様に、表示期間の指定が可能です。

上記の例ですと、Tactics「Collection(攻撃者がデータを収集しようとしている)」に該当する通信が、360件検知されています。

その内訳を見ますと、Techniques「Data from Local System(ローカルシステムからのデータ収集)」に該当する通信が、4つの端末から、360件発生している、となっています。

なお、TacticsのTAxxxx や TechniquesのTxxxx の識別番号は、MITRE ATT&CKで定義されているものと同一です。

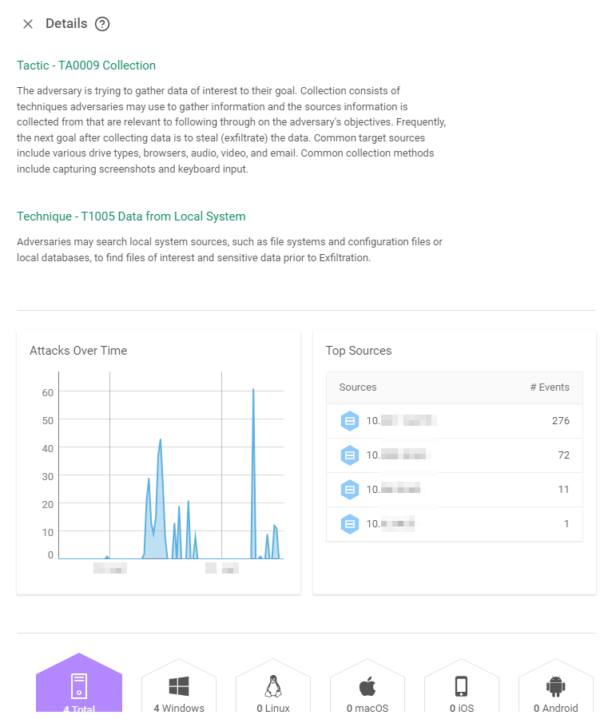

「Data from Local System」の箇所をクリックすることで、さらに詳細が表示されます。当該Tactics・Techniqueの詳細や、発生件数のグラフ、通信元IPアドレス、OS等です。

また、SourcesのIPアドレスをクリックすると、その端末について検知したIPSのEventsが表示されます。ダッシュボードからすぐログ調査に移ることができるため便利です。

この例では、Eventsを見ると、Catoクラウドの拠点内の端末から海外の不審なドメインのWebサイトに対しPOST通信が行われ、IPSでBlockされていました。この動作が、Tactics「Collection(攻撃者がデータを収集しようとしている)」の、Techniques「Data from Local System(ローカルシステムからのデータ収集)」と判定されています。納得です。

上記は検証環境のものですが、実際にお客様環境でMITRE ATT&CK ダッシュボードを確認すると、意外に検知件数が多く、驚かれたかもしれません。

このダッシュボードはCatoクラウドのIPS機能での検知を表したものですが、IPSでBlockした通信だけでなく、Monitorしただけの通信も含まれているため、攻撃でない通信を過検知し表示している場合があります。

ダッシュボードの右上にて、「Monitor & Block」「Block」「Monitor」と検知種別を絞ることができますので、「Block」のみにしてみると、実際にCatoクラウドが通信をBlockした、危険度の高い内容のみを確認することができます。

検知にどう対処したらよいか

MITRE ATT&CK ダッシュボードで検知があった際は、通常のIPSでのインシデント検知と同様に、お客様のセキュリティポリシーに沿ってご対処ください。

一般的には、以下のような対応が多いかと存じます。

- 対象の通信元の IPS等セキュリティログを確認し、問題のある通信かどうかを調査する。

- 意図しない通信である、不審な通信である場合には、その通信元端末をネットワークから遮断し、ウィルスチェック等の調査を行う。

- 不審な通信であった場合には、MITRE ATT&CK に沿って、どの Tactics のどの Techniques が行われたのかを確認し、影響を調査する。

- MITRE ATT&CK をもとに、再発を防止する対処を検討する。

また、このダッシュボードを活用し、以下のような運用を継続して行うことで、攻撃に繋がる可能性のある通信を防ぎ、ご利用環境のセキュリティを強化していくことが可能です。

- MITRE ATT&CK ダッシュボードにて、Monitor として検知されている内容を確認する。

- Tactics と Techniques ごとに、Eventsログで通信の詳細を確認し、不審な通信が無いかを調査する。

- 不審な通信があった場合は、Internet Firewall などで Block するルールを追加する。

最後に

MITRE ATT&CK ダッシュボードの詳細については、下記の Catoクラウドナレッジベースも合わせてご参照ください。

日本国内では知名度が低めの MITRE ATT&CK ですが、米国企業においてはすでにこのフレームワークを用いたセキュリティ対策が広く取り入れられています。

お客様のネットワークをよりセキュアに運用するため、Catoクラウドの MITRE ATT&CK ダッシュボードをぜひご活用ください。