Catoの運用支援をしていると「WEBサイトへアクセスできなくて困っている」という問い合わせをいただくことが多いです。

今回は、上記のようなトラブルが発生した際に CMAのEvents機能から切り分けを行う方法 をご紹介します。

Eventsとは

「Events」は、Catoクラウド利用時のログが一元的に確認できる機能です。

基本的な操作方法は、以下の記事をご参照ください。

注意!!Eventsに表示されない通信

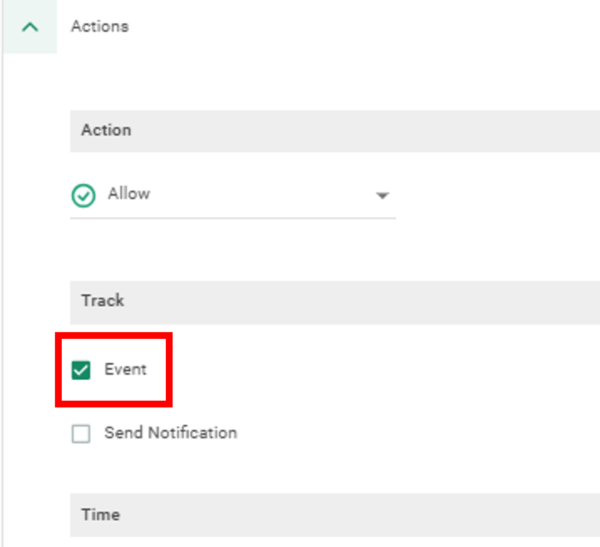

Eventsの確認をする前に、以下の設定をしている通信はEventsに表示されませんのでご注意です。

トラブルが発生している通信が当てはまっていないかをまず確認ください。

Trackにすることで、設定したルールにより許可もしくはBlockされた通信をEventsで確認できるようになります。

トラブルシューティングの際によく使うField

Eventsでのトラブルシュートは、主にフィルタリングを利用して問題に関連する通信を絞り出すことから始まります。

しかし、Eventsには多くのFieldが存在するため、問題が起きた際はどれを見ればよいの?という事態に陥ってしまうかもしれません。

以下に私がトラブルシューティングの際によく確認するFieldについて紹介します。

※トラブルの内容にもよりますが、以下はWebサイトが見れない事象が起きた場合によく見ているFieldです。

| Field名 | 内容 |

| Action | Catoの機能により実行された動作がわかる 例)Monitor、Allow、Block、Alertなど |

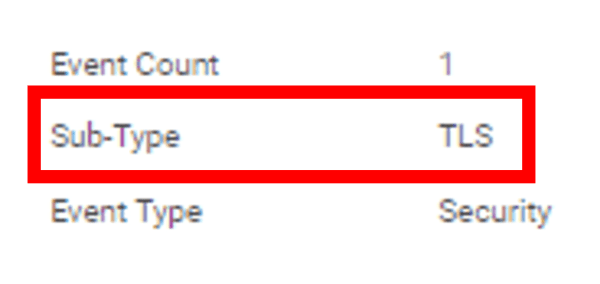

| Sub-type | Catoの機能。上記の[Action]がどの機能で実施されているのかがわかる 例)Internet/WAN Firewall、TLS、IPS、App Security |

| Rule | [Sub-type]のどのルールにマッチしているのかがわかる |

| Category | 通信がどのカテゴリに分類されているのかがわかる |

| PoP Name | 通信を行う際に入り口となるPoP名がわかる |

| Source IP | 送信元IPアドレス |

| Source is Site or SDP User | 送信元がSocket配下か、SDPユーザかがわかる |

| Domain Name | 通信先のドメイン名 |

| Full Path URL | 通信先のフルパスURL |

| Destination IP | 宛先IPアドレス |

| Network Rule | どのNetwork Ruleにマッチしているかがわかる |

| Public Source IP | トラフィックの送信元であるPoP によって割り当てられたグローバルIPアドレス Network RuleによりEgress IPにNATされている場合も表示される |

| Source Site | Socket配下の場合はSite名、SDPユーザの場合はユーザ名が表示される |

| User Email | 送信元ユーザのメールアドレス |

| TLS Inspection | TLS Inspectionで検査を行っているかがわかる

「1」の場合は検査済み、「0」の場合は検査なし |

Eventsを利用したトラブルシューティング手順

手順① Eventsでログを確認する前に以下の情報を事前に確認しておきましょう。

・いつ:問題が発生した日時

・どこで:Socket配下からのアクセス、もしくはリモートからのアクセスか

・誰が:送信元のIPアドレス、もしくはユーザ情報(メールアドレス)

・宛先情報:宛先IPアドレスやWebサイトのURL

・何の通信:プロトコルやポート番号、アプリケーション

上記を確認出来たらEventsを使ってトラブルシューティングを実施してみましょう。

手順② どこから通信を行ったかを絞る

Socket配下からのアクセスか、リモート(SDPユーザ)からのアクセスかがわかる場合は、初めに絞ってしまいましょう。

・Socket配下からのアクセスの場合

[Network]>[Sites]から拠点を選択し、[Site Monitoring]>[Events]をクリック

・SDPユーザからのアクセスの場合

[Access]>[Users]からユーザを選択し、[User Monitoring]>[Events]をクリック

・上記が特に決まっていない場合

[Monitoring]>[Events]

上記のようにEventsはユーザ単位、Site単位で確認することが可能です。

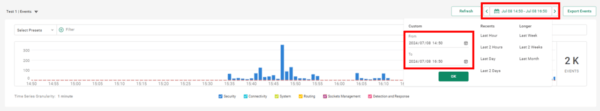

手順③ 問題が発生した時刻に絞る

Eventsの右上にあるカレンダーボタンをクリックし、問題が発生した日時を絞り込みましょう。

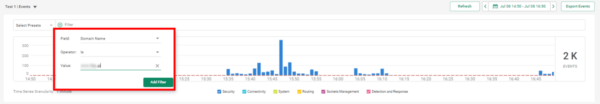

手順④ 宛先を絞る

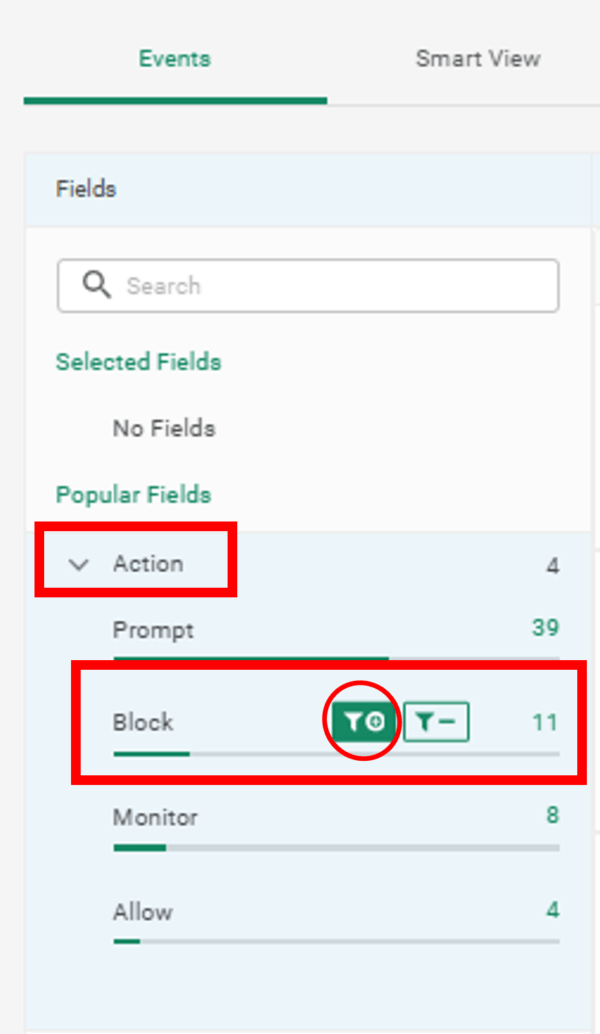

手順⑤ Actionを確認

[Fields]からActionを選択し、対象の通信がBlockされていないか確認しましょう。

Actionの中にBlock以外の項目が複数ある場合があります。

今回はBlockのEventsを確認したいので、以下○枠の「⊕」をクリックしてさらに絞り込みましょう。

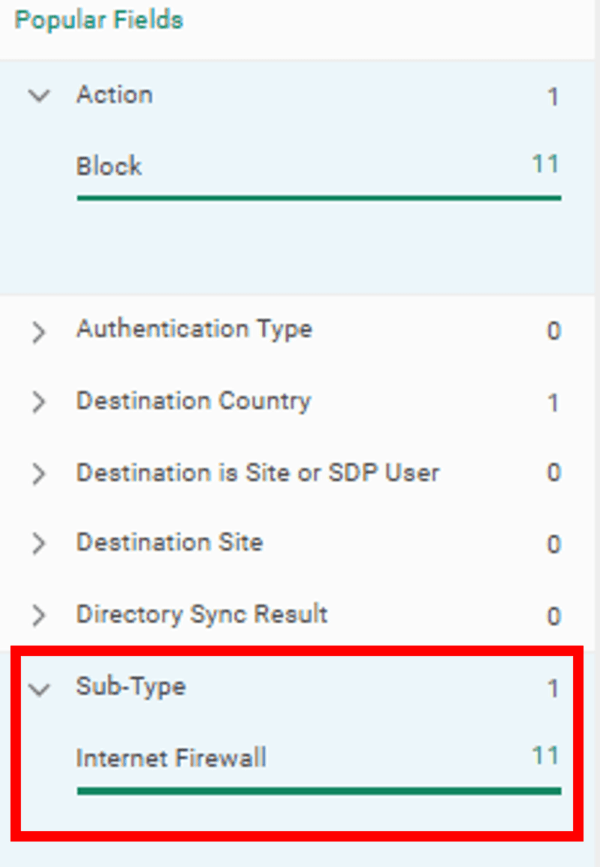

手順⑥ Sub-Typeを確認

手順⑤でBlockされていた場合、次にSub-typeからCatoのどの機能でBlockされているのかを確認しましょう。

上記の画像でいうと、通信をBlockしているのは、Internet Firewallだということがわかります。

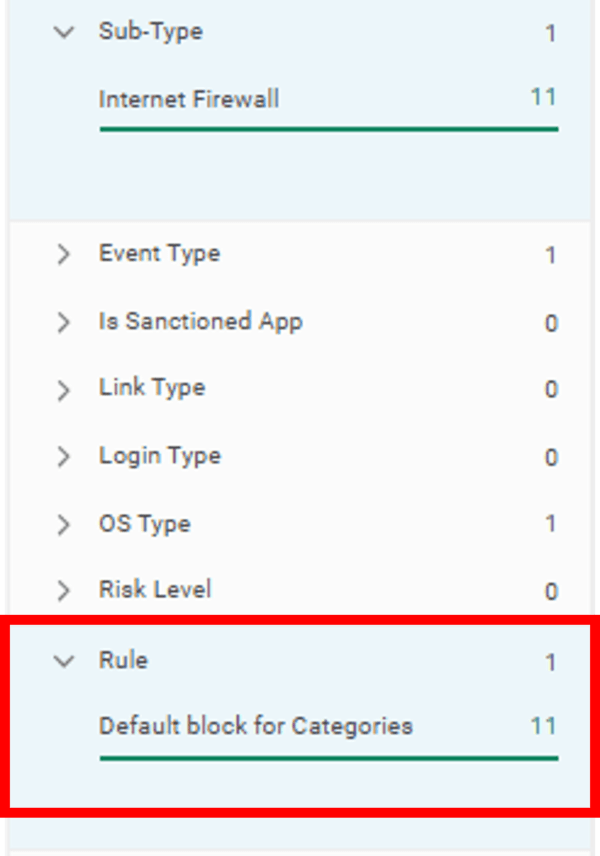

手順⑦ Ruleを確認

手順⑥で、Blockを実行している機能が分かりましたら、どのルールでBlockされてしまったのかを確認しましょう。

原因別の対応例

EventsでBlockが確認できた場合

上記の手順でEventsからCatoの機能によるBlockが確認できましたら、アクセスができるように設定変更を行いましょう。

例として以下パターン別の対応例をご紹介します。

パターン1 Internet/WAN FirewallでBlockされていた

よくあるのが、Internet Firewallで意図せずBlockされていたパターンです。

「通信が間違ったカテゴリに分類されていた」や「そもそも上位のルールでBlockされていた」といった事例が多いです。

解決方法としては上記の手順⑦にてBlockしているルールを確認し、それに合わせて設定の変更を行いましょう。

▼上位のルールにブロックされていた

上記手順の⑦番で、どのルールによりBlockされていたのかを確認できたとします。

▼間違ったカテゴリに分類されていた

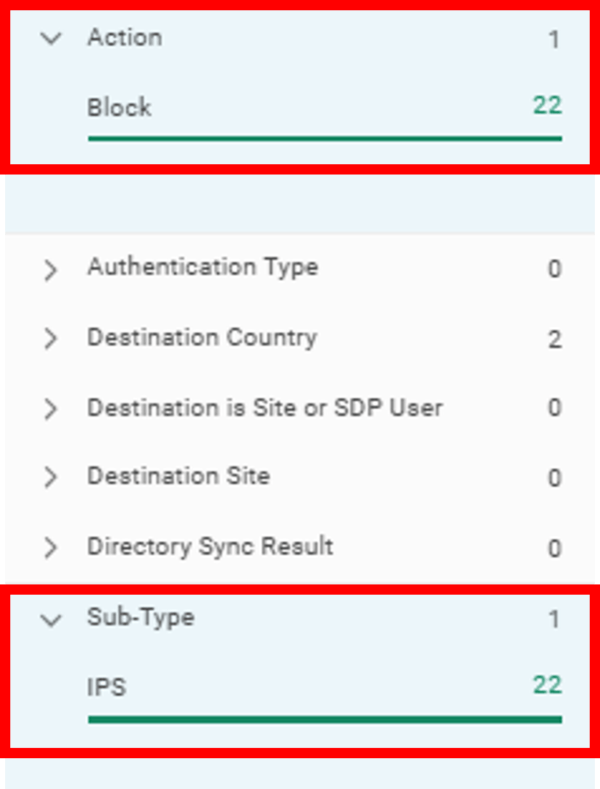

パターン2 IPSやAnti-MalwareでBlockされていた

CatoのIPSやAnti-Malware機能によってBlockされていたというケースもあります。

Blockされていた通信が問題ないと判断できる場合は、Allow Listを作成することで問題を回避できます。

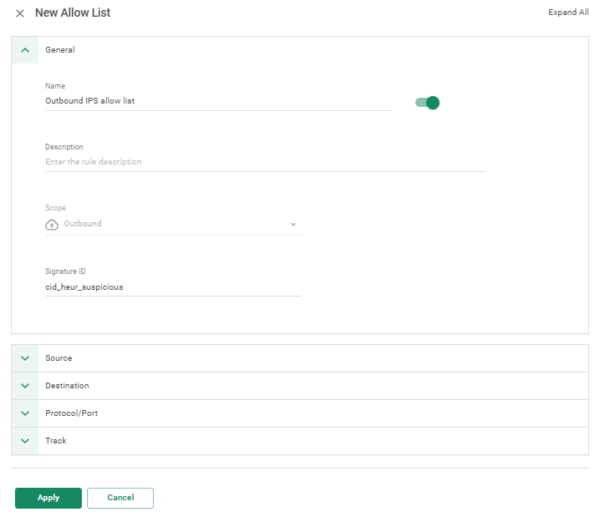

なお、Allow Listは[Security]>[IPS]の[Allow List]タブから作成できますが、Eventsの画面からでも作成が可能です。

例として、IPSでBlockされていた際にEvents画面からAllow Listを作成する方法について記載します。

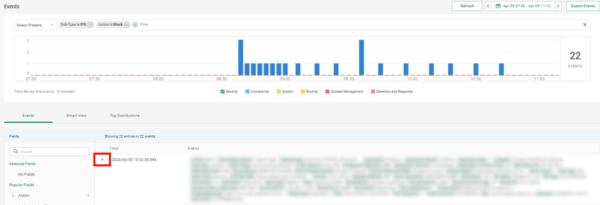

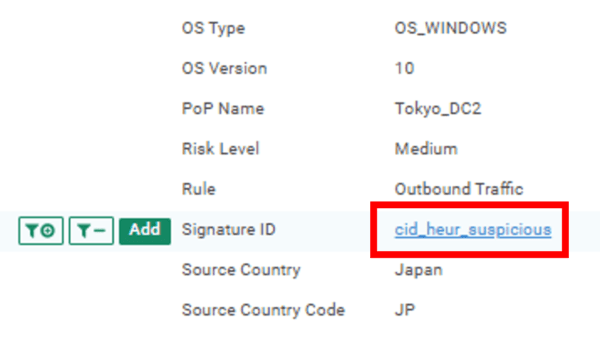

手順①:「4.Eventsを利用したトラブルシューティング手順」で、IPSによるBlockを確認

手順②:表示されたEventsの「+」をクリックして詳細を展開

手順③:詳細が展開されたら[Signature ID]をクリック

手順④:Allow Listの作成画面が画面右から展開されるので、環境に合わせて設定し、[Apply]をクリック

Allow Listの作成手順は以上です。

※Anti-Malwareの場合も同様の手順でAllow Listを作成できます。

EventsでBlockではなくMonitorと表示されていた場合

これまではEventsでBlockされていた(Catoの機能でBlockされていた)ケースについてご紹介しました。

しかし、Webサイトにアクセスできない状況なのに、Eventsで見ると通信はBlockされずにMonitorと表示されているケースもあります。

これは、宛先への通信はCatoを通過していることを表しており、宛先側で何かしらのアクセス制限がされている可能性があります。

そういった場合は、TLSインスペクションのBypass設定やCatoを迂回させる設定などをお試しください。

設定方法などの詳細につきましては以下の技術ブログを参照ください。

例外事例

上記のように、通信がMonitorと表示されているとEventsから原因を特定することは難しいですが、例外事例もあるのでご紹介します。

事例:Webサイトにアクセスすると「プライバシーが保護されません」ページが表示される

どのWebサイトへアクセスをしても以下画像のように「プライバシーが保護されません」と表示されてしまうといった事例があります。

原因の一つとして、TLS Inspection機能を有効にしているにも関わらず、端末にCatoのルート証明書を導入していないことが挙げられます。

上記の事象が証明書のインストール有無が原因かどうかは、Eventsから特定することができますのでご紹介します。

TLS Inspection機能の詳細につきましては、以下の技術ブログをご参照ください。

▼確認手順

手順①:日時やドメイン情報などで絞り、アクセスしたWebサイトへの通信をEventsで表示させる

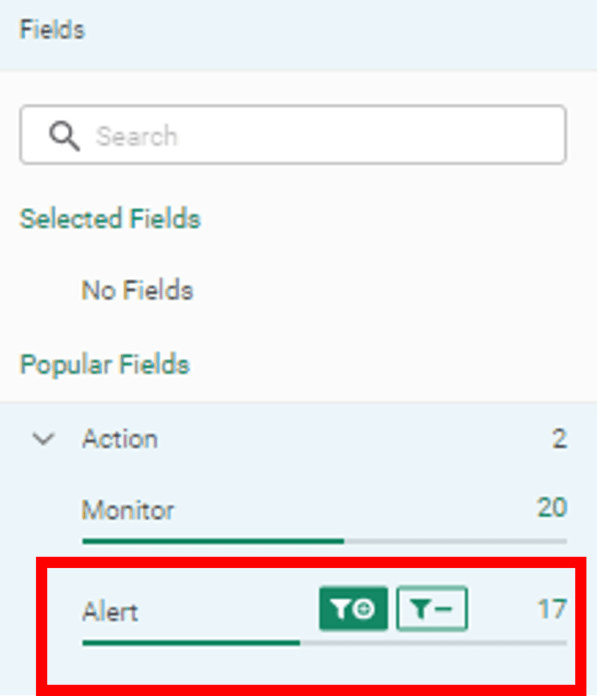

手順②:Actionを確認する

ここでは、Block表示はありませんでしたが、Monitorの他にAlertがあるので「⊕」を押して絞ります。

手順③:Eventsの詳細を展開する

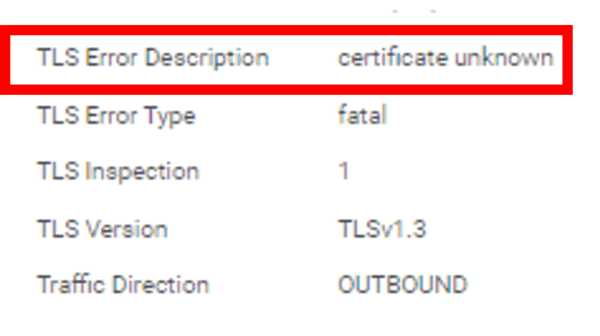

Sub-typeがTLSであることがわかります。

Sub-typeがTLSの場合は、「TLS Error Description」からAlertとなった理由が確認できます。

実際に検証も行ってみましたが、端末にCatoのルート証明書が入っていない場合は「certificate unknown」と表示されます。

同様のEventsが確認できた場合は、Catoのルート証明書がインストールされていないことが原因の可能性があります。

まとめ

本投稿では、トラブル時のEventsの見方や対処法について一例をご紹介しました。

トラブルでお困りの方のお役に立てれば幸いです。

なお、弊社の FAQ サイトでは 、よくあるご質問やCato クラウドのアップデート情報を公開しておりますので、是非ご参照ください!