実際にCatoクラウドを利用されているお客様から、Webサイトへのアクセスが失敗するといったお問い合わせをいただくことがあります。

今回は、実際に問題に直面された方の事象例やその対処法をご紹介したいと思います。

Webサイトへのアクセスが失敗するとはどういう状況か

実際にお問い合わせをいただいたWebサイトへアクセスができない事象について、下記のようなケースがありました。

・WebサイトへアクセスをするとCatoのBlockページが表示されて先に進まない

・証明書エラーとなりページが表示されない

・「403 Forbidden」や「このサイトにアクセスできません」が表示されてしまう

・ページが正しく表示されない(テキスト表示になってしまう)

上記の状況でどのように原因を発見し解決してきたのかをご紹介します。

WebサイトへアクセスをするとCatoのBlockページが表示されて先に進まない

Cato接続時に本来なら閲覧できるはずのWebサイトがなぜかBlockされるというお問合せをいただくことがあります。

その原因の大半はInternet Firewall (FW) により脅威のないサイトが意図せずBlockされていたというものが多いと感じました。

CatoクラウドのInternet FW は、企業のネットワークを保護するために不可欠ですが、時には意図しない形で正当な通信をブロックしてしまうことがあります。

今回は実際にあった2パターンのトラブル例と対処法について記載します。

Internet Firewallの詳細につきましては下記ブログをご参照ください!

パターン1 Firewallの上位のルールでBlockされていた

CatoクラウドのInternet Firewall (FW) は、ルールに基づいて通信を制御しますが、必要な通信が上位のルールで誤ってBlockされてしまっていたケースがあります。

問題の発見方法

CatoのBlockページやCMAのEventsをチェックして、どの機能のルールで通信をBlockしているのかを特定しましょう。

BlockページやEventsでの確認方法

まず以下画像のCatoのBlockページにて「Block Reason」を見てみましょう。

「Corporate Internet Policy Violation」と記載されており、インターネットポリシー(Internet FW)によってBlockされていることがわかります。

次にEventsを確認してみましょう。

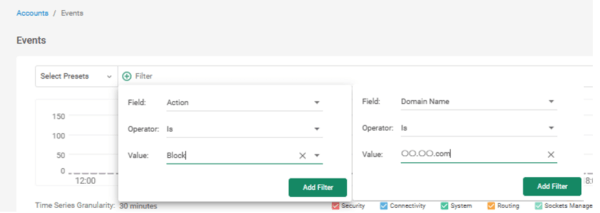

[Monitornig]>[Events]

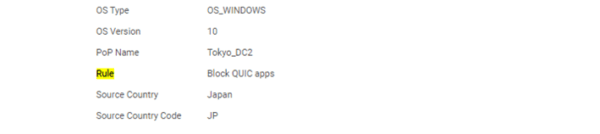

上記の場合は、フィルター機能で「Action」をBlock、「Domain Name」をアクセスしたサイトのドメインとして該当の通信を探しました。Blockされた通信ログを発見できたら「Sub-Type」と「Rule」を確認して、実際にどの機能のどのルールによりBlockされたのか確認してみましょう。

対処方法

原因であるInternet FWルールを特定できたので、あとは上位に対象通信を許可するルールの追加や例外設定を追加することで事象は解消できます。

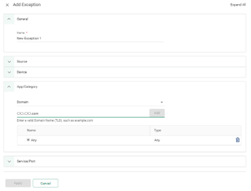

Blockルールに例外設定を追加する方法

Blockルールに例外設定を追加する場合はルール横の[…]をクリックし、「Add Exeption」をクリックください。

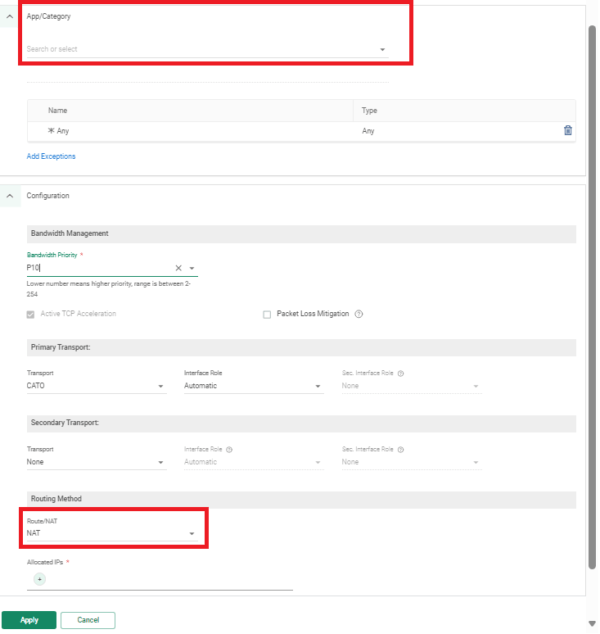

すると以下画像の設定画面が出てきますので、要件に合わせて例外設定を行ってください。

[Security]> [Internet Firewall]

パターン2 異なるカテゴリに分類にされBlockされていた

CatoのSWG(Secure Web Gateway)機能により、Webサイトの内容と異なるカテゴリに分類され、本来許可されるべきアクセスがInternet FWによりBlockされてしまうことがあります。

問題の発見方法

パターン1と同じ手順で、EventsからInternet FWのどのルールによりBlockされたのかを確認してみましょう。

多い例として誤ってカテゴリが「Games」等に分類されてしまい、デフォルトのBlockポリシーに引っかかってしまうというものがあります。

対処方法

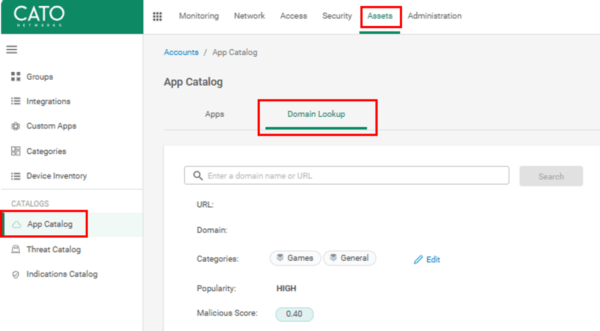

こちらもパターン1のように許可ルールや例外設定で回避することができますが、もっと簡単な方法は、カテゴリを手動で修正してしまうことです。

CMAの[Assets]>[App Catalog]の[Domain Lookup]タブからカテゴリの修正が可能です。

[Domain Lookup]からカテゴリ修正を行う方法の詳細については以下のブログ記事を参照ください!

証明書エラーとなりページが表示されない

Catoクラウドでは、TLSインスペクション機能を通じてHTTPS通信のセキュリティを強化していますが、証明書の書き換えが許可されていないWebサイトへアクセスしてしまうと証明書エラーが発生してしまいページが表示されないケースがあります。

問題の発見方法

ブラウザ側でのエラーとなるため、Eventsを見てもBlockのログは表示されません。そのためブラウザ側で「この接続ではプライバシーが保護されません」、「このWebサイトのセキュリティ証明書には問題があります」といった画面が表示されたら、考えられる原因の一つとしてTLSインスペクション機能があることを頭に入れておきましょう。

対処方法

TLSインスペクションが原因で問題が起きている場合、Webサイトに対してTLSインスペクションを動作させないよう除外リストに追加することで回避ができます。

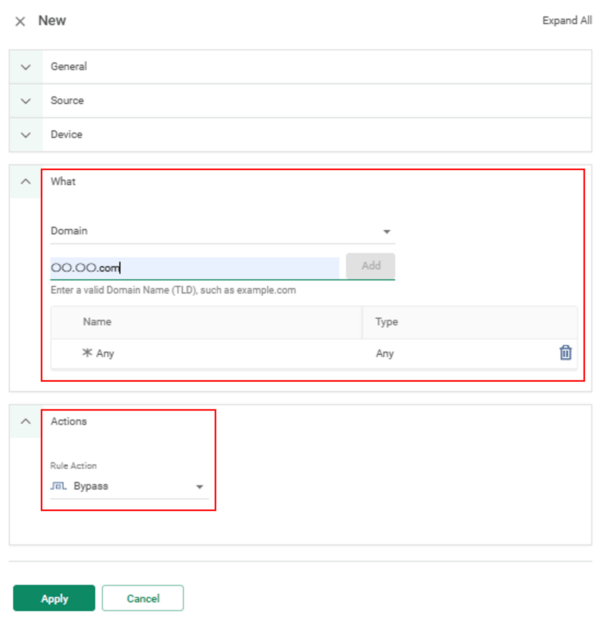

まず「Security」> 「TLS Inspection」から「New」をクリックしBypassルールを作成しましょう。

新しく作成するTLS Inspectionの名前を記載し、「What」の項目にてIP Range、Domain、FQDN等を設定します。

「Action」の項目では「Bypass」を選択します。

※その他の設定は環境に合わせて設定ください。

以上が、TLSインスペクションの除外設定となります。

TLSインスペクション機能の詳細につきましては下記ブログ記事をご覧ください!

「403 Forbidden」や「このサイトにアクセスできません」が表示されてしまう

EventsではBlockのログは出ていないのに、「403 Forbidden」や「このサイトにアクセスできません」が表示されて正常にページが表示されない事例がございます。

原因の一つとして、Webサーバや、Firewall(UTM)において、JPNICのIPアドレスのみを許可しているといったように、日本からのアクセスのみに制限をしているため、Cato経由でのアクセスがブロックされるケースがございます。

なぜかというと、Cato PoPのIPアドレスはJPNICでなく、上位のAPNICからIPアドレスを取得しているからです。

そのため、Webサーバ、Firewall(UTM)にて「日本のアクセスのみに制限する」や、JPNIC DBのみの制限を行われている場合は、APNICアドレスとなるCatoからのアクセスができません。

対処方法

2024/4/8時点での対処方法としましては、3つございます。

1.IPアロケーションで取得したグローバルIPアドレス(Egress IP)経由で、対象のWebサイトへアクセスするよう Network Rulesに設定し、サイト管理者へIPアドレスのアクセス許可依頼を行う。

Catoを利用したままサイトへのアクセスを行いたい場合は、Catoで確保したEgress IPをWebサイト側で許可してもらうことで閲覧が可能になります。

Egress IPとは何かご不明な方は、以下のブログ記事をご参照ください!

対応手順

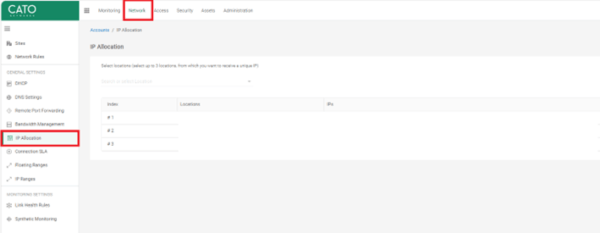

まずCMAの[Network]>[IP Allocation]からEgress IPアドレスを取得しましょう。

※標準で3つまで取得可能で、4つ目以降は有償となります。

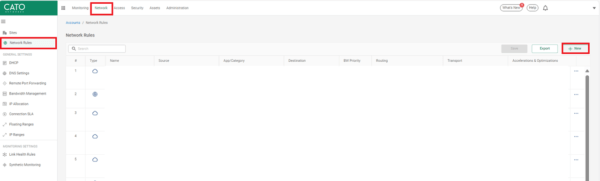

次に、取得したEgress IPアドレス経由で、対象のWebサイトへアクセスを行うように[Network]> [Network Rules]から[New]をクリックして新しいNATルールの作成を行いましょう。

環境に合わせて設定いただき、App/Categoryには対象サイトのDomainもしくはFQDNを設定ください。

Routing MethodのRoute/NATで”NAT”を選択し、上記で取得したIPアドレスを設定しましょう。

NATの設定が完了したら最後にWebサイトの管理者へ、設定したEgress IPを許可いただくよう依頼を行いましょう。

2.対象のWebサイトへのアクセスをCato経由で行わない

そもそもCato経由でアクセスを行わないといった方法もございます。

Socket配下(拠点)接続の場合はBypass機能、SDPユーザ(モバイルユーザ)からの接続の場合はSplit Tunnel機能を利用することで、Catoを経由させず直接アクセスさせることができます。設定方法は以下をご参照ください。

Socket配下(拠点)のBypass設定

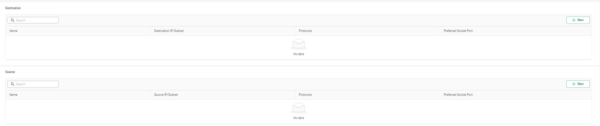

[Network]>[Sites]からBypass設定を行いたい拠点を選択し、[Site Configuration]>[Bypass]をクリックします。

Destination(宛先)への通信もしくは、Source(送信元)からの通信をBypassするか選択ができますので、環境に合わせて設定ください。

設定の際は[New]をクリックください。

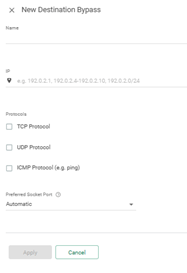

上記画像の設定項目から宛先もしくは送信元のIPアドレスを設定しましょう。

オプションとしてトラフィックプロトコルやトラフィックをインターネットに直接出力するポートを選択することもできます。

[Apply]、[Save]をクリックし保存を行うと設定が完了します。

SDPユーザのSplit Tunnel設定

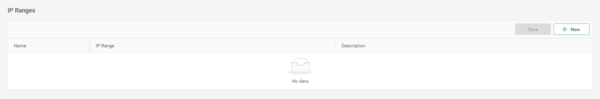

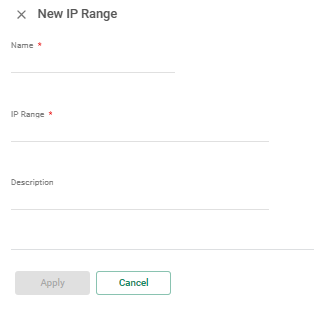

まず、[Network] > [IP Ranges]から、[New]をクリックし除外したいIPアドレスを設定します。

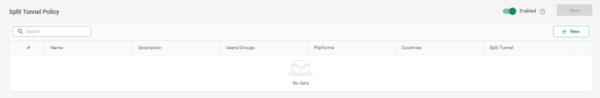

[Apply]、[Save]をクリックして保存したら、次に[Access] > [Split Tunnel Policy]から[IP Ranges]で設定したIPを割り当てましょう。

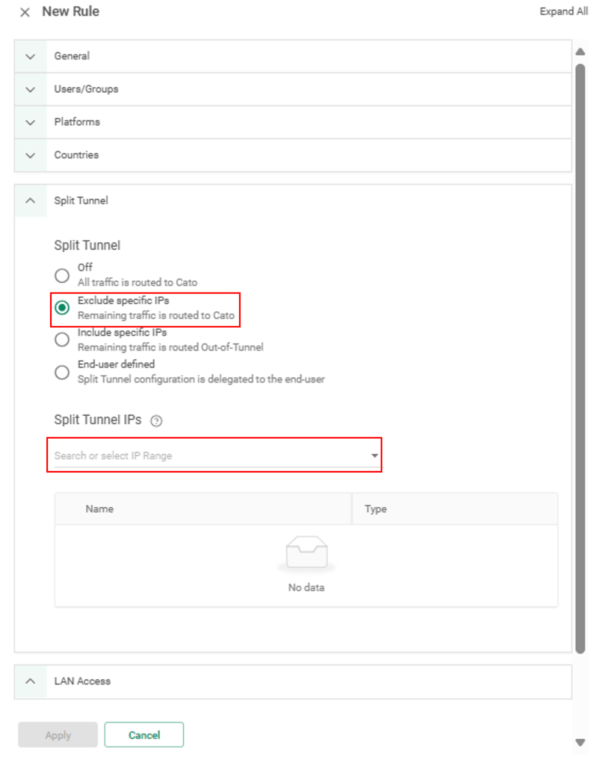

[New]をクリックし、[Split Tunnel]セクションで[Exclude specific IPs]をクリックします。

※[Exclude specific IPs]は、インターネットに直接ルーティングを行うという設定になります。

すると[Split Tunnel IPs]が出現しますので、上記で設定したIP Rangeを選択します。

ルールの対象となる[User/Groups]や[Platform]等のその他の設定については、ご利用の環境に合わせて設定ください。

最後に[Apply]、[Save]をクリックして設定が完了します。

3. Socket設置拠点に別のインターネット回線がある場合は拠点のインターネットからアクセスを行う

こちらは利用例が少ないですが、Socket設置拠点に別のインターネット出口がある場合、Backhauling および Network Rules 設定をすることで、Cato PoPからではなく、拠点のインターネットからWebサイトへアクセスを行うことができます。

Backhauling設定の詳細につきましては以下のKnowledge Baseをご参照ください。

ページが正しく表示されない(テキスト表示になってしまう)

Cato経由でWebサイトへアクセスすると、画像など必要な部分が正しく表示されずサイトが崩れてしまっているように見える(テキストのみ表示されるように見える)ケースがございました。

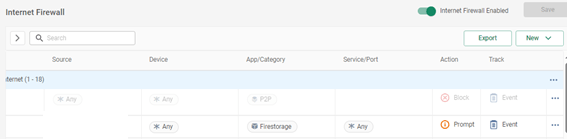

一例といたしましては、Internet FWにてPrompt設定を行ったWebサイトで発生しました。

原因

事象が発生したWebページのレンダリングの一部が、Internet FWのPrompt設定によりブロックされてしまっていたためでした。

対処方法

ページ内でブロックされているドメインを確認し、Internet FWルールの例外に設定することで回避が可能です。

本項では、一例としまして、Internet Firewallにてアプリケーション”Fire Storage”をPrompt設定した際の対処方法を記載します。

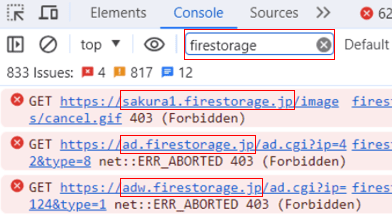

まず、ブロックされているドメインの確認(Chromeの場合)を行いましょう。

該当のWebサイトへアクセスし、「Prompt」されたページへ遷移します。

次にブラウザから[設定]>[その他のツール]>[デベロッパーツール]>[Console]タブをクリックし開き「Prompt」ページから「進行する」をクリックし、実際のWebページへ遷移します。

[Console]タブに表示されたURLを確認し、ブロックされているドメインの中から、 Webページに関連しているドメインを記録します。

※例として、Firestorageのサイトの場合は、「firestorage」が入っているドメインを記録します。

※なお、ドメインはFilterで絞ることも可能です。

※Edgeの場合は、[設定]>[その他のツール]>[開発者ツール]からご確認いただけます。

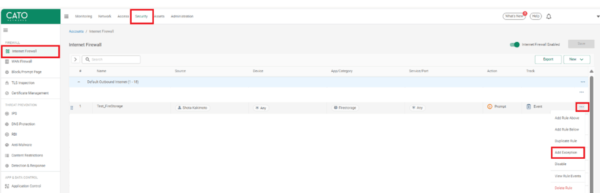

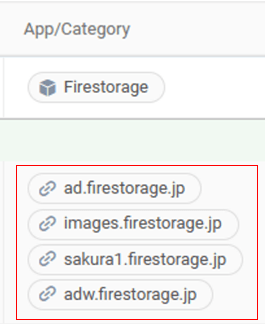

Blockされているドメインが判明したので、Internet FWルールで例外設定を行いましょう。

まず、Internet FWルールより、[Prompt]設定をしているルールから[…]>Add Exceptionをクリック。

作成された[Exceptions]のApp/Categoryに、上記で記録したドメインを入力します。

※その他の設定は環境に合わせて設定ください

[Apply]、[Save]で設定が完了です。

設定完了後、Webサイトへアクセスすると、表示崩れは改善されていました。

まとめ

本投稿では、Cato経由でのWebサイト接続のトラブル例とその対処法について説明いたしました。

トラブルでお困りの方のお役に立てれば幸いです。

なお、弊社の FAQ サイトでは 、よくあるご質問やCato クラウドのアップデート情報を公開しておりますので、是非ご参照ください!