Catoクラウドをご紹介する際に、まず最初にご質問をいただく中の一つに送信元IPアドレス・ソースIPアドレス・出口IPアドレス(以降、Egress IP)があります。

- Catoクラウドからインターネットへアクセスする際のグローバルIPアドレスはどうなるのか?

- Egress IP(送信元IPアドレス、ソースIPアドレス、出口IPアドレス)は固定できるのか?

- 自社専用の固定IPアドレスの割り当てが可能なのか?

- 割当可能なIPアドレスはいくつまで有るのか?

- それ以上追加できるのか?(費用は?)

などです。今回はCatoクラウドにおけるEgress IPについて解説します。

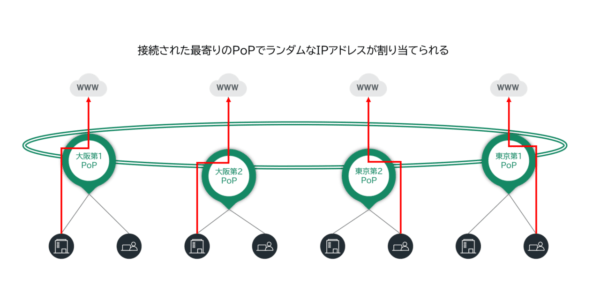

まず、Catoクラウド経由でインターネットへアクセスする場合は、Socket、SDPクライアント(モバイルユーザ)を問わず、接続されているPoPからランダムなグローバルIPアドレスが割り当てされます。

つまり、東京の第一PoP(Tokyo)へ接続されている場合は、Tokyo PoPが保有しているグローバルIPアドレスがランダムに割り当てられ、大阪の第一PoP(Osaka)へ接続されている場合は、Osaka PoPが保有しているグローバルIPアドレスがランダム割り当てられることになります。

このIPアドレス(Egress IP)はもちろん固定することができます。

他のアカウントは利用できないお客様アカウント専用のIPアドレスを確保することができます。

標準契約内には、3つのIPアドレスを確保(割当)できるライセンスが含まれており、4つ目以降は、追加契約(追加費用)が必要になります。

これまでの社内・社外の境界型防御を中心としたインターネットアクセスの場合は、社内Proxyサーバ経由で、1つのグローバルIPアドレスをEgress IPにされている場合が殆どになるかと思います。

Microsoft 365、Boxなどのクラウドサービス、その他のSaaSサービスや、特定Webサイトで、その1つのEgress IPを制限、またはアクセス申請をされていると思います。

Catoクラウドへ移行する場合は、Egress IPの変更が必要となります。

ただし、Catoクラウド以外に他のインターネット出口を設ける場合を除きます。

Egress IP設定について

Egress IP設定手順は、以下となります。

- 専用IPアドレスを確保(IP Allocation)

- 1.で確保したIPアドレスの利用ポリシー設定(Network RulesのNAT)

Catoクラウドの設定は、管理ポータル、Cato Management Application(以下、CMA)で実施します。

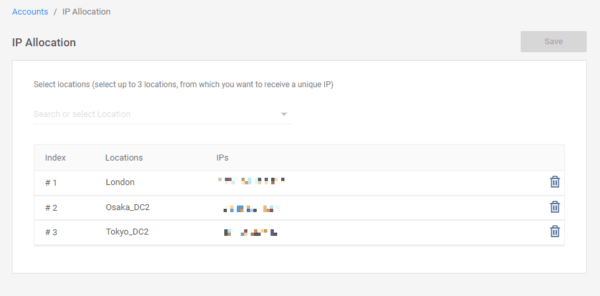

IP Allocationは、CMA の[Network] > [IP Allocation]にて、自社専有のIPアドレスを確保します。

Catoクラウドでは、全世界 80以上あるPoPのいずれかを指定して、そのPoPのグローバルIPアドレス確保します。

日本のお客様の場合、アクセス先の多くは日本国内に存在すると思いますので、確保するPoPは以下の4つになります(2023年8月時点)

- 東京 第一PoP(Tokyo)

- 東京 第二PoP(Tokyo_DC2)

- 大阪 第一PoP(Osaka)

- 大阪 第二PoP(Osaka_DC2)

すでに、日本国内5つ目の北海道 札幌PoP(Sapporo)の開設がアナウンスされています。

東京 第二PoP(Tokyo_DC2)と、大阪 第二PoP(Osaka_DC2)が、今年2023年に開設された新しいPoPとなり、第一PoPとは規模や回復力が大きく異なるため、第二PoP、特に東京 第二PoP(Tokyo_DC2)での確保が推奨されています。

This second PoP improved the Cato service scale and resiliency for sites in Japan, and for Tokyo in particular.

(この2番目のPoPは、日本、特に東京のサイトに対するCatoのサービス規模と回復力を向上させた)

- Product Update – August 7th, 2023 より

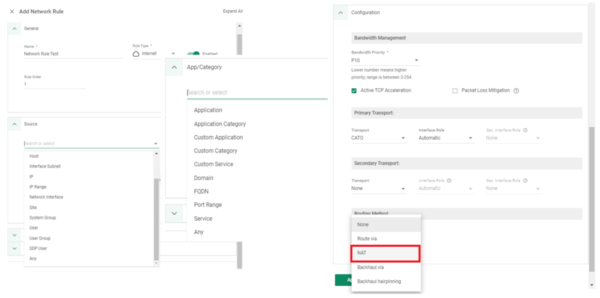

次に、確保したIPアドレスをEgress IPとして設定するには、CMAの [Network] > [Networks Rules]にて、IP Allocationで確保したIPアドレスを何に利用するかの設定を行います。

[New]で新しいNetwork Rulesを作成します。

Internet Firewallや他のポリシー設定と同様になりますが、送信元(Source)、アプリケーション・カテゴリ(App/Category)、送信先(Destination)等を設定します。

Microsoft 365でEgress IP制限されている場合には、アプリケーションで、”Office365″や”One Drive”、”Teams”、”Sharepoint”等を

適宜選択し、ルーティング方法(Routing Method)のRoute/NATで”NAT”を選択します。NATを選択すると、先程IP Allocationで確保したIPアドレスを選ぶことができます。

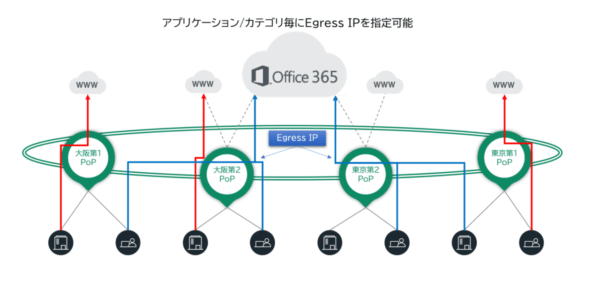

Egress IPは、PoP単位で取得することになりますので、もし大規模障害で該当PoPが停止するような場合は、そのPoPで確保したEgress IPは利用できなくなります。

そのため、Catoクラウドでは、Egress IPは 2つ(できれば3つ)以上を設定することが推奨となっております。

IP Allocationで2つ(標準契約は3 IPs)以上を確保し、2つ(できれば3つ)以上設定することを推奨しています。

また、Egress IP設定では、アプリケーション・カテゴリを”Any”にしないことが推奨となっております。

Egress IPで制限/許可されているアプリケーションやWebサイトのみの必要最低限の設定が推奨されています。

これまで社内Proxyサーバ経由のアクセスと同様に、アプリケーション・カテゴリは”Any”として社内からのインターネットアクセスは、すべてEgress IPにされたいお客様もございますが、本来Egress IPが不要な通信についても、Cato PoP間のバックボーンを経由するため、Catoでは推奨しておりません。

Catoクラウドで割り当てるグローバルIPアドレスについて

次に注意が必要なのは、これはCatoクラウドに限った話ではなく、他のSASEソリューションも同様ですが、Catoが日本のPoPで取得しているグローバルIPアドレスは、JPNIC(Japan Network Information Centre)ではなく、上位のAPNIC(Asia Pacific Network Information Centre)から取得しているものとなることです。

※そもそもJPNICは、APNICからIPアドレスの割り振りを受け、それをIPアドレス管理指定事業者に対して割り振っています。

JPNICでなく、APNICのアドレスとなることで問題になるのは、Webアクセスで不具合が発生することです。

Webブラウザアクセスで「403 Forbidden」「このページは動作しておりません」「アクセスしようとしたページは表示できませんでした」等が表示される、または、いつまで経ってもページが表示されずタイムアウトになる等があります。

この原因の一つとしては、アクセス先のWebサイトが日本からのアクセスのみに制限をしていることが考えられます。

アクセス制限方法は幾つか存在しますが、Webサーバや、Firewall(UTM)において、GEO設定や、JPNICのIPアドレスのみを許可している場合です。

この場合の回避策としては、以下の3つとなります。

- CatoのEgress IP設定を実施した上で、該当サイト管理者へEgress IPでのアクセスを許可していただく(いわゆる正攻法)

- Socket設置拠点に別のインターネット回線(別インターネット出口)がある場合は、Backhauling設定をすることで、FQDNやドメイン毎に、別インターネット出口よりアクセスを迂回することができます

- 拠点(Socket)やSDPユーザ単位となりますが、Bypass設定、Split Tunnel設定することで、SocketやSDPユーザのグローバルIPアドレスでアクセスを行うことができます。ただし、Bypass/Split Tunnel設定は、FQDNやドメイン設定は行えずIPアドレスでの設定となります(2023年8月時点)

まとめ

今回は、最もご質問が多いEgress IPについて解説を行いました。

SDPユーザのSplit Tunnel設定については、IPアドレスではなく、FQDNやドメインでの設定が可能になる計画がすでにあります。

将来的に、SocketのBypass設定もそうなる可能性がありますが、そうすると拠点でのローカルブレイクアウト(LBO)が可能となるため、Catoクラウドのアーキテクチャ(すべての通信をセキュリティ検査し、証跡を保管する)に相反することになるため、まだ実装されるかどうかは不明です。

最後に、“SASE”自体の知名度が低く、”Cato Networks”、”Catoクラウド”の知名度もまだまだ低いので、SCSKでは、2021年からSASEの主要ソリューションを一同に紹介を行うオンラインセミナー「SCSK SASE Solution Summit(S4)」を定期的に開催しております。それ以外に、Catoクラウドのお客様導入事例の制作や、FAQサイト運営を行っております。

この度、TechHarmony(技術ブログ)を開始し、皆様のお役に立てて、さらにCatoクラウドの知名度UPの貢献できればと考えております。