昨今のビジネス環境では、コスト削減やスケーラビリティの向上、リモートワークの促進など、多くの利点を提供するクラウドサービスの利用が急速に拡大しています。しかし、その一方で、パブリッククラウド環境には特有のセキュリティリスクが存在しているため、データ漏洩や不正アクセス、サイバー攻撃などの脅威から企業の重要な情報を守るためには、クラウドセキュリティの強化が必要不可欠となっています。

ここでは、「クラウドセキュリティ」 がどのようにあるべきか、そしてそれをどのように進めるべきかを、「今やるべきクラウドセキュリティ対策とは?」と題して解説します。

パブリッククラウドにおける昨今のセキュリティリスク

まず初めに、パブリッククラウドにおけるセキュリティリスクにはどのようなものがあるでしょうか。Cloud Security Alliance(CSA)により2022年に「Top Threats to Cloud Computing ‒ Pandemic Eleven」が公開されていますが、そのすべてにおいて利用者側に責任が発生する脅威となっています。パブリッククラウド環境の機能追加や利用者側の用途拡大に伴い、これらセキュリティリスクの多様化は年々進んでいるため、組織はこれらの動向確認とその対処や対策が急務と言えます。

| 順位 | 脅威名 |

| 1 | 不十分なアイデンティティ、クレデンシャルおよびアクセスと鍵の管理、ならびに特権アカウント |

| 2 | セキュアでないインターフェースやAPI |

| 3 | 設定ミスと不適切な変更管理 |

| 4 | クラウドセキュリティのアーキテクチャと戦略の欠如 |

| 5 | セキュアでないソフトウェア開発 |

| 6 | セキュアではないサードパーティーのリソース |

| 7 | システムの脆弱性 |

| 8 | 予想外のクラウドデータ公開 |

| 9 | サーバレスやコンテナワークロードの構成ミスやエクスプロイト |

| 10 | 組織的な犯罪、 ハッカーとAPT |

| 11 | クラウドストレージデータ流出 |

【出典】CSA、Top Threats to Cloud Computing ‒ Pandemic Eleven

(日本語訳:CSA ジャパ ン「クラウドコンピューティングの重⼤脅威 パンデミックイレブン」)

https://www.cloudsecurityalliance.jp/site/wp-content/uploads/2022/11/top-threats-to-cloud-computing-pandemic-eleven-060622-en_us-ja.pdf

クラウドセキュリティ対策のあるべき姿

では、これらのセキュリティリスクに共通する対策は何でしょうか?

それは「発見」と「対応」そして、それらを 「継続して確認すること」 と考えます。

Gartner社は、サイバーセキュリティの新たなアプローチとして2022年に継続的な脅威エクスポージャー管理(CTEM:Continuous Threat Exposure Management)を提唱し、これを2023年に続き2024年のサイバーセキュリティ トップ・トレンドの一つとして掲げています。*1

*1 2024年2月27日 Gartner 2024年のサイバーセキュリティのトップ・トレンドを発表

https://www.gartner.co.jp/ja/newsroom/press-releases/pr-20240227

CTEMとは?

では、CTEMとはどういったものでしょうか。

CTEMは、組織がサイバー攻撃を受ける可能性のあるリスクや脆弱性の状態(攻撃面)をIT資産全体で特定し、それを継続的に評価し、対応するためのフレームワークであり、これを導入することでサイバー攻撃によるリスクを大幅に軽減できるとされています。

「一度作ったらずっと安全」 というシステムはほとんど存在しないため、このような継続的管理は必然的だと言えます。

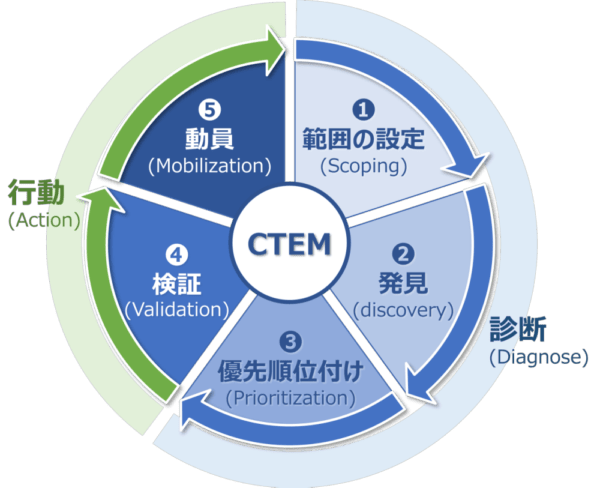

CTEMフレームワークは以下の5つのステップで構成されています。

| No. | Step | 説明 |

| 1 | 範囲の設定(Scoping) | 保護すべき資産やシステムの範囲を決定します。 |

| 2 | 発見(Discovery) | 脆弱性や攻撃経路などのリスクを発見し評価します。 |

| 3 | 優先順位付け(Prioritization) | 発見された脆弱性やリスクを優先順位付けし、修正の順序を決定します。 |

| 4 | 検証(Validation) | 対策の有効性を確認するために、シミュレーションやテストを行います。これにより、対策効果を事前に評価し、それが十分であるかを確認します。 |

| 5 | 動員(Mobilization) | 検証結果に基づき、組織のセキュリティ体制強化と対策を実施します。セキュリティ体制では、セキュリティ担当と運用担当との連携も必要となります。 |

1~3は診断フェーズとして、対象範囲の特定と、その範囲における問題の把握と優先順位付けを行います。

4、5は行動フェーズとして、対策の事前検証と、検証結果に問題がなければ対策を実施します。

これらを定義した「範囲の設定」毎に繰り返し実施することで、組織におけるサイバーリスクの継続的な評価・対策を実現することができます。また、一連の動作すべてを単一ソリューションでまかなう必要はなく、環境に応じて手動運用とソリューションの組み合わせなどで実現することも有効な手段となります。

CTEMの具体的な指標としてGartner社は、2026年までにCTEMの考えに基づき継続的にセキュリティ投資を行っている組織について、セキュリティ侵害を3分の1まで減らせるようになるとみています。

CTEMを活用して脅威の発見と対応を継続的、効果的に管理すること

パブリッククラウドを取り巻くセキュリティ対策

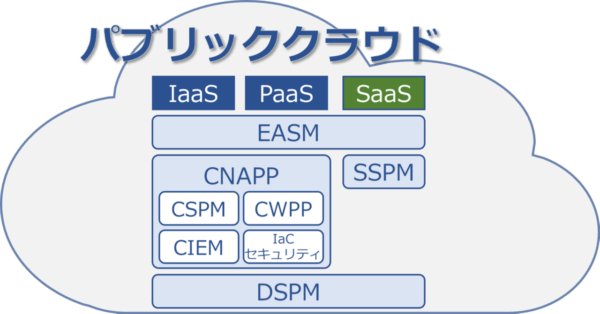

さて、クラウドセキュリティ対策のあるべき姿が理解できたところで、実際にパブリッククラウドで実施すべきセキュリティ対策のソリューションや機能に何があるかを見てみましょう。

まずは利用形態のご紹介ですが、パブリッククラウドは大きく分けて、IaaS、PaaS、SaaSのモデルに分類されます。

- IaaS(Infrastructure as a Service):

インフラストラクチャをサービスとして提供するモデルで、ユーザーは仮想マシンやストレージ、ネットワークなどのリソースを必要に応じて利用できます。代表的なサービスには、Amazon Web Services(AWS)やMicrosoft Azure、Google Cloudがあります。 - PaaS(Platform as a Service):

アプリケーション開発に必要なプラットフォームを提供するモデルで、開発者はインフラの管理を気にせず、アプリケーションの開発とデプロイに集中できます。例として、Google App EngineやMicrosoft Azure App Servicesがあります。 - SaaS(Software as a Service):

ソフトウェアをサービスとして提供するモデルで、ユーザーはインターネットを通じてソフトウェアを利用でき、インストールやメンテナンスの手間が省けます。代表的なサービスには、Google WorkspaceやMicrosoft 365、Salesforceがあります。

これらのモデルごとに適した、主なセキュリティ対策としては以下のようなものがあります。

EASM (External Attack Surface Management)

外部攻撃対象領域(インターネットに公開されている入口)を管理し減少させるための取り組みで、管理されていない対象も洗い出します。組織の外部から見える脆弱性を特定し、それを解消することを目的としています。

CNAPP (Cloud Native Application Protection Platform)

IaaS、PaaS領域に対応した、クラウドネイティブなアプリケーション保護を目的とし、設定ミスや脆弱性の管理、統一した設定などのガバナンス強化を行うためのセキュリティプラットフォームです。通常、マルチクラウドに対応します。

CSPM、CWPP、CIEM、IaCセキュリティ*2 が主な構成要素です。

SSPM (SaaS Security Posture Management)

SaaS領域の適切なセキュリティ設定から逸脱した状態を検出し、データの保護を強化します。ソリューションによって対応可能なSaaS環境が異なります。

DSPM (Data Security Posture Management)

データのセキュリティ態勢を包括的に管理します。重要データの検出を行ったり、データが保管・処理される全ての段階でセキュリティを確保し、データ漏洩や不正アクセスを防ぐことを目的としています。

パブリッククラウド環境においては、これらの異なる目的と役割を持つソリューションを活用し、互いを補完しつつ全体のセキュリティを強化することが重要となります。

*2 CSPM (Cloud Security Posture Management):IaaS/PaaSのセキュリティ設定不備を監視し、リスクを可視化するソリューション

CWPP (Cloud Workload Protection Platform):IaaS/PaaSのワークロードを監視し、脅威を検知するソリューション

CIEM (Cloud Infrastructure Entitlement Management):IaaS/PaaSの権限侵害を検知し、セキュリティを強化するソリューション

IaCセキュリティ (Infrastructure as Codeセキュリティ):コードの構成ミスやセキュリティリスクを検知するソリューション

今やるべき「クラウドセキュリティ」対策

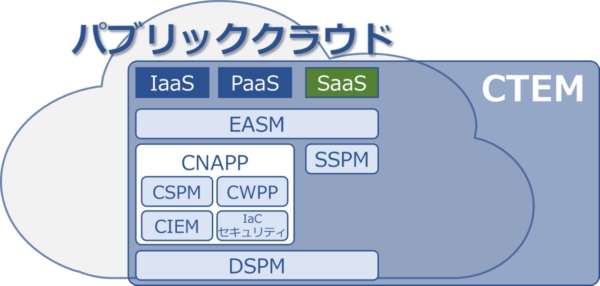

ここまでで、パブリッククラウドにおけるセキュリティ対策のあるべき姿(CTEM)とセキュリティ対策のソリューションや機能(EASM・CNAPP・SSPM・DSPM)の概要をお伝えしてきました。CTEMに基づいて、それぞれのセキュリティ対策を実施することで、安全・安心なクラウド環境を維持することが可能となります。理想はすべてのセキュリティ対策をあるべき姿で運用することですが、それらを一度に適用するのが困難であることは、言うまでもありません。

ここでは、クラウドセキュリティ対策を効果的に進めるための流れについて、ベストプラクティスをご紹介します。

IaaS・PaaSの場合

IaaS・PaaS環境の場合は、下記の対策順で適用することが効率的と考えます。

環境によっては、既に導入済のソリューション・機能がある場合や、導入予定のサービスが複数機能を有していることから、適用順が変わる場合があるかもしれません。ここでの説明は、あくまでも効率よく進めるための参考として捉えて頂き、状況に応じて柔軟に対応頂ければと思います。

| 運用フレームワーク | CTEM |

| ソリューション・機能 | CNAPP (CSPM、CWPP、CIEM、IaCセキュリティ) 、EASM、DSPM |

| 対策順 | EASM → CSPM → IaCセキュリティ → DSPM → CIEM → CWPP |

1. EASMの適用

最初にEASMを適用します。最初に適用することによって、攻撃者にとっての「入口」を早期に閉じることができ、外部攻撃に対する脆弱性が減少します。基本的に企業が有するドメインやIPアドレスなどの情報から「入口」を発見するため、SaaS環境を利用中の場合は、同時に適用できる場合があります。(使用するソリューションに依存)

2. CSPMの適用

次にCSPMを適用します。基本的なセキュリティ設定やポリシーの監視を行い、この段階でインフラストラクチャにおけるセキュリティのベースラインを確立します。

3. IaCセキュリティの適用

IaCを利用している場合は適用します。IaCセキュリティを導入することで、一貫したセキュリティ設定が自動的に適用され、構成のドリフト(設定と実態で差異が生じること)を防止します。CSPMと同様にこの時点でインフラストラクチャのセキュリティベースラインを確立します。

4. DSPMの適用

CSPM/IaCセキュリティの次に適用する事で、通信経路などのインフラストラクチャに関する基本設定が整った後となるため、効果的なデータセキュリティ対策を行うことが可能となります。

5. CIEMの適用

続いて、CIEMを適用します。DSPMによって新たな重要データの発見や、その管理が確立した後に適用することで、合理的かつ適切にデータのアクセス権限管理が可能となります。

6. CWPPの適用

最後にCWPPを適用します。CWPPは、リアルタイムでマルウェアや攻撃からの防御を提供するため、他のセキュリティ対策が確立された後に導入することで、脆弱箇所が限定されるなど、ワークロードを効果的に総合的に保護できます。

SaaSの場合

SaaS環境の場合は、下記の対策順で適用することが効率的と考えます。

基本的な考え方はIaaS・PaaS環境と同様ですが、SaaS環境の方が必要な機能が狭まるため、対応するソリューションはシンプルな構成で済みます。

| 運用フレームワーク | CTEM |

| ソリューション・機能 | SSPM、EASM、DSPM |

| 対策順 | EASM → SSPM → DSPM |

1. EASMの適用

最初にEASMを適用します。EASMによって外部からの脅威を迅速に特定することで、IaaS・PaaS環境と同様に、攻撃者にとっての「入口」を早期に閉じることができるため、外部攻撃に対する脆弱性の減少が行えます。こちらもIaaS・PaaS環境を利用中の場合は、同時に適用できる場合があります。(使用するソリューションに依存)

2. SSPMの適用

次にSSPMを適用します。SSPMによってSaaSアプリケーションのセキュリティ設定を確立し、内部リスクを管理します。この時点でクラウド環境全体のセキュリティベースラインを確立します。環境によっては、EASMより先にSSPMを実施した方がリスク低減が図れる場合があります。

3. DSPMの適用

最後にDSPMを適用します。SaaS環境における内部・外部のセキュリティ対策が整備された後に、データの保護、分類、監視を行うことで、効果的にデータセキュリティ対策が行えます。

IaaS・PaaS環境、SaaS環境の何れの場合においても、どのリスクに重きを置くかによって適用順を見直すことは必要です。また、何れの対応においてもCTEMフレームワークに沿って運用することで、効果的かつ強固なセキュリティ対策を実現することが可能となります。

まとめ

クラウドコンピューティングの普及に伴い、クラウドセキュリティの重要性が高まってる一方で、パブリッククラウドには数百にも及ぶ多くのサービスが存在しているため、それらの設定すべてを人の手で確認することは非常に困難な状況となっています。

しかも、攻撃者による「脆弱性の発見」から「攻撃」までにかかる時間は年々短縮されているため、組織側の確認・対応サイクルを短くすることも求められます。

このような背景から、効率よく運用するためには専用のソリューションがオススメです。

当社では、IaaS・PaaS環境のセキュリティ対策に適した「EASM、CSPM、IaCセキュリティ、DSPM、CIEM、CWPP」を全て備えた Prisma Cloud を提供しています。また、CSPMに関しては、簡単導入・簡単診断が可能な下記のサービスもありますので、ご興味ある方は是非、お気軽にお問い合わせください。