本記事ではPrisma Cloudのユーザ権限制御方法と、そこで利用できるカスタム権限グループについて解説します。カスタム権限グループに割り当てることができる権限の一覧も載せていますので、これからPrisma Cloudのカスタム権限グループを作成しようとしている方のお役に立てればと思います。

ユーザ権限の制御方法について

Prisma Cloudでは、ユーザの権限制御方法としてロールベースのアクセス制御(RBAC)が用いられています。

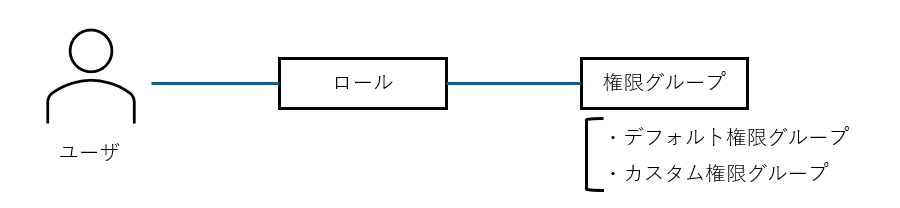

ユーザに権限を付与したいときは、以下図のように権限グループが割り当てられたロールをユーザに割り当てます。

権限グループではユーザに許可したい操作が権限として割り当てられており、Prisma Cloudがデフォルトで用意しているデフォルト権限グループと、許可したい操作をカスタマイズできるカスタム権限グループの2種類があります。ユーザには最小権限を持たせたいといった、デフォルト権限グループでは要件を満たせない場合にカスタム権限グループを作成するのが良いと思います。

注意点として、カスタム権限グループにはデフォルト権限グループで許可された操作の内、一部割り当てることができない操作が存在します。

例えば、デフォルト権限グループのSystem Admin(管理者権限相当)では、アドオンの有効/無効化ができますが、カスタム権限グループでは一部アドオンの有効/無効化の操作権限を割り当てることができませんのでご注意ください。

デフォルト権限グループの一覧

デフォルト権限グループとその簡単な説明を一覧化してみました。これら権限グループをロールに割り当てて利用します。各権限グループの詳細はこちらから確認いただけます。さらに、各権限グループで許可されている具体的な操作を知りたい場合はこちらから確認いただけます。

| 権限グループ名 | 説明 |

|---|---|

| System Admin | サービスを完全に制御でき、アカウントグループやクラウドアカウントを作成、編集、削除可能 |

| Account Group Admin | アクセスが許可されたクラウドアカウントおよびアカウントグループの読み取り/書き込み権限を保有 |

| Account Group Read Only | 指定されたセクションを表示する読み取り専用権限を保有 |

| Cloud Provisioning Admin | クラウドアカウントのオンボーディングと管理を行う権限を保有 |

| Build and Deploy Security | ランタイムセキュリティ機能へのアクセスを提供し、DevOpsユーザーのアクセス許可を制限可能 |

| Developer | アプリケーションセキュリティ機能へのアクセスを提供 |

カスタム権限グループに割り当て可能な権限の一覧

カスタム権限グループに割り当て可能な権限を以下に一覧化してみました。

Prisma Cloudの各機能に対して、View(読取)、Create(作成)、Update(更新)、Delete(削除)の4つの操作を許可するか指定します。

- View:ユーザはPrisma Cloudの機能を読み取り専用で表示できるようになります

- Create:ユーザはPrisma Cloud内のリソースを作成できるようになります

- Update:ユーザはPrisma Cloud内のリソースを更新できるようになります

- Delete:ユーザはPrisma Cloud内のリソースを削除できるようになります

ちなみにカスタム権限グループはこちらの手順で作成します。

| 機能(大区分) | 機能(中区分) | View | Create | Update | Delete |

| Dashboard | Code Security & Application Security Tabs | 〇 | |||

| Vulnerability | 〇 | ||||

| Asset Inventory | Overview | 〇 | |||

| Application Inventory | Applications | 〇 | 〇 | 〇 | 〇 |

| Investigate | Asset | 〇 | |||

| Config | 〇 | ||||

| Audit Events | 〇 | ||||

| Network | 〇 | ||||

| Vulnerability | 〇 | ||||

| Applications | 〇 | ||||

| Saved Searches | 〇 | 〇 | 〇 | ||

| Policies | Policies | 〇 | 〇 | 〇 | 〇 |

| Manage Policies Compliance Mapping | 〇 | ||||

| Compliance | Standards | 〇 | 〇 | 〇 | 〇 |

| Overview | 〇 | ||||

| Reports | 〇 | 〇 | 〇 | 〇 | |

| Alerts | Overview | 〇 | |||

| Snooze/Dismiss | 〇 | ||||

| Remediation | 〇 | ||||

| Rules | 〇 | 〇 | 〇 | 〇 | |

| Reports | 〇 | 〇 | 〇 | 〇 | |

| Notification Templates | 〇 | 〇 | 〇 | 〇 | |

| Remediate Vulnerabilities | 〇 | ||||

| Data Security Posture Management | Data Security Posture Management | 〇 | |||

| Data Security | Data Security Profile | 〇 | 〇 | 〇 | 〇 |

| Data Security Patterns | 〇 | 〇 | 〇 | 〇 | |

| Data Security Snippet Masking | 〇 | 〇 | |||

| Data Security Resource | 〇 | 〇 | |||

| Data Security Inventory | 〇 | ||||

| Data Security Dashboard | 〇 | ||||

| Settings | Account Group | 〇 | 〇 | 〇 | 〇 |

| Access Keys | 〇 | 〇 | 〇 | ||

| Permission Groups | 〇 | ||||

| Roles | 〇 | 〇 | 〇 | 〇 | |

| Users | 〇 | 〇 | 〇 | 〇 | |

| Trusted Login IP Addresses | 〇 | 〇 | 〇 | 〇 | |

| Trusted Alert IP Addresses | 〇 | 〇 | 〇 | 〇 | |

| SSO | 〇 | 〇 | |||

| Audit Logs | 〇 | ||||

| Anomaly Trusted List | 〇 | 〇 | 〇 | 〇 | |

| Anomaly Threshold | 〇 | 〇 | |||

| Resource List | 〇 | 〇 | 〇 | 〇 | |

| Cloud Accounts | 〇 | 〇 | 〇 | 〇 | |

| Providers | 〇 | 〇 | 〇 | 〇 | |

| Application Security | 〇 | ||||

| Licensing | 〇 | ||||

| Integrations | 〇 | 〇 | 〇 | 〇 | |

| Enterprise Settings | 〇 | 〇 | |||

| Compute(Radars) | Cloud Radar | 〇 | 〇 | ||

| Hosts Radar | 〇 | 〇 | |||

| Containers Radar | 〇 | 〇 | |||

| Serverless Radar | 〇 | 〇 | |||

| Compute(Defend)- Vulnerabilities & Compliance Policies | Code Repositories Vulnerability Policies | 〇 | 〇 | ||

| Images/Containers Vulnerabilities & Compliance Policies | 〇 | 〇 | |||

| Host Vulnerabilities & Compliance Policies | 〇 | 〇 | |||

| Serverless & App-Embedded Runtime Policies | 〇 | 〇 | |||

| Custom Compliance Policies | 〇 | 〇 | |||

| Compute(Defend)- Runtime Policies | Container Runtime Policies | 〇 | 〇 | ||

| Host Runtime Policies | 〇 | 〇 | |||

| Serverless & App-Embedded Runtime Policies | 〇 | 〇 | |||

| Compute(Defend)- WAAS Policies | WAAS Policies | 〇 | 〇 | ||

| Compute(Defend)- CNNF Policies | CNNF Policies | 〇 | 〇 | ||

| Compute(Defend)- Access Policies | Docker Policies | 〇 | 〇 | ||

| Secrets Policies | 〇 | 〇 | |||

| Kubernetes & Admissions Policies | 〇 | 〇 | |||

| Compute(Defend)- Custom Rules | Custom Rules | 〇 | 〇 | ||

| Compute(Monitor)- Vulnerabilities & Compliance Results | Vulnerabilities Dashboard | 〇 | 〇 | ||

| Compliance Dashboard | 〇 | 〇 | |||

| Code Repositories Vulnerabilities & Compliance Results | 〇 | 〇 | |||

| Images/Containers Vulnerabilities & Compliance Results | 〇 | 〇 | |||

| Hosts Vulnerabilities & Compliance Results | 〇 | 〇 | |||

| Serverless & App-Embedded Vulnerabilities & Compliance Results | 〇 | 〇 | |||

| Compute(Monitor)- CI Results | CI Results | 〇 | 〇 | ||

| Compute(Monitor)- Runtime Results | Container Runtime Results | 〇 | 〇 | ||

| Host Runtime Results | 〇 | 〇 | |||

| Serverless & App-Embedded Runtime Results | 〇 | 〇 | |||

| Runtime Dashboards | 〇 | 〇 | |||

| Image Analysis Sandbox | 〇 | 〇 | |||

| Compute(Monitor)- WAAS Results | WAAS Events | 〇 | 〇 | ||

| Compute(Monitor)- CNNF Results | CNNF Runtime Results | 〇 | 〇 | ||

| Compute(Monitor)- Access Results | Docker Runtime Results | 〇 | 〇 | ||

| Kubernetes & Admission Runtime Results | 〇 | 〇 | |||

| Compute(Monitor)- Updates | Data Updates Pushed to Client Browsers | 〇 | 〇 | ||

| Compute(Manage) | Cloud Account Policy | 〇 | 〇 | ||

| Cloud Discovery Results | 〇 | 〇 | |||

| Logs | 〇 | 〇 | |||

| Defenders Management | 〇 | 〇 | |||

| Alerts | 〇 | 〇 | |||

| Collections and Tags | 〇 | 〇 | |||

| Credentials Store | 〇 | 〇 | |||

| Authentication | 〇 | 〇 | |||

| System | 〇 | 〇 | |||

| System Privileged | 〇 | 〇 | |||

| Utilities | 〇 | 〇 | |||

| Application Security | Projects | 〇 | |||

| Alarm Center | Alarm Center | 〇 | 〇 | 〇 | |

| Alarm Center Settings | 〇 | 〇 | 〇 | 〇 | |

| Action Plans | Overview | 〇 | |||

| Notification Templates | 〇 | 〇 | 〇 | 〇 | |

| Action Plan | 〇 | ||||

| Remediation & Delegation | 〇 |

気を付けてほしいポイント

見落としやすく注意が必要だと思ったのが、Compute(Manage) > System PrivilegedのView操作です。

System Privilegedでは、Prisma Cloudコンソールが現在利用しているAPIトークンを取得することができ、このトークンを利用してユーザがPrisma Cloud APIにコンソールが持っている権限でAPIリクエストを送信できます。つまり、ユーザに許可していない操作を実行される恐れがあるため注意が必要です。

さいごに

当社では Prisma Cloud を利用して、複数クラウド環境の設定状況を自動でチェックし、

設定ミスやコンプライアンス違反、異常行動などのリスクを診断するCSPMソリューションを販売しております。

興味のある方は是非、お気軽にお問い合わせください。