Prisma Cloudでは、クラウドインフラストラクチャ全体の設定ミスやリスクを監視するために”ポリシー”と呼ばれるものを使用します。

ポリシーには複数のポリシータイプが存在しますが、その中でもAttackPathポリシーは重要度が高いポリシーとなっています。

今回は、AttackPathポリシーの重要性と検知の仕組みについて調査した結果をもとに解説していきたいと思います。

AttackPathポリシーとは?

AttackPathポリシーは、セキュリティリスクの高い経路を特定し、対策を講じるためのポリシーです。

AttackPathポリシーはデフォルトで有効になっており、さまざまなセキュリティリスクを評価して相関関係を見つけ出します。

セキュリティリスクを評価して相関関係を見つけ出します、と言われてもピンと来ないと思いますので、例を挙げて説明したいと思いますが、たとえば以下のようなインスタンスA・Bがあったとします。

・インスタンスA:脆弱性を抱えている

・インスタンスB:脆弱性を抱えている、かつ、パブリック公開されている

この場合、脆弱性を抱えているのはインスタンスA・Bどちらも同じですが、パブリック公開されているインスタンスBの方がAと比較してセキュリティリスクが高い、というような考え方ができるかと思います。

このように、複数の条件(セキュリティリスク)に当てはまるものは攻撃や侵害を受ける可能性が高いとしてアラート検知するのがAttackPathポリシーとなります。

なぜAttackPathポリシーが重要なのか?

AttackPathポリシーは、セキュリティ侵害の可能性を高める要因を特定する意味で非常に重要になります。

要因には、過度に寛容なIDや権限、ネットワークへの露出、インフラストラクチャの設定ミス、アプリケーションの脆弱性などが含まれます。これらの要因が組み合わさることで、リスクがより高まることになります。

AttackPathポリシーは、こうしたリスク要因を視覚化し、すぐに対応が必要なものを特定するのに役立ちます。

特に、インターネットに公開されている仮想マシンやアプリケーションが、外部からの攻撃に対してどれだけ脆弱であるかを把握するのに役立ちます。

たとえば、脆弱性を抱えるリソースが大量にあったとして(それはそれで問題がありますが)、AttackPathポリシーで検知されたアラートを確認することで、よりリスクが高いリソースから優先的に対処していくといった対応が可能になります。

AttackPathポリシーのほとんどはPrismaCloudが定めているポリシー重要度がCritical(一番重要度が高い)となっていることからも、その重要性が伺えるかと思います。

アラートが大量に発生して対応が追い付いていない状態になってしまっているような場合でも、AttackPathポリシーで検知したアラートは最優先で確認・対処すべきというような位置づけだと考えられます。

AttackPathポリシーでの検知の仕組み

AttackPathポリシーで監視を行うためには、まずポリシーが有効化されている必要があります。

基本的にはデフォルトで有効になっていますが、PrismaCloudコンソールで[ガバナンス]を選択し、ポリシータイプを「AttackPath(攻撃経路)」でフィルタリングして、AttackPathポリシーが有効になっていることを確認できます。

また、各AttackPathポリシーは、それぞれ複数のルールがあり、すべてのルールに一致するものが見つかるとアラートを生成する動きになります。

イメージが付きづらいと思うので、「Data breach risk due to an Azure Cosmos DB that is reachable from untrusted Internet sources having key based authentication enabled」というAttackPathポリシーで検知した場合を例に挙げて説明したいと思います。

・検知したアラートのポリシー名の左横にあるマークをクリックします

・左ペインで「ルールの表示」を選択すると、このAttackPathポリシーで検知する条件となるルールが表示されます。

以下の場合、

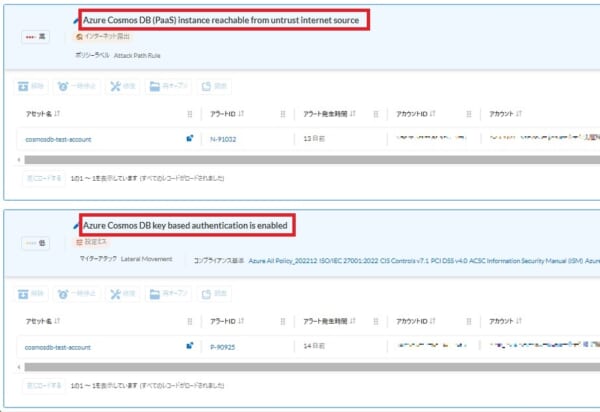

①Azure Cosmos DB (PaaS) instance reachable from untrust internet source

②Azure Cosmos DB key based authentication is enabled

という別のポリシーがあり、その両方でアラート検知されていることがこのAttackPathポリシーで検知するためのルールになります。

・試しに①②のポリシーでアラート検知しているか確認したところ、AttackPathポリシーでアラート検知されていた「cosmosdb-test-account」というリソースに対して、①②両方のポリシーでアラート検知されていることが確認できました

上記の通り、AttackPathポリシーには、複数のポリシーでアラート検知していることを条件(ルール)としているものが存在します。

その場合には、ルールとなっているポリシーすべてについても有効化されている必要があることに注意しましょう。

AttackPathポリシーの注意点

「AttackPathポリシーでの検知の仕組み」でも触れた通り、AttackPathポリシーは様々なセキュリティ侵害の可能性を高める要因の組み合わせでアラート検知します。

要因の中には、CSPM機能だけ利用している場合には監視できないものも含まれています。

たとえば、CWPP(Prisma CloudのCompute機能)で検知される項目がルールの一つになっている場合や、CIEM(Prisma CloudのIAMセキュリティ機能)で検知される項目がルールの一つになっている場合は、その機能が利用できる状態になっていないとアラート検知しませんので、その点は注意が必要です。

まとめ

調べてみた結果、AttackPathポリシーがセキュリティリスクを特定し、対策を講じるのに役立つ重要なポリシーであることが分かりました。次回も、Prisma Cloudについて情報をお届けできればと思います。

また、当社では、複数クラウド環境の設定状況を自動でチェックし、設定ミスやコンプライアンス違反、異常行動などのリスクを診断するCSPMソリューションを販売しております。

ご興味のある方は是非、お気軽にお問い合わせください。