こんにちは。SCSKの中山です。

1月末のアップデートで、ちょっと面白い機能が追加されました。

「Autonomous Firewall Insights」という機能ですが、Product Updateでは「New AI-Driven Firewall Analysis and Insights」として紹介されていました。この機能は、Internet Firewallルールを確認し、Catoのベストプラクティスに適合しているかどうかをチェックできるのとAIを使ってテスト用などのルールを識別し、推奨を教えてくれる機能です。

今回はこの機能について、記事を書いてみたいと思います。

確認項目について

まずは実際の画面を紹介したいと思います。

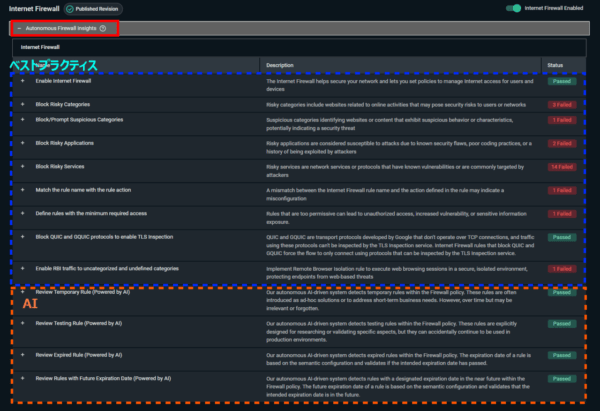

Internet FWの画面を開くと、ルールの上に「Autonomous Firewall Insights」の項目があります。(↓の画像の赤枠部分)

普段は閉じた状態になっているので、展開すると以下のような画面が表示されます。

(デフォルトで展開されていないので、実装されたことに気づいていない方も多そうです。。)

こんな感じで項目が並んでおります。

青枠の部分がベストプラクティスの適合状況、オレンジの枠がAIの推奨項目となっており、右側にはステータスが表示されてます。

画像だと見にくいかと思いますので、以下に項目と概要を列挙してみました。

| 項目 | 概要 |

| Enable Internet Firewall | インターネットFWが有効かされているか |

| Block Risky Categories | 危険なカテゴリーがブロックされているか |

| Block/Prompt Suspicious Categories | 疑わしいカテゴリーがブロックまたはPromptに設定されているか |

| Block Risky Applications | 危険なアプリケーションがブロックされているか |

| Match the rule name with the rule action | ルール名とアクションが合っているか |

| Define rules with the minimum required access | 必要最低限のアクセス権限でルールが記載されているか |

| Block QUIC and GQUIC protocols to enable TLS Inspection | TLS Inspectionを有効化するためにQUIC 及び GQUICプロトコルの通信がブロックされているか

Cato クラウドで QUIC プロトコルをブロックすべき理由についてはブログ記事をご確認ください。 |

| Enable RBI traffic to uncategorized and undefined categories | uncategorized と undefinedのカテゴリーに対して、Promptの設定がされているか |

| Review Temporary Rule (Powered by AI) |

一時的なルールの見直しの推奨 |

| Review Testing Rule (Powered by AI) |

テスト用のルールの見直しの推奨 |

| Review Expired Rule (Powered by AI) |

有効期限切れのルールの見直しの推奨 |

| Review Rules with Future Expiration Date (Powered by AI) |

有効期限は過ぎていないものの期限があるルールの見直しの推奨 |

ベストプラクティスに適合しているかは、セキュリティ上重要な項目です。しかし、実運用の中ではあまり見ることがないかもしれないので、意外と初めて見る方もいるのではないかと思っています。

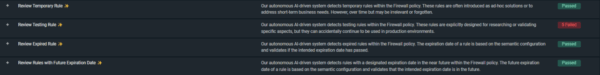

一番下の4つの”Powered by AI”と書いてある項目が、画像で”AI”としていた項目です。

AIで推奨されているのは、ルールの最適化のために不要なルールの見直しです。

詳細について

先程の画面では、大項目に対してのステータスが表示されていましたが、各項目を展開することができます。展開すると、実際にどのような内容が適用できているか、できていないかの詳細を確認することができます。

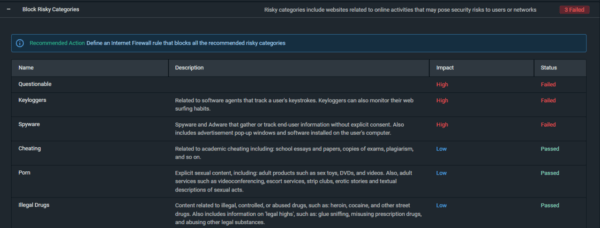

↓はベストプラクティスの「Block Risky Categories」を展開した画面です。

上から3つの「Questionable」「Keyloggers」「Spyware」にはFailedがついているため、これらの3カテゴリーに分類されているサイトにはアクセスできてしまうことが確認できます。反対に、4つ目以降の「Cheating」「Porn」などはPassedとなっているため、きちんとブロックされており、ベストプラクティスに適合していることが確認できます。

何となくまとめて危ないカテゴリー一式をブロックに追加したつもりでも、意外と抜け漏れがあることがあります。本ブログをお読みになった方は、ぜひこの機会に一度確認してみてください!

AIの推奨項目について

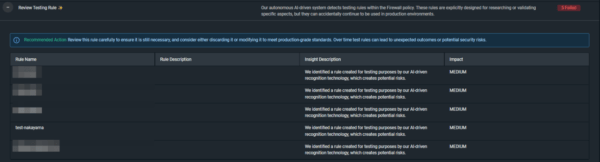

こちらの項目はAIからの推奨がある場合にFailedになります。こちらは展開すると見直しが推奨されているルール名が表示されます。

AIを使っているため、細かいロジックは分かりませんが、軽く試してみたところ、名前に「test」や「temp」が入っているものは削除推奨に上がっていました。他の項目は試した中では引っかからなかったので、条件がよく分かりませんでした。

ちなみに、推奨に上がっていたルールの設定内容は変えず、ルール名のみ修正してみましたが、推奨に表示されなくなっていました。詳細は分かりませんが、ルール名の影響が大きそうです。。

運用への活かし方

これだけだと「こんな感じで見れるんだー」で終わってしまうので、実際にこの機能を使う場合を考えてみたいと思います。

ベストプラクティスへの適用については、指摘通りに修正することでCatoの推奨に従い、セキュリティを向上させることができます。ただ難しいのは、既に許可している通信を拒否することになるため、必要な通信だった場合、通信ができなくなり業務に影響が出かねません。事前にEventsなどで該当の通信を調べておくことや、事前にテストユーザ等で個別に設定を入れテストしておくと安心かと思います。

AIによる推奨については、tempやtest等の暫定的な設定に対する推奨のため、基本的には推奨通りに改善できるかと思います。しかし、元々test用に作っていたルールが実運用するルールに途中から変わっているというパターンもあるかと思います。今回試せていないので、AIがどこまでそれを識別できるか分からないため、消す前には結局ルールの内容を確認しないといけなさそうです。

また、ベストプラクティスのところでテストした方がいいと書きましたが、テスト時のルールとして名前にtestなどを入れる運用にしておけば、AIがほぼほぼ見抜けるため、消し忘れて実運用に乗ってしまうことを避けられるかもしれません。

まとめ

今回はAutonomous Firewall Insightsという機能紹介をしてみました。

本機能を使うことで、現在運用しているInternet FWのルールがベストプラクティスに沿っているかをチェックすることが可能です。Internet FWはインターネット接続に関する設定なので、ベストプラクティスに沿ってセキュアな状態にしておくことがとても重要になります。

とりあえず、本記事を見てもらった方はCMAよりInternet FWの設定状況について確認するきっかけにしてもらいたいです。