CatoクラウドのBackhaulingという機能はご存知ですか?

通常、Catoクラウド経由でインターネット接続をする際、トラフィックはCatoクラウドのPoPから出力されますが、Backhaulingを利用することでCatoクラウドに接続する特定サイト(拠点)から直接出力させることができます。

今回は、Backhaulingについて解説していきます!

「Internet Breakout」と「Local gateway IP」

冒頭でお伝えした通り、BackhaulingをさせるとCatoクラウドのPoPではなく、Catoクラウドに接続する特定サイト(拠点)から直接インターネットに接続させることができます。

また、Backhaulingには以下の2種類があります。

特定サイト(拠点)のSocketからトラフィックを出力させるか、Firewallなどの特定の機器から出力させるかにより異なります。

Backhaulingの種類とその違い

- Local gateway IP : Firewallなどの既存機器からトラフィックを出力させる場合に使用

- Internet Breakout: Socketからトラフィックを出力させる場合に使用

「Internet Breakout」は別記事でご紹介することにして、本記事では1つめの「Local gateway IP」についてご紹介します!

「Local gateway IP」のユースケース

※本記事では「Local gateway IP」のユースケースの一例をご紹介します。

まずは結論から。Backhaulingの「Local gateway IP」はCatoへの移行途中に活躍します。

現行ネットワークからCatoへ移行する際、Firewallなどのセキュリティアプライアンス機器からCatoクラウドのInternet Firewallへポリシーの移行が必要となりますが、Backhaulingを使えばこの移行作業を段階的に行うことができます。

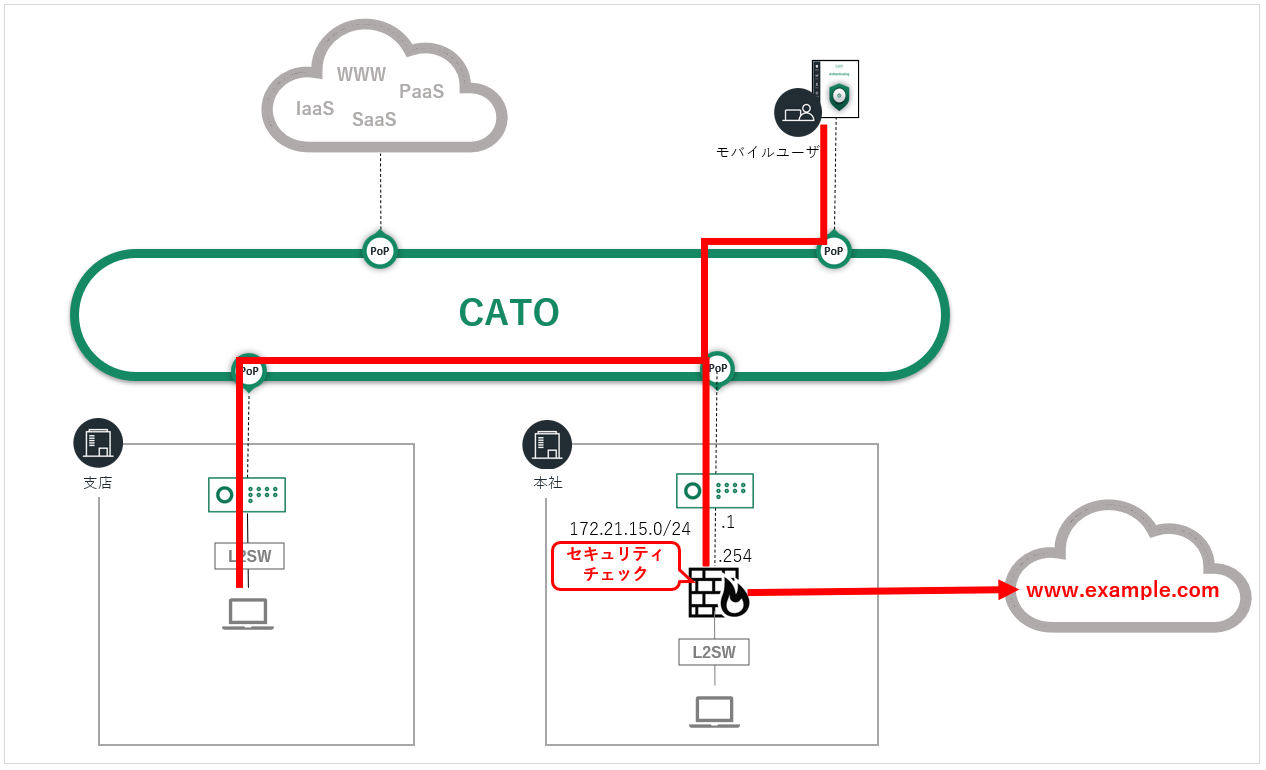

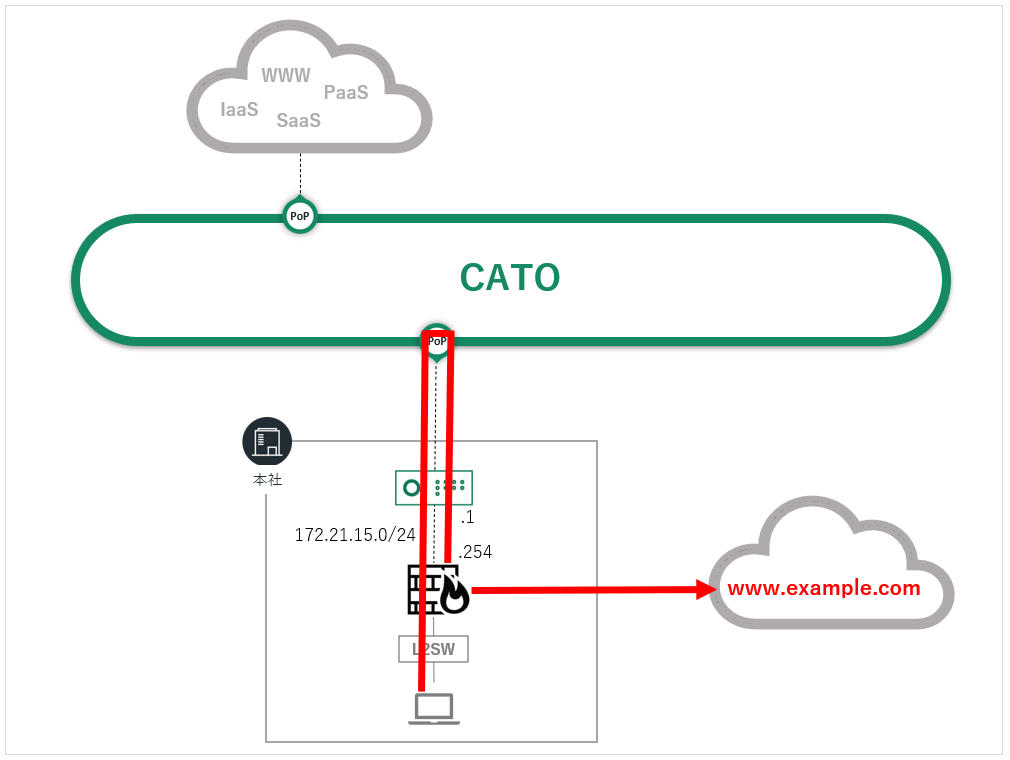

例えば、下図のような構成の場合です。

本社内に設置された現行のFirewallを残しつつ、Firewallの上位にSocketを設置します。

この場合、支店のユーザやモバイルユーザからexample.comへのトラフィックのみを本社内のFirewallにて処理させることができます。

このように、Backhaulingの「Local gateway IP」は主に

「一部トラフィックのみ、現行機器のセキュリティポリシーを適用させたい」といった場合に利用されます。

ここで注意いただきたいのは、BackhaulさせたトラフィックもCatoクラウドを経由するという点です。

そのため、Catoクラウドのセキュリティポリシーも適用されます。

つまり、この例ですと支店のユーザやモバイルユーザからexample.comへのトラフィックは、Catoクラウドのセキュリティチェックを突破したのちに本社のFirewallへルーティングされFirewallのセキュリティチェックが行われるという流れになります。

「Local gateway IP」の設定例

上記ユースケースを踏まえ、設定手順をまとめてみました。

構成例

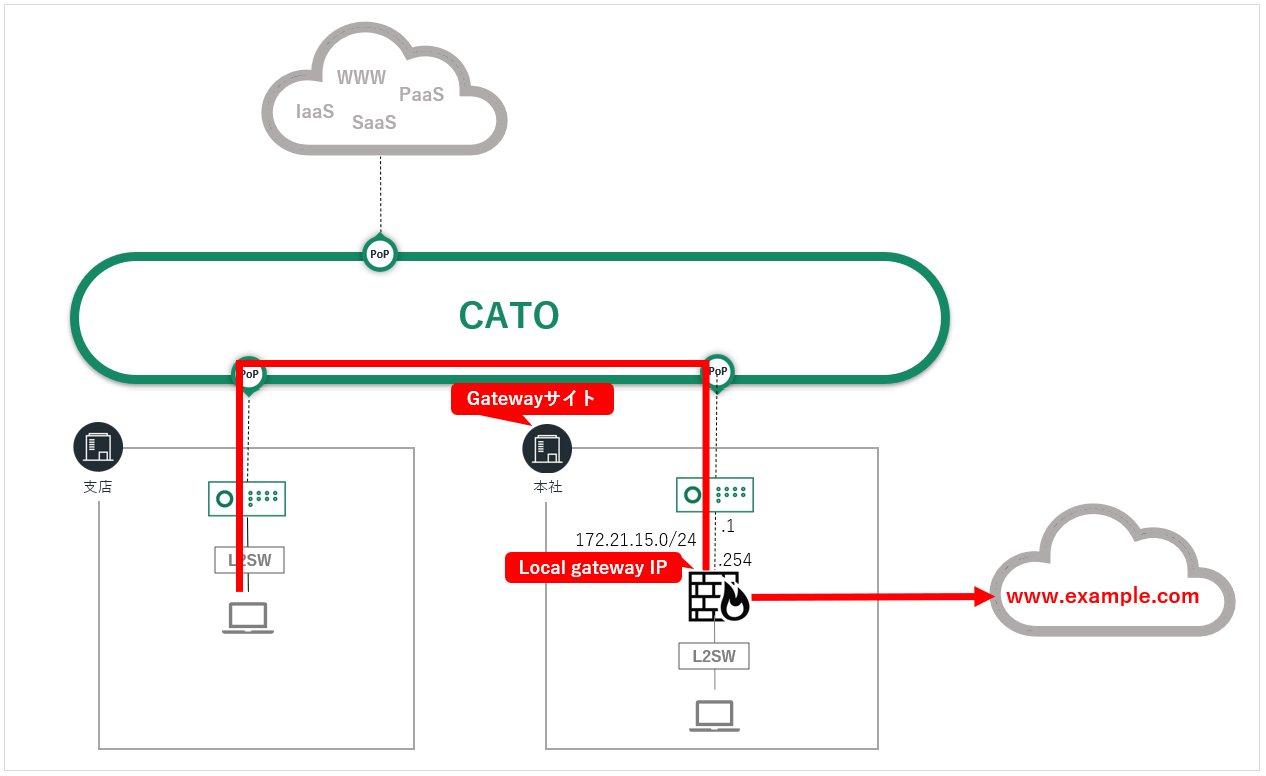

今回は、下図の構成を想定します。

支店のユーザから、example.comへのトラフィックのみをBackhaulさせ、本社のFirewallによるセキュリティチェックを適用させるというシナリオです。

設定手順

Backhaulingは下記の順番で設定をします。

→インターネット接続の出口となる拠点をGatewayサイトとして定義します。

→今回は、Firewallが設置されている”本社”というサイトをGatewayサイトとして定義します。

→対象トラフィックをGatewayサイトに向けるためのルーティングの設定を行います。

→今回は、支店のユーザからexample.comへのトラフィックのみを”本社”にルーティングさせます。

Gatewayサイトの定義

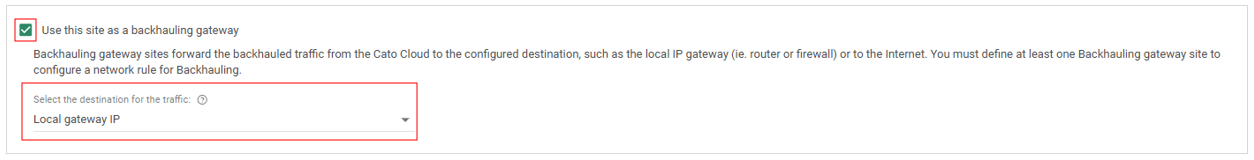

設定箇所:Network>Site>Site Configuration>Backhauling

- 「Use this site as a backhauling gateway」のチェックボックスにチェックを入れます。

- 「Select the destination for the traffic」の設定項目が出力されます。

ここで 「Internet breakout」か「Local gateway IP」のどちらかを選択しますが、今回は「Local gateway IP」を選択します。

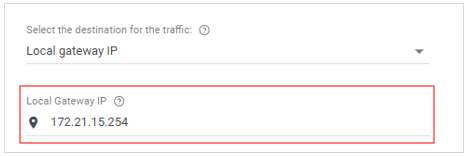

- 上の手順で「Local gateway IP」を選択すると、IPアドレスの設定項目が出力されます。

ここではGatewayサイト内のどの機器で処理させるかを指定します。

今回はFirewallでトラフィックを処理させたいので「172.15.21.254」を入力します。

次にStep2のNetwork Ruleの作成に進みます。

Network Ruleの作成

設定箇所:Network>Network Rules

※2024年11月以降 メニュー変更後はNetwork>Network Configuration>Network Rules

- 「New」からルールを作成していきます。

本記事ではNetwork Rulesの詳細な説明は省略いたしますが、今回は以下の通り設定をしています。

・Name:Backhauling test

・Rule Type:Internet

・Source:Site(支店)

・App/Category:Domain(example.com)

・Configuration

– Bandwidth priority:P255

– Priority Transport:CATO(Automatic)

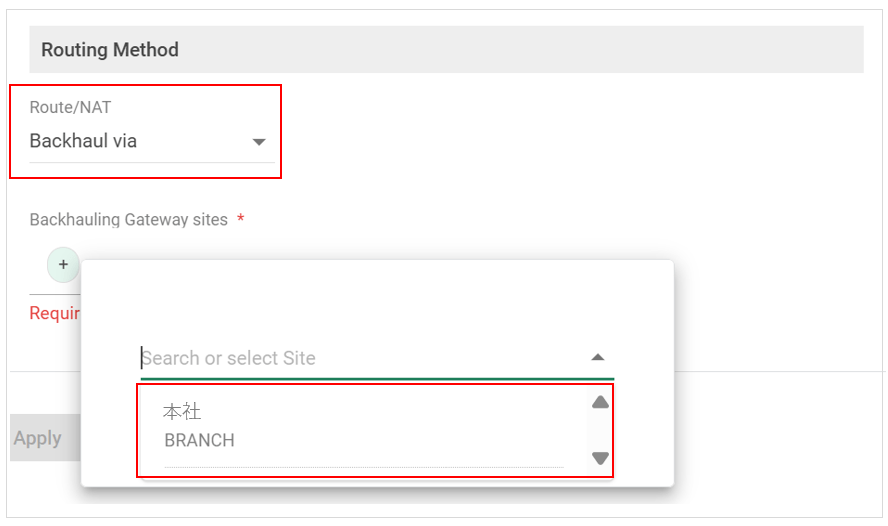

– Secondary Transport:None - ConfigurationのRouting Methodでは「Backhaul via」を選択します。

「Backhauling Gateway Site」の設定項目が出力されるので、+ボタンからStep1で設定したGatewayサイトを選択します。

- 最後に「Save」ボタンで設定保存をします。

これで設定は完了です。

補足~「Local gateway IP」×「Backhaul hairpinning」~

上の例では、Gatewayサイトの外からのアクセスとなっておりましたが、Gatewayサイト内からでもBackhaulさせることができます。

この場合はBackhaul hairpinningと呼ばれ、一部トラフィックはPoPを介してヘアピンされ、さらにGatewayサイトに転送されます。

例えば、下図のような構成の場合です。

本社のユーザからexample.comへのトラフィックのみ赤線の経路で本社内のFirewallに転送させ、Firewallにてトラフィックの処理をさせることができます。

このように、Backhaul hairpinningも上の例と同様で、一度Catoクラウドを経由させることで移行作業を段階的に行うことが可能です。

Backhaul hairpinningの設定方法は通常のBackhaulingの設定とほとんど変わりません。

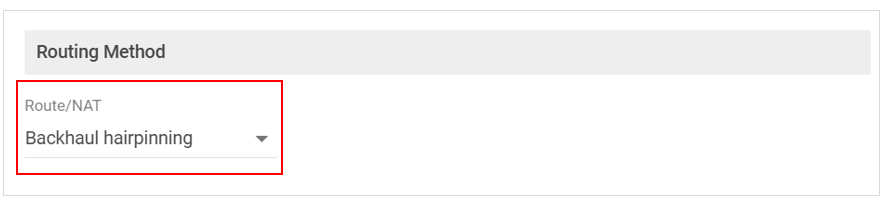

違うところは、Network RulesのRouting Methodです。

Backhaul hairpinningの場合は下図のように「Backhaul via」ではなく「Backhaul hairpinning」を選択します。

さいごに

本記事ではBackhaulingの「Local gateway IP」についてご紹介させていただきました!

「Internet Breakout」については、別の記事にてご紹介します。