本記事は 夏休みクラウド自由研究2025 8/5付の記事です。 本記事は 夏休みクラウド自由研究2025 8/5付の記事です。 |

Catoを導入後、管理者の方は日々の運用の中で設定の追加や変更を行っているのではないでしょうか。

しかし、ふと「今の設定のままほっておいて大丈夫なのか…」と不安になることはありませんか?

そんなときに役立つのが、Catoに標準搭載されている「Best Practiceチェック機能」です。

この機能を使えば、管理コンソール上の設定状況を自動で確認し、Best Practice(推奨設定)に沿っていない箇所を洗い出すことができます。

「この機能知ってはいるけど、英語だし量が多くて細かくチェックするのは大変…」という方もいるかもしれません。

今回は、この便利な機能の活用方法をわかりやすくご紹介します。

概要

Best Practice(Home > Best Practice)のページをみてみます。

ざっと全体をみると、現時点では以下のカテゴリで設定状況を確認しているようです。

| 項番 | 項目名 | 確認範囲 |

| 1 | Internet Firewall | Internet Firewall |

| 2 | Application Control | App & Data Inline(App Control Rule) |

| 3 | Data loss Prevention | App & Data Inline(Data Control Rule) |

| 4 | WAN Firewall | WAN Firewall |

| 5 | Remote Port Forwarding | Remote Port Forwarding |

| 6 | Threat Prevention | IPS,DNS Protection,Anti-Malware |

| 7 | Account Level Security Settings | セキュリティ機能全般 |

| 8 | TLS Inspection | TLS Inspection |

| 9 | Access | モバイルユーザ関連設定全般 |

| 10 | Network Rules | Network Rules |

| 11 | Account level Network Settings | ネットワーク機能全般 |

| 12 | Resiliency & Recovery | 機能全般(耐障害性・復旧の観点で確認) |

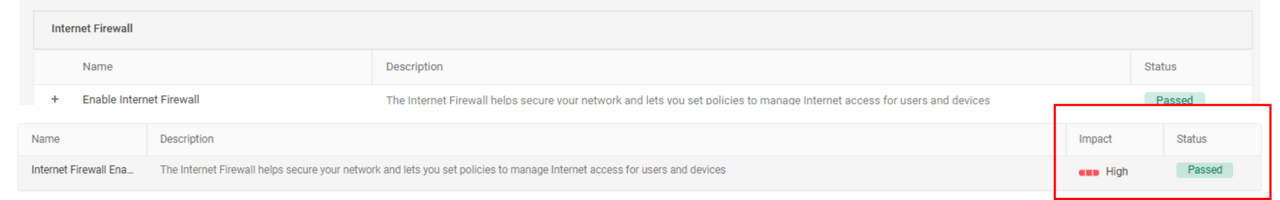

さらに、各カテゴリ内のチェック項目毎にImpactとStatusが表示されているのがわかります。

Statusは、Best Practiceと実際の設定の比較結果となっており、「Passed(合格)」「Fail(不合格)」のどちらかで判定されます。Impactは影響度を表しており「High(高)」「Midium(中)」「Low(低)」で判定されます。

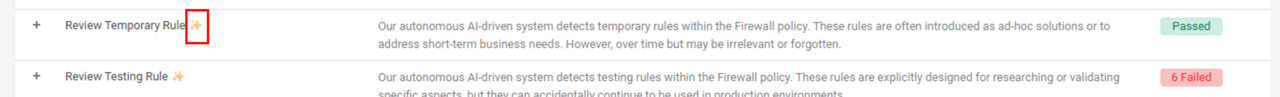

また、キラキラマーク(✨)がついているチェック項目があります。

これらは、AI駆動型システムにより判定している項目で、例えばInternet Firewallの場合「テストルールが残っていないか?」や「期限切れのルールが残っていないか?」などといった確認をしてくれているようです。

Catoは近年AIの活用に力を入れていますが、この機能はその1つです。

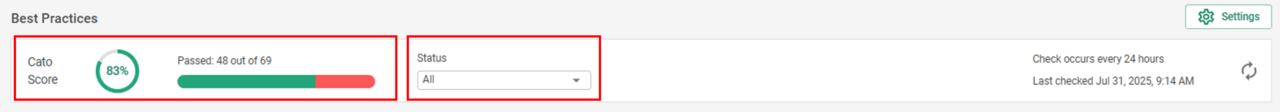

画面上部をみると、各チェック項目を確認した結果が直感でわかるような表示になっています。

- Score:

現時点(2025年8月)でチェック項目数は69項目のようです。

弊社の検証環境では69項目中48項目はPass(合格)しており、スコアが83%であることがわかります。 - Status:

「All」「Passed(合格)」「Fail(不合格)」から選択ができ、デフォルトでは「All」になっています。

ここまでの情報から、チェックを行う際は画面上部のStatusでFail(不合格)を選択し、表示された各チェック項目のうちImpactが「High(高)」のものから優先的にチェックをしていく方法がよさそうです。

活用例

それにしても量が多いので、ここからは私が個人的に確認することをお勧めしたい項目をピックアップしてご紹介します。

項目は以下の4つです。

- Internet Firewall

- TLS Inspection

- Network Rules

- Resiliency & Recovery

特にResiliency & Recoveryは確認必須です!

他にも、Network RulesやInternet Firewallはルール数が多く管理が煩雑になりがちですし、TLS Inspectionは「どんな設定をしたらいいのかわからない」というお声をよくいただきます。

今回はこれらの項目での活用方法を5つご紹介します。

活用例① Internet Firewall

セキュリティ強化

セキュリティ強化の観点では、以下の項目のうちImpactが「High(高)」に分類されているものは確認必須です。

| Name | 説明 |

| Block Risky Categories | リスクの高いカテゴリをBlockする設定となっているかを確認します |

| Block/Prompt Suspicious Categories | 不審な行動や特徴を示すウェブサイトやコンテンツをBlockする設定となっているかを確認します |

| Block Risky Applications | リスクの高いアプリケーションをBlockする設定となっているかを確認します |

| Block Risky Services | リスクの高いネットワークサービスまたはプロトコルをBlockする設定となっているかを確認します |

ルールの棚卸

棚卸の観点では、AI駆動型システムを利用した項目が活躍します。

| Name | 説明 |

| Review Temporary Rule | 一時的なルールを検出します。 |

| Review Testing Rule | テスト用ルールを検出します。 |

| Review Expired Rule | 有効期限が切れたルールを検出します。 |

| Review Rules with Future Expiration Date | 有効期限が近いルールを検出します。 |

| Review Contradicting Rules | 条件は同じですがアクションが異なる矛盾したルールを検出します。 |

| Unused Rules | 使用されていないルールを検出します。 |

活用例② TLS Inspection

設定アシスト

「何をInspect(検査)して何をBypass(検査をスキップ)すべきかわらない」といった場合はこの項目を参考にします。

| Name | 説明 |

| Bypass OSes and Categories | Bypassすべき対象をBypassする設定になっているかを確認します |

| Inspect Recommended Destinations | Inspectすべき対象がInspectする設定になっているかを確認します |

活用例③ Network Rules

耐障害性の向上

” NAT ”や” Route Via ”の設定を行う場合、可用性や耐障害性の観点で以下の3つの項目は確認必須です。

| Name | 説明 |

| Define Multiple IP Addresses for NAT Internet Rules | 複数の出口IPアドレスを指定する設定になっているかを確認します。 (単一出口IPアドレスの指定は、耐障害性のBest Practiceに準拠していません。) |

| Define Multiple PoP Locations for Egress Rules | 複数のPoPロケーションを指定する設定になっているかを確認します。 (単一PoPロケーションの指定は、耐障害性のBest Practiceに準拠していません。) |

| Define Specific Source or App/Category for Internet Egress Rules | SourceやApp/Categoryで「Any」が設定されていないかを確認します。 (「Any」の指定は、ネットワークのベストプラクティスに準拠していません。) |

活用例④ Resiliency & Recovery

レジリエンスの向上

これらの項目はすべてのお客様に必ずご確認いただきたい項目です。

| Name | 説明 |

| WAN Recovery Advanced Configuration is enabled | WAN Recovery(※1)が有効になっていることを確認します。 |

| Off Cloud Traffic Enabled for at Least One Socket WAN Interface | WAN Recovery用にOff-Cloudトラフィック(※2)が有効化されたWANインターフェイスが少なくとも1つ設定されていることを確認します。 |

| Internet Recovery is enabled for all Always-on Users | Always-onユーザーに対してInternet Recovery(※3)が有効化されていることを確認します。 |

(※1)WAN Recovery:Cato Cloudとの接続に問題が発生した際に、Socketサイト間でインターネット経由のVPNトンネルを使用してWANトラフィックの接続性を保持します。この機能は、すべてのSocketサイトでデフォルトで有効になっています。

(※2)Off-Cloud:Off-Cloudトラフィックは、Cato Cloudを経由せずに、Socket間で直接インターネット経由のDTLSトンネルを使用して送信されるトラフィックです。

(※3)Internet Recovery:Always-onポリシーが有効になっているユーザーがCato Cloudに接続できない場合、インターネットトラフィックの復旧をサポートする機能です。

対処方法

説明不要と思いますが念のため。これらのチェック項目をチェックし、設定をBest Practiceに沿うように修正したい場合の対処方法をご紹介します。

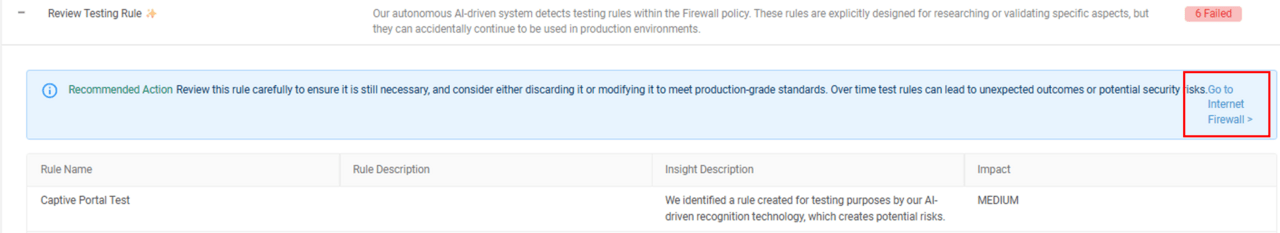

例えば、弊社の検証環境ではテストルールが多数設定されておりますので、活用例①「ルールの棚卸」の観点でチェック項目をチェックし、不要なテストルールを削除てみます。

今回はテストルールが6つ設定されておりました。

このうち、「Captive Portal Test」は先日検証を終えた不要なルールですので削除します。

この時「Go to Intenet Firewall」をクリックすると、ワンクリックでIntenet Firewallの設定ページに飛ぶことができました。これは地味に便利な機能だなと感じました。あとは通常通り対象ルールを削除するだけなので手順は省略します。

新機能の紹介 - Best Practice Catalog –

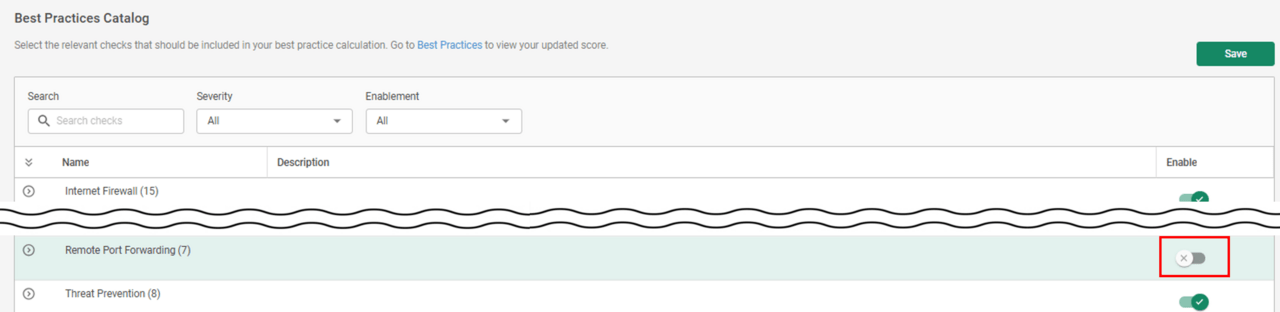

最近、Best Practice Catalog(Resources > Best Practice Catalog)という新機能がリリースされました。

この機能を利用すると、カテゴリ全体や個別のチェック項目を有効/無効にすることができます。

例えば、カテゴリの中には「Remote Port Forwarding」がありましたが、「Remote Port Forwarding」の機能は使っていないといった場合です。この場合は、「Remote Port Forwarding」のカテゴリを無効にすることで、Best Practiceページのカテゴリ「Remote Port Forwarding」が削除されます。

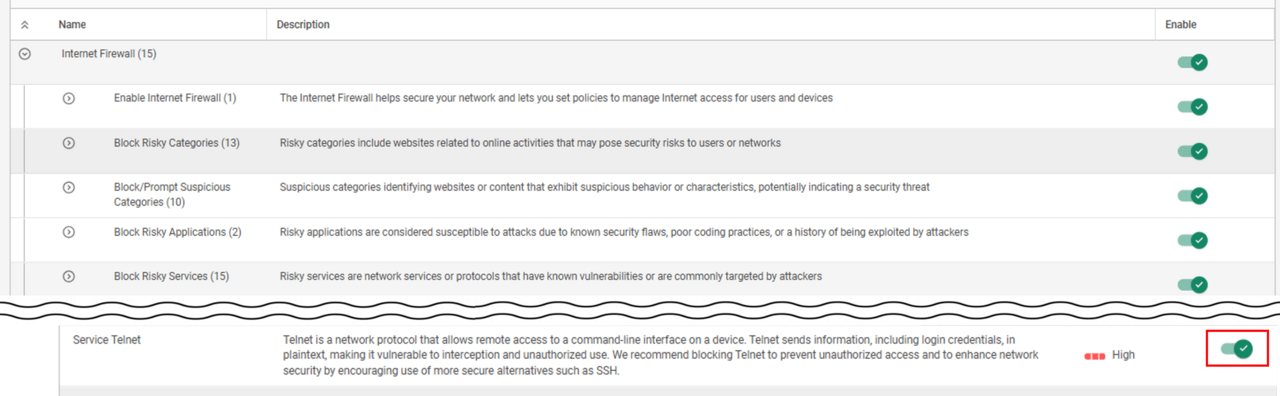

また「Intenet Firewall」カテゴリ内のチェック項目「Service Telnet」は、暗号化がされないため傍受のリスクがありBlockが推奨されていますが、業務利用でBlockができないといった場合です。

この場合は、チェック項目「Service Telnet」を無効にすることで、Best Practiceのページから削除することができます。

このように、各企業様のポリシーに合わせて有効/無効化させることで、Best Practiceのページは格段に見やすくなります。

まとめ

以下の手順でチェックを行うとチェックのハードルが格段に下がります。

おわりに

今回は「Best Practiceチェック機能」をご紹介しました。

推奨設定に沿った構成ができているかどうかを確認することは、非常に重要です。「Best Practiceチェック機能」を活用することで、設定の不備を発見することが可能です。

さらに弊社では、セキュリティ・アーキテクト・コストの3つの観点からBest Practiceに基づき、現状の設定内容を確認し、報告書を作成する「設定診断サービス」をご提供しております。

設定に不安がある方や、第三者の視点での確認をご希望の方は、ぜひ「設定診断サービス」のご利用をご検討ください!