はじめに

CASBとはCloud Access Security Brokerの略で、クラウドサービスにアクセスする際のセキュリティを担保するために導入されます。

Cato社のCASB機能では、主に以下のような機能が提供されています。

- クラウドアプリケーションの可視化

- セキュリティイベントの評価と分析

- アプリケーションの制御

- データの検出と保護

このような機能により、クラウド環境におけるセキュリティリスクを抑え、セキュリティ対策の強化を図ることができます。また、Cato社のCASB機能は、柔軟性が高く、複数のクラウドサービスに対応しているため、多様なクラウド環境に適用することができます。

上記CASB機能のうちアプリケーションの制御は、Catoクラウドの「Application Control」で実施できます。

本記事ではCASB機能のApplication Controlの設定方法や実際にどのような制限ができるのかについて解説していきたいと思います。

CASBについての詳細は以下技術ブログに記載がございますので、ご確認いただければと思います。

Application Controlでできること

CatoクラウドのApplication Controlではどのようなことができるのかご紹介させていただきます。

Catoクラウドでは数多くのアプリケーションおよびサービスが登録されており、それらを制御することが可能となっております。

登録されているアプリケーションの中でも、主要なアプリをピックアップし、Catoクラウドでどのような制御ができるのかご紹介いたします。

| No. | アプリケーション名 | 主な制御内容 |

| 1 | Adobe Creative Cloud | ファイルのアップロードやダウンロード |

| 2 | Amazon Web Services | EC2インスタンスへのアクセス制御 |

| 3 | Box | ファイルのアップロードやダウンロード |

| 4 | Dropbox | ファイルのアップロードやダウンロード |

| 5 | Evernote | ノートのアップロードやダウンロード |

| 6 | メッセージの送受信や投稿 | |

| 7 | GitHub | リポジトリへのアクセス制御 |

| 8 | Gmail | メールの送受信や添付ファイル |

| 9 | Google Apps | ドキュメントやスプレッドシートのアクセス制御 |

| 10 | Google Drive | ファイルのアップロードやダウンロード |

| 11 | Apple iCloud | ファイルのアップロードやダウンロード |

| 12 | メッセージの送受信や投稿 | |

| 13 | Microsoft Office 365 | ドキュメントやスプレッドシートのアクセス制御 |

| 14 | Salesforce | データのアクセス制御 |

| 15 | Slack | メッセージの送受信や投稿 |

| 16 | X/Twitter | ツイートの投稿やメッセージの送受信 |

| 17 | WebEx | オンライン会議や画面共有 |

| 18 | Zoom | オンライン会議や画面共有 |

ファイルのアップロードダウンロード、メッセージの送信などが制御できる内容になっています。

上記アプリ以外にも、Catoクラウドは常にアプリケーションの更新を行っているので、これからもアプリ数・制御内容が拡充していくと思われます。

Cato社のサンプル設定

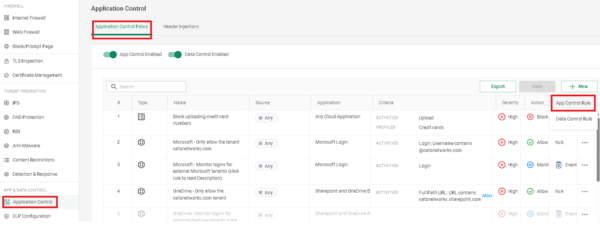

2023年10月以降に新規でCASB機能をご契約いただいたアカウントに関しまして、デフォルトでCato社の設定例が入っております。

投入されている設定を参考にし、既存設定を自社用にアレンジしていくことで効率よくアプリケーションを制御することが可能となります。

以下が設定内容となります。

| No. | ルール内容 | 対象アプリ |

| 1 | Microsoftへのログインを指定のテナント名のみ許可する |

Microsoft

|

| 2 | Microsoftへログインする上記以外のテナント名はログに残す | |

| 3 | OneDriveのログインを対象のテナント名のみ許可する | OneDrive |

| 4 | 上記以外のテナント名の場合ログに残す | |

| 5 | 個人用のOneDriveテナントの場合ログに残す | |

| 6 | Gmailアプリを使用してメールに添付ファイルを追加する際、ログに残す | Gmail |

| 7 | オンラインストレージカテゴリのアプリを監視し、次のいずれかの条件に一致した場合、ログに残す。

|

Online storage apps |

| 8 | Twitter/X にて全ての投稿をログに残す | Twitter/X |

| 9 | OpenAIへのログインは、指定されたユーザとテナント名のみ許可する | OpenAI |

| 10 | 上記以外のユーザ、テナント名の場合ログに残す | |

| 11 | OpenAIへのログインにてthird-partyの場合ログに残す | |

| 12 | Google Driveにて許可されたフォルダの表示を制限する | Google Drive |

| 13 | Google Driveにて許可されていないフォルダをログに残す |

設定方法について

それでは、実際のApplication Controlの設定方法について解説していきます。

CMA(管理画面)上で設定を入れる際は以下の画面にて操作を行っていきます。

Securty>Application Control>Application Control Policy>App Control Rule

では、投入する設定項目についてみてみましょう。

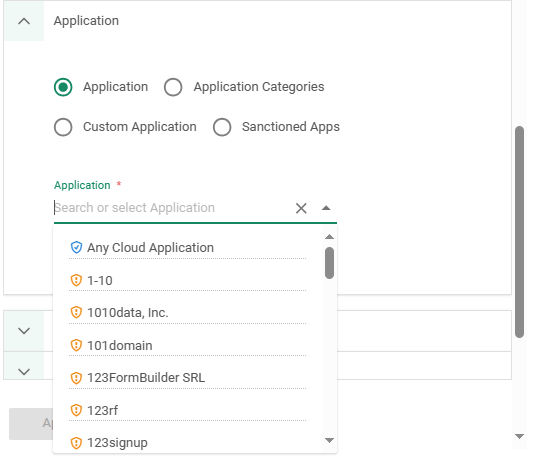

まず、Applicationにて制御したい対象のアプリを選択します。

「Any Cloud Application」にてクラウドアプリケーション全体や、カテゴリーなどで大枠のアプリを選択することも可能です。

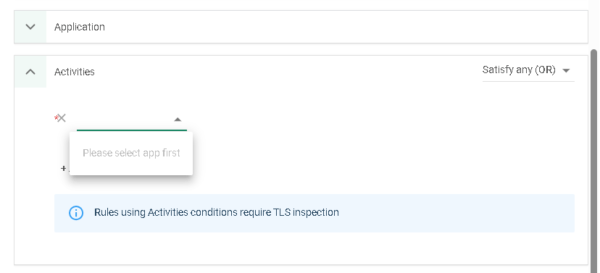

次に、Activitiesで制御したい内容を選択します。

内容については、選択したアプリケーション毎に異なってきます。

メール機能のアプリなどであれば、メール送付やファイル添付の制御が可能でしたり、アプリケーションへのログイン制御なども可能になってきます。

制御内容を①許可、②拒否、③監視(ログに残す)のいずれか選択してルールを反映させれば設定完了です。

実際に設定をいれてやってみた

設定の投入方法がわかったところで、上記設定例を参考にしつつ、実際にルールを設定して想定通りの制御ができるか確認してみましょう。

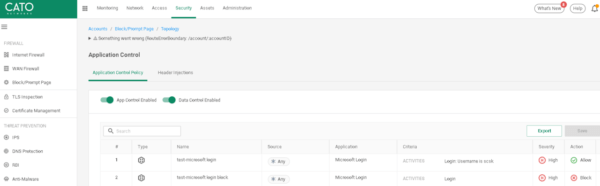

今回は、「Microsoftへのログインを制御する」というルールを設定してみます。

ルールは以下の内容を設定します。

| 1 | Microsoftへのログインにてユーザー名に「SCSK」が含まれているものを許可する |

| 2 | Microsoftログインをブロックする |

まず、許可する対象のユーザー名を指定し、ログイン許可のルールを設定します。その配下に、Microsoftへのログインをブロックする設定を入れます。これにより、許可したユーザー名以外のアカウントをブロックし、ログイン制御をすることができます。

今回は「SCSK」のユーザー名が含まれるアカウントでログインを実施してみます。

SCSKドメインのアカウントでMicrosoftへログインをしていきます。

当然ながらログインができ、以下のようなログが出力されました。

続いて、ドメイン名に「SCSK」が入っていないアカウントでログインを実施してみます。

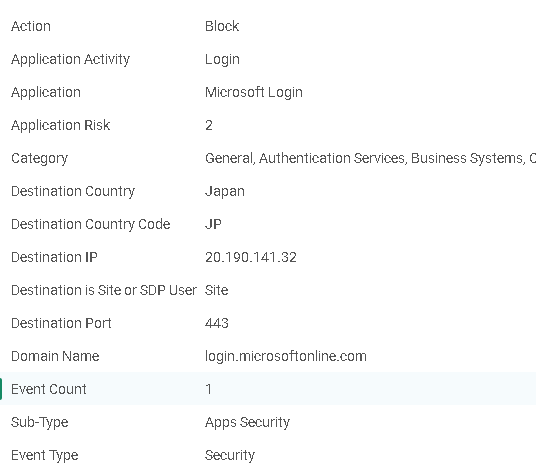

すると、想定通りMicrosoftへのログイン画面にてblockの表示がされました。該当のログは以下のようなものになります。

このようにアプリケーションへのログインの制御などが可能となります。

まとめ

CatoクラウドのCASB機能にはセキュリティ強化、アプリケーション利用状況の可視化を行うことができ、柔軟性があるため多様なクラウド環境に適用することができ、セキュリティ対策を一元管理することができます。

CatoクラウドではCASB機能はセキュリティオプションとなりますが、クラウド環境においてセキュリティを強化するために、CASB機能を有効活用することをおすすめします。