結合テスト時に、Microsoft Entra Privileged Identity Management(PIM)を使用しました。

PIMの有効化から利用後の無効化まで、どのような操作が必要でどのような画面が表示されるのか紹介します。

ちなみに「ピム」と読みます。

PIMとは

PIMは、Microsoft Entra IDが提供する特権アクセス管理の機能です。

共同作成者などのロールを「常時」付与するのではなく、「必要な時だけ一時的に有効化」が可能です。

例えば、普段は閲覧者の権限のみを持つユーザーがリソース作成をする必要があるとき、有効期間を限定して作成者権限を有効化できます。

申請時には理由の記載や承認プロセスがあり、権限の濫用防止も可能です。

一連の操作は全て監査証跡として記録され、ガバナンスや監査にも有効です。

フローで比較します。

■通常の権限運用

一般ユーザー(作成者権限が常に付与) → 特権操作が常に可能

誤操作リスクが高まります。

■PIMによる権限運用

一般ユーザー(権限なし) → PIM申請 + 管理者による承認 → 一般ユーザー(作成者権限が一定時間のみ付与)

→ 作業終了 → 一般ユーザー(権限なし)

権限が自動で解除され安心かつ、監査証跡に記録されます。

権限申請してみた

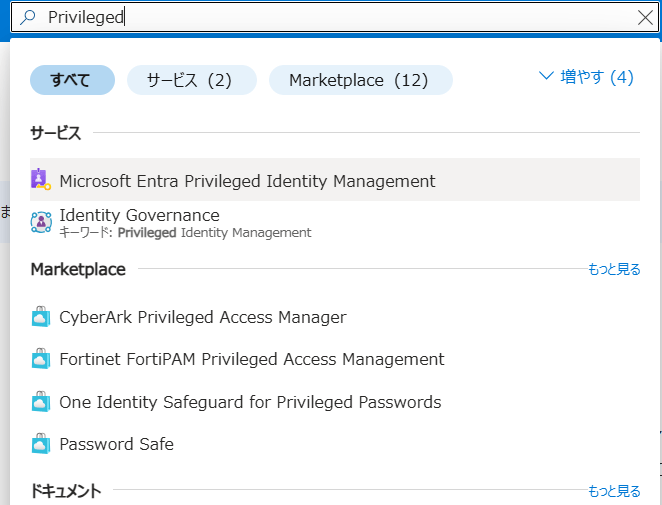

1. ポータルからMicrosoft Entra Privileged Identity Managementを選択します。

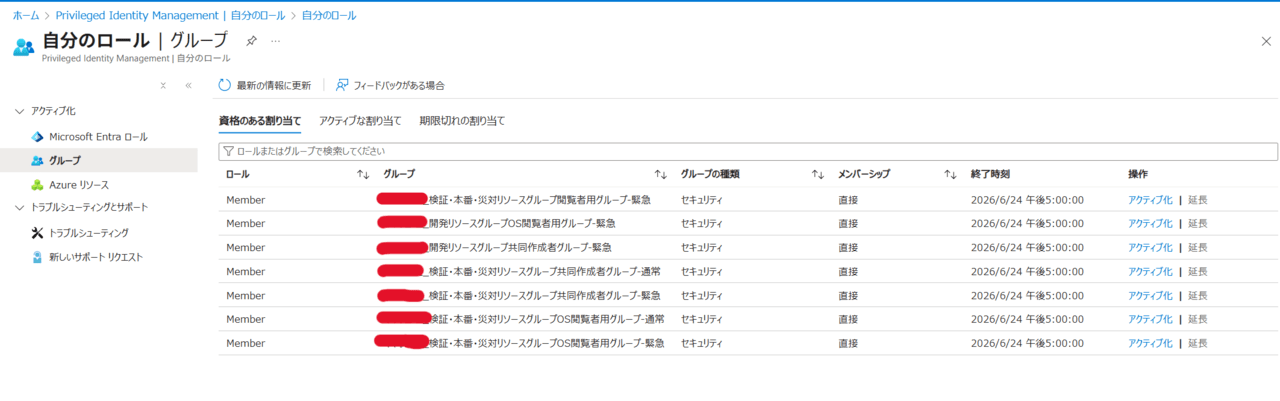

2. 自分のロール>グループと移動。

申請したいロールを選んで、操作欄のアクティブ化を押下します。

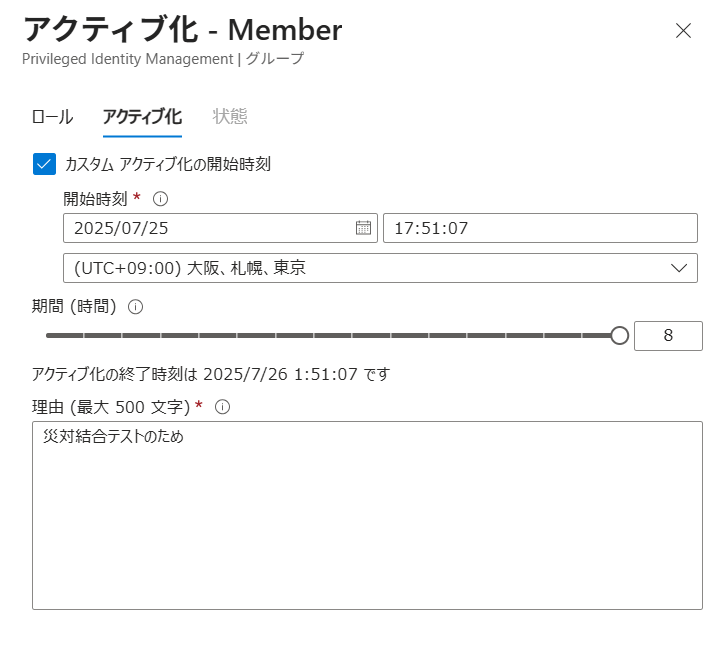

3. 開始時刻とその期間の設定します。最大8時間まで選べます。

アクティブ化の理由を書いて、送信します。

これで申請完了です。

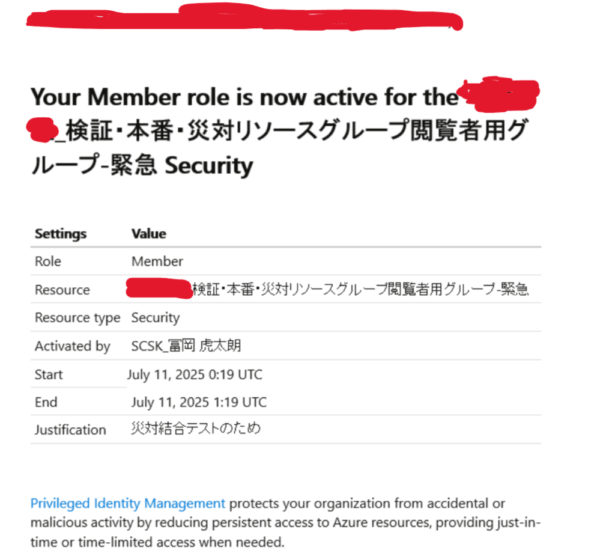

4. 申請すると、管理者にメールが飛びます。

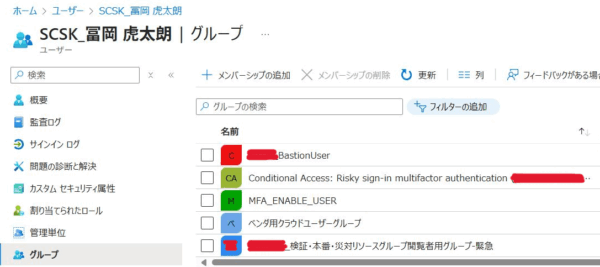

5. 承認されると、権限が付与されていることを確認できました。(上から5個目の権限です。)

具体的なPIMのメリット

ケーススタディとしてテスト時のメリットを、管理者とテスト担当者の視点から考えてみます。

管理者

- ロールの割り当てに関するメールを受け取ることができる

- 持ち続けるべき権限かどうかを定期的にチェックでき、不必要な権限を削除できる

- 特定のロールのアクティブ化の履歴を確認できる

テスト担当者

- テストの要件に沿うように、期限付きの一時的な管理者ロールの割り当て許可を取得できる

感想ですが、自身がどの権限でAzureにアクセスしているかを意識しながら作業することの重要性を学びました。

PIMは権限の安全な運用を実現できるため、特に経験の浅いメンバーが参加するプロジェクトでも安心して活用できる有用な仕組みだと感じております。

PIMに関するブログは現状少ないので普及していないかもしれませんが、今後一般的になる技術かも?

さいごに

今回は権限申請する側からのPIM操作を体験できました。

いつか管理者側のPIM操作を体験し記事にしたいです。

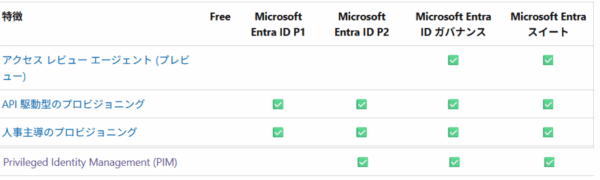

P2ライセンス以上が必要みたい、、

(追記)

PIMの管理者側の操作をやってみました。