最近、SSEとSASEどちらを選択すればよいのか?という質問を多くいただくので、改めてSSEとSASEについて解説をしたいと思います。

まず、結論から先に言いますと、SSE、SASEどちらでも良いと思っています。

ただし、一点注意が必要なのは、SSEを選択する場合には、SASEをカバーしているSSEを選択される方が賢明です。

なぜなら将来的にSASEが必要となった際に、採用したSSEがSASEをカバーしていなければ、導入のやり直しをする必要があるためです。

SSEとSASEについて

まず、SSE(エス・エス・イー)は「Security Service Edge」、SASE(サッシー、サーシ)は「Secure Access Service Edge」の略称です。

ともにアメリカ調査会社であるガートナーが、2019年にSASE、2年後の2021年にSSEを定義(提唱)しました。

2023年6月に当社が独自調査した「国内企業における SASE に関する実態調査結果」を8月に公開しています。

SSE、SASEの認知度(知名度)を調査していますが、SASEの認知度(よく知っている、ある程度知っている)は32%で、SSEの認知度は17%と、SSEはSASEの2年後に登場したので認知度はかなり低い状況です。

いずれにしても、SSE、SASE共に7~8割の方は、よく知らない状況ですので、この記事をご覧の方も、ご存じない方が多いことを前提に、まずはSASEについて解説します。

SASEは、ガートナーが2019年8月発行したレポート「ネットワークセキュリティの未来はクラウドにある(The Future of Network Security Is in the Cloud)」において提唱した、新たなネットワークセキュリティフレームワーク(概念)です。

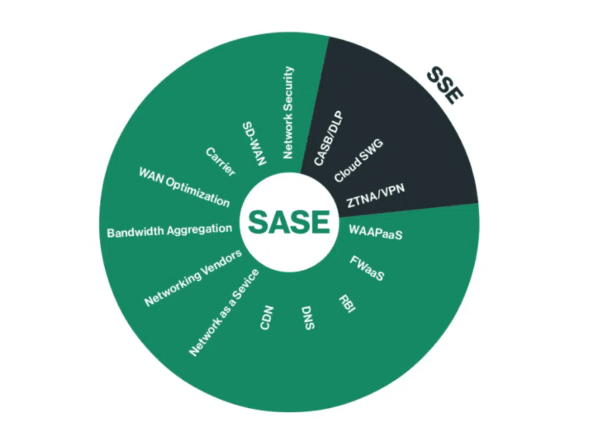

IaaS、PaaS、SaaSのように言葉があまり浸透していませんでしたが、NaaS(ナース)「Network as a Service」と、NSaaS(エヌ・サース)「Network Security as a Service」が統合・融合したものが、SASEとされています。

| NaaS機能 | NSaaS機能 |

| Routing QoS Caching/Content Delivery Traffic Shaping Latency Optimization SaaS Acceleration Geo Restriction etc. |

Cloud SWG ZTNA/SDP FWaaS/Next Generation Firewall Anti-Malware/Next Generation Anti-Malware IPS/IDS CASB/DLP DNS RBI etc. |

つまり、SASEとは、ネットワークとセキュリティと統合し、ユーザが場所を問わず企業のシステム、アプリケーション、クラウドサービス、データにアクセスできるよう、安全で信頼性が高く、最適化されたネットワーク接続を提供することがコンセプトとなっています。

SASEのアーキテクチャとしては、SD-WAN(Software-Defined Wide Area Network)、NGFW(Next Generation Firewall)/FWaaS(Firewall as a Service)、SWG(Secure Web Gateway)、ZTNA(Zero Trust Network Access)/SDP(Software Defined Perimeter)などから構成されています。

SASEが流行した背景は、業種・業態を問わず、企業の従来のネットワークとセキュリティのインフラの変革期であったためだと言われています。

ハイブリッドワークとクラウドサービス利用の両方のニーズを効率的、かつセキュアにサポートする必要があったためです。

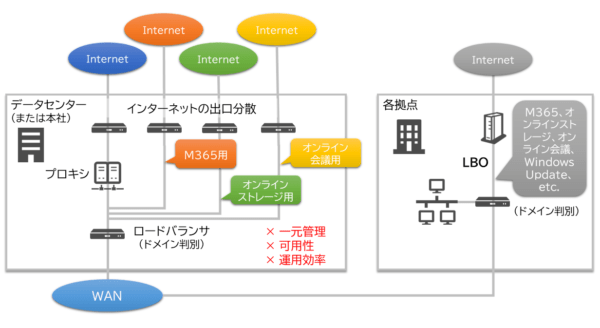

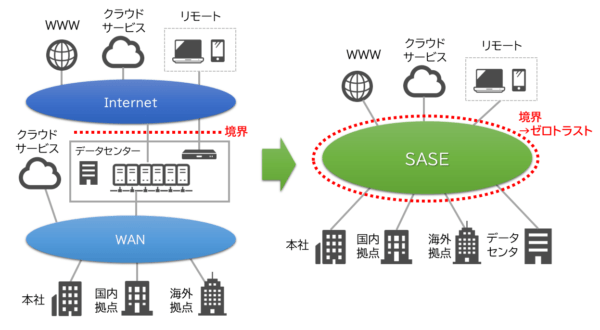

企業のネットワークは、そもそも通信キャリアが提供する専用線を中心とした閉域網・MPLS網(Multiprotocol Label Switching)をベースに構成されており、WAN、つまり企業の拠点間を接続することを目的(アーキテクト)としたネットワークインフラに、その後インターネットへ接続するためにインターネット回線・セキュリティ機器を1つの拠点であるデータセンター(または本社)に(出口)集約しました。さらにリモートワークをサポートするためのリモートアクセス機器もデータセンター(本社)へ集約することになりました。

その結果、WANのアーキテクチャとは異なる増改築を繰り返さざるを得なくなり、さらに、Microsoft365やオンラインストレージ(Dropbox/Box)などのクラウドサービスの利用をサポートするにあたって、データセンター(本社)内でインターネットの出口分散(M365用インターネット、Dropbox/Box用インターネット、.. )または、WANが狭帯域(低速)のため拠点からもクラウドサービスに直接アクセスさせるLBO(Local Break Out:拠点脱出)をせざるを得ない状況になりました。

インターネットの出口分散やLBOは、きちんとしたセキュリティ検査が行われていなかったり、証跡(アクセスログ)保管もProxyを迂回しきちんと行われていない場合があります。また、各拠点機器の設定(LBOを含む)は、拠点の担当者に任せるなど、企業での一元管理が行えず、セキュリティインシデントが発生した際に、ログの収集を始め調査が非常に困難になるなどの課題を抱えることになりました。

つまり、このようなレガシーネットワークや、セキュリティ上の様々な課題と、2020年に世界的なコロナウィルスのパンデミック拡大によるリモートワークが増大したことが、SASEのコンセプトに非常にマッチしたため、SASEが流行しました。

2年後の2021年に登場したSSEは、SASEからネットワーク除き、セキュリティ機能のみにフォーカスしたものです。

つまり、SSEはあくまでもSASEのサブセット(一部分)であり、一般的には、SWG、ZTNA/SDP、CASB/DLP機能のみを指します。

ちなみに、ガートナーのSSE定義は、SWG、ZTNA、CASBの3機能になり、DLPやFWaaS他は含まれません。

SSEは、企業のWAN課題は解決ができません。SWG、ZTNA/SDP、CASB(DLP)機能は、あくまでもインターネット接続とリモートアクセスにフォーカスしているからです。

WANの課題については、通信キャリアが提供するSD-WANや、LBOで解決していることから、まずはSSEの導入を検討される場合があります。

逆に、SSEではなく、SASEを検討されるお客様は、通信キャリア提供するSD-WANを利用されていても、高額であったり、納期が長かったり、ルーティング・NAT・セキュリティポリシーに制限があり、使い勝手が悪いなどの課題を持たれている場合が殆どです。

SSEで実現できること、できないこと

SSEとSASEを検討する際、ゼロトラストを目指されている方が殆どです。

ゼロトラスト(Zero Trust)は言葉の通り、「何も信用しない」というコンセプトに基づいた概念で、すべてのユーザやデバイス、接続先のロケーションを信用しないものとして捉えます。

通信の暗号化はもちろん、システム、アプリケーション、クラウドサービス、データにアクセスする際は、正当性や安全性を都度検証することをコンセプトとしています。

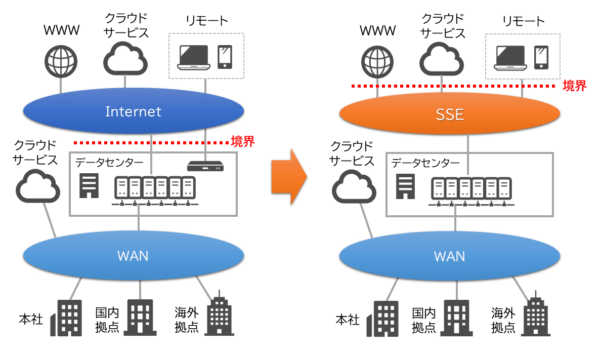

従来型のセキュリティである境界型防御は、「社内は安全」「社外は危険」とし、その境界にFirewall(UTM)やProxyを設置することで、社外(外部)からのみの攻撃を防ぐアプローチとなります。

一方で、最近のランサムウェア被害の多くは、この境界であるFirewall(UTM)やVPN製品の脆弱性を狙ったものが殆どであることは説明するまでもないと思います。

インターネット上には脆弱性のある機器が自動でリストアップされており、ある程度の知識があれば誰でも容易に侵入することが可能です。

SSE、SASEを検討されている方は、これまでの境界型防御をやめて、ゼロトラストモデル(ゼロトラストネットワーク・ゼロトラストセキュリティ)を目指されていると思いますが、残念ながら、SSEではゼロトラストは極一部に限られ、境界型防御をやめることにはなりません。

SSEで「ゼロトラストを実現」または「境界型防御からゼロトラストへ」等は、過剰なマーケティングで、あくまでもデータセンター集約型のセキュリティ境界を、オンプレミスのFirewall(UTM)からクラウド(SSE)へ移すだけで境界型防御は変わりません。

境界型防御のままですが、リモートアクセスについては、一部ゼロトラスト概念(ZTNA)がサポートされるため、”ゼロトラストアクセス”は実現できますが、社内アクセスについては何も変わっていませんので、ゼロトラストは実現できません。

つまり、SSEは境界型防御をオンプレからクラウドへ移行するソリューション(セキュリティ境界のクラウドリフト)です。

セキュリティ上の重要なポイントは、WAN、社内アクセスがそのままなので、拠点間の境界が存在しないことです。

いわゆるランサムウェアを含むマルウェアや攻撃者の水平方向への移動(ラテラルムーブメント)への防御ができないということです。

SSEは、外部からの攻撃の防御力は上がっていますが、企業内ネットワークや、または企業間ネットワークがレガシーネットワークインフラのままでは、水平方向の攻撃を防ぐことはできません。

特に、最近の標的型攻撃は、防御力の高いメイン企業を狙うのではなく、サプライチェーン(子会社・工場・海外拠点・関連グループ企業等)を狙うサプライチェーン攻撃が増えてますので、その点でもSSEは不十分です。

それではSASEではどうか?と言うと以下の図のように、拠点間はもちろん、あらゆるロケーション(端末)を信頼せず、すべてに境界を設置する=ゼロトラストモデルを実現していると言えます。

SSEは、SASEの移行期

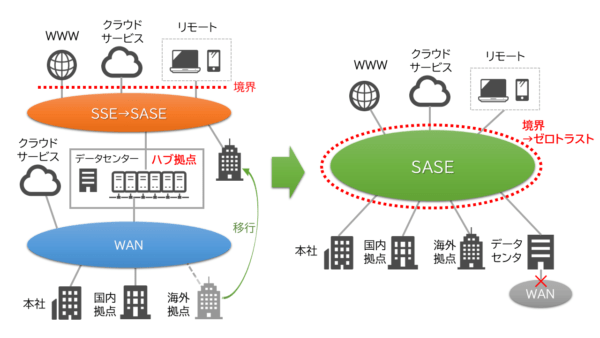

SSEは多くの場合、SASEの移行期(移行段階、移行途中)であると言えます。

SCSKでは、世界初のSASEプラットフォーム提供ベンダーであるCato Networks社のCatoクラウド(Cato Cloud/Cato SASE Cloud)を、すでに30社以上のお客様の導入/運用をご支援させていただいておりますが、公開しているお客様導入事例にもありますが、Catoクラウドの導入にあたっては、WANの全面移行から開始される例は殆どありません。

多くのお客様においては、リモートアクセス、またはProxyのリプレースでの採用からスタートし、その後、WAN移行(拠点の順次移行)を実施される場合が殆どです。

つまり、PoCも含めると以下のようなプロセスとなります。

1. PoC→リモートアクセス移行→WAN移行(拠点移行)→インターネット移行(Proxy移行)

2. PoC→インターネット移行(Proxy移行)→リモートアクセス移行→WAN移行(拠点移行)

データセンター(または本社)を、既存WANとSASEとのハブ拠点(接続拠点)として、WANに接続されている拠点を徐々に移行することで、最終的にSASEへ移行することが可能となります。

シングルベンダーSASEについて

SCSKでは、2021年から主要なSASEソリューションを一同に紹介を行うオンラインセミナー「SCSK SASE Solution Summit(通称 S4:エスフォー)」を定期的に開催しています。

2021年の当時に、Catoクラウド、Prisma Access、Netskope、Zscalerの4ソリューションの引き合いが多かったことから、これらの紹介を行っておりましたが、2022年にガートナーが、SASEの過剰なマーケティングを嫌厭した結果があってか、SASEは1社から購入すべきという方針のもとシングルベンダーSASE(Single-Vendor SASE)、つまり単一の1社でSASEを提供するベンダーを再定義しました。

(SASEは、様々なベンダーのソリューションを組み合わせて初めて実現できるものである、と言う誤ったマーケティングも未だに存在しますが)

シングルベンダーSASEに選出され、また、2023年8月に発表された「シングルベンダーSASE マジック・クアドラント(Magic Quadrant for Single-Vendor SASE)」に選出されたのは、以下の8社となります。

- Cato Networks(Cato Cloud/Cato SASE Cloud)

- Palo Alto Networks(Prisma Access)

- Versa Networks(Versa SASE)

- Fortinet(FortiSASE)

- Cisco

- Forcepoint(Forcepoint ONE)

- VMware(VMware SASE)

- Juniper Networks

つまり、Zscalerについては、シングルベンダーSASEでは無いため、SASEセミナーであるS4での取り扱いは辞めざるを得なくなりました。

ちなみに、Zscalerは SSE として定義されています。

私見になりますが、ガートナーが、2019年にSASEを提唱し、その後、2021年にSSE、2022年にシングルベンダーSASEを発表したのは、SASEの発表をした後、ありとあらゆるベンダーが、我こそはSASEとしてマーケティングを開始したのですが、実際には、殆どのソリューションがSASEの定義に沿っておらず、他のパートナーと協業したパートナーシップモデルのサービスが殆どでした。

そのため、2年後にSASEのサブセット(一部分)としてSSEを改めて定義し、その後に「SSE マジック・クアドラント(Magic Quadrant for Security Service Edge)」を発表し、明確にSSEソリューション(ベンダー)を定義しました。

(ちなみに、SSE MQには、Cato Networks社は入っていません)

その後も、パートナーシップモデルのSASEが引き続き横行したので、ついにシングルベンダーSASEを定義したのではないかと考えています。

「2023年度版 ゼロトラストネットワーキングのハイプサイクル(Hype Cycle for Zero Trust Networking, 2023)」においても「SASEは多くのテクノロジーベンダーによる誇張されたマーケティングにより幻滅の谷にある」とあります。

SSEのみのベンダー、あるいはSASE(シングルベンダーSASE)ベンダーについては、ガートナーの2つのマジック・クアドラントをご覧いただければ良いと思います。

まとめ

SSEとSASEについて改めて解説をしました。

SSEは、従来の境界型防御をオンプレからクラウドへクラウドリフトするソリューションで、ゼロトラストを目指す場合には、SASEの移行期であると考えています。

もちろんすべての企業がSASEに移行するとは考えていませんが、実際にSSEソリューションからSASE、Catoクラウドへの切り替えのご相談も多く、実際に切り替えをされた事例も少なからずあります。

SSEからSASEへのニーズは、コスト(SSEが契約更新の度に価格がアップする)、またはレガシーネットワークインフラの課題(コスト・納期・利便性)となります。

現状のWAN・SD-WANには特に課題はなく、SSE導入のみを検討されているお客様においても、将来的にゼロトラストを目指されているのであれば、SASE(特にシングルベンダーSASE)を前提に検討されるのが良いのではないかと思います。

前述のS4は、次回は2024年2月に開催する予定です。

シングルベンダーSASEの主要ソリューションであるCatoクラウド、Prisma Access、Netskope、Ciscoの4ソリューションを一同に紹介するセミナーですので、SSE、SASEをご検討の方は、是非ご参加ください。

また、SSEとSASEについて迷われている方、ゼロトラストについて相談されたい方は、お気軽に当社までお問い合わせください。