こんにちは、SCSKの木澤です。

皆さん、AWSマネジメントコンソールへのログインには、多要素認証(MFA)を利用しているでしょうか。

Google AuthenticatorやMicrosoft Authenticatorなど、スマートフォンのアプリケーションを用いてワンタイムパスワードを入力していることが多いかと思いますが、AWSマネジメントコンソールへのログインにおいてはFIDO U2F認証規格に対応したハードウェア認証デバイスにも対応しております。

SCSKでは今年よりFIDO U2F規格に対応したハードウェアキー「YubiKey」の取り扱いを開始致しました。

そこで今回はYubikeyの使い方などを簡単に解説したいと思います。

YubiKeyについて

FIDO U2F規格の概要

FIDO(ファイド)規格は、業界団体であるFIDO Allianceによって策定された次世代認証規格です。

FIDOは「Fast IDentity Online」(素早いオンライン認証)の略ということもあり、パスワードに代わる認証方式として普及が期待されています。

FIDO U2F規格は Universal 2nd Factor(汎用的な第2要素)の略であり、ID・パスワード認証を補完する意味でセキュリティキーを用いたMFA認証を行う標準規格となります。セキュリティキーにはUSBキーやNFC等が利用できますが、ハードウェアデバイスを認証キーとして用いるため、よりセキュアな認証を簡便に行うことができることが特徴となっています。

YubiKey 5 NFC

今回利用したのは現在最も一般的と思われる、YubiKey 5 NFCのデバイス。

USB及びNFCによる接続に対応しています。

AWSマネジメントコンソールでの利用方法

設定方法

AWSコンソールでの利用においては、以下の方法で利用できるようになります。

なお、本手順はGoogle Chromeブラウザにて行っております。

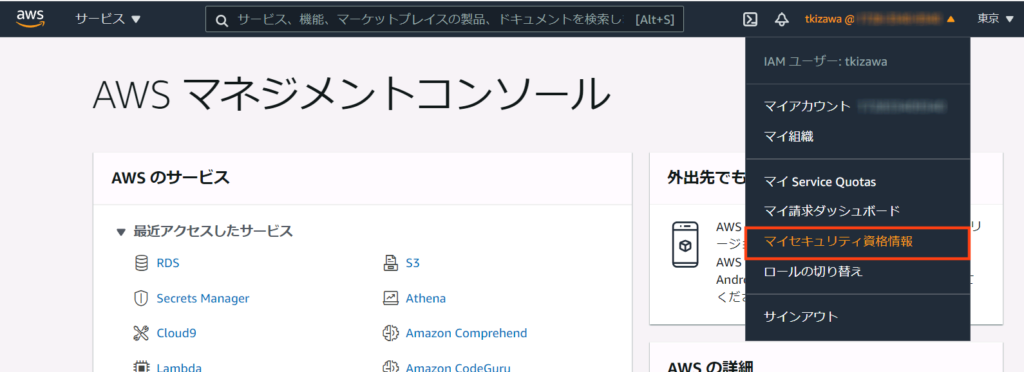

まず、アカウントメニューから「マイセキュリティ資格情報」を選択します。

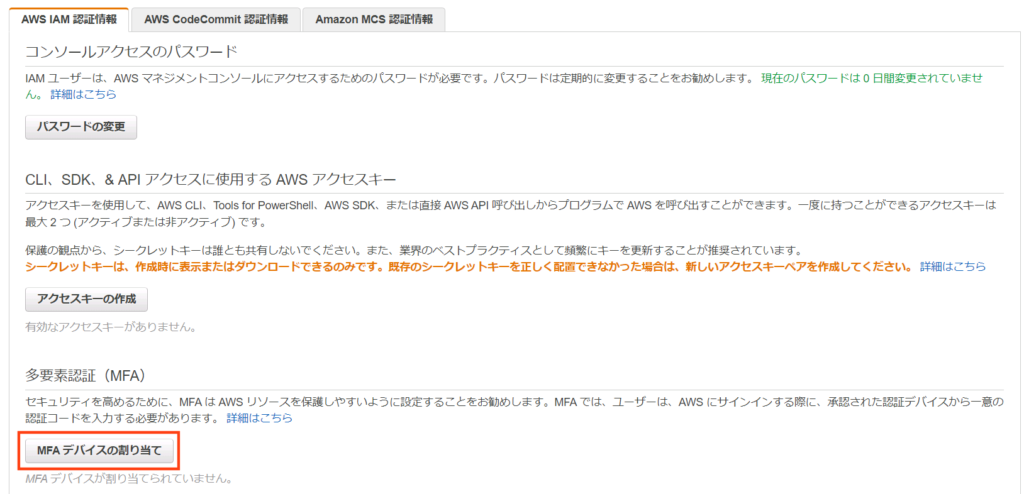

AWS IAM認証情報が表示されます。

ここで 多要素認証(MFA)内の、MFAデバイスの割り当てを選択します。

MFAデバイスの種類について問い合わせがありますので、U2Fセキュリティキーを選択します。

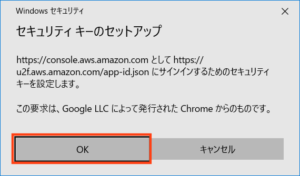

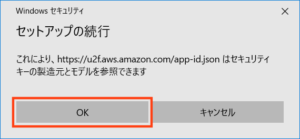

セキュリティキーのセットアップについてダイアログで確認画面が表示されますが、そのままOKを押し進めます。

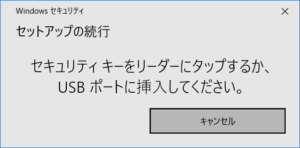

USBキーを挿入するように促されますので、USBポートに差し込みます。

差し込むと表示が変わります。

またYuibikey中央の金属部分「y」が点滅しますので、そこをタッチします。

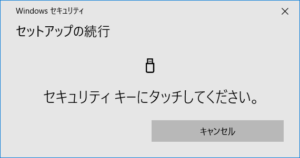

以上でセットアップが完了しました。

非常に簡単ですね。

MFAデバイスとして登録されたことを確認しましょう。

利用方法

利用は至って簡単です。

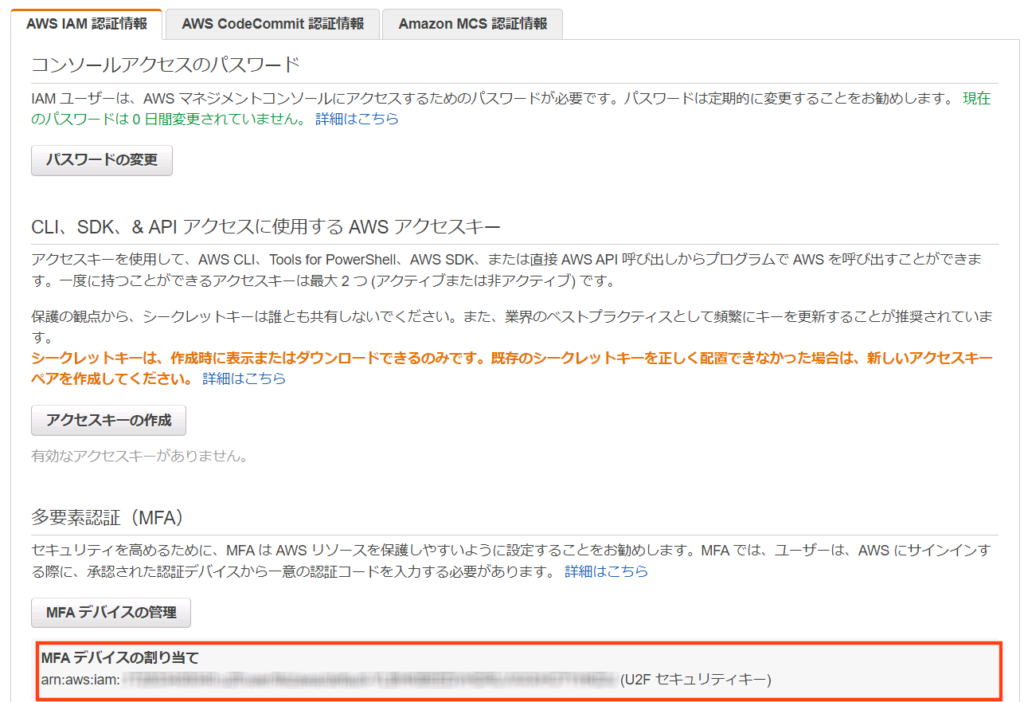

ID・パスワードで認証を行うと、追加認証を求められる表示が出ます。

セキュリティキーにタッチするように求められますので、YubiKeyの金属部分をタッチします。

セキュリティキーにタッチするように求められますので、YubiKeyの金属部分をタッチします。

以上でログイン完了です。簡単ですね。

他サービス・アプリケーションでの認証

さて、このセキュリティキーは複数AWSアカウント(IAMアカウント)、他サービスとの共用は可能なのでしょうか。

結論から言えば、可能でした。

今回は同一のセキュリティキーにて、Google CloudとWordPress管理画面のMFA認証に設定してみました。

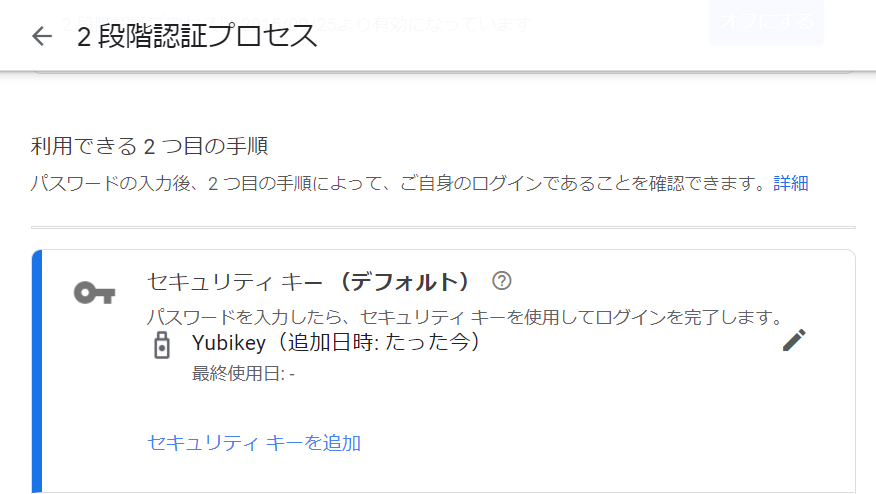

Google Cloudの場合

Google Cloudの場合は、Googleアカウントの2段階認証方式としてセキュリティキーを設定することで対応できます。

Dropbox

DropboxでYubiKeyを利用する方法は、こちらの記事をご覧下さい。

WordPress管理画面 (YubiKeyプラグイン)

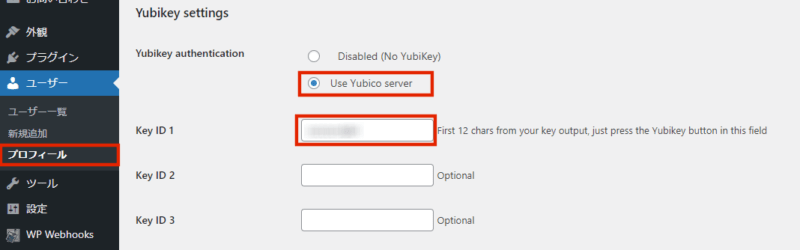

YubiKeyプラグインを用いることで、WordPress管理画面へのログインもMFA対応させることができます。

yubikey-pluginをインストールし有効化します。

プロフィール画面にYubikey settingの項目が表示されますので「Use Yubico server」を選択し、Key ID 1の箇所でYubiKeyをタッチします。(するとIDが自動入力されます)

保存して完了です。

次回ログイン時から、ユーザ名・パスワードの他に、YubiKey OTPの項目が表示されますので、ここでYubiKeyをタッチすることで認証を行うことができます。

まとめ

YubiKeyを利用したMFA認証方式に切り替えることにより、従来の認証よりもセキュアに、また簡便に認証を行うことができます。

また、スマートフォンが利用できない環境下での認証でも有用かと思います。

なお、私においては各種MFAのIDが増え、TOTP方式のスマートフォンアプリ(Google AuthenticatorやMicrosoft Authenticatorなど)では管理が困難になりつつあると感じておりましたが、YubiKeyにまとめることで便利に利用できそうです。

ハードウェアキーを盗難・紛失した際のリスクが大きくなることを留意しつつ、使っていきたいと思います。

最後に、YubiKeyについてのお問い合わせは、以下URLよりSCSKの営業窓口にご連絡ください。

よろしくお願いします。