CIEMとは

CIEM(Cloud Infrastructure Entitlement Management)とは、日本語でクラウドインフラストラクチャ権限管理を意味し、クラウド環境のIDと権限を管理するプロセスを指します。CIEMの目的はクラウド環境とマルチクラウド環境に存在するアクセス権限を把握し、必要以上の権限がもたらすリスクを特定・軽減することです。

例えば、クラウド環境にて検証目的でリソースを構築するときに、検証を早く完了させたいがために、リソースやユーザへ付与する権限を最小権限とせずに、ベンダー提供権限や管理者権限など、必要以上の権限を付与するケースを想定してみてください。検証完了後にその権限を削除すれば良いのですが、権限を外さずに放置してしまうとその権限を不正利用されてしまうリスクがあります。

CIEMをクラウドに適用することで、そういった必要以上に権限が付与されているリソースを特定し、リスクを軽減することでクラウドのインフラとリソースに最小権限の原則を適用できます。

本記事ではCIEMとPrisma CloudのCIEM機能であるIAMセキュリティについて解説します。

IAMセキュリティを利用することで、パブリッククラウドのインフラとリソースに最小権限の原則を適用できるようになります。

IAMセキュリティとは

IAMセキュリティはPrisma CloudのCIEM機能になります。IAMセキュリティは以下3つの主要な特徴を持っています。

- 権限の可視性向上:クラウドアカウント内のリソースで利用できる権限の可視性を向上させます。

- すぐに利用できるベストプラクティスポリシー:すぐに使用できるベストプラクティスポリシーを利用して、過剰な権限や未使用の権限といった権限周りのリスク発生を監視できます。

- リスクを対処するアクションの提示:特定した権限のリスクに対して、その権限を調整するためのアクションを提示してくれるので、リスクへ対応しやすくなります。

IAMセキュリティでは、権限の可視性向上・ベストプラクティスポリシーによる監視によって権限周りのリスクを特定し、提示されたアクションを実行することで権限を調整し、リスクを軽減していくのが大まかな使い方となります。

IAMセキュリティを有効化した後に、上記3つの特徴を実際の画面をお見せしながら説明します。

Prisma CloudでのIAMセキュリティの有効化

まず、IAMセキュリティを有効化する手順を説明します。

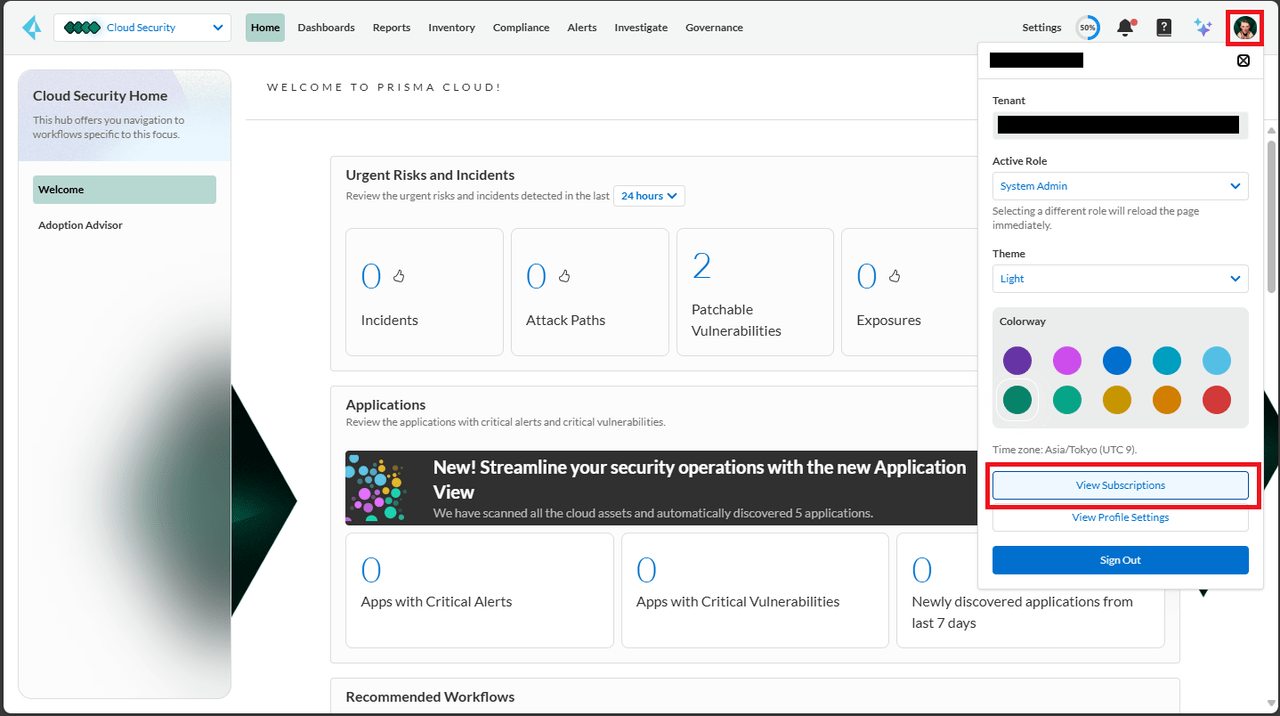

Prisma Cloudログイン後のコンソール画面にて、右上の顔画像をクリックし、「View Subscriptions」をクリックします。

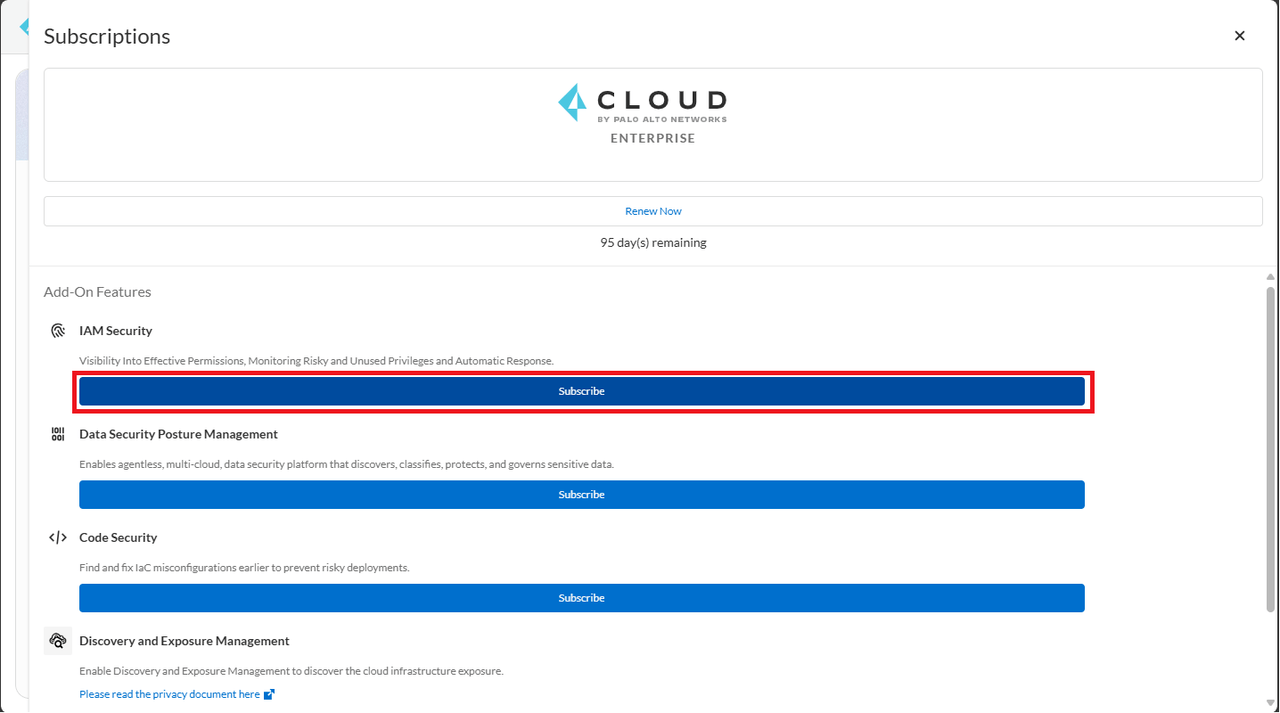

以下画面にて、IAM Securityの「Subscribe」をクリックします。

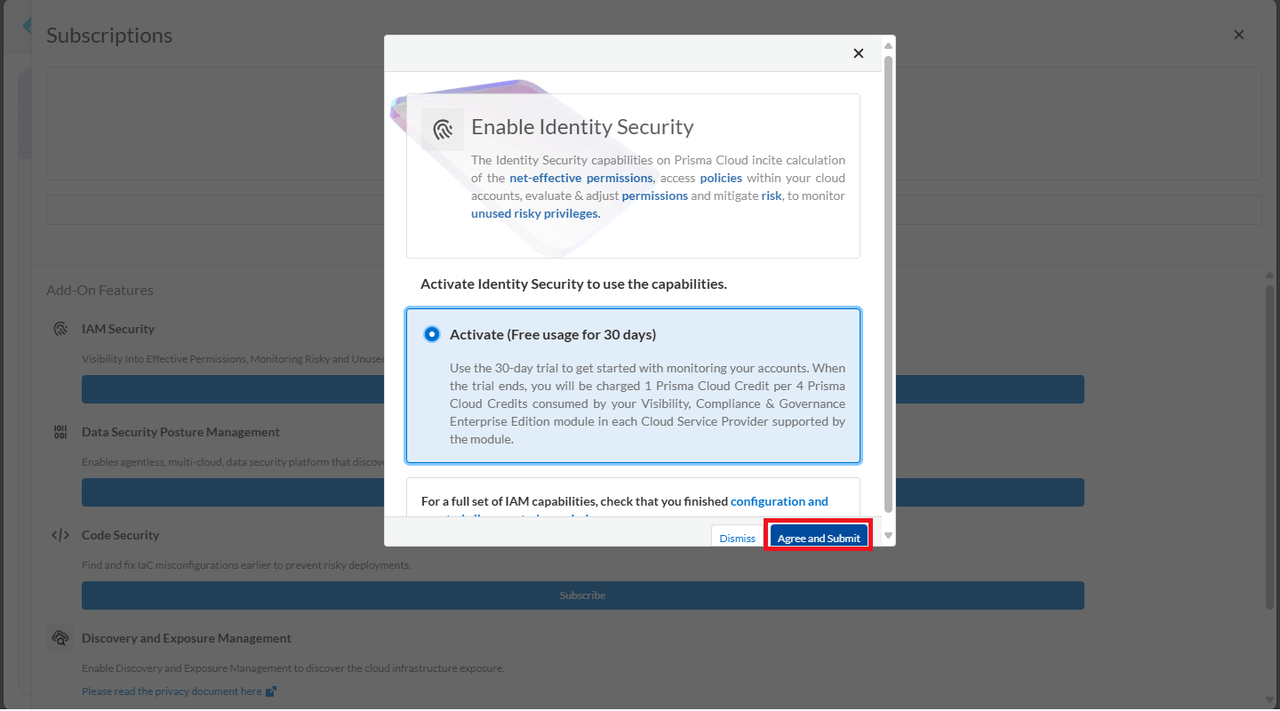

以下画面が表示されますので、「Agree and Submit」をクリックするとIAMセキュリティが有効化されます。

IAMセキュリティの3つの特徴について

これでIAMセキュリティが有効化されたので、IAMセキュリティの3つの特徴について実際の画面をお見せしながら説明します。

権限の可視性向上

IAMセキュリティがクラウドアカウント内のリソースで利用できる権限の可視性を向上することで、必要以上に権限が付与されているリソースを特定しやすくなります。

それでは実際に、AWS管理ポリシーの”AdministratorAccess”(管理者権限相当)を持つリソースを可視化し、過剰な権限を持つリソースを特定してみます。

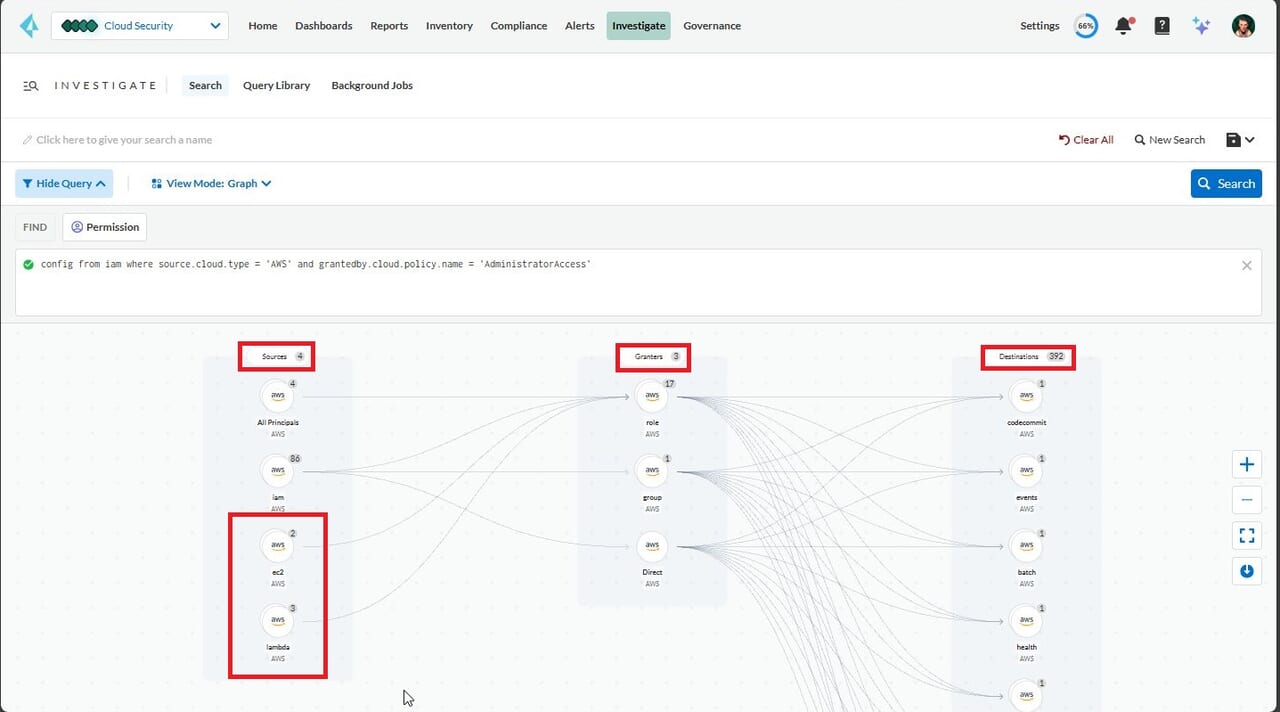

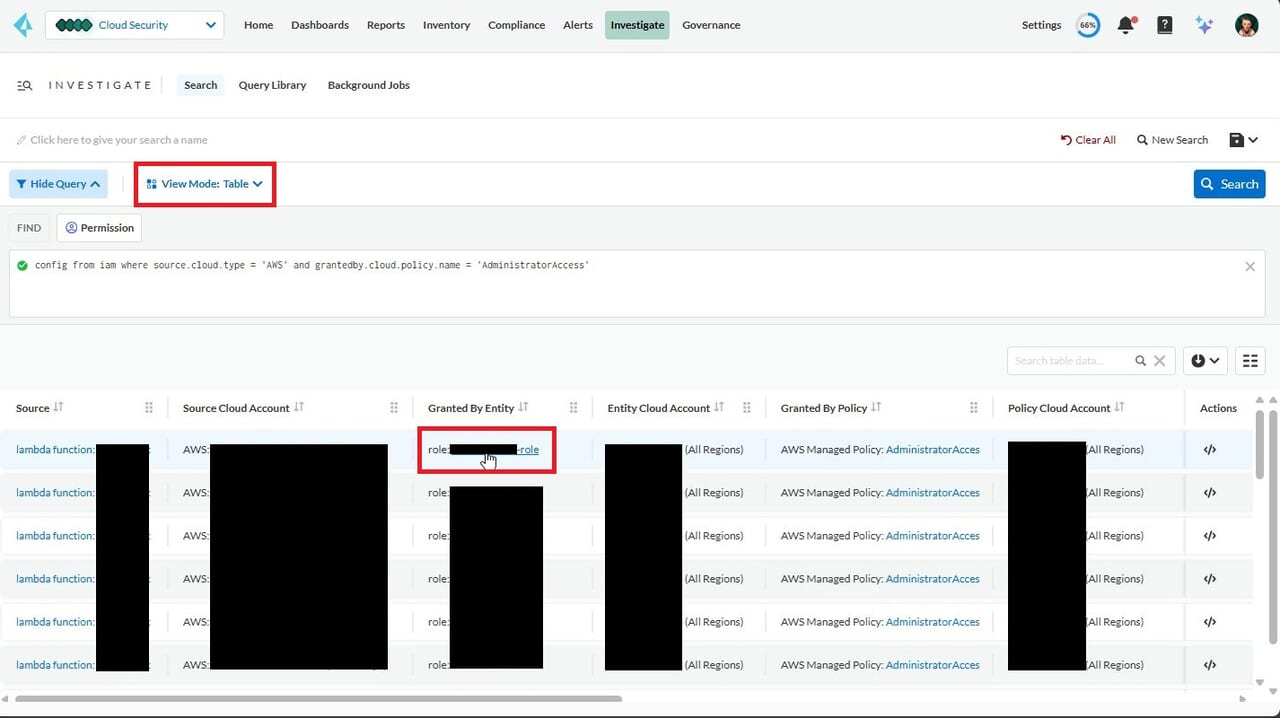

Prisma Cloudへログインし、「Investigate」をクリック、RQLというPrisma Cloud独自言語で”AdministratorAccess”を持つリソースを検索します。本記事では、以下RQL文で検索を行っています。

検索すると、上記のような図が表示されます。各列を左列から説明すると、以下の通りです。

- Sources:「Granters」列のリソースによってアクセス許可が付与されたAWSサービス名が表示

- Granters:”AdministratorAccess”のポリシーが付与されたリソースのグループ

- Destination:「Sources」列のリソースがアクションを起こせるAWSサービス名が表示

図を見ると、「Sources」列のEC2とLambdaが”AdministratorAccess”のポリシーを利用して、「Destination」列の392種類のAWSサービスに対して何かしら、アクションできることが分かります。EC2、Lambdaに過剰な権限が付与されてることが分かったので、このうちのLambdaをさらに分析します。

まず、「View Mode」を「Graph」から「Table」に変更し、図だった表示形式を表形式に変更します。

「Source」列がLambda functionである行を探します。

このLambdaが”AdministratorAccess”のポリシーを利用できることを意味します。さらにその行の「Granted By Entity」列に記載されているロールが”AdministratorAccess”のポリシーを持った、このLambdaに付与されているロールとなります。このロールをさらに詳しく調査するため、ロールをクリックします。

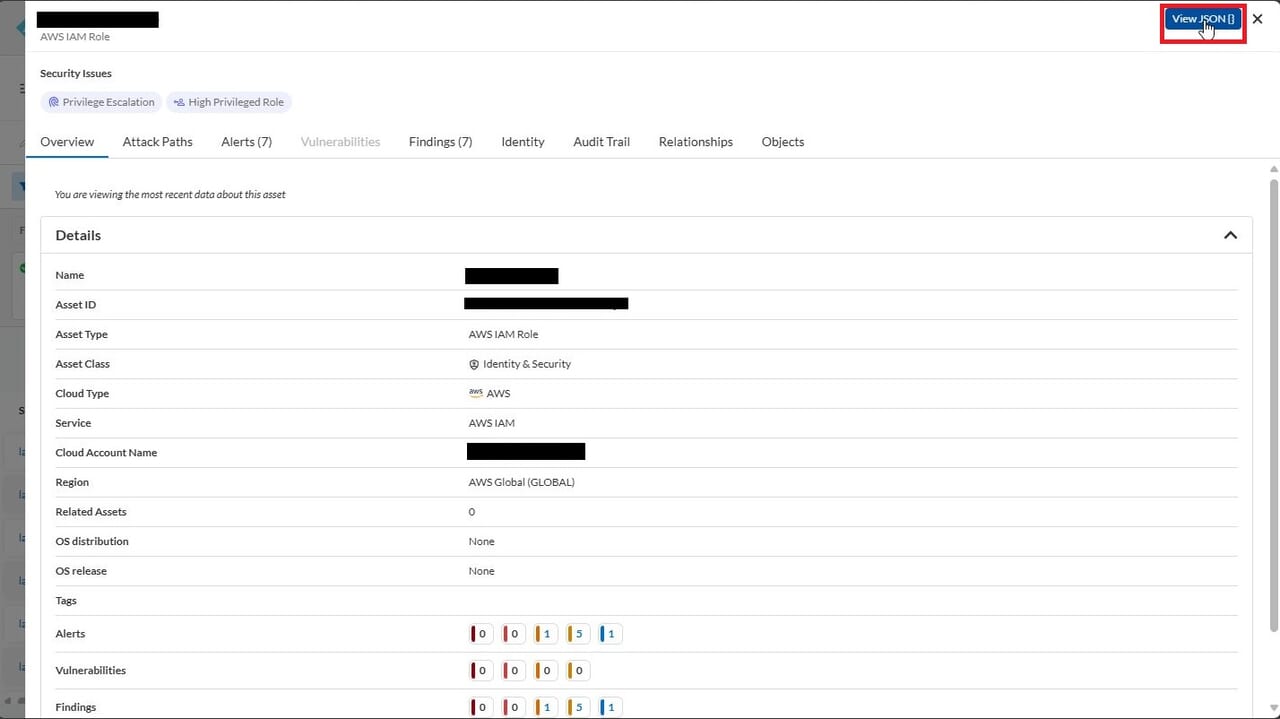

クリックすると、上記のようにロールに関する情報が表示されます。

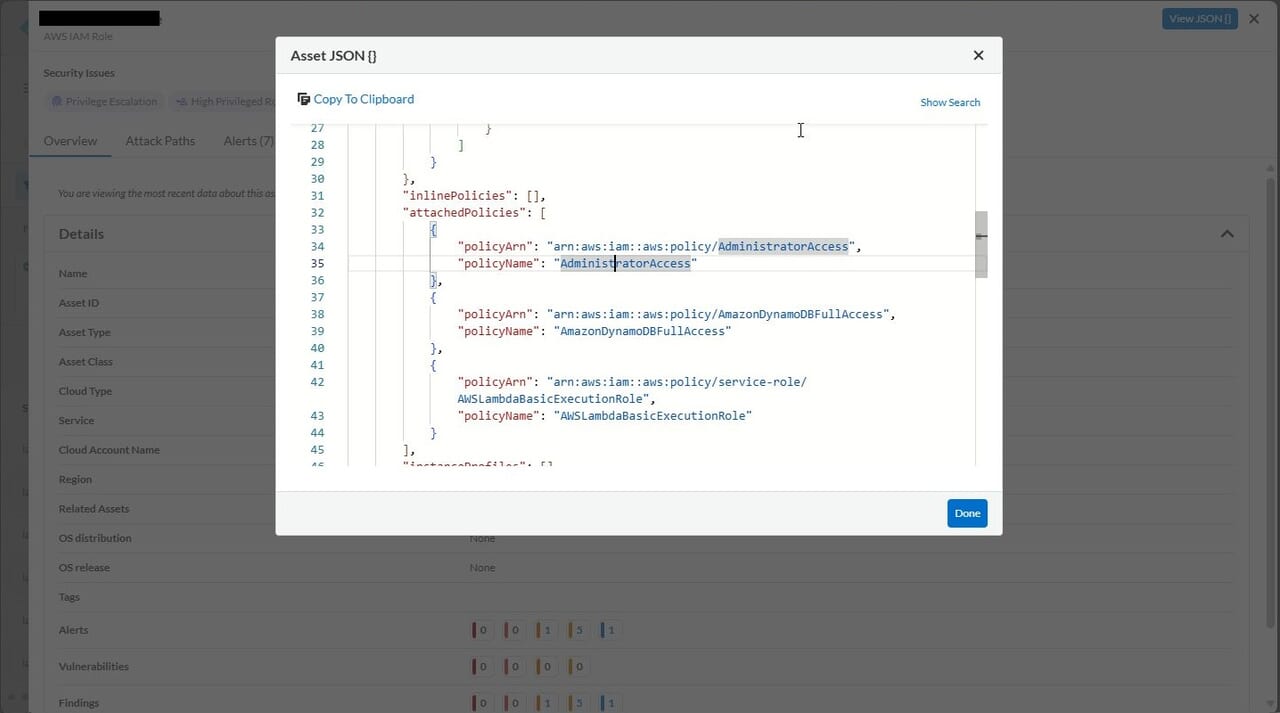

さらに詳細な情報を調べるため、右上の「View JSON」をクリックします。

クリックすると、このロールにアタッチされているポリシーを確認することができ、実際に”AdministratorAccess”のポリシーが付与されていることが分かります。

権限の可視性向上によって、過剰な権限が付与されているリソースやロールを特定することができました。

すぐに利用できるベストプラクティスポリシー

Prisma CloudのIAMセキュリティ機能では、過剰な権限や未使用の権限を監視するために、すぐに使用できるデフォルトのベストプラクティスポリシーを提供してくれます。IAMセキュリティで提供されるポリシーは2025年4月現在、約254ポリシーあります。

Prisma Cloudでは特定のポリシーを選択して、パブリッククラウドを監視し、ポリシー違反リソースがあればアラートを発砲して、メール通知を行う機能が標準で提供されています。IAMセキュリティで提供されるポリシーでパブリッククラウドを監視することで過剰な権限や未使用の権限が発生したことをスピーディーに気づくことができます。

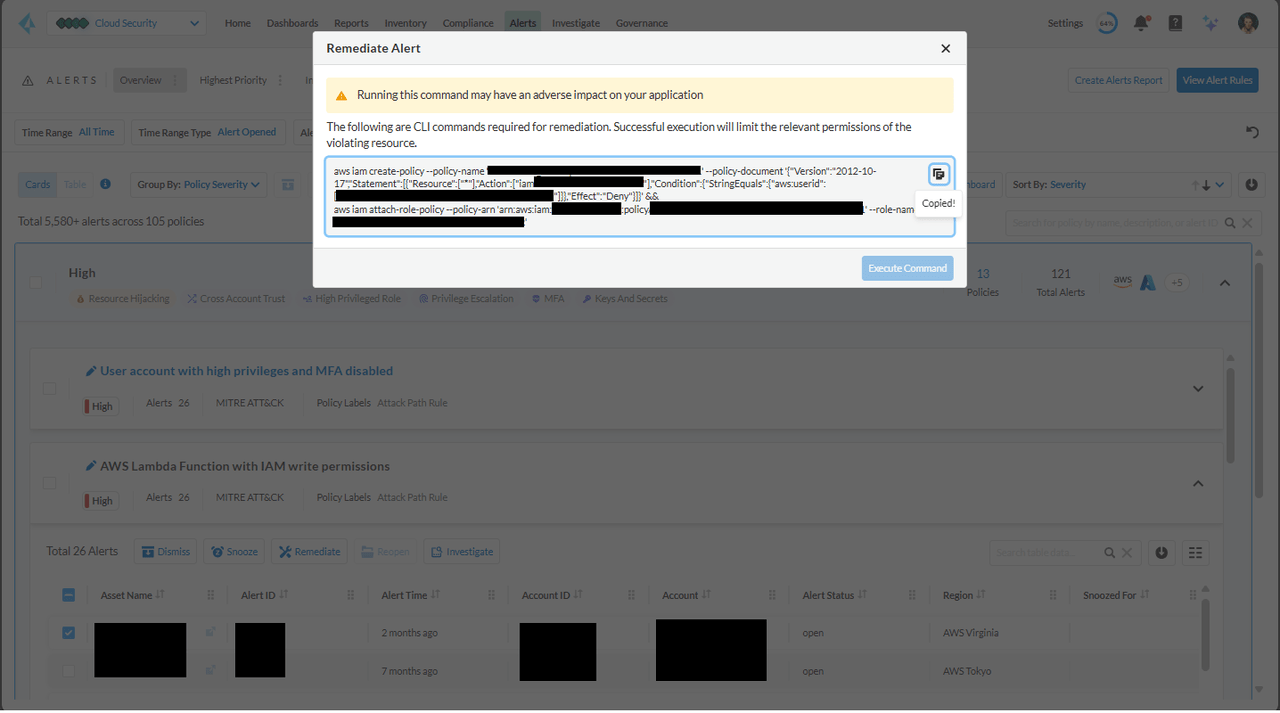

リスクを対処するアクションの提示

Prisma CloudのIAMセキュリティ機能では、可視性やガバナンスによって特定した過剰な権限や未使用の権限に対して、権限を調整するようなアクションが提示され、そのアクションを実行することでリスクを軽減できます。どのように権限を調整するかというと、CLIコマンドが発行されるため、そのコマンドをパブリッククラウドで手動実行して、過剰な権限を調整します。

実際に、権限を調整するためのCLIコマンドを発行してみます。

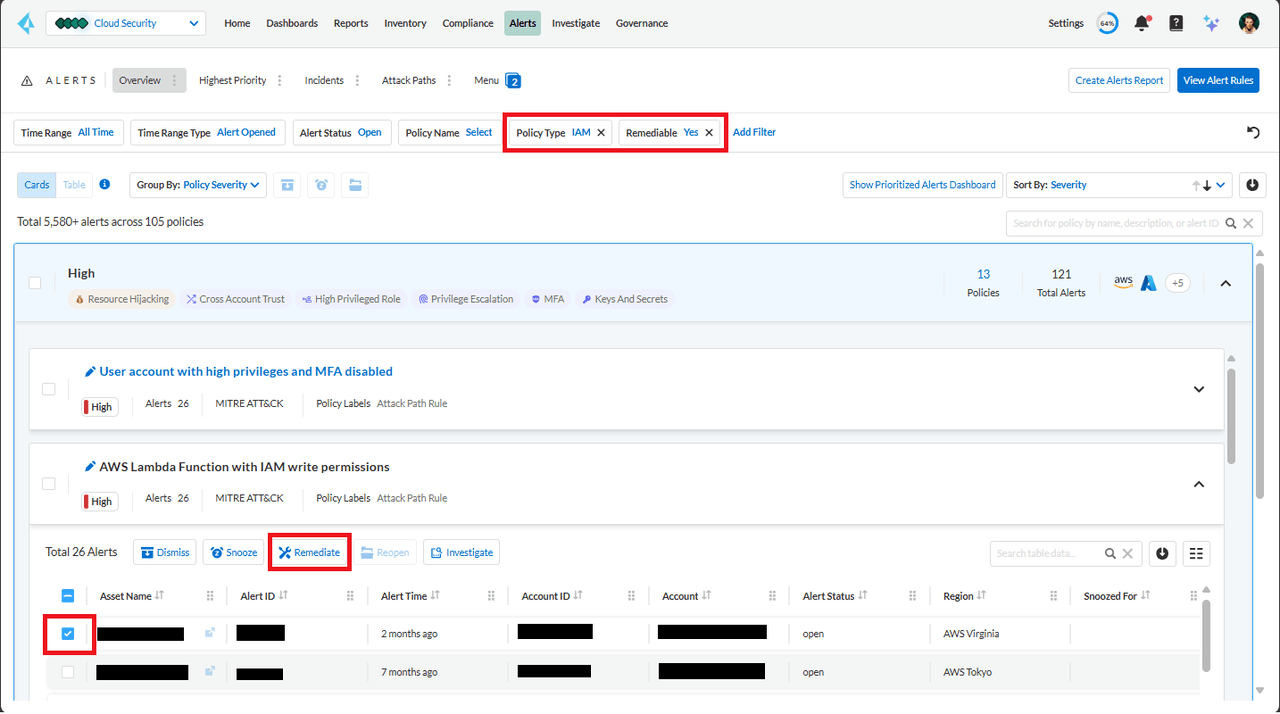

「Alerts」>「Overview」をクリックして、アラートを表示させます。

フィルタは「Policy Type:IAM」、「Remediate:Yes」を指定して、IAMセキュリティのポリシーで検知したアラートの内、CLIコマンドを発行できるアラートを表示します。

今回は「IAM書き込み権限が付与されたLambda関数」というポリシーを例に、本ポリシーで検知しているリソースを選択し、「Remediate」をクリックします。

そうすると以下画面が表示され、CLIコマンドが提示されます。

コマンドをコピーいただき、パブリッククラウドで実行すれば書き込み権限を持ったロールのIAMポリシーを調整することができます。

まとめ

今回はCIEMとPrisma CloudのCIEM機能であるIAMセキュリティについて解説しました。

IAMセキュリティを利用することで、必要以上に権限が付与されているリソースを特定し、リスクを軽減することができ、クラウドのインフラとリソースに最小権限の原則を適用できるようになります。

本記事でPrisma CloudのIAMセキュリティを利用することのメリットが伝わりましたら幸いです。