はじめに

今回はPrisma Cloudの次世代バージョンとして2025年2月に発表された、Cortex Cloudについて、AWSに実際に接続してみてアラートを取得してみようと思います。

Prisma CloudとCortex Cloudだと接続方法も変わってきますので接続手順をご紹介します。

AWSに接続

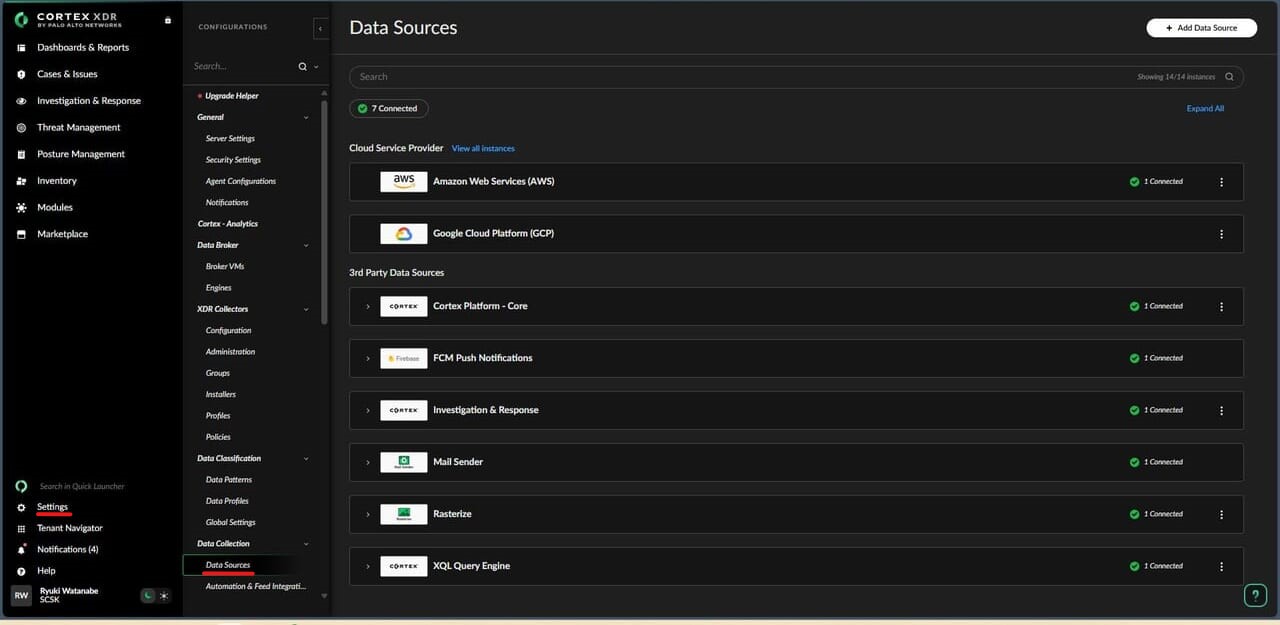

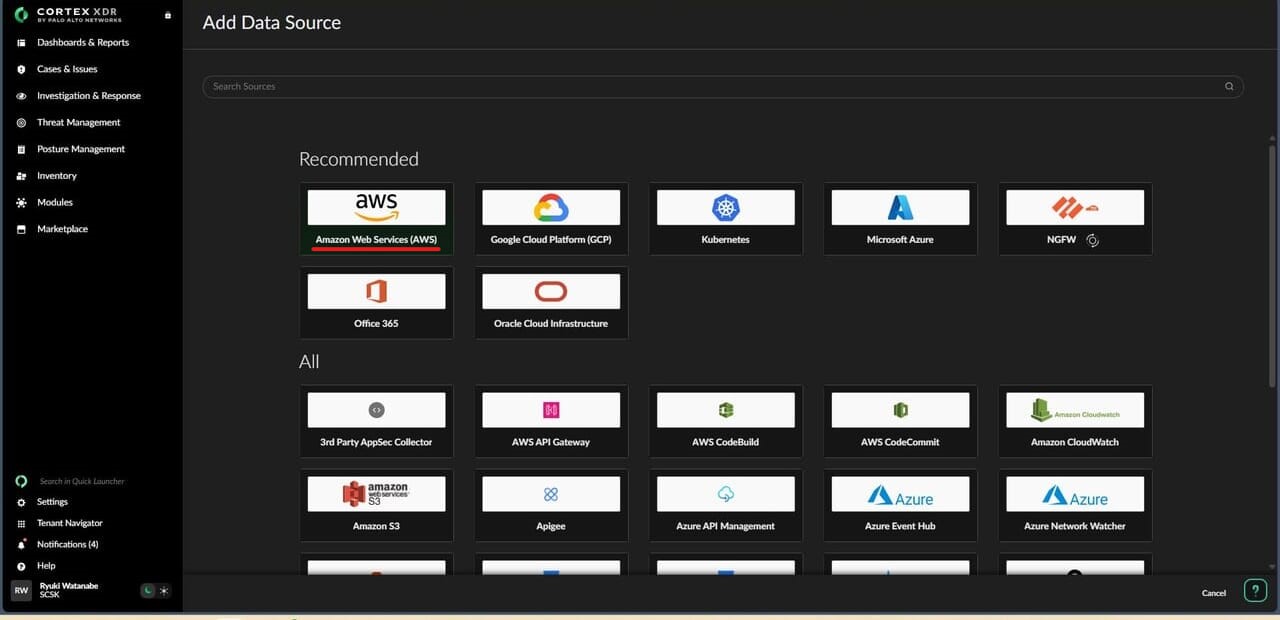

- 「Settings」>「Data Sources」を押下し、以下画像の様に移動します。

右上の「Add Data Source」を押下します。

- 「Amazon Web Services (AWS)」を選択します。

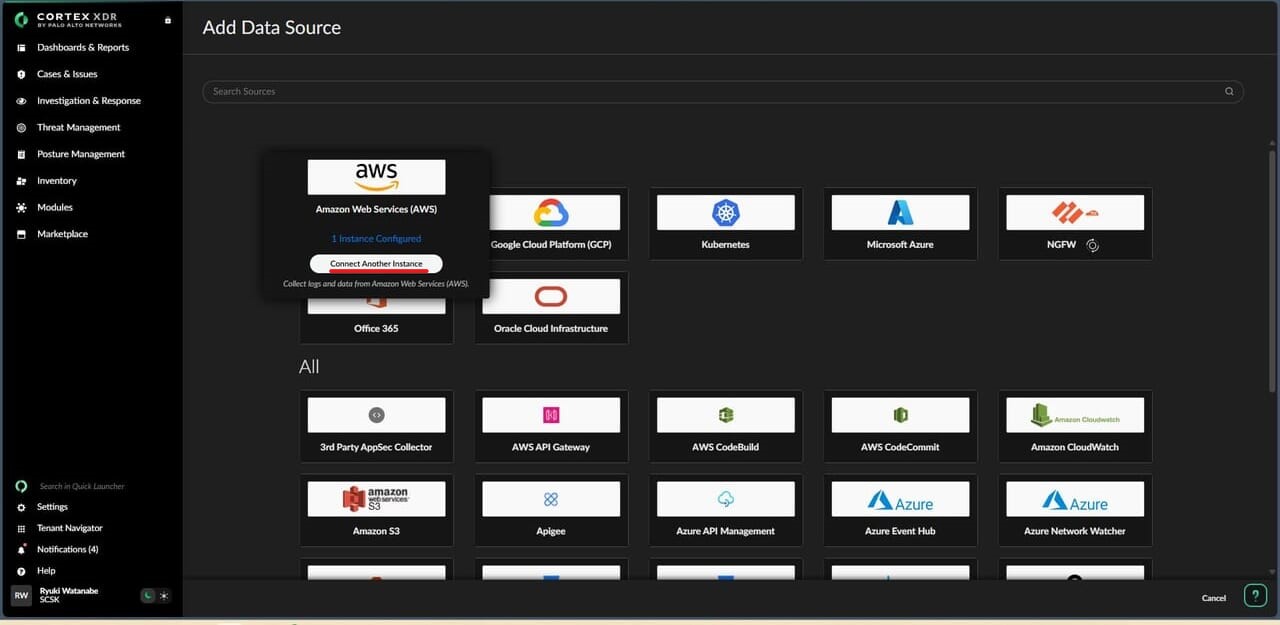

- 「Connect Another Instance」を押下します。

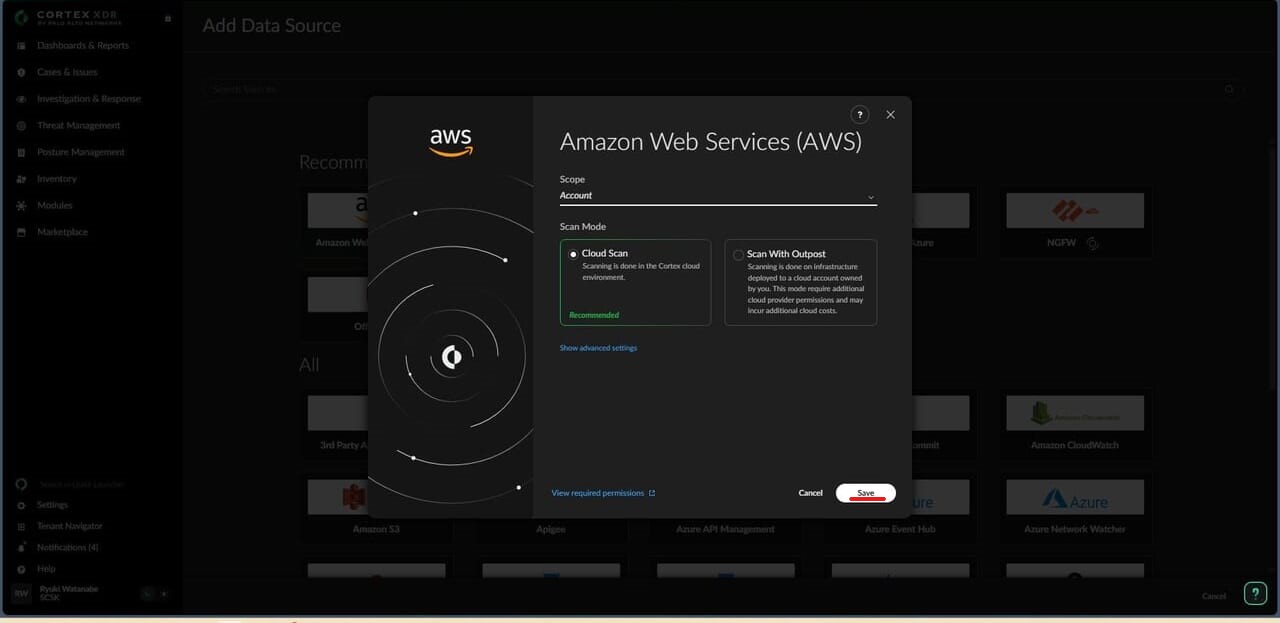

- 以下画像に遷移したら、「Scope」と「Scan Mode」を選択します。

Scopeには以下が選択できます。選択項目 説明 Organization 一元管理される AWS アカウント Organizational Unit AWS アカウントのグループ Account 特定の AWS メンバーアカウント Scan Modeは以下が選択できます

選択項目 説明 メリット/デメリット Cloud Scan セキュリティスキャンをCortexCloudのクラウドアカウントの環境で実行します

Cloud Scanが推奨されていますメリット: セキュリティスキャンの追加費用は不要

デメリット: セキュリティスキャンされたデータがCortex Cloudのクラウドアカウント環境へ転送されるため、データを自社環境外に持ち出せない要件には不向きScan with Outpost ユーザーが所有するクラウドアカウントにデプロイされたリソースに対して、セキュリティスキャンが実行されます。 このオプションを選択した場合は、このインスタンスで使用するアウトポストアカウントを選択します メリット: セキュリティスキャンが自クラウド環境で稼働するため、スナップショットデータが自クラウド環境外に転送されることは無い。

デメリット: 自クラウド環境で稼働するスキャンのコンピューティングコストが別途発生する今回は「Scope」はAccountで「Scan Mode」はCloud Scanを選択しました

選択後右下の「Save」を押下します。

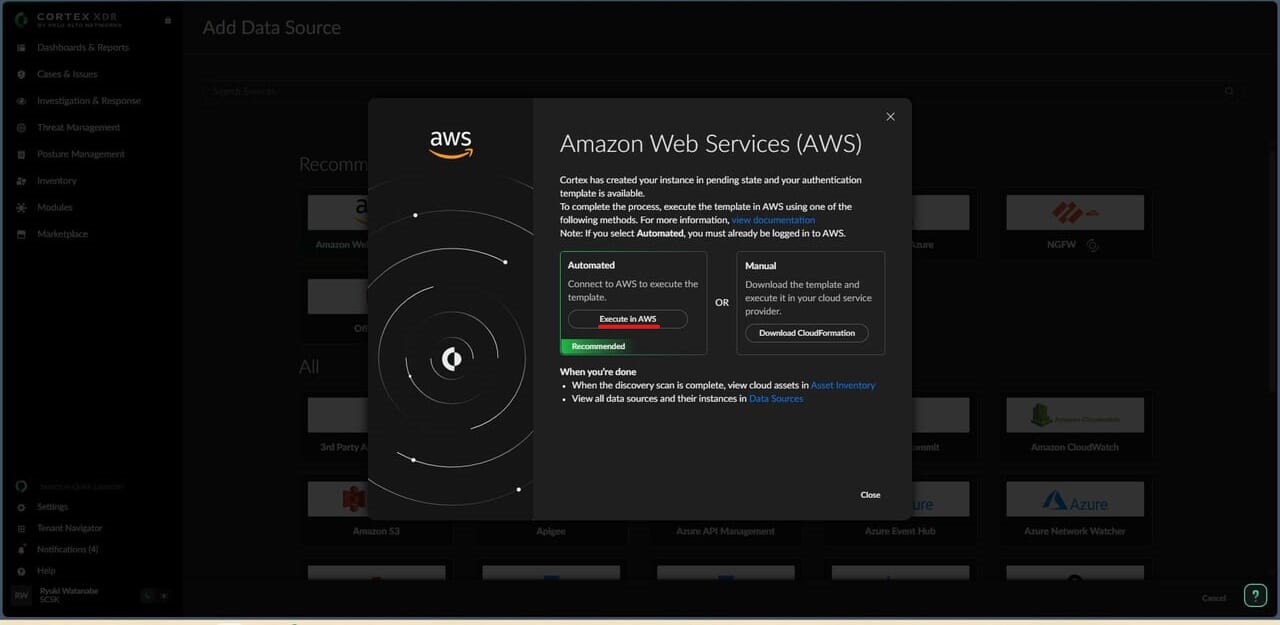

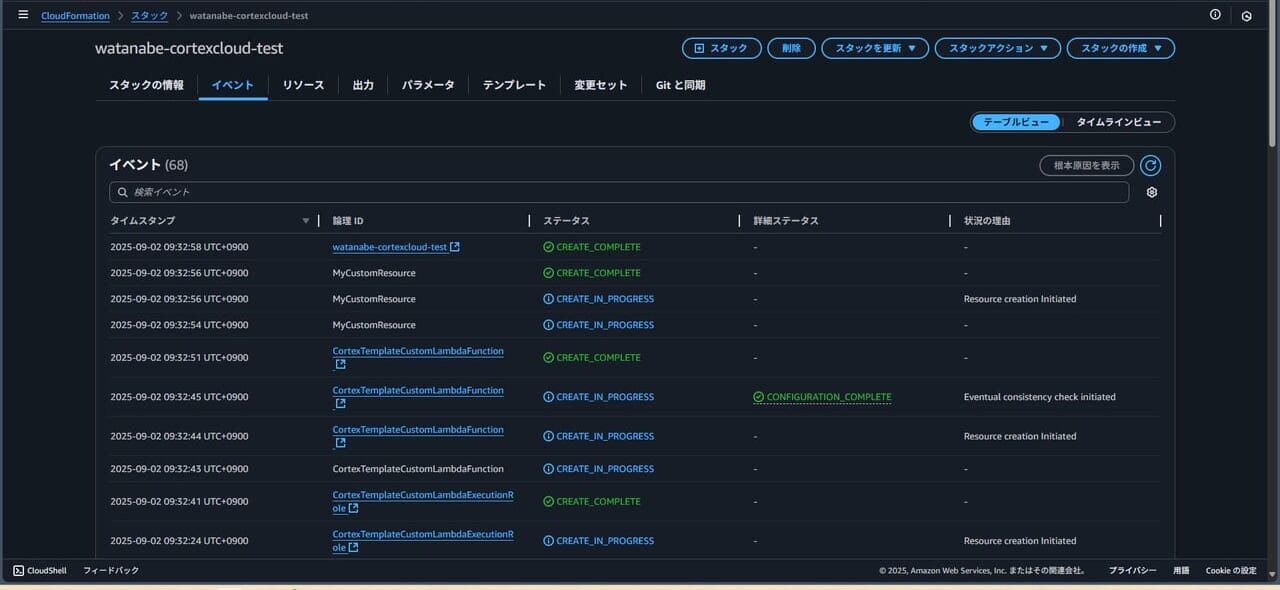

- 次にAWS でCloud Formationテンプレートを実行します。

2つの設定値があります。選択項目 説明 Automated Execute in AWSをクリックして AWS CloudFormation に接続し、スタックを作成します。

※事前にAWSにログインしている必要があります。Manual Download CloudFormation をクリックし、指示に従って AWS で CloudFormation テンプレートファイルを手動で実行します。 - 「Execute in AWS」を押下するとAWSに移動し、CloudFormationスタック作成画面に遷移します。

「スタック名」と以外はデフォルトで値が入っています。

値を入力後「スタックを作成」からスタックを作成します。 - スタック作成が正常に完了すると以下画像の様に「CREATE_COMPLETE」と出ます。

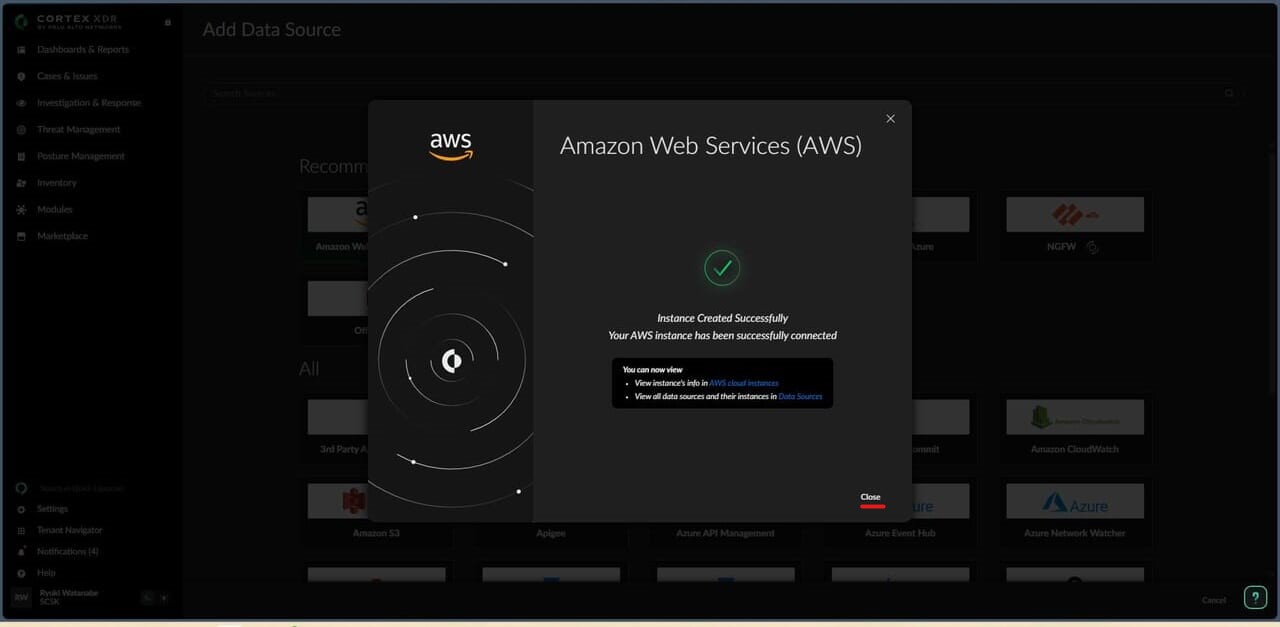

- Cortex Cloudの画面に戻ると以下画像の様に「Instance Created Successfully」と出ていますので、Closeを押して閉じます。

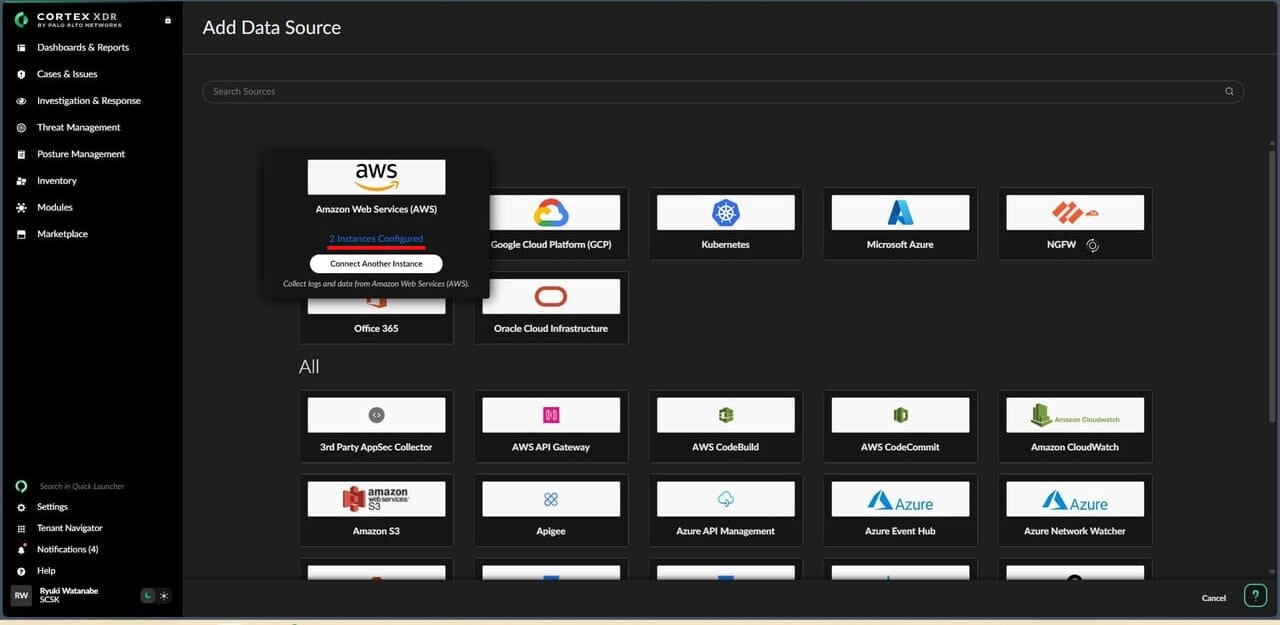

- 接続されているインスタンス(AWSアカウント)の数が増えていることを確認します。

元々私の環境では「1 Instances Configured」だったので「2 Instances Configured」と表示されたことでアカウントが接続できたことが分かります。

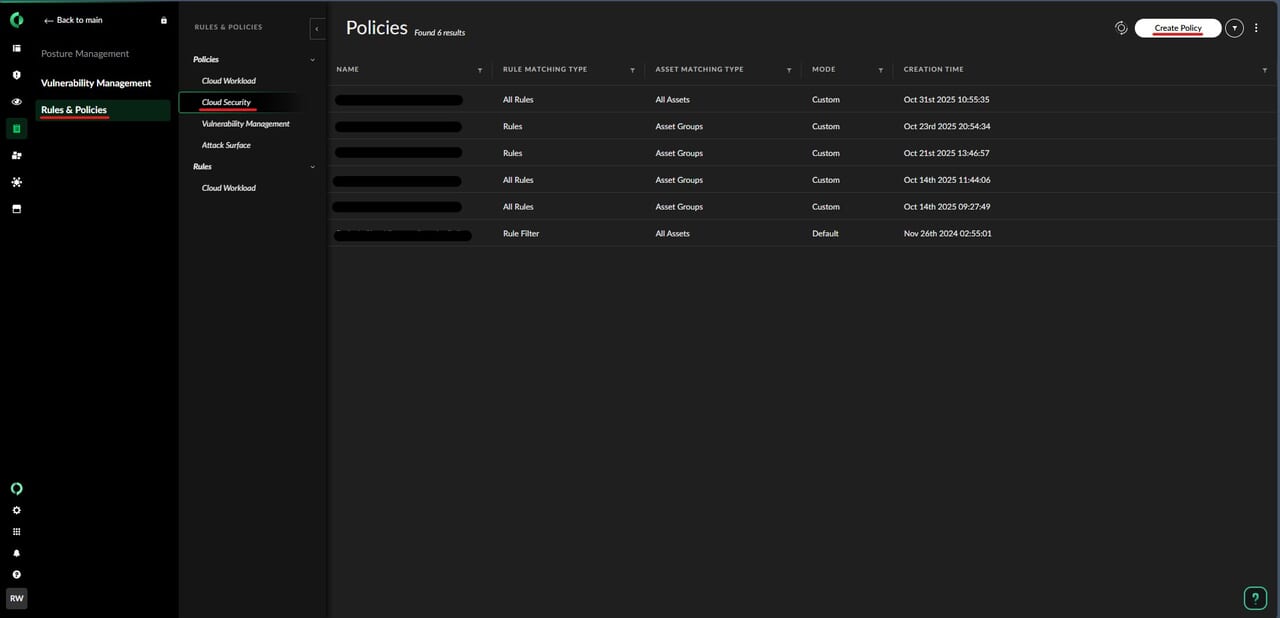

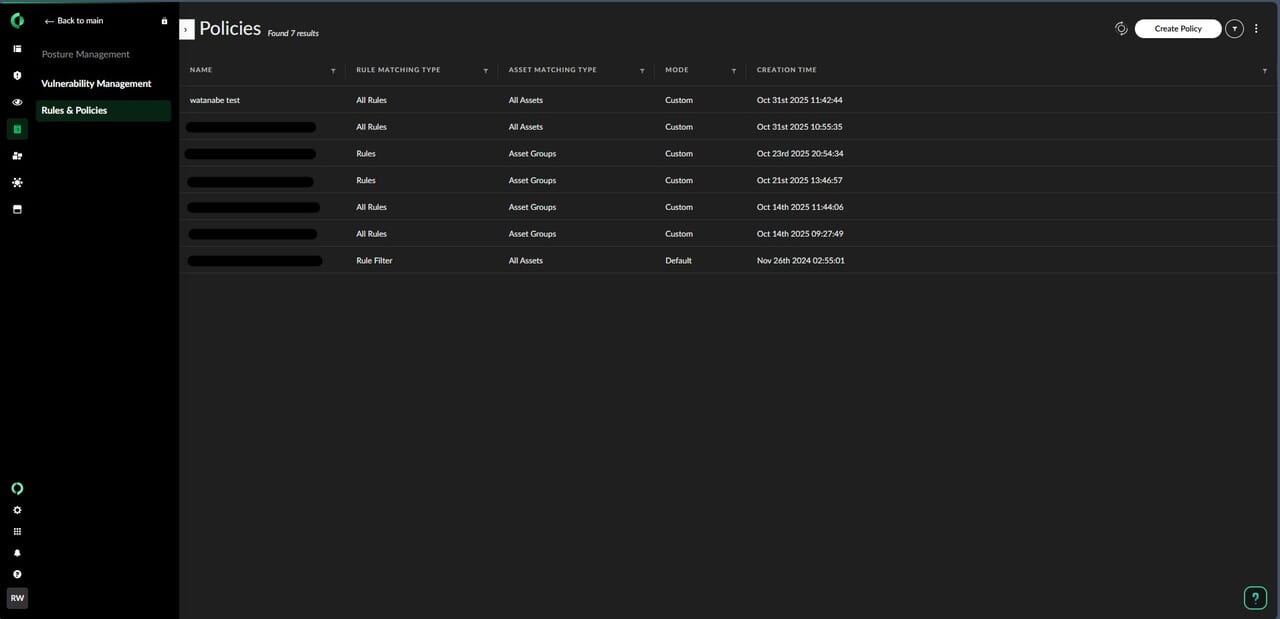

ポリシーの作成

アカウント接続のみではアラートが取得できないのでポリシーを作成していきます。

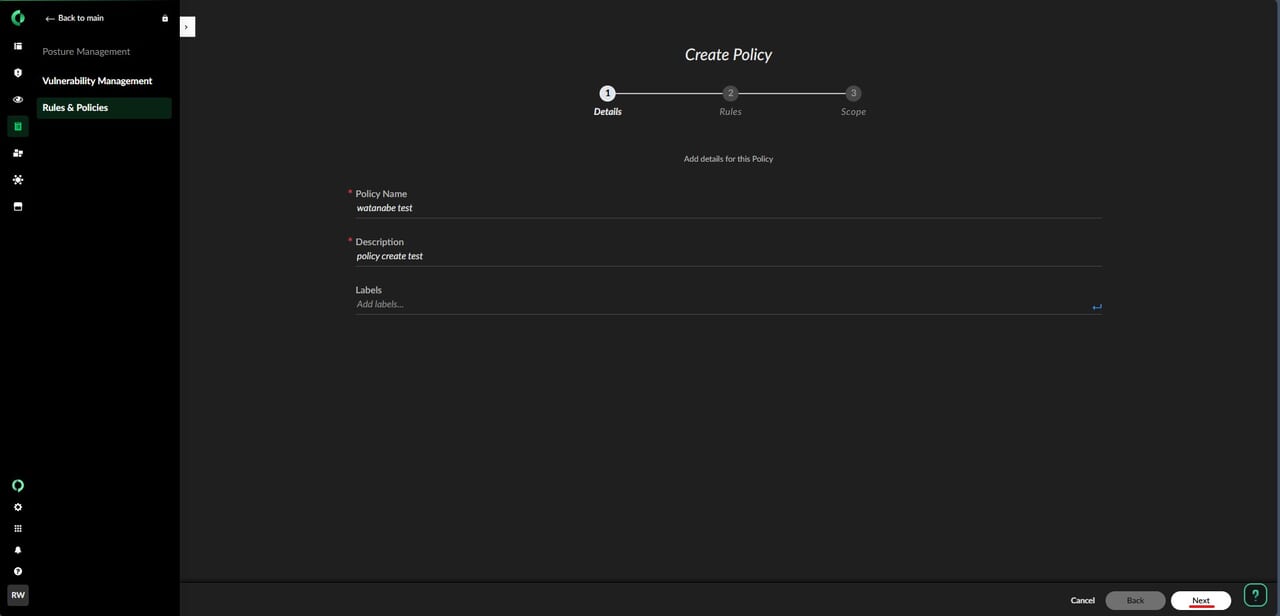

以下入力をしてから「Next」を押下します。

Policy Name : 任意のポリシー名

Description : 任意のポリシーの説明

Labels : ラベルを追加したい場合は任意のラベル名を入力

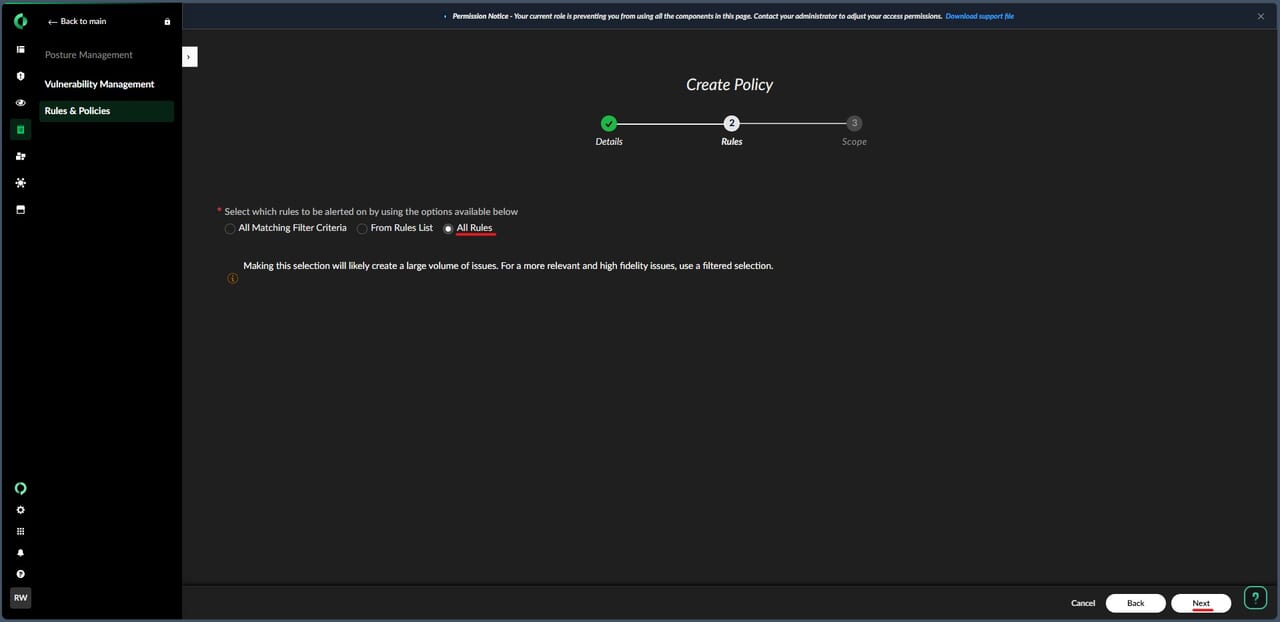

今回はAll Rulesを選択します。選択したら「Next」を押下します。

All Matching Filter Criteria : フィルター条件に一致するアラートを取得します

From Rules List : ルールリストからアラートを取得します

All Rules : すべてのルールからアラートを取得します

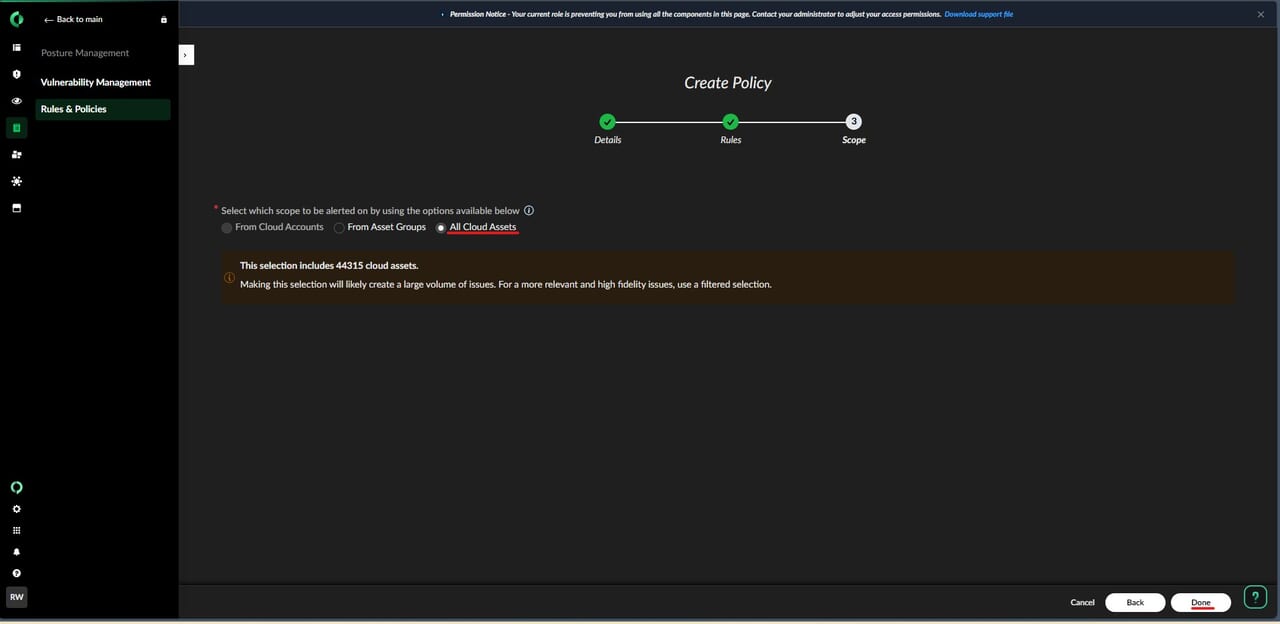

以下オプションから選択します。今回はAll Cloud Assetsを選択しました。

選択後「Done」を押下し作成します。

From Cloud Accounts: クラウドアカウントを選択しアラートを受け取る範囲を選択します

From Asset Groups : アセットグループ(Prisma Cloudのアカウントグループ)を選択し受け取る範囲を選択します

All Cloud Assets : すべてのクラウドアセットを選択します。

これでポリシー作成は完了です。

アラート取得できているか確認

接続後正常にアラートが取得できているかを確認します。

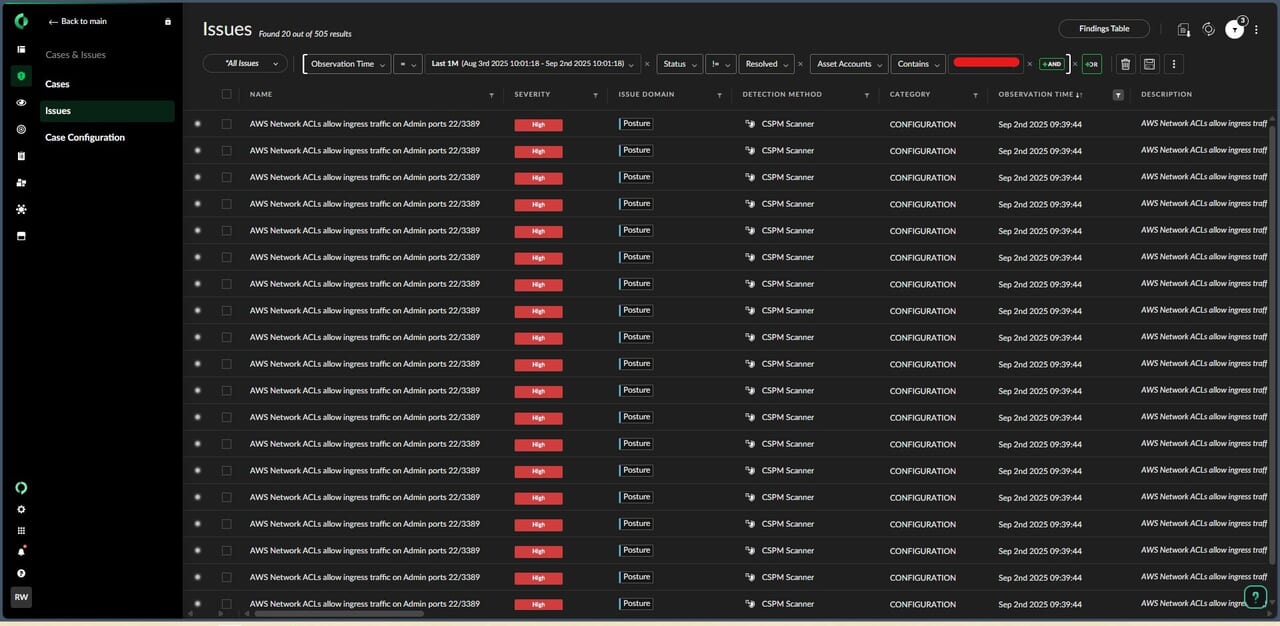

「Case & Issues」> 「Issues」に移動します。

フィルターの「Asset Accounts」から先ほど追加したAWSアカウントIDが表示されますので適応します。

適応後以下画像の様にIssuesがでていることが確認できます。

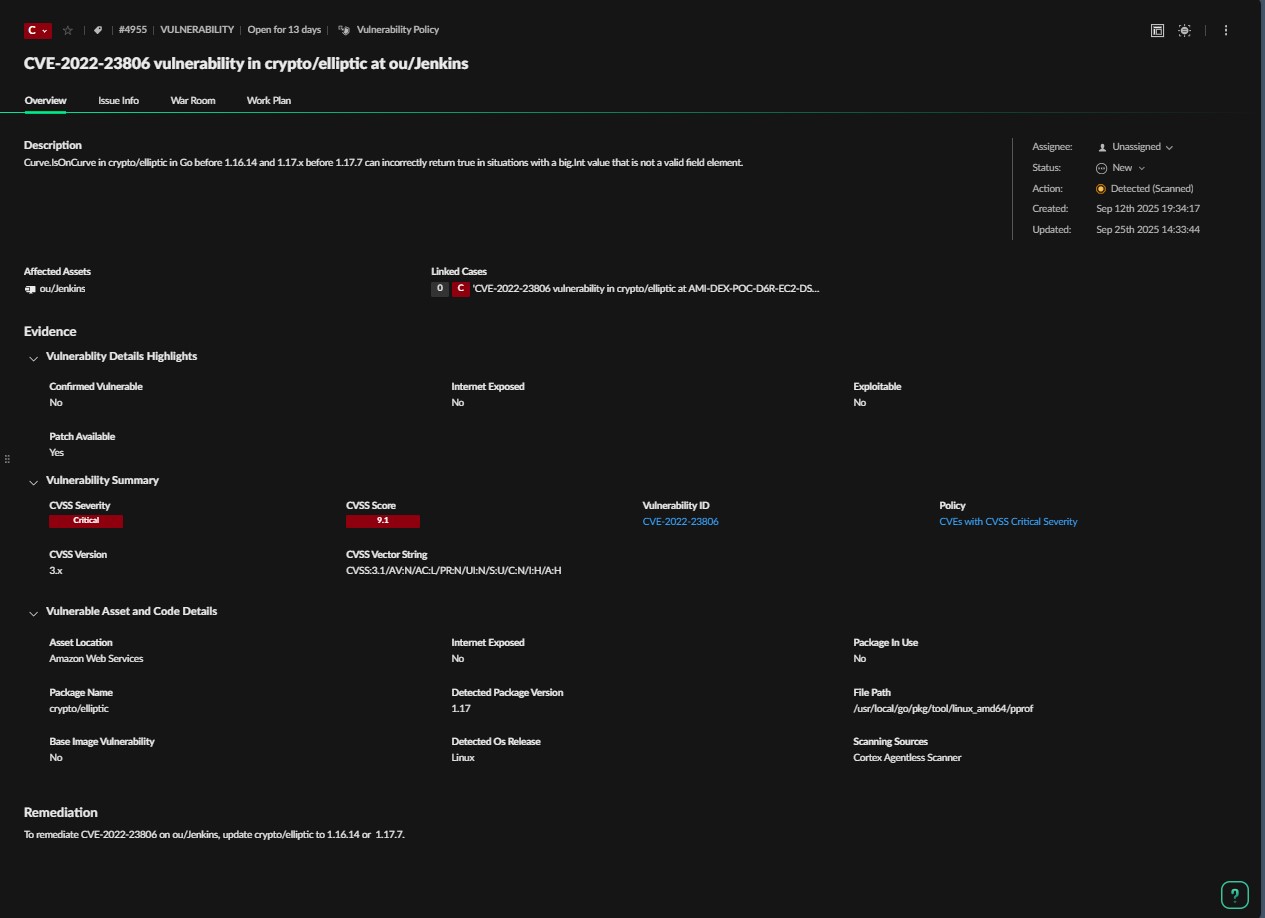

対象のIssuesを押下するとOverviewが確認できます。

ここには脆弱性に関する詳細な情報などが書かれています。

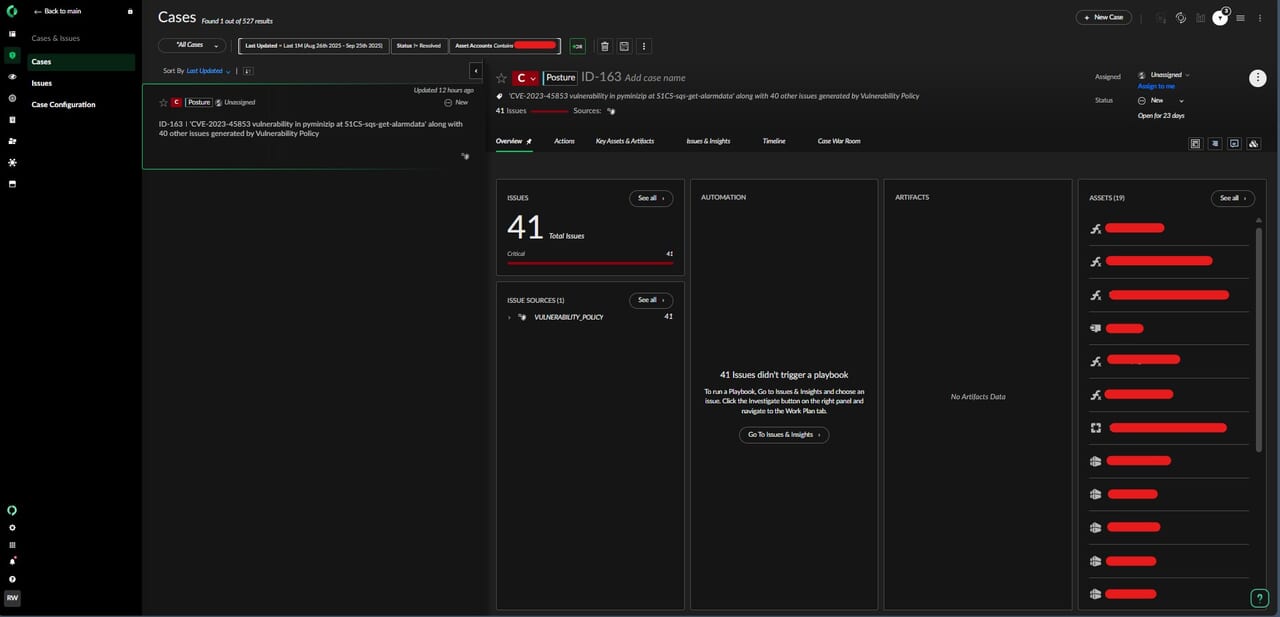

「Case & Issues」> 「Cases」に移動します。

フィルターの「Asset Accounts」から先ほど追加したAWSアカウントIDが表示されますので適応します。

適応後以下画像の様にCaseが表示されていることが確認できます。

対象のCaseを押下するとIssuesと同じくOverviewなどを確認することができます。

Overviewではアラートが出ているIssuesのAssetsの情報やIssuesの重要度の割合などを表示してくれています。

さいごに

今回はCortex CloudでAWS接続してみました。

CloudFromationスタックを作成するだけで簡単に接続することができるので追加で接続する際にも簡単にできそうです。

当社では、複数クラウド環境の設定状況を自動でチェックし、設定ミスやコンプライアンス違反、異常行動などのリスクを診断するCSPMソリューションを販売しております。

マルチクラウド設定診断サービス with CSPM| SCSK株式会社

ご興味のある方は是非、お気軽にお問い合わせください。