こんにちは!

Catoクラウド 技術担当の中川です。

この記事では、2025年8月にリリースされた新機能「XOps」についてご紹介します!

概要 XOpsとは?

XOpsは「XDRとAIOpsを統合し、セキュリティ及び運用上のインシデントを効率的に検出する機能」です。

従来のXDR Pro(Extended Detection and Response)の機能を進化させたもので、AIと自動化を活用し、セキュリティとネットワークの大量のイベントが整理された状態で可視化・分析できるのが特徴です。

前身のXDRについては、下記の記事をご参考ください。

Cato クラウドの XDR 活用に向けた初めの一歩 – TechHarmony

CMAでのXOps

それでは早速XOpsを有効にすると、何ができるようになるのかCMAで見ていきます。

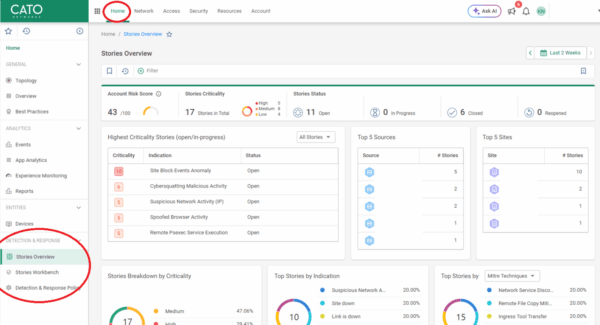

まずXOpsの機能を有効にすると、Home>Detection & Responseのタブ内にある、以下の3つのページが表示されるようになります。

- Stories Overview

- Stories Workbench

- Detection & Response Policy

Stories Overview

XOpsでは検知したインシデントを「ストーリー」と呼びます。

Overviewでは、Criticalityが高いストーリー Top5、送信元ユーザ・拠点 Top5、Criticalityの割合など、

ストーリーの傾向を一目で確認できるページです。

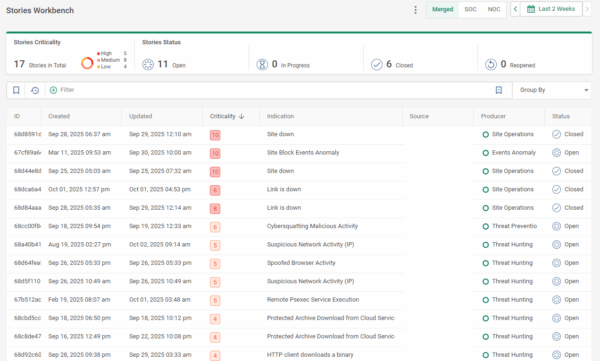

Stories Workbench

Workbenchは発生したストーリーを一覧で確認できるページです。

Overviewでは概要レベルのため、セキュリティ担当者が実際に利用するのはWorkBenchとお考え下さい。

ストーリーをクリックすると、詳細画面に遷移します。ストーリーの画面は後程解説します。

画面構成のポイント

ストーリー一覧は、以下の列で構成されています。

- Merged / SOC / NOC(画面右上):ストーリーの大分類として、SOC(セキュリティ関連)とNOC(ネットワーク関連)に分かれます。デフォルト画面は、SOCとNOCを統合した状態 Mergedで表示されています。

- Criticality:High(10~7) / Medium(6~4) / Low(3~1) の3段階。上の画像はCriticality順

- Indication:ストーリー名

- Source:送信元のSite・ユーザ

- Producer:ストーリーの生成元となった分析エンジン、次の表でご説明します

- Status:ストーリー生成された際はOpen状態。運用担当者の調査後、対応完了したらClosedに変更しストーリー管理するイメージ

Producerの分類と役割

| SOC/NOC | Producer | 概要 |

|---|---|---|

| SOC |

Threat Prevention | IPSやAnti-Malwareなどのセキュリティイベントで、攻撃をリアルタイムに検出 |

| Threat Hunting | 過去のトラフィックデータを分析し、潜在的な脅威を検出 | |

| Usage Anomaly | UEBA(ユーザの行動分析)に基づき、ユーザーやサイトの不審なネットワーク利用状況を検出 | |

| Events Anomaly | UEBAに基づき、通常と異なるセキュリティイベントの発生を検出 | |

| Cato Endpoint Alerts ※EPPが必要 |

CatoのEPP アラートからデータを相関させて、ストーリーを作成 | |

| Microsoft Endpoint Alerts | Microsoft Defender for Endpoint のアラートからデータを相関させて、ストーリーを作成 | |

| CrowdStrike Endpoint Detections | CrowdStrikeのデータを統合し、エンドポイントデバイスのストーリーを生成 | |

| SntinelOne Endpoint Incidents | SentinelOneのデータを統合し、エンドポイントデバイスのストーリーを生成 | |

| Entra Identity Alerts | Microsoft Entra ID Protection からデータを統合してストーリーを生成 | |

| NOC |

Site Operations | Site全体の通信断、リンクの切断などのイベントを検出 |

| Experience Anomaly | アプリケーションに対するネットワーク パフォーマンスの大幅な変化を検出 | |

| Predictive Insight | WorkBenchの右上をNOCに絞るとフィルター対象として表示されていますが、私が調べる限りはCato社のKnowledge Baseでは解説がありませんでした。

直訳すると「予測的洞察」となり、過去のデータや現在の状況を分析して、将来起こりうる事象の予測のようなストーリーと考えられます |

主に検知されるのは、Threat Prevention / Threat Hunting / Usage Anomaly / Events Anomaly / Site Operations の5つです。

Threat PreventionとSite Operationsの2つは、従来の無償ライセンス XDR Core で提供されていたもので、そのほか3つは有償のProライセンスで提供されていたものです。

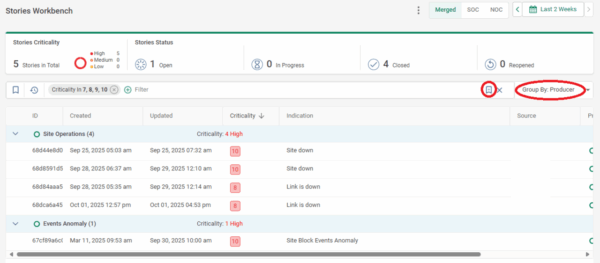

下画像では、Group ByでProducerごとにまとめてCriticality順に表示しています。

どのカテゴリのストーリーがどれくらい検知しているのか、整理されるのでGroup Byは使い勝手がよいです。

また、〇で囲んだ付箋のようなボタンを押すと、現在のフィルターをお気に入りとして保存することもできます。

Detection & Response Policy

XOpsでは、ストーリー生成されたときのメール通知や、特定の条件でストーリー生成しないなどのルール作成が可能です。

例えば、運用としては以下のようなユースケースが考えられるかと思います。

- CriticalityがHighであればメール通知する

- 〇〇拠点から××あての特定のアプリケーション通信であれば、既知の安全な通信のためストーリーを生成しない

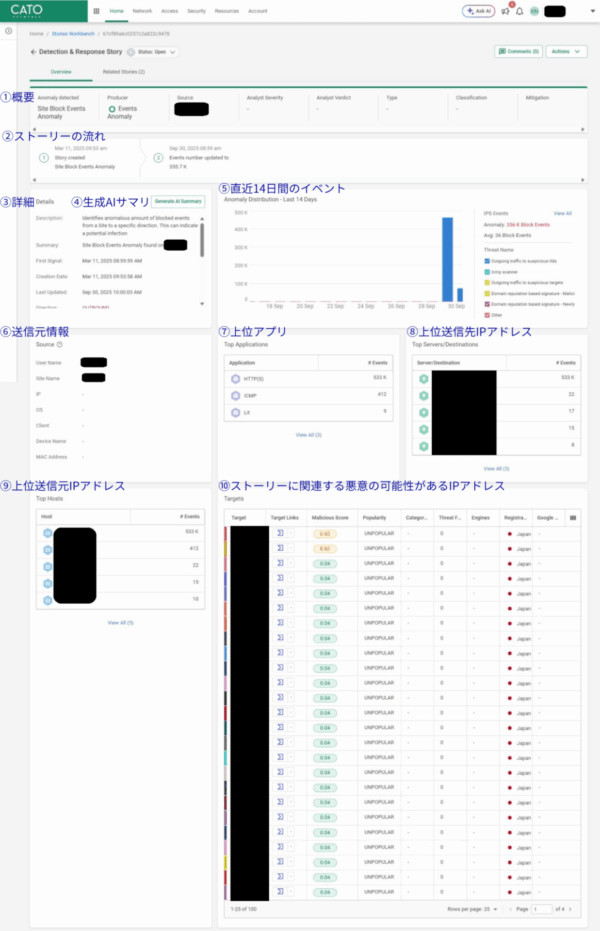

ストーリーの見方解説

それではストーリーのページをご紹介します。

※拠点名やIPアドレスなどの情報を黒塗りしています。

- 概要:ストーリー名、Producer、送信元情報など

- ストーリーの流れ:ストーリー生成、イベント増加、クロージングなどの日時

- 詳細:1,2の情報のほか、通信方向、Criticality、Mitre TagやPlaybookのURLなど

- 生成AIサマリ:大変便利な機能です、後述します!

- 直近14日間のイベント:イベント数の遷移とThreat Name。View Allのリンクをクリックすると、フィルターされたイベントログの画面に遷移します

- 以降の情報は、記載の通りですので割愛します

生成AIサマリ機能

ストーリーを開いた後、最初にやるべきは④の「Generate AI Summary」ボタンをクリックすることです。

数秒待つと「See Summary」の表示に切り替わり、クリックしてみると↓のようなストーリーのサマリが表示されます。

このサマリを読めば、ストーリーのおおよその内容は理解できます。

サマリで内容をつかんだあとに、送信元/先のIPやアプリケーションや脅威の情報などを確認し、対応を開始するのがおすすめです。

今回の例で言えば、Firewallのルール変更などでイベント数の増加が想定されたものであれば問題なしですが、

覚えのない送信先IPに対する接続が増加しているのであれば、直ちに送信先IPへの接続をブロックするルールを追加する、送信元IPのユーザにヒアリングするなどの調査が必要になってきます。

ユーザからの問い合わせ対応など日々の運用では気づきづらい、こういった普段とは違うふるまいを検知してくれることがXOpsの大きな1つの魅力と言えます。

おわりに

XOpsの機能解説はいかがでしたでしょうか?

SCSKよりCatoをご提供しているお客様には、2026年2月6日まで無償でXOpsをご利用いただけます。

また、2025年8月以降に弊社経由でCatoをご購入されたお客様で、XOpsが有効化されていない場合は、Catoクラウド担当までご連絡ください。2月6日までの期間限定で有効化が可能です。

ぜひこの機会に「ストーリー」を活用し、XOpsの有用性をご体感ください!