こんにちは。SCSKの田中です。

本記事では、ランサムウェア対策の最後の砦ともいえるバックアップの重要性やポイントについてご紹介します。

なお本投稿の前段にあたる投稿は以下のリンクよりご覧いただけます。

「ランサムウェアに気をつけろ!基礎知識と安全対策のポイント」

また、USiZEでは新たにオプションサービス:ランサムウェア対応サービスをリリースいたしました。

USiZE、ランサムウェア対応サービスにご興味を持っていただけた方は、以下ページをご参照ください。

USiZEについて

ランサムウェア対応サービスに関するプレスリリース

ランサムウェアの脅威

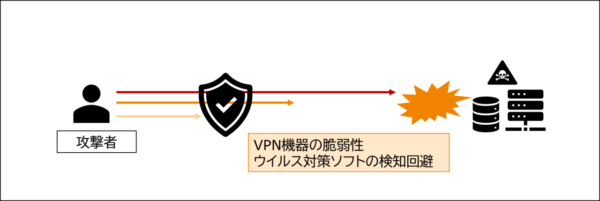

VPN機器の脆弱性やRDP通信の認証情報を悪用して、システム全体に攻撃が広がり、甚大な被害を及ぼしています。

どちらもシステムが停止し、事業継続に大きな影響を与えました。

・感染経路

VPN機器からの侵入が行われたと考えられている

・被害

・物理サーバ8台、および全仮想サーバ45台が暗号化されました。

・システムが停止し、約3日間コンテナ搬出・搬入業務が停止しました。

・感染経路

給食事業者が設置するシステムにVPN機器から侵入が行われ、窃取された認証情報によりRDP通信を用いて、

病院給食サーバに侵入しました。そして病院給食サーバを踏み台に、他サーバへも被害が拡大

・被害

・基幹システムサーバの大部分が暗号化、電子カルテシステムが暗号化された影響で長期間診療制限

・基幹システムが再稼働するまで43日間、部門システムを含めた全体の診療システム復旧は73日間

名古屋港へのサイバー攻撃者として報道が多く出回っている「LockBit」も、その一例です。

LockBitが攻撃者から支持を受けている理由は「ユーザーフレンドリーなインターフェイス」により、

簡単に攻撃プログラムを組み立てることができる点にあると言われています。

これにより、高度な知識や専門的な技術を持たない人間でもランサムウェア攻撃が可能となっています。

このような背景から、ランサムウェアによる被害は今後ますます増加すると考えられます。

そのため、バックアップは最後の砦といえる対策となっています。

バックアップが攻撃の対象に!

ただバックアップを取っておくだけでは安全とはいえません。

攻撃者も容易に復旧されないようにバックアップデータを標的とします。

・ バックアップデータ自体が暗号化される。

・ バックアップデータが削除される。

・バックアップソフトウェアがアンインストールされる

仕組み①:侵入されにくいOS

WindowsやLinuxといったシェア率の高いOSは、情報が広く流布しているため、

攻撃者にとっても攻撃のための情報が集めやすいです。

それに比べ、独自OSは攻撃のための情報が限られているため、攻撃の難易度が高くなっています

仕組み②:書き換え不可なバックアップデータ

イミュータブルバックアップ機能やWORM機能と呼ばれています。

またバックアップ製品の機能だけでなく、自社で気を付ける方法として「3-2-1ルール」に則るなどの対策も有効です。

3-2-1ルール

ルール① : データは少なくとも「3つ」のバックアップコピーを持つ

ルール② : バックアップデータを「2種類」以上の異なる媒体に保存する

ルール③ : データ保管先のうち「1つ」は物理的所在地が遠隔地にあるものを選定

復旧時にバックアップデータを利用可能か?

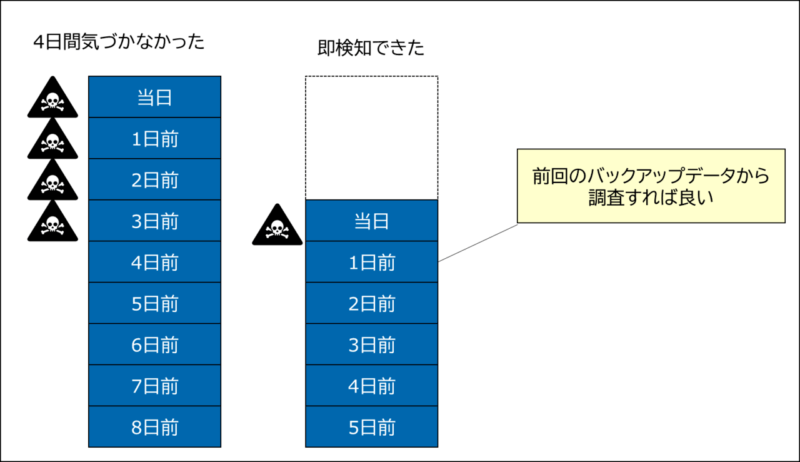

データのバックアップを取っているだけでは、破壊されたデータやマルウェアが潜むデータは復旧に利用できません。

そのため、復旧する際にはランサムウェアによる攻撃を受けていない安全なバックアップデータを特定する必要があります。

しかし、保持しているバックアップの世代数が多いほど、安全なバックアップデータを特定するのに時間がかかることがあります。

以下の図では8日分のバックアップしか保持していないため、5世代分のバックアップデータを調査することで

安全なバックアップデータの特定が可能ですが、場合によっては数か月前のデータにさかのぼっての確認が必要となります。

そのため、バックアップデータが安全であることを確認するための機能が重要です。

最近のバックアップ製品にはAIなどを活用し、異常を検知する機能が搭載されています。

検知機能を利用することで調査対象を絞り込むことができ、特定までにかかる時間を短縮することが可能です。

USiZE バックアップ・ランサムウェア対応サービスのご紹介

最後にUSiZE バックアップ・ランサムウェア対応サービスのご紹介です。

USiZEではランサムウェア攻撃に備えたバックアップ・オプションサービスのランサムウェア対応サービスがございます。

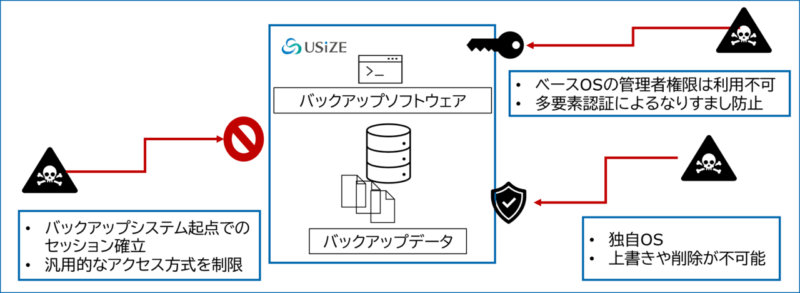

バックアップデータ保護の仕組み

USiZE 標準バックアップは独自OSや上書きや削除が不可能なイミュータブルファイルシステムという仕組みがあります。

他にも管理ツールは多要素認証によるなりすまし防止やSMB/NFSといった汎用的なアクセス方式の

制限など様々な仕組みによりバックアップデータを保護しています。

事業復旧対応を支援するランサムウェア対応サービス

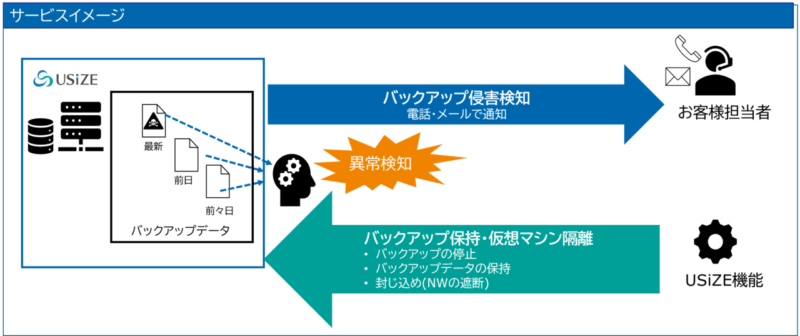

ランサムウェア対応サービスでは、ランサムウェアにより攻撃された疑いを機械学習により検知します。

「バックアップ侵害検知」では、ランサムウェアによる攻撃された疑いを検知すると自動で電話およびメールにて通知します。

「バックアップ保持・仮想マシン隔離」では、ランサムウェアによる攻撃された疑いを検知した際に自動で以下の2つの対応をいたします。

バックアップ保持:

以降のバックアップジョブが実行されないように自動で一時停止を行い、破壊されたデータのバックアップ取得や

世代管理のため、バックアップデータが削除されることを防止します。

仮想マシン隔離:

仮想マシンの仮想NICを自動で遮断し、感染拡大を防止します。

バックアップ侵害検知は5月にリリースしています。

バックアップ保持・仮想マシン隔離は近日中にリリースいたします。

USiZEやランサムウェア対応サービスについてご興味をお持ちになりましたら、気軽にお問合せください。

宛先:SCSK株式会社 USiZEサービス部

メールアドレス:usize-info@scsk.jp

バックアップシステムの導入等にお困りの方はぜひ以下の記事についてもご参照ください。

バックアップ導入の勘所