本記事はBackhaulingの「Internet Breakout」についてのご紹介です。

Local gateway IPについては、前編をご参照ください。

「Internet Breakout」のユースケース

※本記事では「Internet Breakout」のユースケースの一例をご紹介します。

Backhaulingの「Internet Breakout」は主に「一部トラフィックのみ、CatoのPoPのアドレスでアクセスさせたくない」場合に利用します。

具体的にユースケースを2つ挙げてご説明していきます。

- SaaSサービス側で固定されている送信元アドレスをCatoのPoPのアドレスに変更できない場合

SaaSサービスを各社専用のグローバルアドレスでアクセス制限をかけて利用している場合を考えてみます。

この場合、Catoクラウド経由でアクセスさせるためにはSaaSサービス側で送信元アドレスをCatoクラウドのPoPのアドレスに変更する必要がありますが、何らかの理由で変更ができないケースもあるかと思います。

そんな時、Backhaulingを使えばCatoクラウドを経由しながら現行のグローバルアドレスを使ってアクセスさせることができます。

= - 特定のWebサイトに、CatoのPoPのアドレスでアクセスできない場合

Cato PoPのIPアドレスは、JPNICでなく上位のAPNICからIPアドレスを取得しています。

そのためアクセス先のWebサイトが日本からのアクセスのみに制限をかけている場合、Catoクラウド経由でアクセスできないケースがあります。

こんな時も、Backhaulingを使えばCatoクラウドを経由しながらISPのグローバルアドレスを使ってアクセスさせることができます。

“Catoクラウドを経由しながら”とはどういうことか構成図を使って補足します。 (前編を見たので説明不要という方は飛ばしてください)

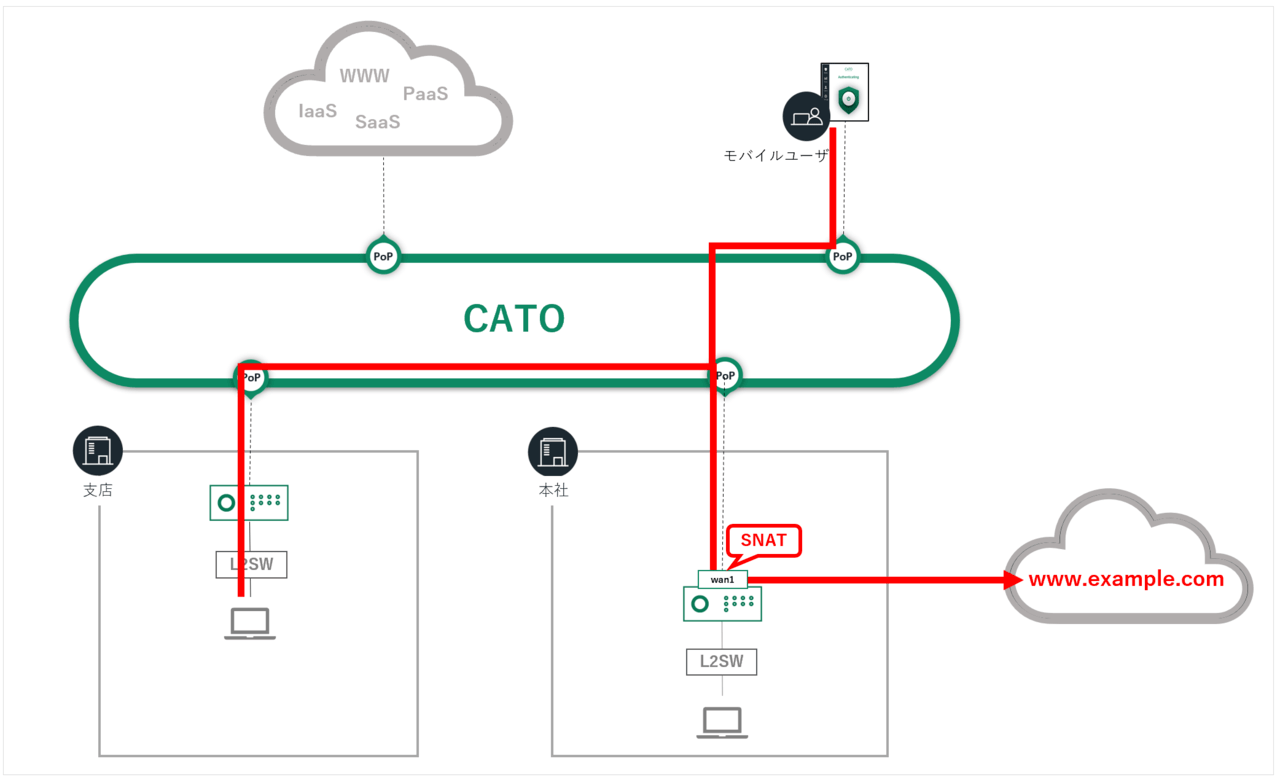

例えば下図の構成の場合、支店のユーザやモバイルユーザから宛先へのトラフィックは赤線経路で一度Catoクラウドを経由します。

その後、トラフィックは本社内のSocketに転送され本社のインターネット回線経由でアクセスさせるといった通信経路です。

ここで注目いただきたいのは、宛先がドメイン・アプリケーションに加え、IPアドレス・FQDN等の様々な形で指定することができるという点です。Catoクラウドのその他機能には宛先をアプリケーションでしか指定できないものもあります。

それらの機能と比較すると設定方法においては便利であると言えるんです!(例えば、Split TunnelやBypass等の場合、宛先はアプリケーション指定のみです。※2024年6月現在)

「Internet Breakout」の設定例

前編でもお伝えした通り、Backhaulさせたトラフィックは一度、Catoクラウドを経由します。

そのため、Catoクラウドのセキュリティチェックが適用され、ログにも記録されます。

ということで、以下3点を確認するためテストを行ってみました。

- Backhaulさせる前後でのグローバルアドレスの変化

- ログの残り方

- Backhaulさせた場合、セキュリティ機能はどうなるか

構成例

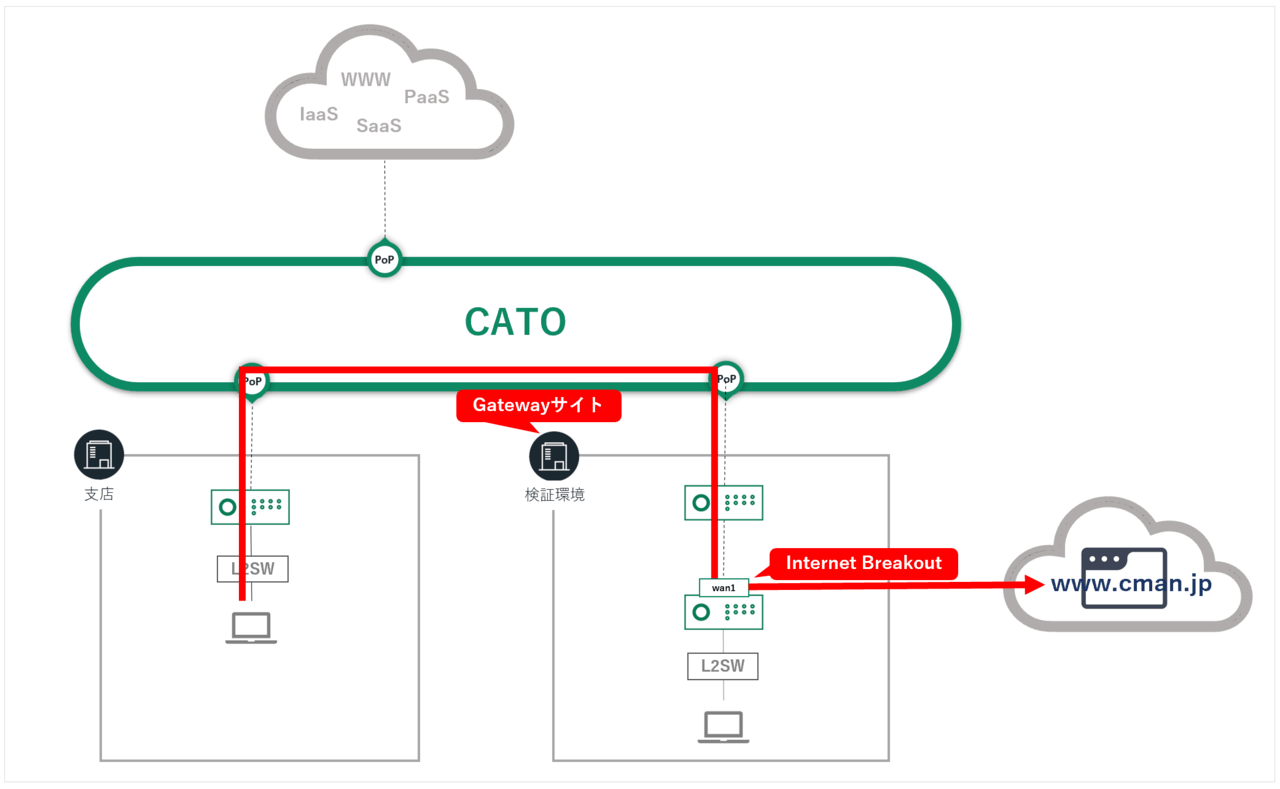

構成は下図の通りです。

支店のユーザから、アドレス確認サイト(www.cman.jp)へのトラフィックのみをBackhaulさせ、検証環境のSocketから検証環境のインターネット回線経由でアクセスさせるというシナリオです。

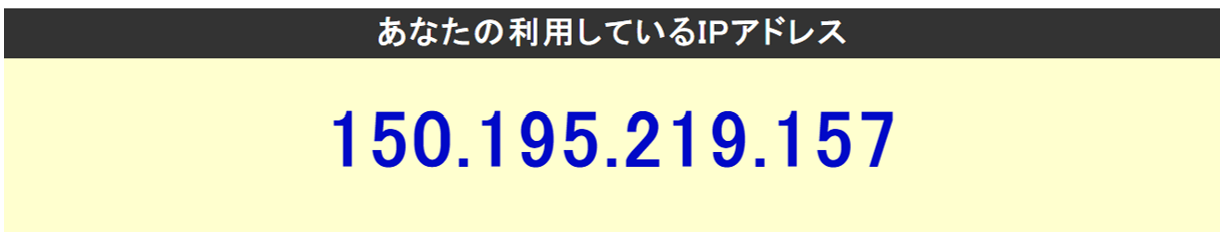

まず、Backhaulingの設定を入れる前の状態で、アドレス確認サイト(www.cman.jp)へアクセスをしてみます。

この状態で自身のアドレスの確認を行うと、この通り150.195.219.0/24のアドレスが払い出されていることがわかりました。

このアドレスはCatoクラウドの東京PoPのアドレスとなっており、CatoクラウドのPoPから宛先のアドレス確認サイト(www.cman.jp)に接続していることがわかります。

ちなみに、CatoクラウドのPoPのアドレスはこちらから確認可能です。

設定手順

次に、Backhaulingの設定を行っていきます。

Backhaulingは下記の順番で設定をします。

→出口として設定したい拠点をGatewayサイトと定義します。

→今回は、”検証環境”というサイトをGatewayサイトとして定義します。

→対象トラフィックをGatewayサイトに向けるためのルーティングの設定を行います。

→今回は、支店のユーザからアドレス確認サイト(www.cman.jp)へのトラフィックのみを”検証環境”にルーティングさせます。

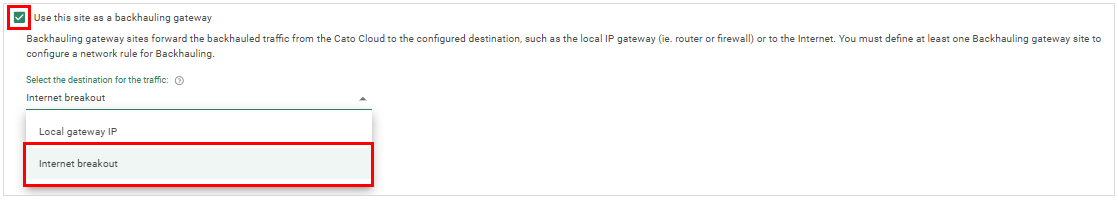

Gatewayサイトの定義

設定箇所:Network>Site>Site Configuration>Backhauling

- 「Use this site as a backhauling gateway」のチェックボックスにチェックを入れます。

- 「Select the destination for the traffic」の設定項目が出力されます。

ここで 「Internet breakout」か「Local gateway IP」のどちらかを選択しますが、今回は「Internet breakout」を選択します。

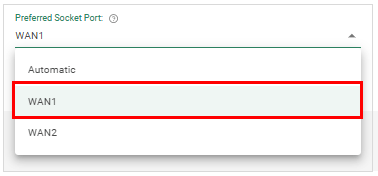

- 上の手順で「Internet breakout」を選択すると「Preferred Socket Port」の設定項目が出力されます。

ここではSocketのどのポートから出力させるかを指定することができます。

今回はWAN1ポートから出力させたいので、「WAN1」を選択しました。

SocketのWANポートを冗長している場合は、「Automatic」を選択することで、自動で出力ポートを選択させることも可能です。

次にStep2のNetwork Ruleの作成に進みます。

Network Ruleの作成

設定箇所:Network>Network Rules

- 「New」からルールを作成していきます。

本記事ではNetwork Rulesの詳細な説明は省略いたしますが、今回は以下の通り設定をしています。

・Name:Backhauling test

・Rule Type:Internet

・Source:Site(支店)

・App/Category:Domain(www.cman.jp)

・Configuration

– Bandwidth priority:P255

– Priority Transport:CATO(Automatic)

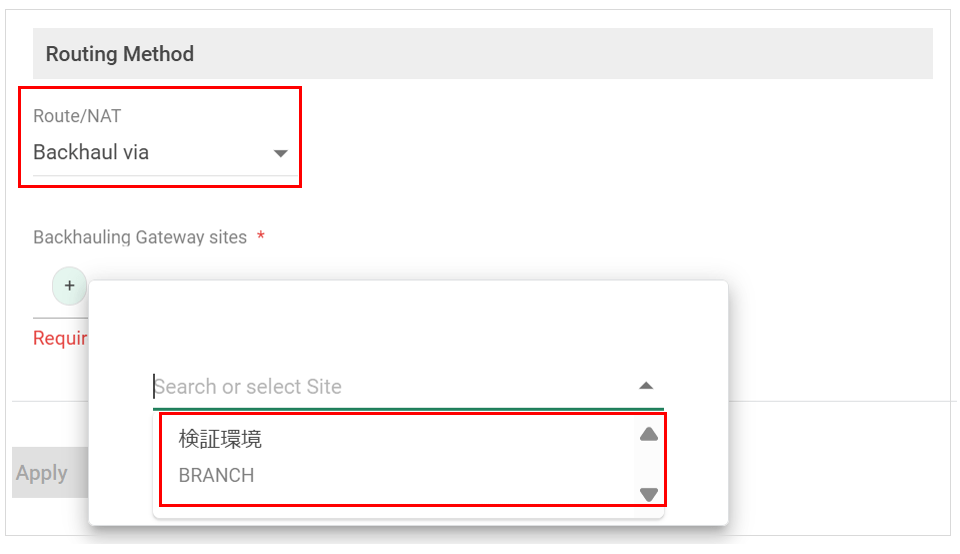

– Secondary Transport:None - ConfigurationのRouting Methodでは「Backhaul via」を選択します。

「Backhauling Gateway Site」の設定項目が出力されるので、+ボタンからStep1で設定したGatewayサイトを選択します。

- 最後に「Save」ボタンで設定保存をします。

結果

それでは、確認項目を1つずつ確認していきます。

- Backhaulさせる前後でのグローバルアドレスの変化

まず確認項目1つ目のグローバルアドレスを確認してみます。

Backhaulingの設定を入れる前の状態では、Catoクラウドの東京PoPのアドレスでした。

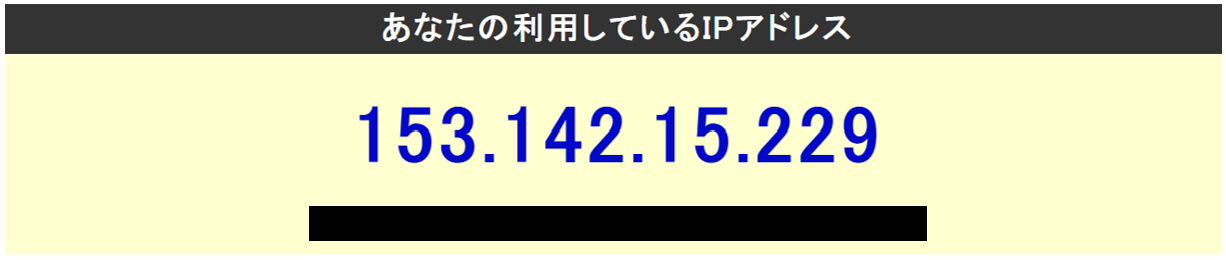

Backhaulingの設定が完了した後に接続をしてみると…

グローバルアドレスは以下の通りISPから付与されたアドレスへと変更され、CatoクラウドのPoPからではなく検証環境のインターネット回線経由で接続されていることがわかります。

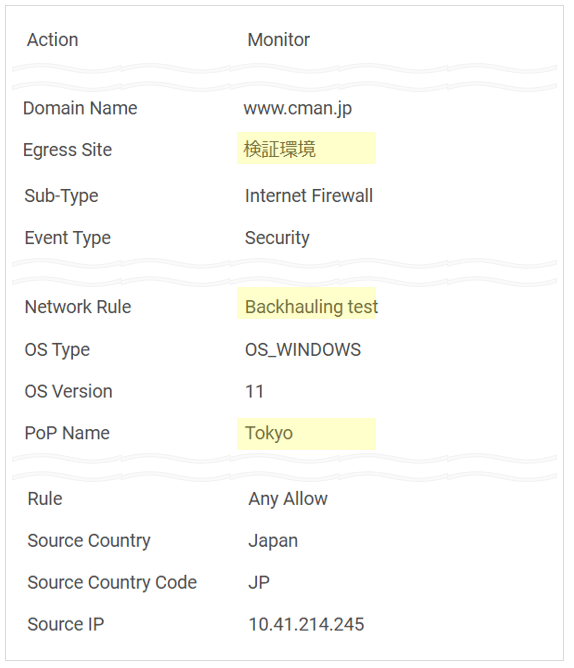

- ログの残り方

この時のログを確認してみると残念ながら最終的にどのグローバルアドレスでアクセスされているかまでは確認ができませんでした。

ですが、このログから設定手順のStep2で設定したNetwork Ruleにヒットして”検証環境”というサイトから接続していることがわかります。

また、「Sub-type」と「Rule」からCatoクラウドのInternet Firewall(ルール名:Any Allow)を突破していることもわかります。

- Backhaulさせた場合、Catoクラウドのセキュリティ機能はどうなるか

2つ目の確認から、Internet Firewallが機能していることが確認できましたが、念のためInternet Firewallでアドレス確認サイト(www.cman.jp)へのトラフィックをBlockするルールを作成してみました。

この状態で同じようにアドレス確認サイト(www.cman.jp)へアクセスをしてみると、下図の通りBlockされました。

よって、Backhaulされた通信もCatoクラウドを経由するため、Catoクラウドのセキュリティ機能が機能するということがわかります。

さいごに

今回はBackhaulingについて解説しました。

このBackhaulingですが、実はトラブルシューティングで利用されるケースもございます。

詳細はこちらの記事をご参照ください。