Cato Networks社 の Catoクラウド(ケイトクラウド)についてご紹介します。

SCSKのサービス紹介サイトは以下になります。

Catoクラウド(正式名称は、Cato SASE Cloud Platform)は、「SASE」に分類されます。

SASEとは、ガートナーが2019年8月発行したレポート「The Future of Network Security Is in the Cloud(ネットワークセキュリティの未来はクラウドにある)」において提唱した、新たなネットワークセキュリティフレームワークです。

SASEとは、Secure Access Service Edge の略称で、サッシーと発音します。

(今回は、ゼロトラスト(2010年にフォレスターリサーチが提唱)、SASEの説明については省きます)

なお、SCSKでは2021年からSASEの主要ソリューションを一同に紹介を行うオンラインセミナー「SCSK SASE Solution Summit(S4)」を定期的に開催しております。

直近の2025年6月は 200名以上、過去15回開催し、述べ2,200名以上の方々にご参加をいただいております。

是非、次回開催の際には S4 へご参加いただればと思います。

Cato Networks社について

まず、”Cato“は、”ケイト“と読みます。

よく間違ってお問い合わせいただくのは、”Cate”、”Kato”、”カトー” 等があります。

Cato Networks 社の創業者は、良くご存知の方も多いと思いますが、”Firewall(ファイヤーウォール)”の生みの親であるShlomo Kramer(シュロモ・クレイマー)です。

Check Point社の創業者です。私が一番最初に”ファイヤーウォール”を言う言葉を聞き、最初に触った製品が、Check Point社のFirewall-1でした。

サイバーセキュリティの中心であるイスラエルで、Check Point 社を始め、WAF(Web Application Firewall)のImperva 社等の数多くの企業を設立しています。

そのシュロモが、AWS(Amazon Web Services)のビジネスを見て、サーバやストレージ(データストア)が、インターネット上のサービス(=クラウド)への移行が進むのであれば、その次は、ネットワーク(WAN)やネットワークセキュリティ(Firewall、IPS等)のサービス利用が進むと考えて、2015年にCato Networks社を創業しました。

なお、ガートナーが2019年にSASEを提唱しましたが、シュロモは、それより4年前(2015年)から、SASEの概念で、Catoクラウドのサービスを立ち上げていたため、世界初のSASEプラットフォームベンダーとして、Cato Networks社は知られています。

※実際に、ガートナーが、SASEを提唱する際に、Cato Networks社に何度もヒアリングをきたとのこと。

Catoクラウドについて

Cato Network社が提供するCatoクラウドは、全世界で3500社+、日本国内では650社+の導入実績があります(2025年4月時点)

SASEの本格的な普及は2023年以降と予測されているので、今後、さらに多くの企業でSASEやCatoクラウドの採用が進んで行くものと考えられます。

PoP (Point of Presence)

シュロモが、Cato Networks社を創業し、真っ先に取り組んだのが、自前のPoP(Point of Presence)の構築です。

PoPとは、Catoクラウドのサービスを利用するためのインターネット上のアクセスポイントとお考え下さい。

Catoクラウドのサービスは、全世界にあるPoPで構成されています。

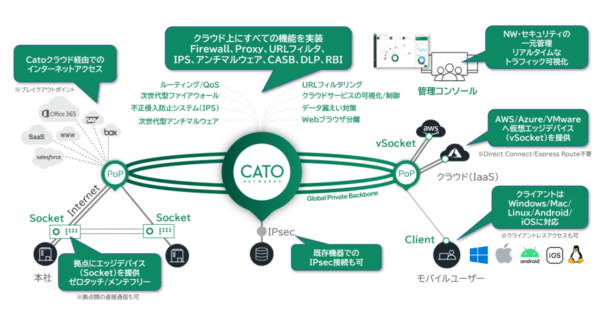

PoP上に、ネットワークルーティングやQoS、Firewall、IPS、アンチマルウェア、次世代型アンチマルウェア、URLフィルタリング、クラウドサービスの可視化および制御(=CASB)、重要データの漏えい対策(=DLP)、Webブラウザ分離(=RBI)、サンドボックスなどのあらゆる機能が実装されており、新しい機能も順次リリースされています。

ちなみに、Catoクラウドは毎週アップデート情報が公開されています。

Catoクラウド(PoP)上で、すべての通信のセキュリティ検査および証跡の保管が行われるため、インターネットの出口(ブレイクアウト)についてはCatoクラウド(PoP)となります。拠点から直接インターネットに出るローカルブレイクアウト(LBO)はしないアーキテクチャとなります。

また、Catoクラウドの特徴の1つとして自前PoPであることが挙げられます。

Catoクラウドは、全世界中にすべて自前でPoPを構築していますが、他のSASEソリューションでは、世界中でクラウドサービスを展開する AWS・Microsoft・Goolgeのような いわゆる”ハイパースケーラー”の設備を借りてPoPのサービス提供をしている場合があります。

例えば、GoogleでPoPのサービス提供しているSASEソリューションについては、Googleがサービス提供していない地域、つまり中国等ではサービス提供はできません。自前PoPでないため、サービスがコスト面を含め、ハイパースケーラーに大きく依存することになります。

Catoクラウドは、自前でPoP構築しているため、PoP構築には時間が掛かりますが、顧客のサービスニーズに応じたPoPの構築/増強が可能で、また、コスト面でも優れています。

PoPは、2025年4月時点で、全世界 90+のPoPを所有しており、日本国内においては、東京に4つ、大阪に2つ、北海道札幌に1つの合計7つのPoPが存在しています。

ちなみに、SCSKがCatoクラウドの取り扱いを開始した2019年当時は、東京PoP 1つのみで、翌年2020年に大阪PoPが開設しています。

全体計画では、PoPをさらに増やす計画になっていますので、日本国内でも、名古屋や福岡にもPoP開設がされると考えています。

それぞれのPoPは、1つシステムではなく、数十のシステムから構成されています。PoP設備は、Tier4のデータセンターに設置されており、各国Tier1の異なる通信キャリアの専用線で冗長構成がとられており、SLAはファイブ・ナイン(99.999%)になっています。

99.999%は、当たり前ですが年間5.26分(約5分15秒)が許容停止時間ということになります。

Socket(ソケット)

各拠点については、Catoの2つ目の特徴のであるエッジデバイス、Socket(ソケット)を設置することになります。

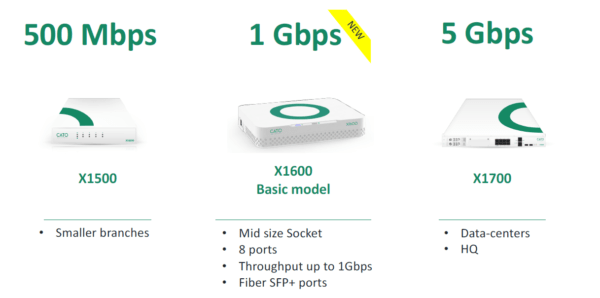

物理的なハードウェアデバイスと仮想アプライアンスが用意されています。以下は、物理デバイスのSocketとなります。

Socketは、手配するインターネット回線の条件によっては設定不要(ゼロタッチ)で、インターネット回線さえ接続すれば、最寄りのPoPへ自動的に接続が行われます。また、PoPで障害が発生した場合は、自動的に別のPoPへの再接続が行われます。

また、Socketのファームウェアのパッチ適用やバージョンアップについても、Catoクラウド側ですべてコントールを行い、自動でアップグレードが行われます(メンテナンスフリー)ので、これまでネットワークを構成していたルータやFirewall(UTM)、あるいはVPN装置のように定期的な(あるいは緊急の)パッチ適用や、バージョンアップ、あるいは、ハードウェア保守切れ対応などから開放されることになります。

既存ルータやFirewallをお持ちで、減価償却が残っている場合は、Socketを利用せずに、IPsecでCato PoPへ接続することも可能です。ただし、ScoketとIPsecとでは、障害時の責任分界点、管理機能が異なりますので、基本的にはSocketの利用を推奨しております。

他のSASEソリューションは、Socketを保有していなため、ルータやFirewallでのIPsec接続となりますが、その場合は、障害時の責任分界点が曖昧になる場合が多いので注意が必要です。

仮想アプライアンスであるvSocketについては、現在、AWS、Microsoft Azure、GCP、VMware(ESXi)に対応しております。

Catoクラウドを採用された殆どのお客様は、費用面や可用性を考慮した結果、専用線接続であるAWS Direct Connectや、Azure Express Routeの利用をやめ、vSocketを利用したインターネット接続への切替を行われています。

OCI(Oracle Cloud Infrastructure)、Alibaba Cloud のvSocketは現時点では未対応ですので、仮想ルータ等によるIPsec接続となります。それ以外にも、Cloud Interconnectと言う接続形態などもあります。

リモートアクセス

モバイル、リモートアクセス(ZTNA/SDP)については、各OSにCatoクライアントを提供しております。

Windows、macOS、iOS、Androidはもちろんのこと、珍しいところでは、Linuxにも対応をしております。Chrome bookにも対応。

Socketと同じくインターネットに接続して、Catoクラウドへ”接続(Connecting)”を行うことで最寄りのPoPへ接続が行われます。

Catoクライアントの常時起動設定(Always-On)も可能で、デバイス証明書認証、デバイスポスチャ機能も搭載されています。

Cato Management Application(管理ポータル)

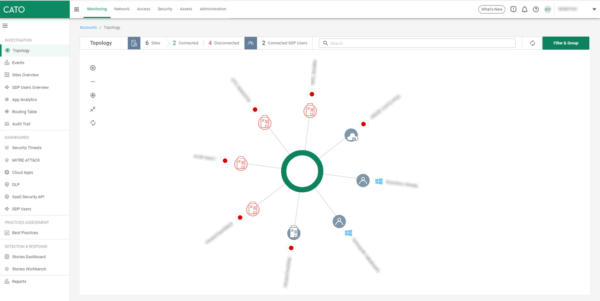

最後に、Catoの管理ポータル、Cato Management Application(CMA、旧:CC2)にて、ネットワークやセキュリティ設定から状況確認をすべてWebブラウザで実施します。

キャリアの提供するWAN回線とは異なり、各拠点で流れている通信量(Mbps)だけではなく、何のトラフィック(M365、Zoom)を誰(ユーザ、端末)が発生させているかがリアルタイムで確認することができます(もちろん過去に遡って確認することも可能)

拠点の帯域が逼迫した際などに非常に効果を発揮します。

Catoクラウドは、アプライアンスを単にクラウド化したソリューションや、他の企業ソリューションをM&Aで統合したソリューションとは異なり、SASEの概念・アーキテクトを元に、クラウドネイティブに実装が行われていますので、実際に導入・運用を行うご担当者の方が、Catoの管理ポータル(CMA)を見れば、その使い勝手の違いは一目瞭然かと思います。

まとめ

今回は、Cato Networks 社のCatoクラウドについてご紹介をしました。

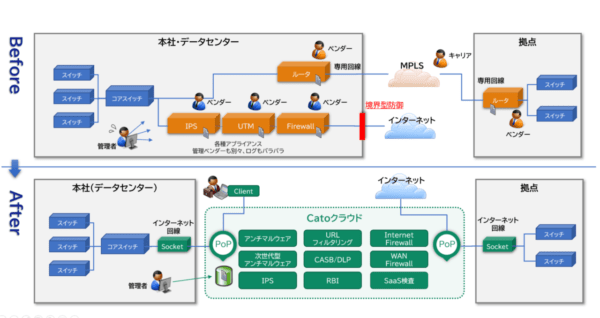

拠点間をつなぐことが役割だった”WAN”、および単一のセキュリティ機能を有した”アプライアンス”(Firewall、IPS、Proxyサーバ等)の積み重ね、また、コロナ禍でのハイブリッドワークで境界型防御はすでに限界を迎えています。

これらをやめて、SASE、Catoクラウドへ移行すると、以下のような非常にシンプルなイメージとなります。

“SASE”自体の知名度も低く、”Catoクラウド”、”Cato Networks”の知名度もはまだまだ低い状況です。

SCSKでは、前述のS4セミナーを始め、Catoクラウドのお客様導入事例制作や、FAQサイトの運営を行っておりますが、この度TechHarmony(技術ブログ)を開始し、皆様のお役に立てて、さらにCatoクラウドの知名度UPの貢献できればと考えております。