2024年11月に Cato Networksより、Catoクラウドのルート証明書が更新される旨の下記アナウンスがありました。

FAQ for the New Default Cato Certificate for TLS Inspection

現在のルート証明書は、有効期限が2025年10月29日までとなっています。この期限前までに各Catoクラウド環境にて新しいルート証明書への切り替え作業が必要です。

SCSKのご契約者様向けFAQサイトにも詳細を掲載しておりますが、本件に関するお問い合わせを多数いただいていることから、この記事でも対応方法、よくあるご質問等をご説明します。

この記事の要約

現在、Catoクラウドのルート証明書は、有効期限が2025年10月29日までのもの(旧証明書)と、2034年3月3日までもの(新証明書)の2種類が存在します。

2024年11月以前は旧証明書のみが配布されていたため、ご利用の多くのお客様は、新証明書への切り替えを行う必要があります。

ルート証明書は、端末側では新旧の両方をインストール可能です。しかしながら、Catoクラウド側で利用されるルート証明書は1つのみのため、すべての端末で新証明書のインストールが完了した後に、Cato管理画面から証明書の切り替えを行います。この作業は、旧証明書の有効期限である2025年10月29日までに完了する必要があります。

WindowsでCatoクライアントをご利用の場合は新旧証明書が自動でインストールされますが、macOS、Linux、iOS(iPhone/iPad)、Androidについては、新証明書を手動でインストールする必要があります(※macOSは例外があるため記事内容をご参照ください)。また、Catoクライアントをインストールしていない端末は、どのOSであっても新証明書の手動インストールが必要です。

ただし、Catoのルート証明書を利用せず、お客様独自のルート証明書を利用されている場合は、本対応の対象外となります。

前提情報

Catoクラウドのルート証明書とは?

Catoクラウドには、TLS Inspectionという機能があります。これは、暗号化されたHTTPSトラフィックをCato PoP上で検査する仕組みで、セキュリティ上重要な機能です。TLS Inspectionが有効な環境では、端末がHTTPS接続を行う際にCatoクラウドのルート証明書が使用されます。そのため、Catoクラウドを経由して通信するすべての端末に、このルート証明書のインストールが必要となります。

また、ルート証明書はTLS Inspectionの他に、Firewall等での通信Block/Warning時の警告画面を表示するときにも使用されています。このため、TLS Inspectionを利用していない場合であっても、端末にルート証明書のインストールが必要です。

証明書の有効期限切れとは?

すべての電子証明書には有効期限があり、期限を過ぎると使えなくなってしまいます。

Catoクラウドの既存のルート証明書は10年の有効期限で発行されており、2025年10月29日に期限切れとなります。これ以降は使用することができないため、もし新しいルート証明書に切り替えをしなかった場合、HTTPSのWebページが表示できなくなる等の影響があります。

本記事では、以降の項目にて新しいルート証明書への切り替え方法をご案内していきます。

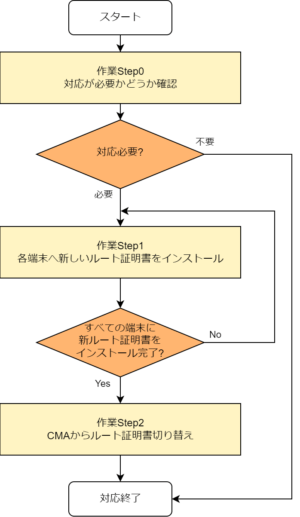

対応フローチャート

まず、対応の流れは以下となります。

作業Step0: 対応が必要かどうか確認

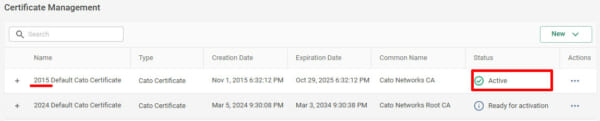

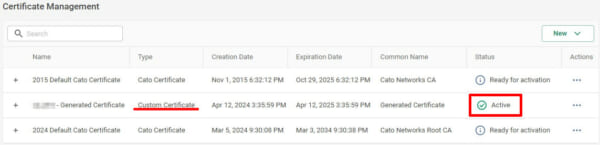

ご利用の環境で対応が必要かどうかは、CMA(Cato管理画面)から確認可能です。Security > Certificate Management から、現在有効となっているルート証明書がどれなのかをご確認ください。

「2015~」と「2024~」の行があり、2015のほうが「Active」になっている場合

?️対応が必要です。「2024~」への切り替えを行う必要があります。Step1へ進んでください。

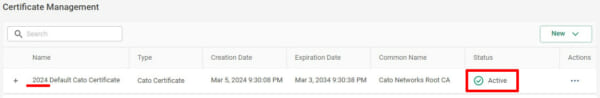

「2024~」の1行のみがあり「Active」になっている場合

?️対応は不要です。2024年11月以降で開設されたアカウントのため、すでに新しい証明書が適用されています。

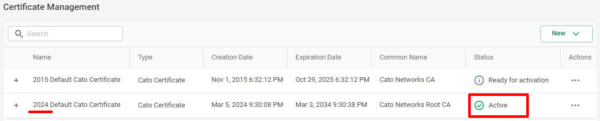

「2015~」と「2024~」の行があり、2024のほうが「Active」になっている場合

?️対応は不要です。すでに切り替えが完了しています。

「Custom Certificate」が「Active」になっている場合

?️対応は不要です。Catoのルート証明書ではない独自証明書を利用されています。証明書期限はご自身で管理をお願いいたします。

作業Step1: 各端末へ新しいルート証明書をインストール

Catoクラウドを使用するすべての端末に、新しいルート証明書をインストールし、新旧両方の証明書が入っている状態にします。OSや利用状況ごとに必要な対応が異なる点にご注意ください。

Windowsで、Catoクライアントをインストールしている端末

Catoクライアントがアップグレードされる際に、新証明書が自動でインストールされます。クライアントがバージョン5.11以上であれば新証明書もインストール済みです。もしそれ以下の場合には最新バージョンにアップグレードしてください。

macOSで、Catoクライアントをインストールしている端末

クライアントバージョン5.7以上を新規にインストールした場合は、新証明書・旧証明書の両方が自動でインストールされますので、対応不要です。

5.6以下をご利用中の場合、または5.6以下から5.7以上へアップグレードした場合には、新証明書が自動でインストールされません。新証明書の配布・インストールが必要です。

また、いずれの場合も、キーチェーンアクセスからCatoのルート証明書を信頼設定してください。

Linux、iOS、Androidで、Catoクライアントをインストールしている端末

新証明書が自動でインストールされません。新証明書の配布・インストールが必要です。

なお、Linux・Androidは TLS Inspectionの対象外ですが、ルート証明書はFirewall等の警告画面の表示にも使用されているため、インストールが必要です。

OSを問わず、Catoクライアント未導入で、Catoのネットワーク内にある端末

拠点内の据え置きPCなど、Catoクライアントをインストールしていない、Catoのルート証明書のみを導入している端末では、新証明書が自動でインストールされません。新証明書の配布・インストールが必要です。

各OSの証明書導入手順

新しいルート証明書は、Catoダウンロードサイトより入手可能です。

また、各OSへの導入手順は、以下のCato KnowledgeBase をご参照ください。

| Windows | Installing the Cato Certificate on Windows Devices |

| macOS | Installing the Cato Certificate on macOS Devices |

| iOS | Installing the Cato Certificate on iOS Devices |

| Android | Installing the Cato Certificate on Android Devices |

| Linux | 環境ごとに異なるため、OSのドキュメント等をご確認ください |

なお、各端末への新証明書の配布・インストールは、手動での対応の他、ご利用のActive DirectoryやMDM・端末管理システムから配布する方法もあります。

作業Step2: CMAからルート証明書を切り替え

Cato側で利用する証明書を、新証明書に切り替えます。

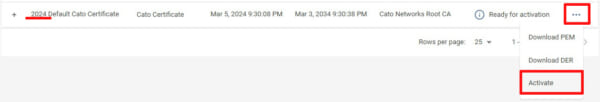

CMAで Security > Certificate Management を開きます。「2024~」の行の右端「…」から「Activate」をクリックします。

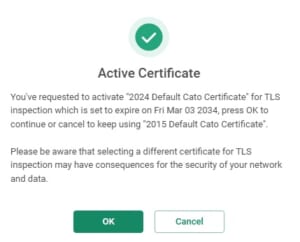

切り替えの確認画面が表示されます。「OK」をクリックします。

切り替えすると以下のように「2024~」のほうが「Active」となります。

以上で、ルート証明書の切り替え作業は完了です。

よくあるご質問

ルート証明書の切り替えに関し、これまでにいただいているご質問をご紹介します。

端末に新・旧両方の証明書をインストールして問題ないのか

はい。両方の証明書が入っていても、OSやCatoクライアントの動作には問題ありません。

旧証明書を入手したいときはどうしたらよいか

Catoダウンロードサイトから入手できる証明書は、すでに新証明書となっています。旧証明書が必要な際は、CMAにログインし Security > Certificate Management を表示、「2015~」行の右端「…」をクリックしダウンロードしてください。

TLS Inspectionを利用していないが、証明書更新は必要なのか

必要です。ルート証明書はTLS Inspectionの他に、Firewall等の警告画面を表示するときにも使用されているためです。

なお、Catoクラウドの機能を有効活用いただくため、TLS InspectionはONとすることを強くおすすめしております。

端末側で旧証明書・新証明書を見分けるにはどうしたらいいか

証明書のCommon Name(CN)が異なりますので、表示される名前で判別可能です。

- 旧証明書(2015) ⇒ Cato Networks CA

- 新証明書(2024) ⇒ Cato Networks Root CA

もちろん有効期限で見分けることも可能です。

新証明書へ切り替え後、一部の端末のみWebサイトが正しく表示できない

当該端末に新証明書がインストールされていない可能性があります。端末側を確認してください。

新証明書へ切り替え後、特定のアプリケーションやブラウザのみ利用不可となった

アプリケーションやブラウザによっては、OSの証明書を参照しないものがあります。その場合、当該アプリケーションへ個別に新証明書を設定する必要があります。

例) JavaSE、Git、IntelliJ、Firefox Developer Edition、Waterfox等

新証明書に切り替えしたが、旧証明書を使うよう戻したい

「2015」のほうの証明書をActivateすることで戻せます。切り替え・切り戻しに回数等の制限は無く、何度でも可能です。

切り替え完了後、旧証明書はどうしたらよいか

端末側の旧証明書はそのままで差し支えありませんが、削除しても問題ありません。CMA側は、現時点ではそのまま表示され続けます。今後削除されるかどうかは未定です。

今後もこのような証明書更新が発生するのか

新証明書の期限が2034年のため、2033年に同様の更新が必要となる予定です。

最後に

以上、ルート証明書更新についてのご案内でした。期限は2025年10月29日ですが、早めの対応をお願いいたします。

ご不明な点がありましたら、SCSKをはじめ、Catoクラウドのライセンス提供元へお問い合わせください。