Catoクラウドの3つのファイアウォール機能の一つ、「LAN Firewall」の設定方法の紹介記事です。

2025年7月の機能リニューアルに準拠した操作方法、注意事項を説明いたします。

はじめに:LAN Firewallとは?

Catoクラウドは、以下の通り3種類のファイアウォール機能を有しています。

| 名称 | 役割 |

| Internet Firewall | Catoのネットワークを経由してインターネットへ接続する際のアクセス制御 |

| WAN Firewall | Catoのネットワークを経由する、拠点内リソースへのアクセス制御 |

| LAN Firewall | Catoのネットワークを経由しない、Socket経由での拠点配下の通信の制御 |

上記の通り、LAN Firewallは「Catoのプライベートバックボーンを経由させない」

挙動をとることができるという特徴があります。

CatoのSocketはVLANの管理用機能も有しているため、

- 部門や機能ごとにセグメントを分けて、各セグメント間の通信は拒否させる

- サーバ用セグメントに存在する特定のサーバだけは接続可能とする

といった、拠点内の通信制御としてよく見られる機能をCatoクラウドで完結させることが可能です。

LAN Firewall自体は従来からCatoの一機能として存在していましたが、

本機能は2025年7月に大規模なリニューアルが実施されました。

従来のLAN Firewallを設定していた場合、Catoによる設定の自動移行が実施されます。

移行後は本記事の記載にあるような形で設定の確認・変更を行うことになるのでご注意ください。

LAN Firewallの設定

設定画面と2つの「Rule」

従来、LAN Firewallの設定は各Sitesの設定画面から個別に管理する必要がありました。

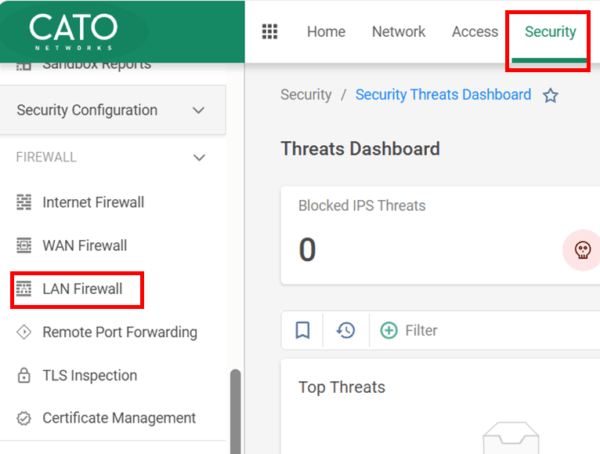

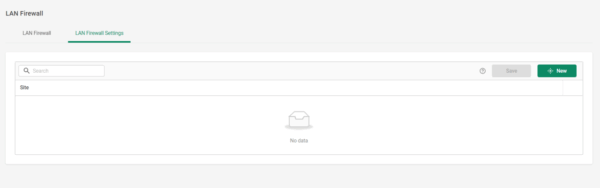

2025年7月のアップデートにより、LAN Firewallの設定は[Security] > [Firewall]配下に移動されました。

3種類のファイアウォールがメニュー上で並ぶようになり、直感的にわかりやすい配置となりました!

LAN Firewallには、異なる役割を持つ2つのルールが存在します。

それぞれの設定方法について、以降のセクションにて説明していきます。

| 名称 | 役割 |

| Network Rule | 「どの通信をLAN Firewallでの制御対象とするか」を設定するルールです。 このルールで定義されていない通信は、WAN Firewallの適用対象になります。 |

| Security Rule | 条件に応じて通信の許可/ブロックを指定するルールです。 一般的にイメージされるファイアウォールのルールがこちらです。 「Network Rule」の配下に配置され、 親にあたる「Network Rule」の条件を満たす通信にのみ適用されます。 |

Network Ruleの作成

リニューアルされたLAN Firewallですが、従来通り「暗黙のWAN転送」の仕様が採用されています。

つまり、「LAN経由」とルールで指定されていない通信は全てCato PoPへ転送され、他のSite宛の通信と同様にWAN Firewallを経由してから元のSiteへ再転送という挙動をとることになります。

この、「どの通信はWANを経由させないか」を指定するルールが「Network Rule」です。

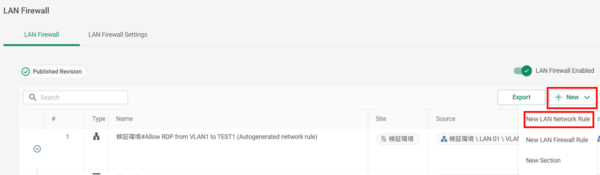

[Security] > [Firewall] > [LAN Firewall]にて、

[LAN Firewall]タブの「New > New LAN Network Rule」を選択すると新規作成が可能です。

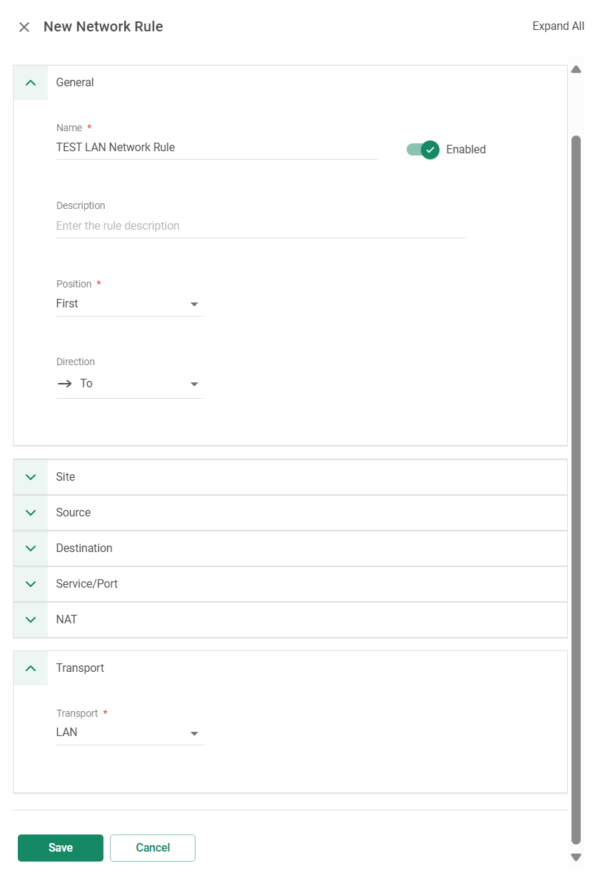

| 項目名 | 役割 |

| General | ルールの名前や配置位置、適用する通信方向を定義します。 他のファイアウォールと同様のものです。 |

| Site | 適用対象とするSiteを指定します。デフォルトだと「Any」となっていますが、 デフォルトのままだと文字通り「全てのSite」に適用されてしまいます。 例えば、VLAN IDを用いて通信を制御するルールを作成したとして、 同名のVLAN IDを使用するSiteすべてに適用されることになります。 適用したくない拠点にまで適用されるリスクがあるため、極力対象を絞るほうが安全でしょう。 |

| Source | 適用対象とする通信の「接続元」を指定します。 固定のIPアドレスやIPレンジ、VLAN、Network Interface等を指定可能です。 従来通りに個別のSiteで作成したVLAN/サブネットを対象とする場合は、 「Site Network Subnet」から選択することとなるでしょう。 Internet FirewallやWAN Firewallとは異なり、 |

| Destination | 適用対象とする通信の「接続先」を指定します。 指定方法は「Source」同様です。 |

| Service/Port | 対象とする通信を、HTTP等のプロトコル、または宛先ポートで絞ることが可能です。 後程作成する「LAN Firewall Rule」で指定する形としても問題ありません。 適用対象をより確実に絞り込みたい場合は、こちらで指定すると良いかもしれません。 |

| NAT | 行きの通信について、NATを適用して接続元IPアドレスを固定することが可能です。 |

| Transport | 適用対象を、LAN経由(PoPを通さない)またはWAN経由(PoPを通す)とするよう指定します。 基本的に、LAN Firewallを使う以上は「LAN」とすることが多いでしょう。 「WAN」を指定した場合、PoPを経由させることは継続しつつ WAN Firewallよりも優先度の高い制御としてLAN Firewallを適用することになります。 |

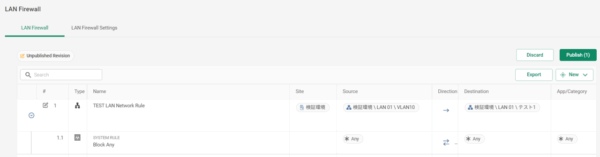

設定を作成し「Save」をクリックすれば、新しいNetwork Ruleが作成されたことを確認できます。

Security Ruleの作成

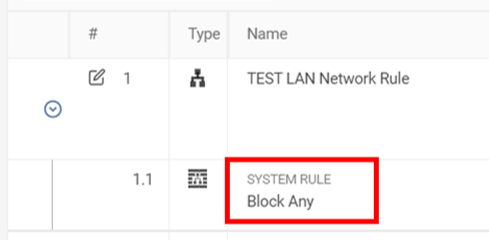

Network Ruleで指定した対象の通信について、具体的な制御を行うのがSecurity Ruleです。

最低でも1つ「Allow」とするSecurity Ruleを設定しなければ、

Network Ruleで指定された対象の通信は全て、暗黙のBlockの対象とされてしまいます。

定義漏れが無いよう注意しましょう。

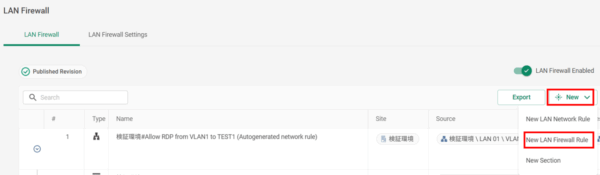

[Security] > [Firewall] > [LAN Firewall]にて、

[LAN Firewall]タブの「New > New LAN Firewall Rule」を選択すると新規作成が可能です。

| 項目名 | 役割 |

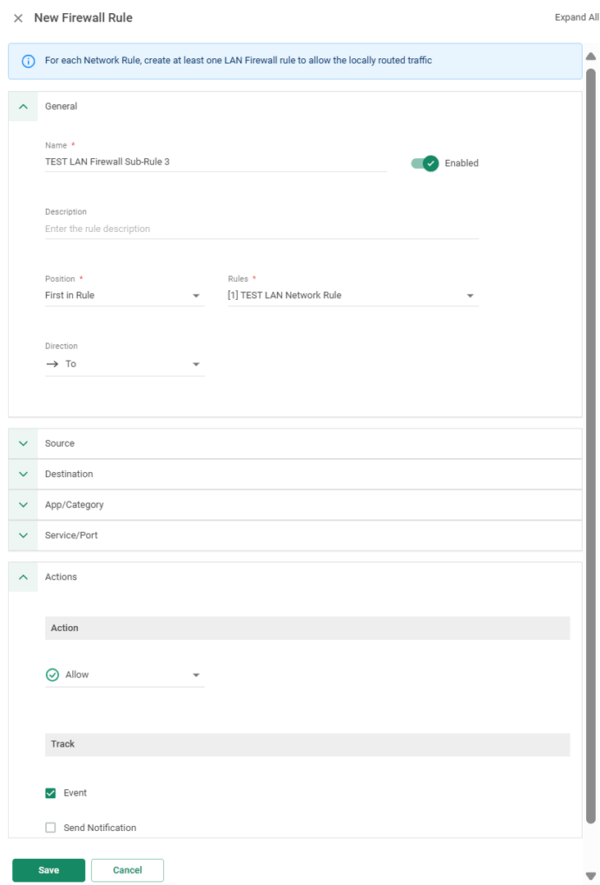

| General | ルールの名前や配置位置、適用する通信方向を定義します。 基本的に他のファイアウォールと同様ですが、 「どのNetwork Ruleに紐づけるか」を明示する必要があるという独自の特徴があります。 |

| Source | 適用対象とする通信の「接続元」を指定します。 固定のIPアドレスやIPレンジ、VLAN、Network Interface等を指定可能です。 従来通りに個別のSiteで作成したVLAN/サブネットを対象とする場合は、 「Site Network Subnet」から選択することとなるでしょう。 Internet FirewallやWAN Firewallとは異なり、 基本的にLAN Network Ruleの同名の項目とほぼ同じですが、 |

| Destination | 適用対象とする通信の「接続先」を指定します。 指定方法は「Source」同様です。 |

| App/Category | 後述する「Layer 7設定」を有効化しているSiteに限り使用可能な項目です。 ※有効化されていない状態で設定した場合、正常に動作しない場合があるとされています。 対象とするアプリケーションを指定できます。 |

| Service/Port | 対象とする通信を、HTTP等のプロトコル、または宛先ポートで絞ることが可能です。 例えば「HTTPアクセスは許可」「RDPやSSHは不許可」といったルールの作成に利用します。 |

| Action | 許可/不許可を設定します。 当該ルールにHitした場合の、イベント生成/メール通知の有無も指定可能です。 イベント生成については、トラブル時の確認のため原則有効とすることを推奨します。 |

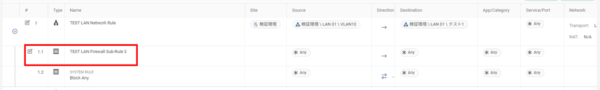

設定を作成し「Save」をクリックすれば、新しいSecurity Ruleが作成されます。

Security Ruleは、対応するNetwork Ruleの配下に存在することが確認できるでしょう。

Layer 7機能の概要、有効化手順

今回のリニューアルにおいて「Next Gen LAN Firewall」として大きくアピールされているのが、

Layer 7に対応した制御機能です。

具体的には、従来の仕様と比べて下記のような違いがあります。

Next Gen LAN Firewall:上記の制御に加え、アプリケーション層の内容を参照した制御も可能

例えば、SMBによるファイル共有を許可する上で、セキュリティに優れるSMBv3のみを許可する、

Windowsのアプリケーション全般を識別し、それだけを許可する、等の制御が可能となります。

本機能は、デフォルトでは無効となっています。有効にした場合にSocketで実施する処理が増え、

スループットが低下するリスクが存在するためです。

無効であっても、従来通りのLAN Firewallとしては正常に機能します。

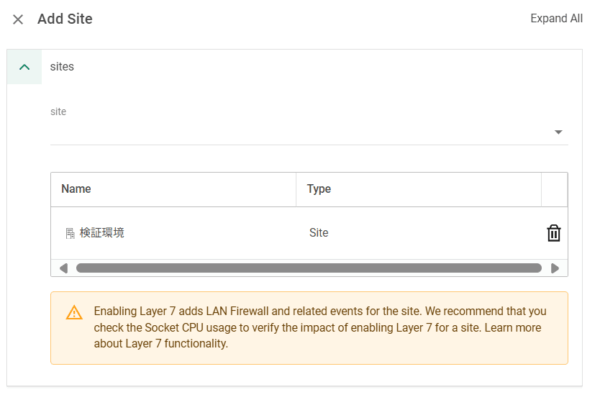

有効化したい場合、[Security] > [Firewall] > [LAN Firewall]にて、

[LAN Firewall Settings]タブへ移動します。

上記画面で「New」を選択することで、Site単位での有効化設定が可能です。

通信量の多いSiteは対象外とする、テスト用の拠点でのみ有効にする、といった処置も行えます。

終わりに

従来よりInternet FirewallやWAN Firewallとは異なる操作方法であったLAN Firewallですが、

今回のリニューアルで大規模な変更が加えられました。

うまく使いこなせば、CatoのPoPへと向かう通信を減らし、

通信帯域を一定程度削減するといった効果を得られる場合もあります。

本記事も参考にしつつ、ぜひ活用を検討してください。