本記事は TechHarmony Advent Calendar 2024 12/13付の記事です。 本記事は TechHarmony Advent Calendar 2024 12/13付の記事です。 |

SCSK 技術ブログ「TechHarmony」で今年も12月1日から25日までのアドベントカレンダー企画が開催されており、Catoクラウドチームは、12/5から12/14の10記事を担当しています。ちなみに、昨年(2023年)は、7記事を担当しました。

さて、今回は比較的問い合わせが多い、SOC、つまりCatoクラウドにおけるセキュリティ監視、運用についての記事となります。

SOCについて

まず最初に、SOC(Security Operation Center)は、皆さんご存知の通り 24時間365日体制でシステムやネットワークを常時監視を行い、サイバー攻撃を含む異常な動作の検出や、インシデント兆候をいち早く検知し、検知した脅威について、専門知識を有するセキュリティアナリストが調査、分析を行い、発生状況、影響範囲の特定を行い、速やかにCSIRT(Computer Security Incident Response Team)などと連携(通知・通報)を行う組織のことです。

場合によっては、SOC で原因の特定や、対応策のアドバイスまでを行うこともありますが、多くの場合 SOC は脅威の検知検出から通知を行うまでが役割で、その後の対応については、CSIRT が担います。

CSIRT が、インシデントからの復旧、原因追跡、再発防止策の策定などを担当します。

昨今、サイバー攻撃の高度化・巧妙化により、侵入から被害を受けるまでの時間が極端に短くなっているため、いち早く検知を行うためには 24時間365日のセキュリティ監視、つまり SOC が不可欠になって来ています。

特に、標的型メールやランサムウェア、サプライチェーン攻撃の被害が年々増加しており、自社だけではなく、セキュリティレベルが高くない海外拠点や委託先企業を経由した攻撃(サプライチェーン攻撃)からも自社を守る必要性が高まっています。また、IoTデバイス普及により、IoT/OTのセキュリティリスクも高まってきています。

さらに、サイバー攻撃者も生成AIをフル活用しており、攻撃が多様化・複雑化しているため、セキュリティ製品で検知されたログやアラート分析においても、最新の専門知識を有するセキュリティアナリストが必須となっており、調査・分析レベルも飛躍的に上がってきています。

Catoクラウドにおけるセキュリティについて

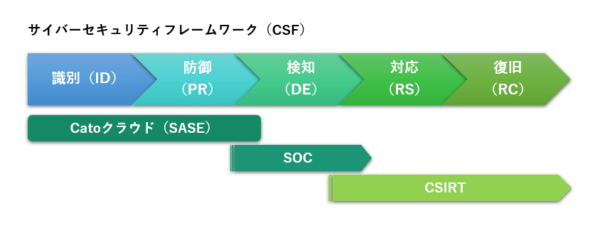

Catoクラウドは、SASE(Secure Access Service Edge、サッシー)であるため、サイバーセキュリティフレームワーク(CSF)を例にとると、”識別”、”防御”から一部”検知”までをカバーしています。

Catoクラウドの標準サービスに含まれるセキュリティ機能は、FWaaS(Firewall-as-a-Service)とSWG(Secure Web Gateway)の機能に限定されますので、マルウェア対策や、ランサムウェアを含むサイバー攻撃の検出・防御を行うには、セキュリティオプションである Threat Prevention を選択する必要があります。

セキュリティオプションの Threat Prevention には、パターンファイルマッチングのアンチマルウェア(Anti-Malware)、機械学習エンジンを用いた振る舞い検知を行う次世代型アンチマルウェア(Next Generation Anti-Malware)、Catoクラウドで最もセキュリティ効果が高い IPS、不正なドメインへのアクセスをブロックする DNS Protection 、不審なアクセスをモニタリングする Suspicious Activity Monitoring(SAM)、Threat Intelligence、インライン AI/ML、アンチフィッシングなどの基本的な脅威対策がすべて含まれています。

標準サービスである FWaaS、SWGと、セキュリティオプションである Threat Prevention(AM/NGAM/IPS/DNS Protection/SAM等)が、CSFにおける”識別”、”防御”を担いますが、この”防御”の結果が、Catoのログ(Event)として出力されることになります。

また、Catoクラウドは、SASE の領域だけではなく、エンドポイントまでカバーしたEndpoint Security として EPP(Endpoint Protection Platform)が現在オプションとして提供されており、サードパーティEDRとの連携も可能となっていますが、EDR(Endpoint Detection and Response)についてもサービス提供が予定されています。

Catoクラウドのセキュリティ検知(確認)について

検知について、より具体的な例を含めてご紹介します。

標準サービスであるFWaaS、SWGについては、Catoクラウドでは、Internet Firewallのセキュリティポリシー設定になります。

※ちなみに、CatoクラウドのFWaaSは、3つのFirewall(Internet Firewall/WAN Firewall/LAN Firewall)があります。

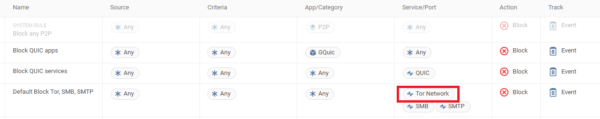

あくまで一例となりますが、Internet FirewallでCatoクラウドのデフォルトポリシー設定で、Tor Network のブロックがあります。

Tor(トーア)とは、インターネット上で高度な匿名性を実現する通信システムのことです。Tor Browserを利用し、複数サーバ(ノード)を経由させることで、発信元を秘匿することが可能となります。

Tor の自体は、一部の国では利用が制限されていますが、日本を含め多くの国では合法です。しかしながら、匿名性を利用し犯罪が行われることが多く、また、ダークウェブへのアクセスが可能なため、不正なサイトやマルウェアに感染するリスクが高まります。

つまり、企業での利用は禁止すべきであると言えます。

そのため、Catoクラウドのデフォルトのポリシー設定で禁止(Block)され、ログ(Event)出力が行われています。

ポリシーのトラッキング(Track)をログ出力でなく、管理者へのメール通知に変更することも可能ですが、Firewallログをメール通知するのはあまり得策であるとは言えません。

つまり、このログ(Event)をどのようなタイミング(リアルタイム、日次、週次、月次など)で確認するかがポイントとなります。

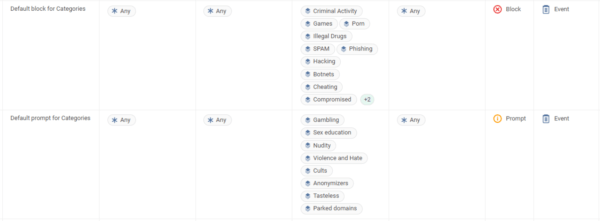

次に、SWGについても同じです。

SWGは、デフォルトポリシー設定で、各カテゴリーが、注意喚起(Prompt)と禁止(Block)に分類されています。

これも一例となりますが、SWG のカテゴリである「Anonymizers」の中には、先程のTorに関する”Tor Project”が含まれているのはもちろんのこと、Ultrasurf や Surfshark と言った様々なVPNサービスも含まれています。

これら VPN サービスをユーザが利用するとCatoクラウドのセキュリティ検査を回避することになるため、企業での利用は禁止すべきであると言えます。

つまり、Catoクラウドのデフォルトの SWG ポリシー設定で注意喚起(Prompt)または禁止(Block)され、ログ(Event)出力が行われていますので、これらのログ(Event)についても、何らかのタイミング(リアルタイム、日次、週次、月次)で確認する必要があるということになります。

セキュリティオプションであるThreat Prevention(AM/NGAM/IPS/DNS Protection/SAM等)についても同様です。

Threat Preventionは、さきほどのFirewallポリシーとは異なり、IPSについては、検知時にメール通知する設定を行っているケースが多いですが、AM、NGAM、DNS Protection、SAMなど、Catoクラウドでは検知件数が多いので、ログ出力のみとしているケースが殆どです。

従業員 2,000名規模の企業で1ヶ月間で発生しているログ件数を以下に示します。

| Event Type | Event Sub Type | 発生件数(月間) |

| Security | Anti Malware | 5,000,000~10,000,000 件 |

| NG Anti Malware | 500~1,000 件 | |

| IPS | 5,000~10,000 件 | |

| DNS Protection | 100~500 件 | |

| Suspicious Activity | 100,000~500,000 件 |

上記には許可(Allow)も含まれていますので、実際の禁止(Block)や、リスクレベルが高い(High)の件数は、それほど多くはありませんが、一定の企業規模を超えると、メール通知が可能な件数ではないことをご理解いただけると思います。

AM、NGAMは、マルウェアを検知し、禁止(Block)したログを確認する必要があるのは言うまでもありません。

IPSについては、ほぼ禁止(Block)のログのみとなりますので、それぞれ確認が必要となります。IPSのBlockは、シグニチャID(Signature ID)から確認を行います。Catoクラウドでは、Signature IDは、cid_***、sid_***、feed_***と言ったシグニチャIDが割り振られています。

一例ですが、cid_heur_suspicious の場合は、CatoクラウドのIPSが不審なボットネットへのアクセスと認識(シグニチャ一致)し、通信の遮断をしていますので、アクセス先のドメインの調査が必要です。Threat Name、Threat Referenceを確認し、外部情報等から、マルウェアが利用しているサイトである場合は、そのアクセス元のユーザ(端末)を確認する必要があり、そのユーザが意図した操作によるものなのか?もしそうでない場合は、端末のウィルススキャンを実施するなどが必要になります。

DNS Securityは、Catoクラウドで、禁止(Block)、許可(Allow)が自動で実施されています。IPSと同じく、シグニチャID(Signature ID)が割り振られていますが、DNS Securityについては、DNS Protection Categoryを確認する必要があります。頻繁にBlockされているURL(Webサイト)に問題がないか?フィッシングサイトではないか?もし問題があった場合には、そのWebサイトへ何度もアクセスを実施しているユーザ(端末)を確認する必要があります。

一例ですが、Signature ID:cid_dns_feed_block_newly_registered_domains 、DNS Protection Category が Newly Registered Domains の場合は、最近(過去2週間以内)に取得された新しいドメインへのアクセスであるため(マルウェアサイトである可能性があるので)通信が遮断されていますので、そのドメインへのアクセスがユーザが意図したものであるかどうかの確認が必要になります。

Suspicious Activity(不審な行動)についても、IPSやDNS Securityと同様ですが、基本的には、Suspicious Activity “Monitoring” なので、禁止(Block)等は行われず、モニタリング(Monitoring)のみとなりますので、定期的な確認のみが必要になります。

いずれにせよ、何らかのタイミングでログの確認が必要である、ということはご理解いただけたのではないかと思います。

検知(確認)のタイミングについて

Catoクラウドが、”識別”、”防御”を実施し、ログ出力を実施しますので、そのログをどのようなタイミングで人間が”検知”、つまり確認・判断をするかがポイントになります。

もちろん最も良いのは、24時間365日のリアルタイム、つまりSOCとなりますが、それが難しい場合は、24時間毎(日次、あるいは営業日)、週に1度(週次)、月に1度(月次)などになりますが、少なくとも、1ヵ月に一度は確認をすべきと考えています。

また、Catoクラウドでは、前述の FWaaS、SWG、Threat Prevention は、すべてリアルタイム防御となっていますが、検知については、ネットワークのトラフィックや、エンドポイントの振る舞いなどの各種ログを、独自の AI や機械学習アルゴリズムによって分析し、セキュリティ上の攻撃や脅威を自動的に検知する機能もすでに提供されています。

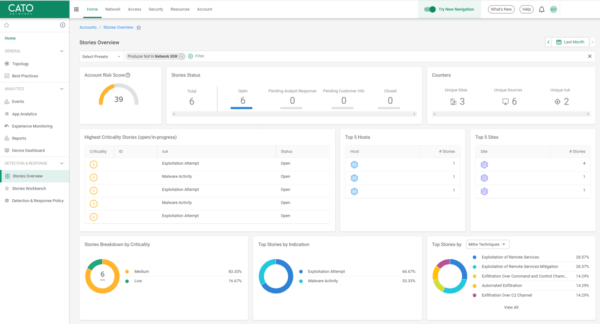

XDR (Extended Detection and Response) と呼ばれており、問題を早期に発見・対処することを目的として、検知された問題を確認するダッシュボードやそれを分析するための一連のツールが用意されています。

XDRについては、以下のご覧ください。

Catoクラウドでが、セキュリティインシデントとして判断したものを「ストーリー(Stories)」と呼びます。

1つのストーリーは、基本的に異なるセキュリティ上の問題を示していますので、ストーリー単位で運用を行っていくことになります。

以下は、ストーリーのダッシュボード(Stories Overview)です。

[HOME]>[Stories Overview](旧CMA:[Monitoring]>[Stories Dashboard])

Catoクラウドがストーリーと判断したインシデントが発生した際にメール通知をする機能もありますので、まずは、Catoクラウドのストーリーを自社のセキュリティ運用へ組み込むことが効率的であると言えます。

また、XDRは、追加オプション(XDR Security Pro)で、Catoクラウドの各セキュリティ機能(EPPを含む)のログはもちろん、外部のEDR(Microsoft Defender、CrowdStrike、SentinelOne)とのログ連携も可能となり、さらに、AIベースの脅威ハンティング(Threat Hunting)や、ユーザー行動分析(User Behavioral Analysis)が行われ、インシデントライフサイクル管理が可能となります。

将来的には、Microsoft Defender for Office 365や、CSPMソリューションとの連携も予定されています。

Catoクラウドでは、AIの活用が進んでおり、ストーリー発生時に、過去の同様のストーリーを自動で抽出して表示する機能や、生成AIを利用しストーリーのサマリー情報を表示する機能もすでに実装されています。

今後も人間が行っている作業全般をAIが代替していく方針で計画されているため、人手によるログ確認、SOCではなく、XDR Security を主体としたセキュリティ管理へ移行することが、管理品質や運用効率を含めて良いのではないかと考えています。

まとめ

SCSKでは、2022年1月にCatoクラウドに対応したSOCサービスをリリースしています。

すでに複数のお客様でSOCをご利用いただいており、以下の導入事例 マルホ様でもSOCをご利用いただいております。

SOCの24時間365日リアルタイム監視ではなく、月に一度、月次のタイミングでの確認を支援する月例報告会サービスもご提供しております。

月例報告書を作成し、報告会を行うサービスで、上記の記事は、少し古いバージョンですが、月次報告書(別紙)のサンプルレポートを掲載しています。

セキュリティの観点においては、Catoクラウドのログ(Event)をすべて集計し、傾向分析(前月比較)を実施しています。

Security(Event_Type)集計し、Internet Firewall、Anti Malware、NG Anti Malware、IPS、DNS Protection、Suspicious Activityなどを Event_Sub_Type毎でログ集計し、前月との比較を実施しています。

さらに、Event_Sub_Type の集計もしているため、Internet Firewallにおいては、各ポリシー毎のログ集計、SWGではカテゴリ毎のログ集計を実施しています。DNS Protection、Suspicious Activityなども同じです。

まずは、SOCを利用される前に、月例報告会を試されて自社のログ状況を把握されることから始められてどうしょうか。

現在、当社の月次レポートサービスをお試しいただけるキャンペーンを実施していますので、Catoクラウドをすでにご利用のお客様は、ぜひご検討ください。

※もちろん、SCSKでなく他のパートナーからCatoクラウドを契約されているお客様もご利用可能です。

SOCを含め、Catoクラウドのセキュリティ運用にお悩み方がいらっしゃれば、遠慮なくお問い合わせください。