こんにちは!Catoクラウド担当、佐藤と申します。

約1か月前に新人研修が終わり、初期配属でCatoクラウドを担当することになりました。

今回は、CatoクラウドのvSocket構築の手順を解説いたします。

私自身もまだまだ勉強中ですので、そういった目線で感じたことや、つまずいたポイントなどを共有できればと思います!

はじめに

近年、クラウドサービスはますます進化しており、多くの組織でオンプレミスからクラウドへの移行が進んでいます。

その中で、AWSなどのクラウド環境とCatoクラウドを連携させたいと考えている方も多いのではないでしょうか?

この記事では、AWS環境上にvSocketを構築し、Catoクラウドと接続するまでの手順を紹介します。

手順説明では、実際に私が検証した際の設定を表示して進めていきますので、「簡単に試してみたい!」という方は、画像内で入力されている設定を参考にしていただけると幸いです。(小さくて見えずらいかもですが…)

事前準備

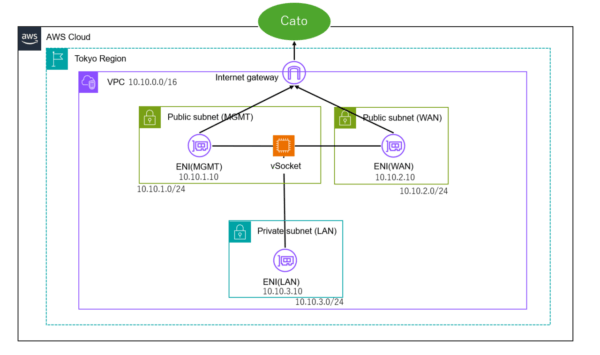

通常、組織のネットワーク環境をCatoクラウドへ接続するためには、Socketと呼ばれる実機アプライアンスが必要です。しかし、パブリッククラウド環境(今回はAWS)とCatoクラウドを接続する場合は、vSocket(virtual Socket)という仮想アプライアンスをAWS環境上に構築し、Siteと接続することでクラウド環境をCatoネットワークに統合することができます。

AWS上にvSocketを構築するにあたり、以下3つのサブネットが必要です。

- MGMTサブネット(public):vSocketの管理用

- WANサブネット(public):vSocketとCatoクラウドを接続する外部通信用

- LANサブネット(private):vSocketと内部環境を接続する内部通信用

vSocket構築手順

vSocketの構築手順の解説をしていきます。

以下のステップで設定を進めます。

2. AWS設定

2-1. Elastic IPアドレス取得

2-2. VPC作成

2-3. サブネット作成

2-4. インターネットゲートウェイ設定

2-5. セキュリティグループ設定

2-6. インターフェイス設定

2-7. ルートテーブル設定(MGMT・WAN用)

2-8. ルートテーブル設定(LAN用)

2-9. インスタンス起動

3. 接続確認

内容については今後変更の可能性がありますこと、ご了承ください。

図例は一例としてご参考いただけますと幸いです。

Cato社が提供する最新版の構築手順は下記となりますので、ご参照ください。

https://support.catonetworks.com/hc/en-us/articles/4413273479825-Configuring-an-AWS-vSocket-Site

本記事と上記ナレッジベースの内容に差異がある場合、ナレッジベースの内容を優先してください。

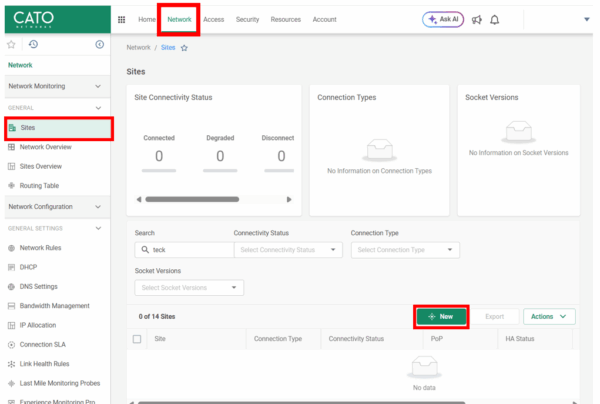

1. Catoクラウド vSocket Siteの設定

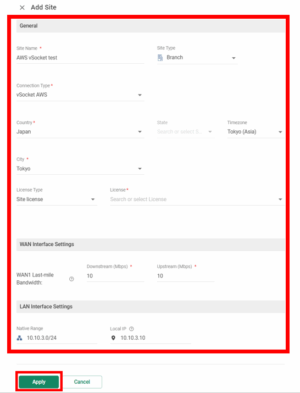

Catoクラウドの管理ポータルであるCMA(Cato Management Application)上でvSocketと紐づけるSiteの設定を行います。

1. CMAのメニューから、「Network>Site」をクリック

2.「New」をクリック

3. Add Siteウィンドウ設定をで各種設定を行い、「Apply」をクリックします。

• Site Type : 適切なものを選択

• Connection Type : vSocket AWSを選択

• Country : 使用する国を選択

• State : 使用する地域を選択

• Time Zone : 使用するタイムゾーンを選択

• License Type/Licence:利用可能なライセンスを選択

• Downstream : 利用帯域に従って設定

• Upstream : 利用帯域に従って設定

• Native Range : LANサブネットのIPレンジを設定

(今回は、10.10.3.0/24)

• Local IP : 使用するLAN用ENIのIPアドレスを設定

(今回は、10.10.3.10)

※Licenseの選択で「Unassigned」のみの場合は利用可能なライセンスがない状況ですので、ご用意をお願いします。

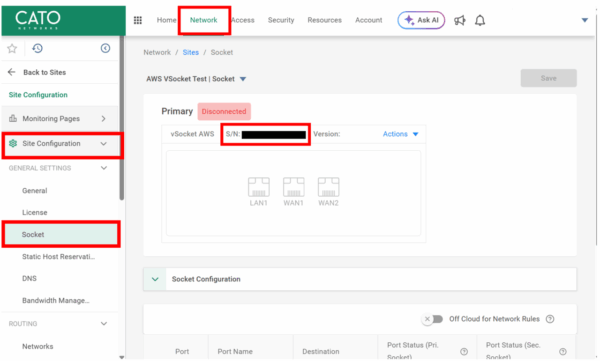

4. 「Network>Sites」からAWS vSocket Siteの設定で作成したサイトをクリックします。

5. 「Site Configuration>Socket」をクリックし、シリアル番号(S/N)をコピーして控えておきます。

※シリアル番号は、AWS上でvSocketを作成する際に使用します。

2. AWS設定

次に、AWS側の設定を行います。

設定手順内で明示している項目以外は、デフォルト値、もしくはご自身の環境に合わせた設定で問題ありません。

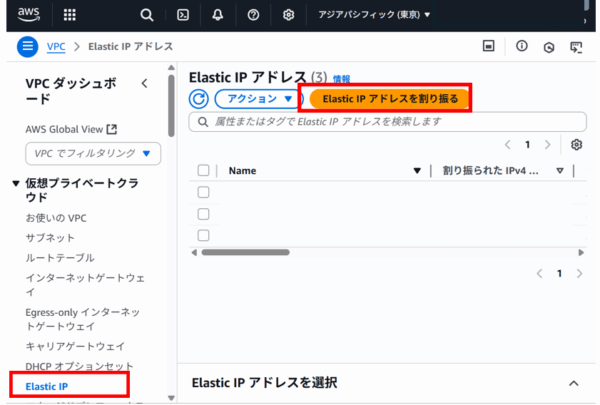

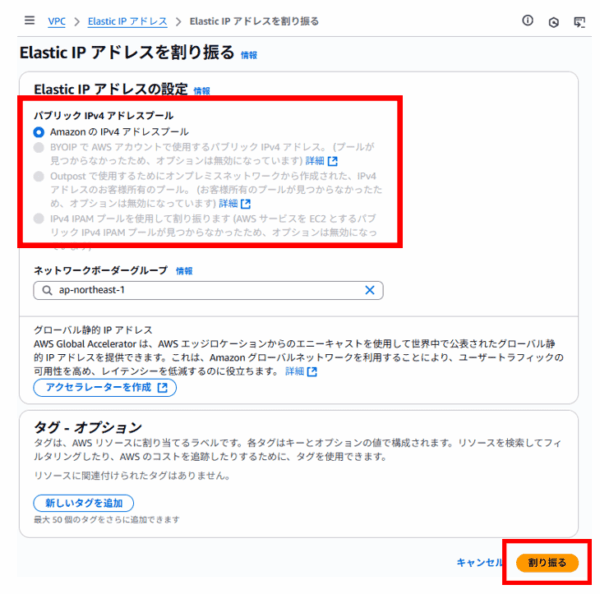

2-1. AWS設定-Elastic IPアドレス取得

MGMT用とWAN用のElastic IPアドレスの割り当てを行います。

1.AWS Management Consoleのホーム画面で「VPC」をクリックします。

2.左側のメニュー内の「Elastic IP」をクリックします。

3.「Elastic IPアドレスを割り振る」をクリックします。

4.パブリックIPv4アドレスプールという項目で、「AmazonのIPv4アドレスプール」を選択します。

5.「割り振る」をクリックします。

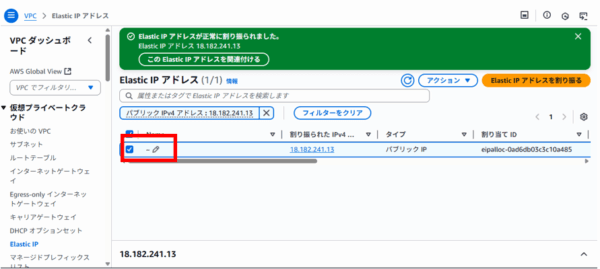

6.Elastic IPアドレスの設定画面で、作成したElastic IPアドレスの名前を変更します。

※Nameにカーソルを合わせると編集アイコンが表示されます。判別しやすい名前への変更を推奨します。

7. 1~6と同様の手順でWAN用のElastic IPの割り当てを行います。

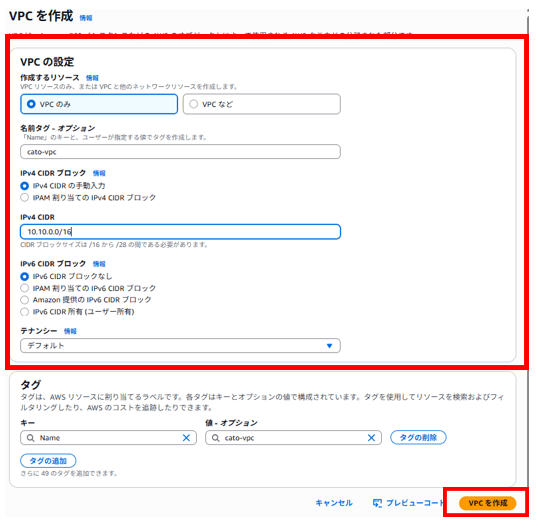

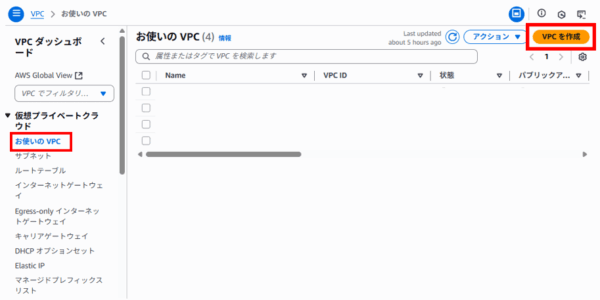

2-2. AWS設定-VPC作成

vpcを新規作成します。

※既存のVPCがある場合、本項目は省略してください。

1. AWS Management Consoleのホーム画面で「VPC」をクリックします。

2. VPC Management Console画面で「お使いのVPC」をクリックします。

3.「VPCを作成」をクリックします。

4. VPCの設定を入力後、「VPCを作成」をクリックします。

• 名前タグ : VPCの名前を入力

• IPv4 CIDRブロック : 「IPv4 CIDRの手動入力」を選択

• IPv4 CIDR : VPCのIPアドレス範囲を入力

• IPv6 CIDRブロック : 「IPv6 CIDRブロックなし」を選択

• テナンシー : デフォルト値のまま

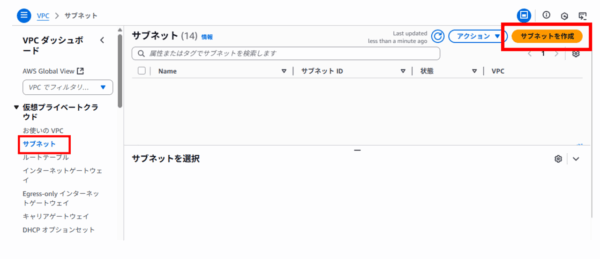

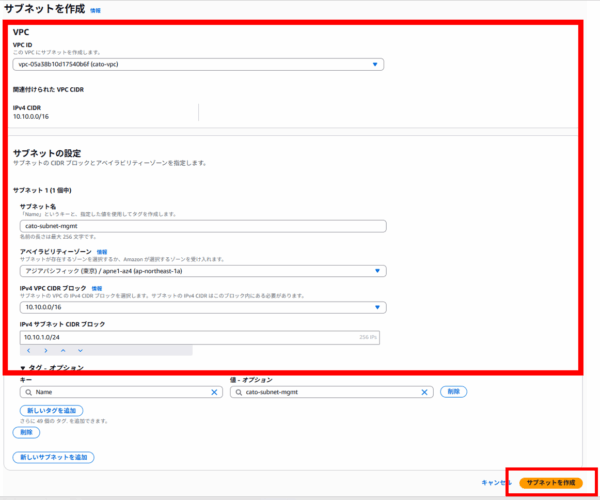

2-3. AWS設定-サブネット設定

MGMT用のサブネットを作成します。

1. AWS Management Consoleのホーム画面で「VPC」をクリックします。

2. VPC Management Console画面で「サブネット」をクリックします。

3. 「サブネットを作成」をクリックします。

4. サブネットの設定を入力し、「サブネットを作成」をクリックします。

• サブネット名 : 任意の名前を入力

• アベイラビリティゾーン : 適切なものを選択

• IPv4 CIDRブロック : MGMTサブネットのIPアドレス範囲を入力

※アベイラビリティゾーンはMGMT・WAN・LANの3つのサブネットで同じである必要があります。

5. 1~4と同様の手順でWAN用、LAN用サブネットの作成を行います。

※IPv4 CIDRについて、WAN用はWANサブネットのIPアドレス範囲、LAN用はLANサブネットのIPアドレス範囲を入力してください。

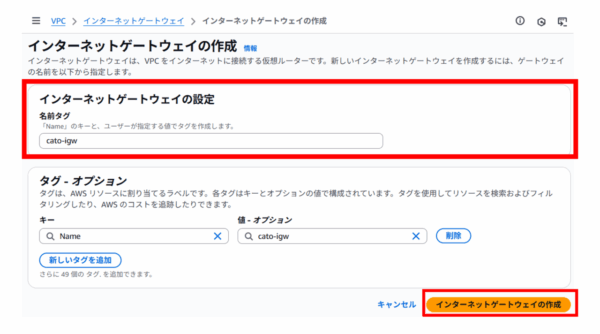

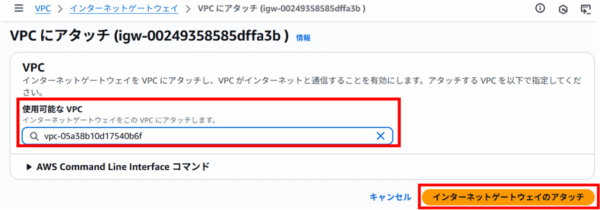

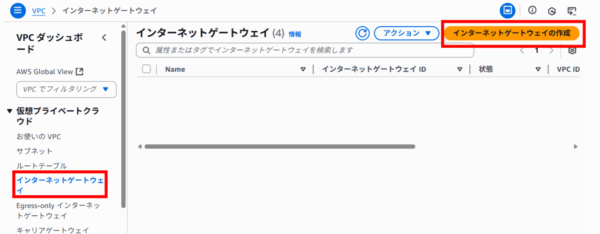

2-4. AWS設定-インターネットゲートウェイ設定

インターネットゲートウェイを設定し、2-2で作成したVPCにアタッチします。

※インターネットゲートウェイがすでにVPC内に存在する場合には、この手順は飛ばしてください。

1. AWS Management Consoleのホーム画面で「VPC」をクリックします。

2. VPC Management Console画面で「インターネットゲートウェイ」をクリックします。

3. 「インターネットゲートウェイの作成」をクリックします。

4. インターネットゲートウェイの設定後、「インターネットゲートウェイの作成」をクリックします。

5. 下図の画面に変わりましたら、「アクション」より「VPCにアタッチ」をクリックします。

6. アタッチするVPCを選択後、「インターネットゲートウェイのアタッチ」をクリックします。

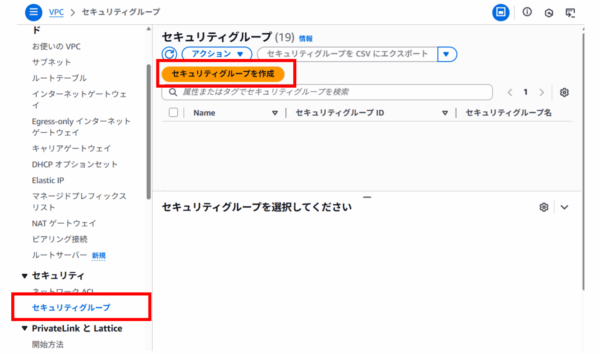

2-5. AWSの設定-セキュリティグループの作成

後で作成する各ネットワークインターフェースに適用するセキュリティグループを作成します。

1. AWS Management Consoleのホーム画面で「VPC」をクリックします。

2. EC2 Management Console画面で「セキュリティグループ」をクリックします。

3. 「セキュリティグループを作成」をクリックします。

4. 希望するAWSセキュリティ要件に合わせて、MGMT・WAN・LAN用のセキュリティグループをそれぞれ作成します。

• VPC : 2-2で作成したVPC

• インバウンドルール :

MGMT・WAN用:インバウンド通信がないため、ルール不要

LAN用:vSocketと接続したいAWS環境内部のサーバセグメントからの通信を許可

• アウトバウンドルール :

デフォルトのすべて許可で問題ありません。厳しく制限を掛けたい場合は以下を参照してください。

MGMT・WAN用:TCP 443 / UDP 443 / UDP 53 / ICMP すべて宛先Any

LAN用:AWS上のご自身のサーバの通信要件にあわせてご検討ください。

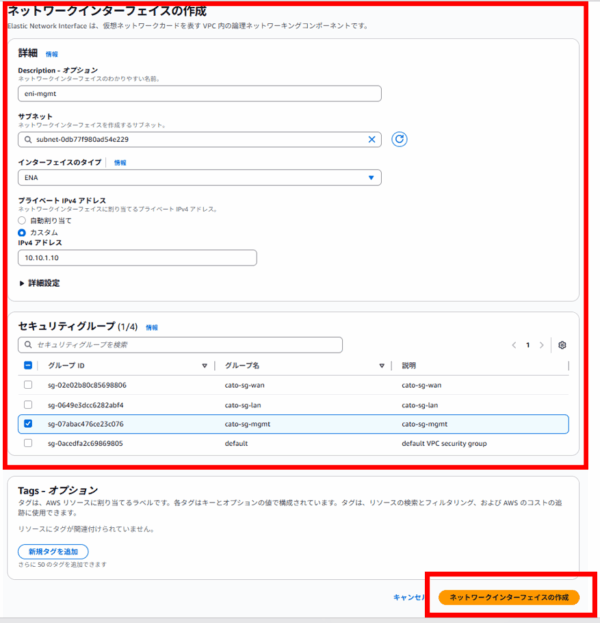

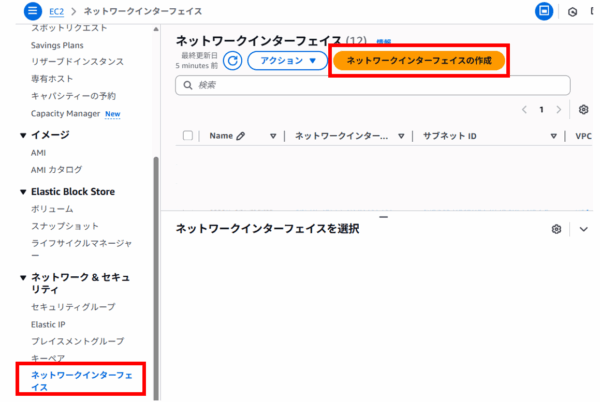

2-6. AWS設定-ネットワークインターフェイス設定

ネットワークインターフェイスの作成を行います。

※MGMT・WAN用とLAN用で少し設定が異なりますのでご注意ください。

1. AWS Management Consoleのホーム画面で「EC2」を選択します。

2. EC2 Management Console画面で、「ネットワークインターフェイス」をクリックします。

3. 「ネットワークインターフェイスの作成」をクリックします。

4. ネットワークインターフェイスの設定を入力し、「ネットワークインターフェイスを作成」をクリックします。

• サブネット : MGMTのサブネットを選択

• インターフェイスのタイプ: ENA

• プライベートIPv4アドレス : 固定の指定があれば「カスタム」、なければ「自動割り当て」を選択

• セキュリティグループ : MGMT用のものを選択

5. インターフェイス作成後、Name欄が空欄ですので、MGMT用のインターフェイスであることがわかる任意の名前を設定します。

6. WAN用、LAN用インターフェイスも同様の手順で作成します。

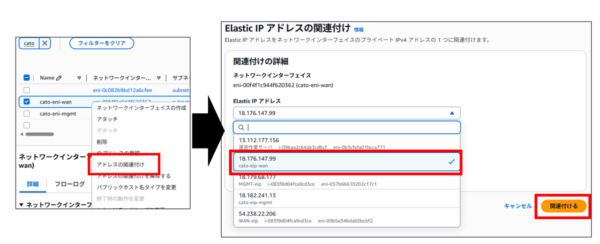

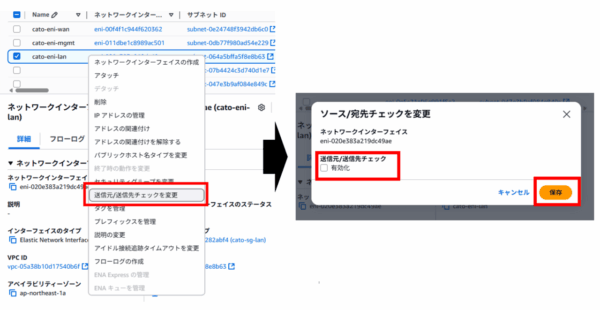

7. ElasticIPアドレス(グローバルIPアドレス)の関連付けを行います。

作成したMGMT用インターフェイスを右クリックし、「アドレスの関連付け」を選択します。

8. 先程取得したElasticIPを選択し、「関連付ける」をクリックします。

9. 同様に、WAN用インターフェイスにもElasticIPを関連付けします。(LAN用は不要)

10. 作成したLAN用のインターフェイスを右クリックし「送信元/送信先チェックを変更」をクリックします。

11. 「送信元/送信先チェック」を外し(無効にし)、保存をクリックします。

※このチェックが有効だとルーティングできません。

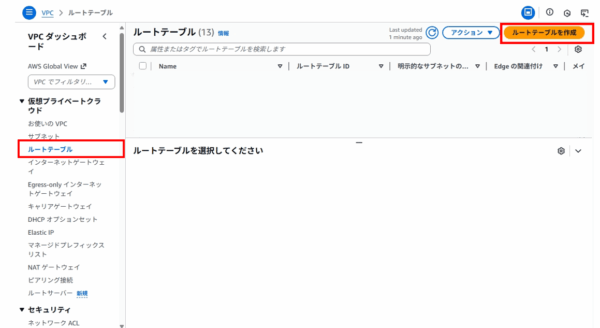

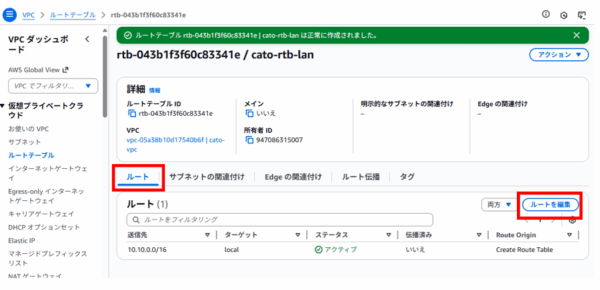

2-7. AWS設定-ルートテーブルの設定(MGMT・WAN用)

MGMTおよびWANサブネットで使用するルートテーブルの設定を行います。

※MGMTとWANサブネットはルートテーブルを共用します。

1. AWS Management Consoleのホーム画面で「VPC」をクリックします。

2. VPC Management Console画面で「ルートテーブル」をクリックします。

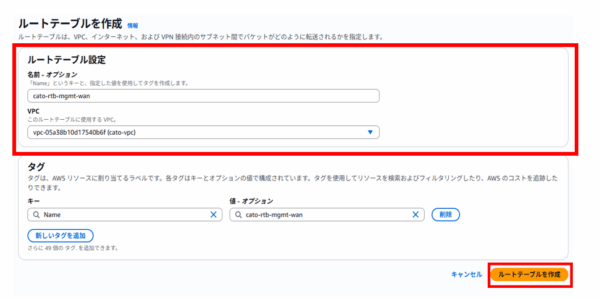

3.「ルートテーブルを作成」からルートテーブルを新規作成します。

4. 設定項目を入力し「ルートテーブルの作成」をクリックします。

• VPC: 2-2で作成したもの

5. 作成したルートテーブルを右クリックし、「ルートを編集」を選択します。

6. 「ルートを追加」からルートを追加します。

7. 0.0.0.0/0 を 2-4で作成したインターネットゲートウェイ(IGW)に向けるようルートを追加し保存します。

8. ルートテーブル一覧に戻り、作成したルートテーブルを再度クリックします。

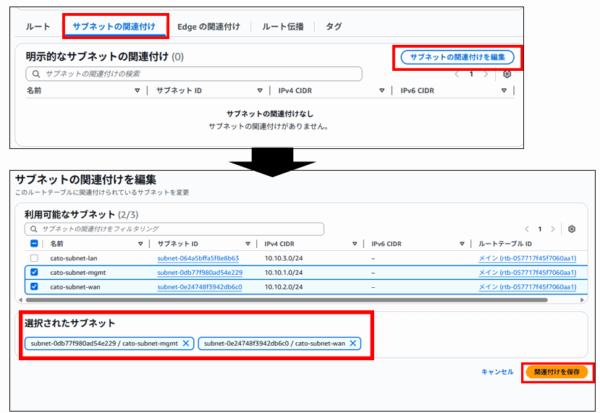

9. 下部にある「サブネットの関連付け」タブから、「サブネットの関連付けを編集」をクリックします。

10. MGMTとWANの2つのサブネットを選択し、「関連付けを保存」をクリックします。

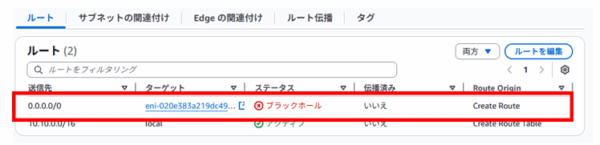

2-8. AWS設定-ルートテーブルの設定(LAN用)

LANサブネットで使用するルートテーブルの設定を行います。

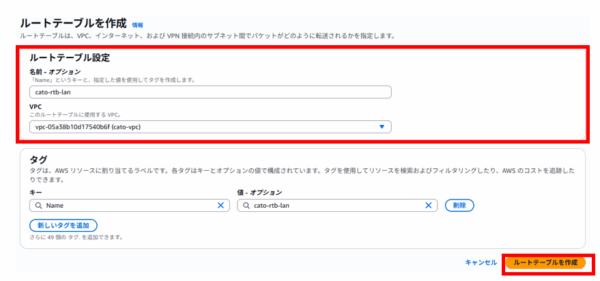

1. 2-7の1~4の手順でLAN用のルートテーブルを作成します。

2. 作成したルートテーブル画面の下部に表示される「ルート」タブを表示します。

3. 「ルートを編集」からルートを追加します。

4. 0.0.0.0/0 を、先ほど作成したLANインターフェイスのENIに向けるようルートを追加し保存します。

※この時点ではルートがブラックホールになっていても問題ありません。

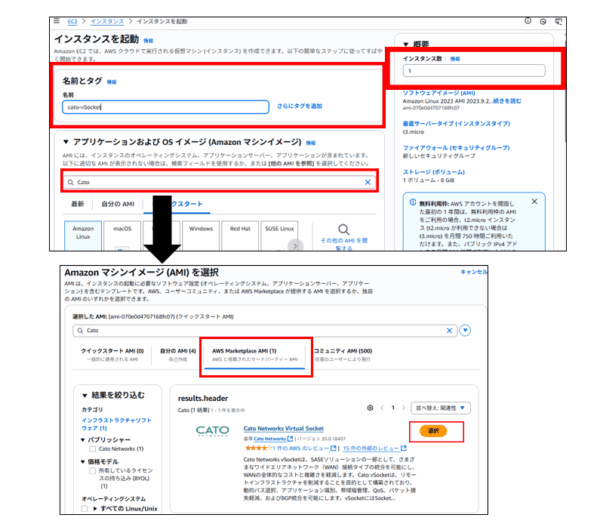

2-9. AWS設定‐インスタンスの起動

AMIからインスタンスの起動を行います。

1. AWS Management Consoleのホーム画面で「EC2」を選択します。

2. 「インスタンスを起動」をクリックします。

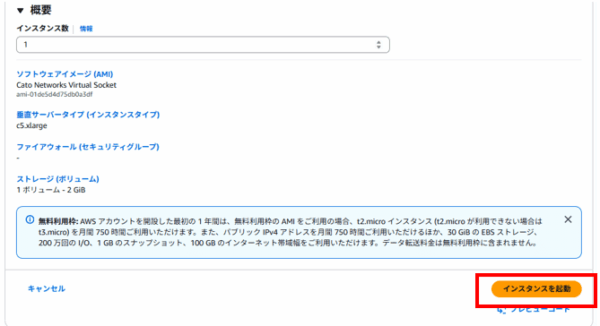

vSocketとなるインスタンスの設定を行います。

1. 「名前」は任意のものを入力します。

2. 「インスタンス数」は1を入力してください。

3. OSイメージの検索欄に「Cato」と入力しEnterを押すと、AMIの選択画面に推移します。

4. AMIの選択画面にて「AWS Marketplace AMI」を選択します。

5. CatoのAMIが表示されますので、「選択」をクリックします。

6. 確認画面が表示されますので、Cato Networks Virtual Socket であることを確認の上、「今すぐ購読」をクリックします。

7. 「インスタンスタイプ」はデフォルトで「c5.xlarge」が選択されています。

※Cato社推奨:通常はc5.xlarge、契約帯域が2Gpbs以上の場合はc5n.xlarge

8. 「キーペア(ログイン)」より、「キーペア名」をクリックします。

9. 既存のキーペアを選択するか、または「新しいキーペアの作成」をクリックしてキーペアの作成を行ってください。

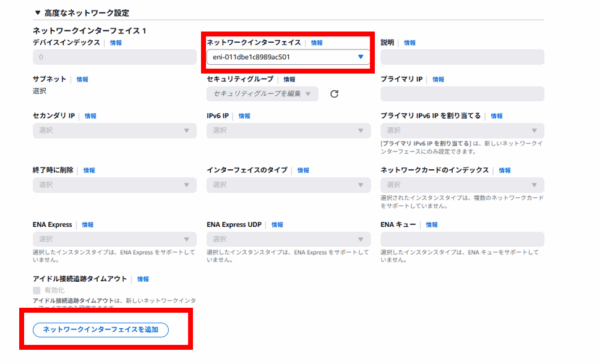

10.「ネットワーク設定」から「編集」をクリックし、設定を行います。

• サブネット : MGMT用サブネットを選択

※他のサブネットを選択すると正しく起動しません

• パブリックIP自動割り当て: 「無効化」を選択

• ファイアーウォール : 「既存のセキュリティグループを選択する」

• 共通のセキュリティグループ : 空欄にします

11.「高度なネットワーク設定」をクリックし詳細設定に進みます。

12. ネットワークインターフェイス1の「ネットワークインターフェイス」をプルダウンし、MGMTインターフェイスを選択します。

13.「ネットワークインターフェイスを追加」をクリックします。

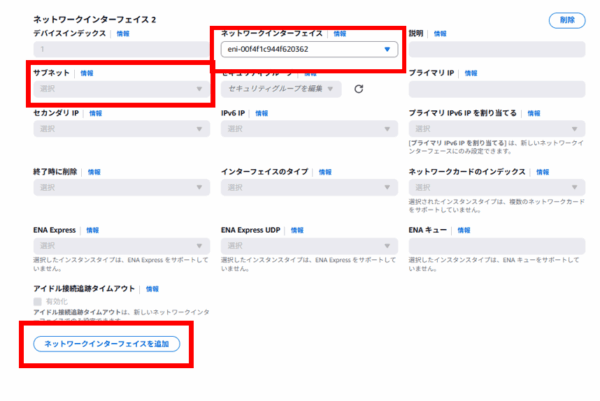

14.ネットワークインターフェイス2が表示されます。

15.「ネットワークインターフェイス」をプルダウンし、WANインターフェイスを選択します。

※この指定を誤るとvSocketが接続されません

16.「サブネット」の項目で赤文字のエラーが出る場合には、プルダウンし、一番上の「選択」を選んでください。

17.さらに「ネットワークインターフェイスを追加」をクリックします。

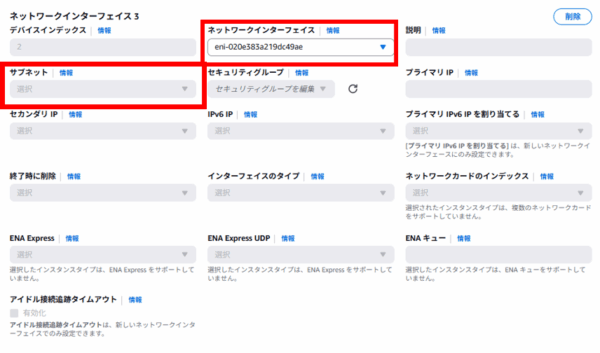

18.ネットワークインターフェイス3が表示されます。

19.「ネットワークインターフェイス」をプルダウンし、LANインターフェイスを選択します。

※この指定を誤るとvSocketが接続されません

20.「サブネット」の項目で赤文字のエラーが出る場合には、プルダウンし、一番上の「選択」を選んでください。

以上でネットワークインタフェースの設定は完了です。

ネットワークインターフェース1、2、3がMGMT、WAN、LANの順になっていることを確認し、次の設定に進みます。

21. 「ストレージを設定」で、以下のように設定します。

• タイプ : gp2

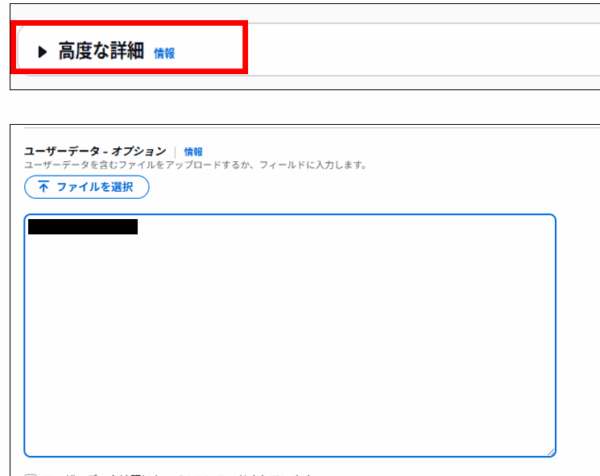

22.「高度な詳細」をクリックします。

23.一番下までスクロールし、「ユーザーデータ」に1のSite設定で控えたvSocketのシリアル番号(S/N)を入力します。

※明示している項目以外は、デフォルト値で問題ありません。

24. 設定内容を確認し、「インスタンスを起動」をクリックします。

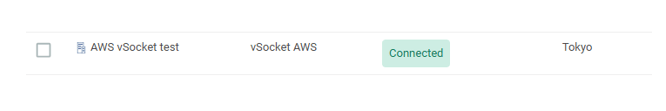

接続確認

vSocketが起動すると、自動でのアップグレードが走り、その後接続状態となります。検証時は、1分ほどで接続が確認できましたが、念のため5~10分程度お待ち下さい。

CMAのSite画面で以下のように「Connected」と表示されれば接続成功です。

以上でvSocket構築から接続の確認までが一通り完了しました。

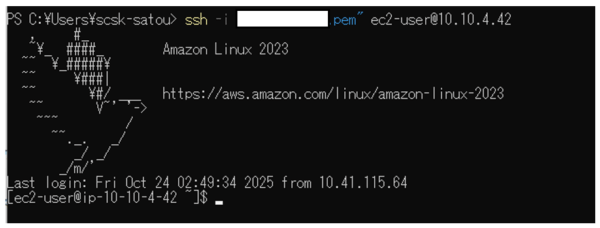

補足として、AWS環境内の内部セグメントに対し、Catoモバイルクライアントから接続を試してみましたので紹介いたします。

補足:AWS内部サーバへの接続確認

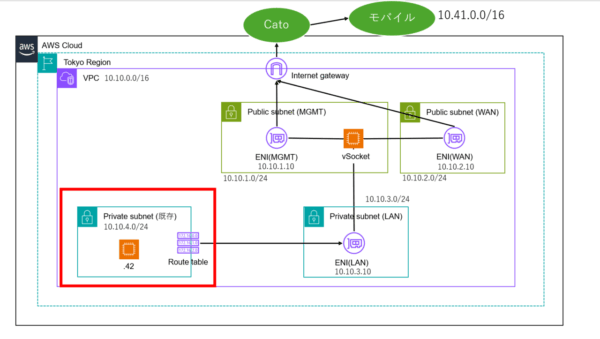

今回はvSocketを構築するための最低限の構成(MGMT・WAN・LAN)を作成しましたが、実際にはAWS環境内に既存のサーバセグメントがあると思います。

今回の検証でも内部サーバーをたて、Catoモバイルクライアントから接続ができるか確認してみました。

以下追加項目と全体の構成図です。

サブネット:cato-subnet-test(10.10.4.0/24)

EC2インスタンス:cato-vsocket-test (10.10.4.42)

ルートテーブル:宛先 0.0.0.0/0 ターゲット LAN側ENI

※ルートテーブルのあて先はCatoクラウドを経由したい通信を設定してください。

AWS内の環境でルーティングを設定するだけではモバイルクライアントの接続が確立されません。

CatoクラウドのSiteに対してもルーティングの設定が必要です。(私はここの部分がうまくできず、すこし苦戦しました…)

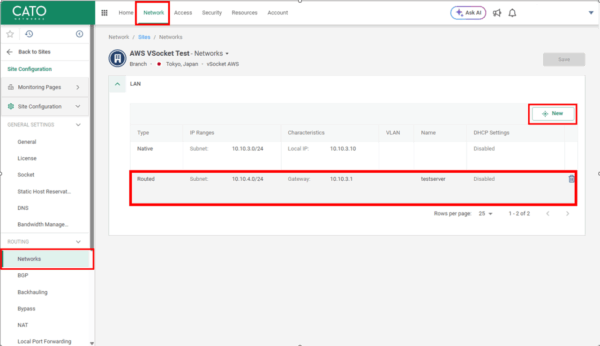

1. CMA上の「Network」>「Networks」>「New」から、ルーティングの設定が行えます。

2. 以下の項目を設定し、「Apply」をクリックします。

• IP Ranges:内部サーバセグメントのIPアドレス範囲

• Gateway:LANサブネットの2つ目のIPアドレス(LANサブネットの範囲が10.10.3.0/24の場合、10.10.3.1)

サブネット内の2つ目のアドレスがデフォルトゲートウェイに設定されています。

| IPアドレス(例) | 用途 |

| .0 | ネットワークアドレス |

| .1 | デフォルトゲートウェイ |

| .2 | DNSサーバー |

| .3 | 予備 |

| .255 | ブロードキャストアドレス |

モバイルクライアントをCatoクラウドに接続した状態で、SSH接続を試したところ、

追加した内部サーバへの接続を確認できました。

おわりに

今回は、AWS環境でのvSocket構築手順について紹介しました。

本記事がこれから構築を始めようと考えている方々の一助になれば幸いです。

今後は、vSocketの冗長化などにもチャレンジしていきたいと考えています!

最後まで見ていただきありがとうございました!