こんにちは、SCSKの木澤です。

本日(2022/11/17)より、rootユーザーおよびIAMユーザーでの認証の際に複数の多要素認証 (MFA) デバイスをサポートするようになりました。

早速試してみましたので、以下レポートします。

何が嬉しいのか

昨年、MFAデバイスとしてYubiKeyを利用しAWSマネジメントコンソールにログインする方法について記事を執筆しました。

私もしばらく便利に利用しておりましたが、従来はMFAデバイスは1つしか登録できなかったということもあり、実は最近では利用を中止してスマホアプリに戻しておりました。理由は以下の2点です。

- 紛失リスクが大きいため、YubiKeyを日頃から持ち運ぶことは望ましくないと思う。よって急に外出先からログインしたい場合でも不可能である。

- YubiKeyはUSBデバイスのため、VDIやRDPセッション内では基本的に利用できない。そのためテレワークとは相性が悪い

つまり今回のアップデートで、YubiKeyとスマホアプリ両方を登録しておいて、シチュエーションに応じて使い分けることが可能になったというわけです。個人的に抱えていたこの問題が解消して嬉しいです!

利用方法

さて、今回のアップデートに伴い画面イメージが少し変わりました。

MFAデバイスを利用する手順を改めて解説します。

登録方法

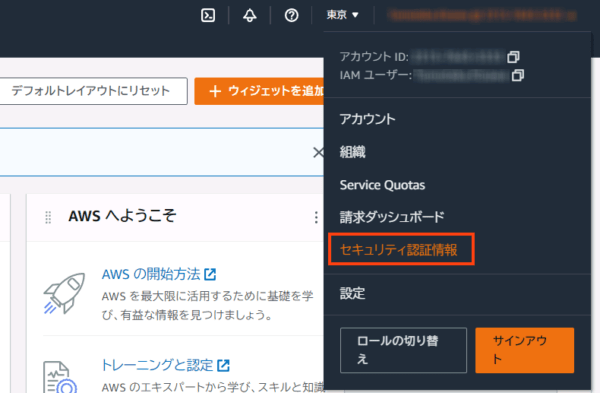

AWSマネジメントコンソール上部のメニューから「セキュリティ認証情報」をクリックします。

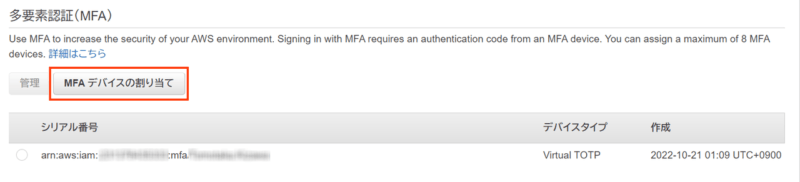

MFAデバイスの一覧が表示されますので、割り当てをクリックします。

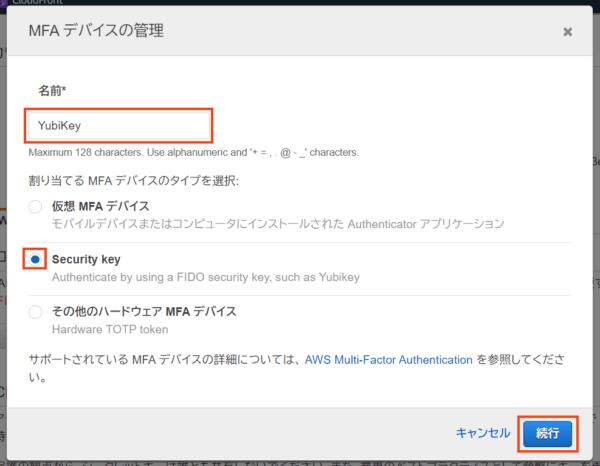

ダイアログでデバイスの名前とデバイスのタイプを指定します。

今回はYubiKeyの登録のため、Security Keyを指定します。

登録の際、セキュリティキーのセットアップに関する確認ダイアログが表示されます。

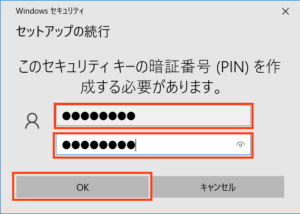

初回登録時はPINの入力を求められます。

2アカウントめ以降の登録の場合は、初回登録時のPINコード入力を求められます。

暗証番号入力後、YubiKeyの金属部分にタッチします。

「y」の文字の辺りが点滅しているはずです。

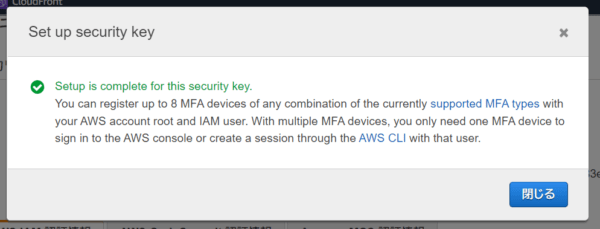

これで登録完了です。簡単ですね。

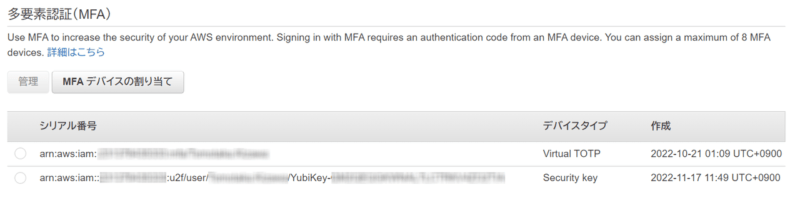

MFAデバイスとして複数登録されていることが確認できます。

認証方法

IAMユーザーでAWSマネジメントコンソールにログインする例に説明します。

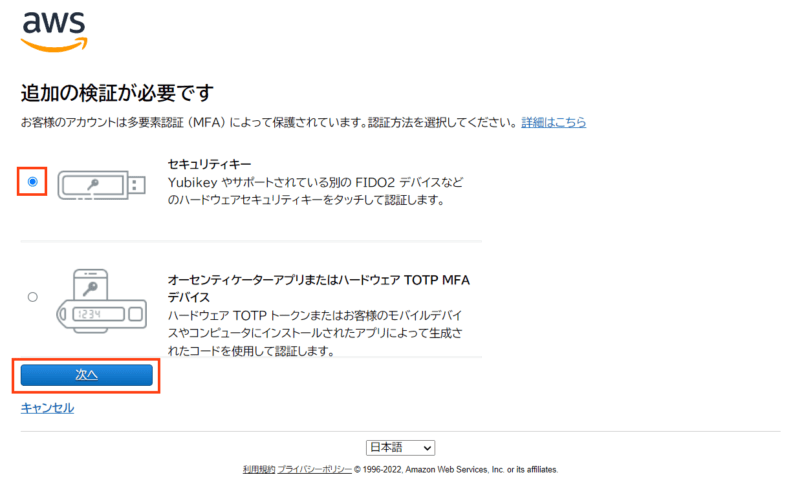

アカウントID、IAMユーザー名、パスワードで認証後、以下のMFAデバイス選択画面が表示されます。

今回はYubiKeyで認証しますので、セキュリティキーを指定し「次へ」をクリックします。

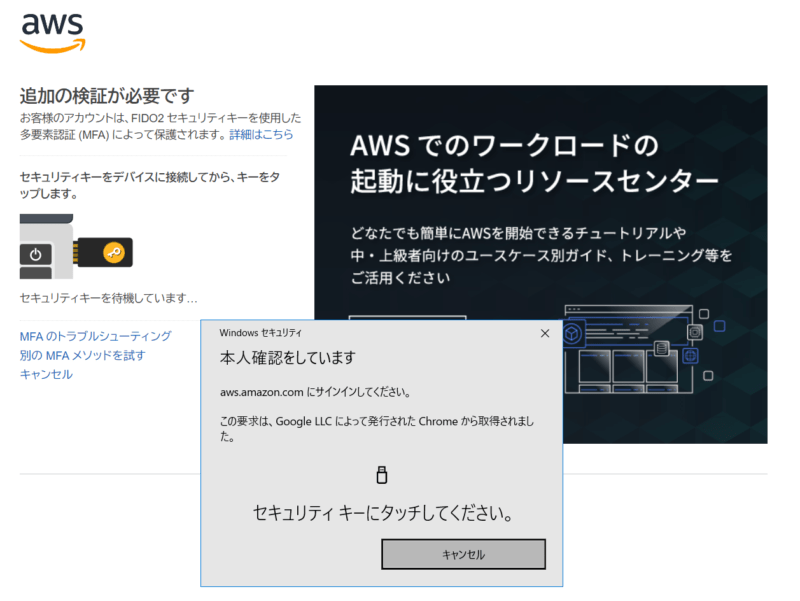

ダイアログが表示されますので、ここでYubiKeyにタッチします。

これでAWSマネジメントコンソールにログインできました。

楽でいいですね。

まとめ

今回のアップデートによって、利用シチュエーションに応じて柔軟にMFAデバイスを使い分けることができるようになりました。

これでYubiKeyのようなハードウェアMFAデバイスに普及に弾みが付くと良いですね。

なお、SCSKでも昨年よりYubiKeyの取り扱いを開始しております。

購入等のお問い合わせはこちらから!

どうぞよろしくお願いいたします。