みなさんこんにちは、鎌田です。

Prisma Cloud を使ったサービス開発、運営を行っている中での気づきや、使いこなし方などを皆さんと共有することで、クラウドセキュリティの重要性の認知度や対策レベルをみんなで徐々に上げられればいい、そういうモチベーションのブログ記事です。

ただの情報発信ではなく、Prisma Cloud の使いこなし方や、失敗から学んだ教訓など、少し具体的な実務よりの内容も共有していければと思います。

少し前に、Prisma Cloud の主の機能の1つ、CWPPについて確認、検証を行いましたので、これからそのナレッジを発信していきたいと思います。

今回は初回ということで、CWPPのアーキテクチャについて解説したいと思います。

CWPPのアーキテクチャ

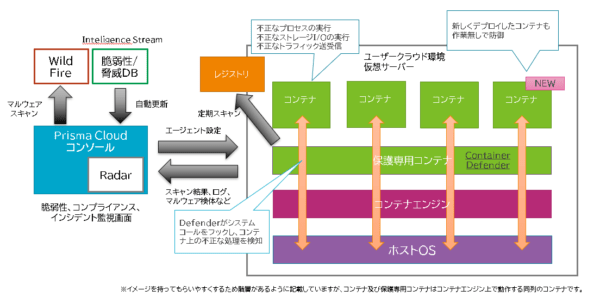

Prisma Cloud のCWPP機能は、大きく以下のアーキテクチャで成り立っています。

- Prisma Cloud Console: セキュリティとコンプライアンスの管理を一元化するためのユーザーインターフェース

- Intelligence Stream(IS): 最新の脅威インテリジェンスを提供するための機能

- Defender: 各クラウドワークロード(仮想マシン、コンテナ、Kubernetesなど)に対するエージェント

- Radar: セキュリティ脅威やリスクをリアルタイムで可視化する機能

- WildFire: 悪意のあるファイルや未知の脅威を分析し、インテリジェンスを提供するサービス

これらの構成要素の関連を図にすると以下のようになります。

Prisma Cloud コンソールは、ISから脅威情報、Defenderからスキャン結果や不正な処理情報を受け取り、突き合わせを行い、危険な状態を可視化、アラート通知するというのが大まかな仕組みです。

そしてこれらのアーキテクチャをもとに、脆弱性・コンプライアンスの管理や、ランタイムプロテクション、ネットワークセグメンテーションといった機能を提供しています。

機能の説明は次回行いますので、今回はアーキテクチャについてもう少し具体的に解説していきます。

Intelligence Stream

Defender

Defenderは、クラウド環境におけるワークロードやリソースをリアルタイムで保護するエージェントです。コンテナ、ホスト、サーバーレス環境など、さまざまなクラウドリソースを防御するために設計されています。仕様や動作原理については別の記事で詳しく解説予定ですので、ここでは、クラウド環境のワークロードを防御するためのエージェントという感じで理解しておいてもらえれば大丈夫です。

Radar

一言でいうと、クラウド環境におけるリソースの配置、接続状況、セキュリティリスクを視覚的に表示するダッシュボードのような機能を、よりグラフィカルな形で提供してくれるものです。以下のような情報をまとめてくれます。

- クラウドリソースの全体マップ

- 各リソースのセキュリティステータス

- ネットワークトラフィックの視覚化

- リソース間の依存関係と接続状況

WildFire

Palo Alto Networksが提供するマルウェア分析および脅威インテリジェンスサービスで、以下のような解析を行います。

- 静的解析:ファイルのコードを解析し、悪意のあるパターンを検出します。

- 動的解析:サンドボックス環境でファイルを実行し、その動作を観察します。これにより、未知のマルウェアも検出できます。

- 機械学習:機械学習アルゴリズムを使用して、未知のマルウェアを検出し、既知のマルウェアと比較して分類します。

まとめ

CWPPの構成要素について解説しました。初回ということでまずは簡単な解説までとなりますが、この後は各構成要素を深掘りしたり、導入や設定等、実際に手を動かしてみたところを、より具体的に解説していこうと考えています。

最後に、当社ではPrismaCloudを用いたマネージドサービスを提供しているので紹介させてもらいます。

===

【CSPMマネージドサービス SmartOneCloudSecurity】

SmartOneCloudSecurityは、Prisma Cloud を用いたCSPMマネージドサービスです。Prisma Cloud の導入から設定変更まで、弊社技術担当者がお客様のCSPM対策をサポートします。CSPMの導入を検討中の方はもちろん、Prisma Cloud を利用中だけど機能や運用面でもっと上手に活用したい、というような課題をお持ちな方は、お気軽に下記URLからお問い合わせください。Prisma Cloud のPoCの相談も受けています。

New!! CWPPの導入サポートも始めました!