どうも、Catoクラウドを担当している佐々木です。

この記事では、「Always-On」の設定方法と動作について簡単にご紹介します。

Always-Onとは

SDP ユーザーのインターネットセキュリティを強化するための機能です。

Catoのセキュリティ機能として多くのユーザーで利用されています。

「Always-On」を使用すると、CatoクライアントのON/OFFをユーザー側で制御することができなくなり、

SDPユーザーからのトラフィックが常に「Catoクラウド」を通過するようにできます。

※ユーザーがこっそりCatoをOFFして、セキュリティポリシーで禁止していることをやっちゃう、を予防できます。

Always-On設定方法

「Always-On」の設定方法は簡単です。

CMAで「Always-On」を利用したいユーザーを定義するだけです。

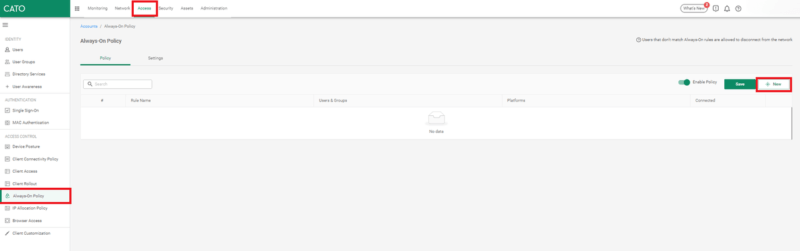

1.CMA上の設定画面選択

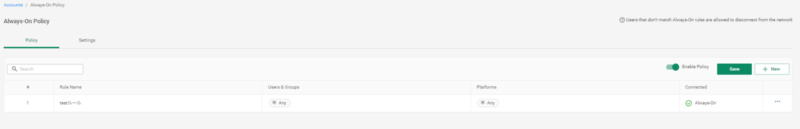

CMAにログインし、「Access」>「Always-On Policy」を選択します。

右端の「New」をクリックすると、設定ウィンドウが表示されます。

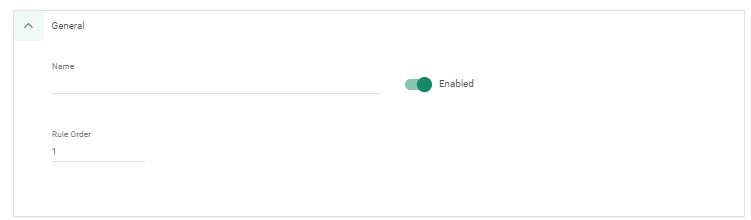

2.パラメータ設定

以下の画面にて各設定項目を入力ください。

- Name:任意のルール名を入力

- Rule Order:「Always-On」ルールの設定順番を入力

※末尾のConnected(動作設定)が「On-Demand」の設定がない限り、デフォルト設定で問題ありません。

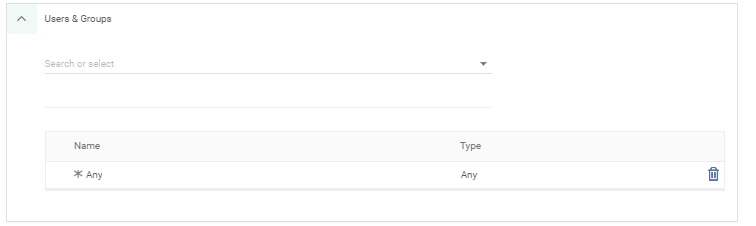

「Alaways-On」を利用するユーザーの設定です。プルダウンから以下を選択します。

- Any:すべてのユーザーで「Alaways-On」を利用する場合に選択 ※デフォルト設定

- SDP User:「Alaways-On」を利用したいユーザーを選択

- User Group:「Alaways-On」を利用したいユーザーグループを選択 ※事前にUser Groupを定義する必要があります。

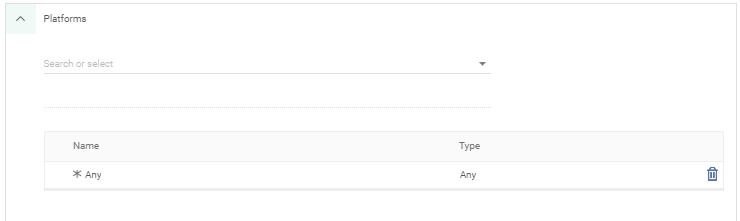

「Alaways-On」を利用する端末を限定する設定です。

同じユーザーでもWindowsPCでは有効にするが、iPhoneでは無効にするといったことが可能です。

プルダウンから以下を選択します。

- Any:すべての端末で「Alaways-On」を利用する場合に選択 ※デフォルト設定

- Operating System:「Alaways-On」を利用する端末を限定する場合に選択(WINDOWS/macOS/IOS/Android)

※OS以外に端末を限定する方法はありません。

「Always-On」の動作設定です。プルダウンから以下を選択します。

- Always-On:「Alaways-On」を利用する場合に選択

- On-Demand:「Alaways-On」を利用しない場合に選択

On-Demandは、特定のユーザー以外は全員「Alaways-On」を有効にする、といった場合などに利用します。

例)Rule1:「Alaways-On」を利用しないユーザーを「On-Demand」で設定する

Rule2:ユーザーを「Any」にし、「Alaways-On」で設定する

最後に「Apply」と「Save」をクリックすれば設定完了です。

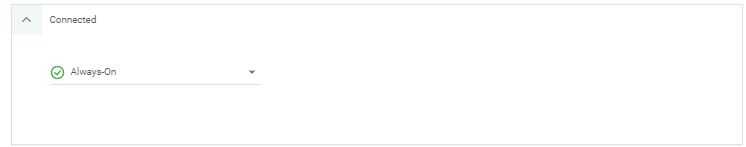

設定イメージ

Always-On動作確認

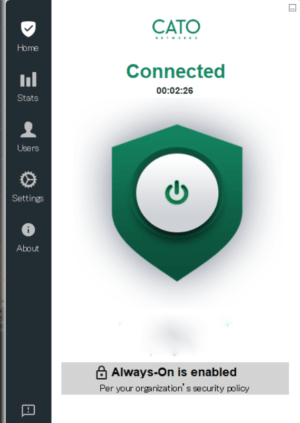

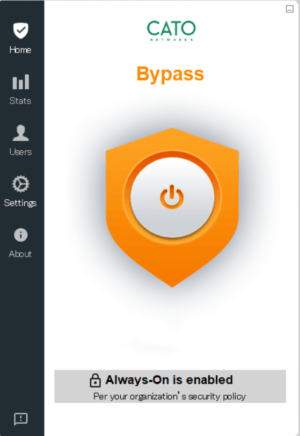

「Alaways-On」が有効な場合、ユーザー自身でCatoへの接続解除ができなくなります。

以下のようにCatoクライアントで「Alaways-On is enabled」と表示されます。

真ん中の緑色のボタンをクリックしても反応しなくなります。

一時切断してみた

一時的にクライアントを切断したい場合、以下の方法で切断可能です。

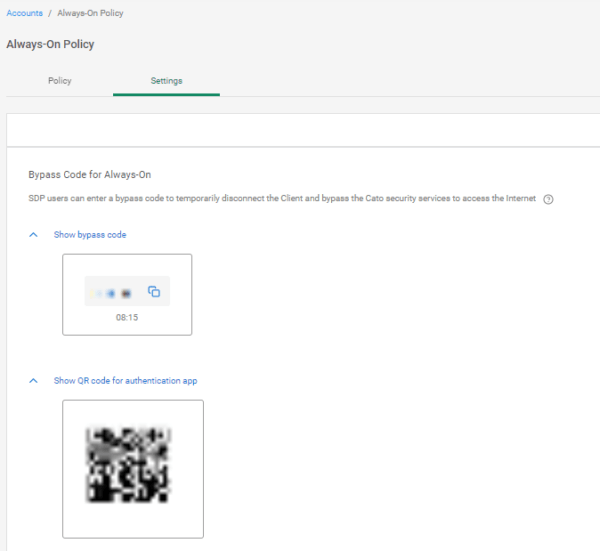

CMAにログインし、「Access」>「Always-On Policy」を選択します。

「Setting」タブを選択し、「Show bypass code」もしく「Show QR code for authentication app」をクリックします。

- Show bypass code:切断用のワンタイムパスワードが表示されます。

- Show QR code for authentication app:切断用のQRコードが表示されます。

上記パスコードをCatoクライアントに入力すれば一時切断可能です。

入力方法は以下の通りです。

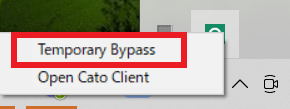

- Windows:PCのタスクトレイからCatoクライアントを右クリックし「Temporary Bypass」を選択。

- mac:PCのタスクトレイからCatoクライアントを右クリックし「Temporary Bypass」を選択。

- iOS:クライアントのクライアント ホーム画面で「Bypass Always-On」を選択。

- Android :クライアントのサイド メニューから「Temporary Bypass」を選択。

例:Windowsの場合

タスクトレイから「Temporary Bypass」を選択します。

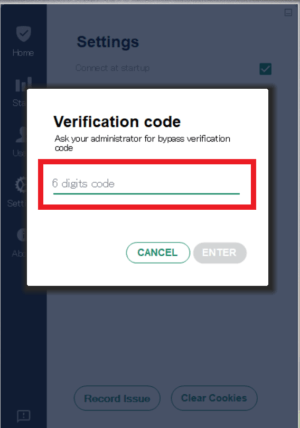

ワンタイムパスワードの入力画面が表示されます。入力ください。

切断されるとクライアントが以下のようになります。

なお、一時切断は最大15分間です。

クライアント認証に失敗してみた

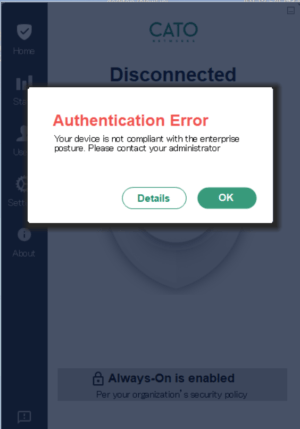

「Alaways-On」が有効の状態でクライアント認証に失敗すると、インターネットアクセスがすべてブロックされます。

今回は「Device Posture」機能を利用して、意図的にクライアント認証を失敗させ、どのような動作になるか確認しました。

検証条件

- 「Device Posture」で適当なセキュリティソフトを利用中の端末じゃないとCatoに接続できないよう設定

- 上記セキュリティソフトを未利用の端末からCatoに接続

- クライアントは「Windows(Ver:5.7.20)」

※「Device Posture」は「Client Connectivity Policy」でデバイスの要件を定義するルールを作成し動作させます。

※今回のテーマは「Always-On」のため、設定方法などは別の機会に記事にします。

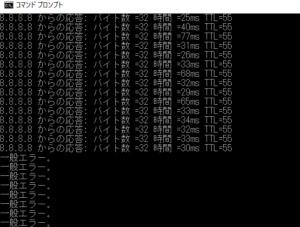

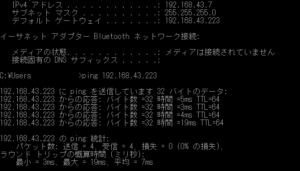

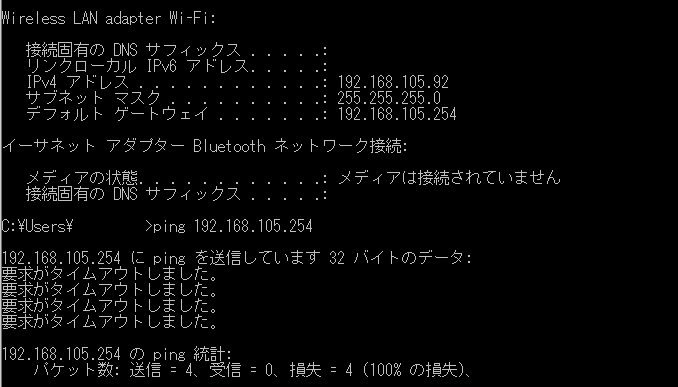

検証結果

認証に失敗すると、クライアントが以下のような状態になります。

そして、インターネットにはアクセスできなくなりました。

LAN内のローカル環境にはアクセスできました。

ちなみに、

タスクマネジャーからCatoに関するタスクをすべて終了すると、インターネット向けの通信が復活しました。。

これをやられたくない方は、Windwos機能でタスクマネージャーの起動を禁止するなどした方がよいかもしれません。

※もちろん、Catoへの接続はNGなので社内へのアクセスできません!

ついでにLAN Blockingも試してみた

先ほどの検証では、インターネットへの通信はブロックされましたが、LANにアクセスできていました。

「LAN Blocking」を利用すると、LANへのアクセスもできなくなります。

LAN Blockingの設定方法

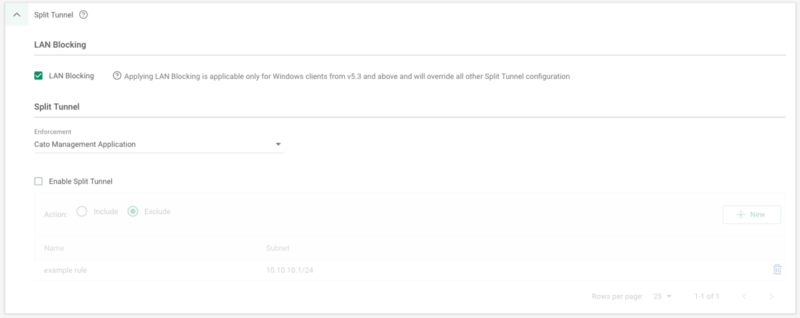

▼アカウント全体に設定する場合

CMAにログインし、「Access」>「Client Access」を選択します。

「Split Tunnel」タブを選択し、「LAN Blocking」をチェックします。

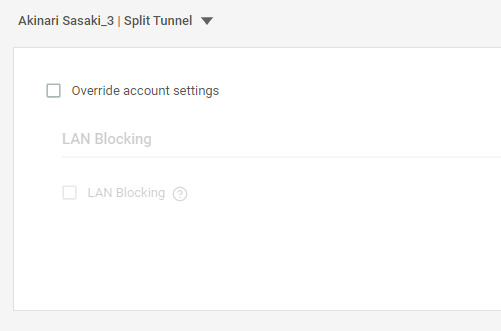

▼特定のユーザーのみに設定する場合

CMAにログインし、「Access」>「Users」から対象のユーザーを選択します。

「User Configuration」>「Split Tunnel」を選択し、

「Override account settings」と「LAN Blocking」をチェックします。

検証条件

- 「Device Posture」で適当なセキュリティソフトを利用中の端末じゃないとCatoに接続できないよう設定

- 上記セキュリティソフトを未利用の端末からCatoに接続

- クライアントは「Windows(Ver:5.7.20)」

- 「LAN Blocking」を有効

検証結果

認証に失敗して、インターネットにアクセスできないまでは先ほどと同じです。

そのうえで、LAN内のローカル環境にもアクセスできなくなりました!

オプション機能

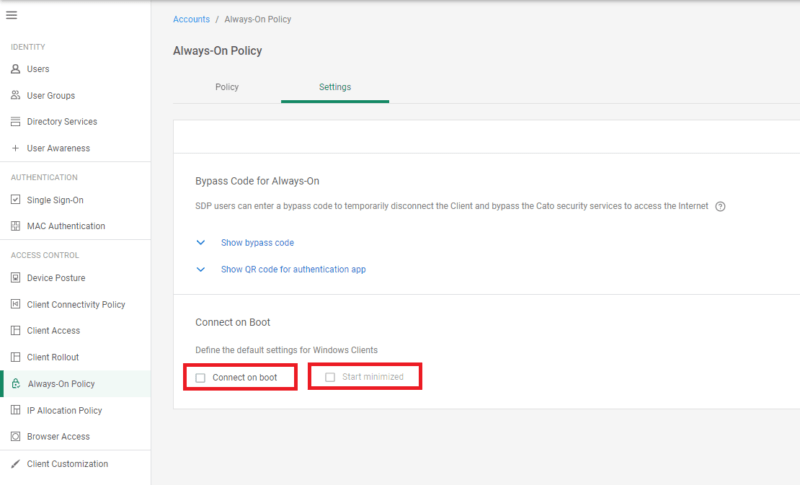

Connect on Boot

端末ブート時(起動時)にクライアントも一緒に起動してくれます。

この設定はSDPユーザー単位で指定できず、全員有効か、全員無効か、の2択になります。

Start minimized

Catoクライアント起動時にクライアントが最小化します。

この設定はSDPユーザー単位で指定できず、全員有効か、全員無効か、の2択になります。

設定画面

どちらの機能も同じ場所で設定可能です。

CMAにログインし、「Access」>「Always-On Policy」を選択します。

「Setting」タブを選択し、下の方にある各機能にチェックを入れて「Save」すれば有効化されます。

まとめ

・「CMA」の「Access」>「Always-On Policy」で一通り設定可能

・「Always-On」利用中も、一時的に無効にすることが可能

・「Always-On」有効時に、認証に失敗するとインターネットに接続できなくなる(リカバリー可能)

「Always-On」について弊社の「Catoに関するFAQサイト」にも多数情報ございますのでご参考にください。

最後に、SCSKではPoCから導入、運用まで幅広くCatoに関する支援を行っております。

本番構成への移行を見据えたPoC構成や、PoCでつまづきやすい点のサポートなど、豊富な導入実績を基にご支援いたします。

ぜひお声がけください!