はじめに

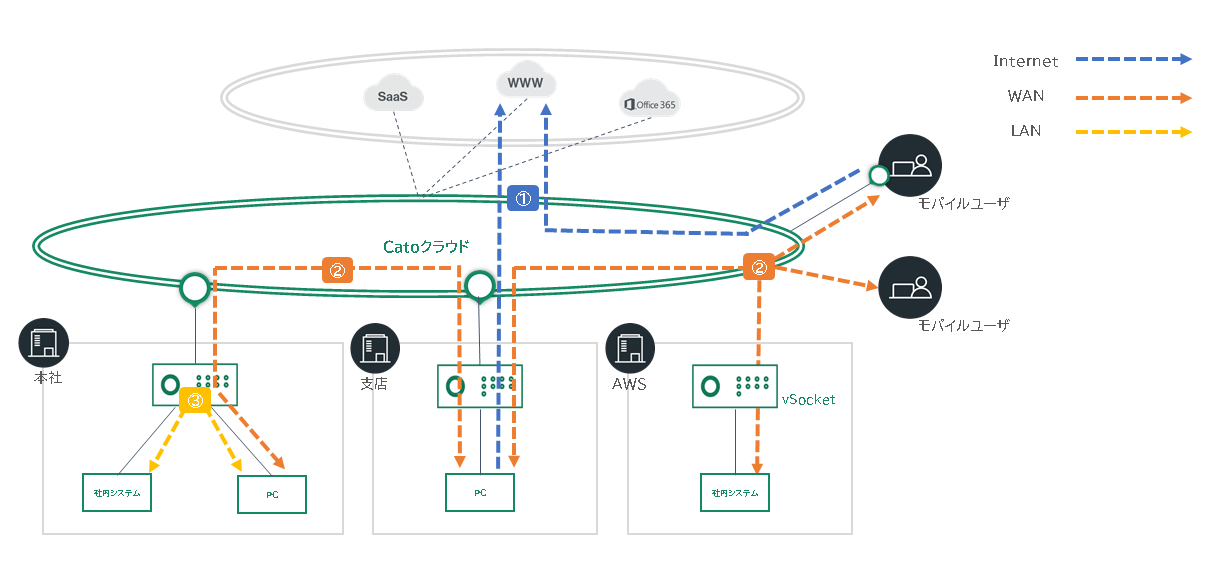

それぞれの違いは以下の通り、制御対象となるトラフィックです。

| 対象トラフィック | トラフィック例 | ||

| ① | Internet Firewall | 内部からInternetへのトラフィック | 支店PC→Webサイト モバイルユーザ→Webサイト |

| ② | WAN Firewall | 拠点間およびユーザ間のトラフィック | 本社PC↔支店PC モバイルユーザ↔AWS上の社内システム モバイルユーザ↔支店PC モバイルユーザ↔モバイルユーザ |

| ③ | LAN Firewall | 拠点内のトラフィック | 本社PC↔本社内のシステム |

本投稿ではInternet FirewallとWAN Firewallついてさらに詳しく説明していきます。

※LAN Firewallについては別途投稿予定です。CatoのKnowledgeBaseにも掲載されていますのでこちらもご参照ください!

設定方法

Internet Firewall、WAN Firewallともに設定箇所は、[Security]配下にあります。

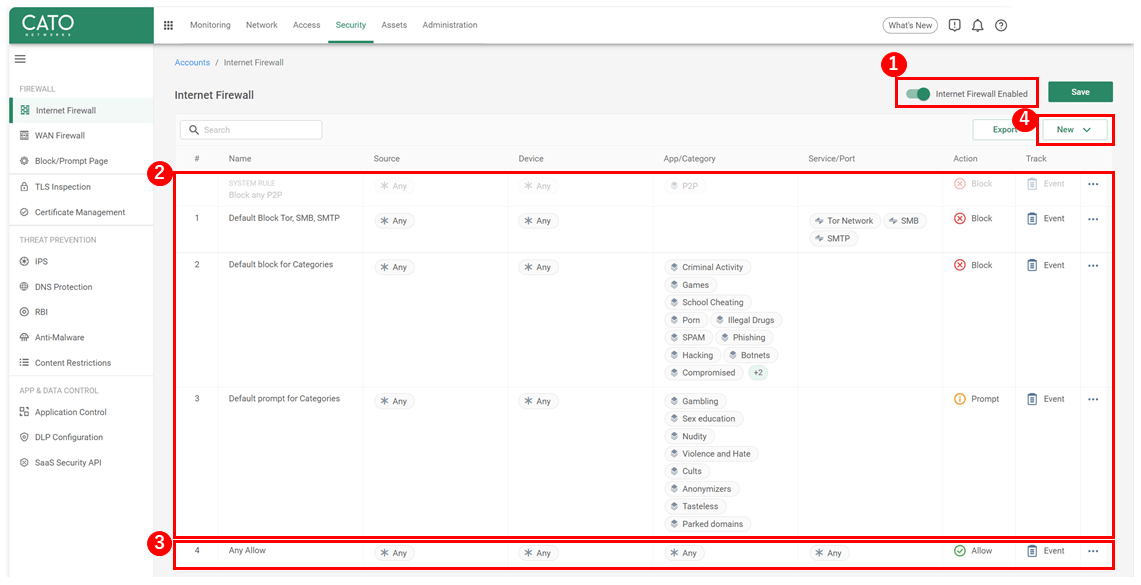

Internet Firewall

- [Security]>[Internet Firewall]を開き、DisabledをEnabledへ変更します。

※2024年11月以降 メニュー変更後は[Security]>[Site Configuration]>[Internet Firewall]となります。 - Internet Firewallにはデフォルトルールが入っており、

Catoが予め明示的に、危ないサイトへの通信をBlock、疑わしいサイトへの通信をPromptしてくれています。 - デフォルトで、一番下に暗黙のAllowルールが存在しています。

本投稿ではわかりやすいように明示的に”Any Allow”ルールを追加しました。 - [New]よりポリシーに従ってルールを追加していきます。

ルールを追加する際の設定項目は以下の通りです。(2023年9月現在)

| General | ルールの名前やルールの挿入箇所を定義 | |

| Source | 送信元の定義 | |

| Device | デバイスの機種を定義 | |

| App/Category | アプリケーション、カテゴリの定義 | |

| Service/Port | サービス、ポートの定義 | |

| Actions | Action | Allow , Block , Prompt , RemoteBrowsing(RBI)からアクションを選択 |

| Track | イベント出力やメール通知の設定 | |

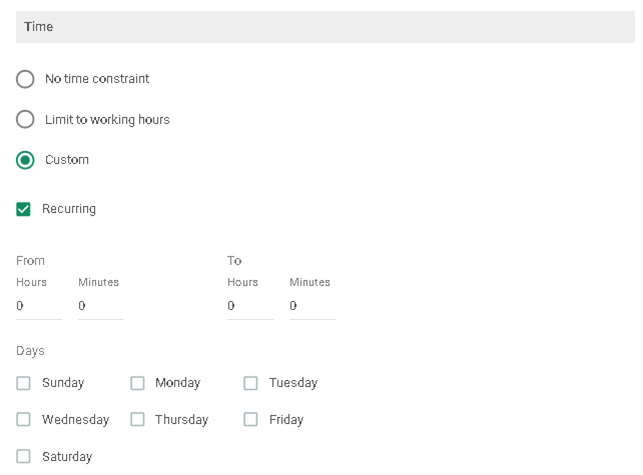

| Time | ルールをアクティブにする時間の定義 | |

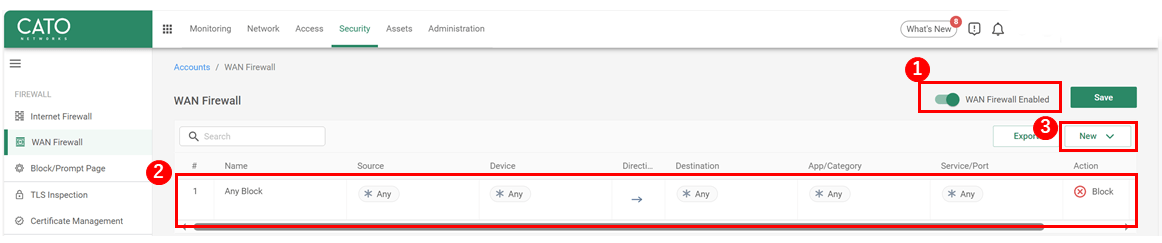

WAN Firewall

- [Security]>[WAN Firewall]を開き、DisabledをEnabledへ変更します。

※2024年11月以降 メニュー変更後は[Security]>[Site Configuration]>[WAN Firewall]となります。

Disableの状態では、通信がすべて許可されます。 - デフォルトで、一番下に暗黙のBlockルールが存在しています。

本投稿ではわかりやすいように明示的に”Any Block”ルールを追加しました。 - [New]よりポリシーに従ってルールを追加していきます。

ルールを追加する際の設定項目は以下の通りです。(2023年9月現在)

| General | ルールの名前やルールの挿入箇所、トラフィックの方向を定義 | |

| Source | 送信元の定義 | |

| Device | デバイスの機種を定義 | |

| Destination | 宛先の定義 | |

| App/Category | アプリケーション、カテゴリの定義 | |

| Service/Port | サービス、ポートの定義 | |

| Actions | Action | Allow , Block , Promptからアクションを選択 |

| Track | イベント出力やメール通知の設定 | |

| Time | ルールをアクティブにする時間の定義 | |

補足

補足ですが、以下のような便利な機能もあります。

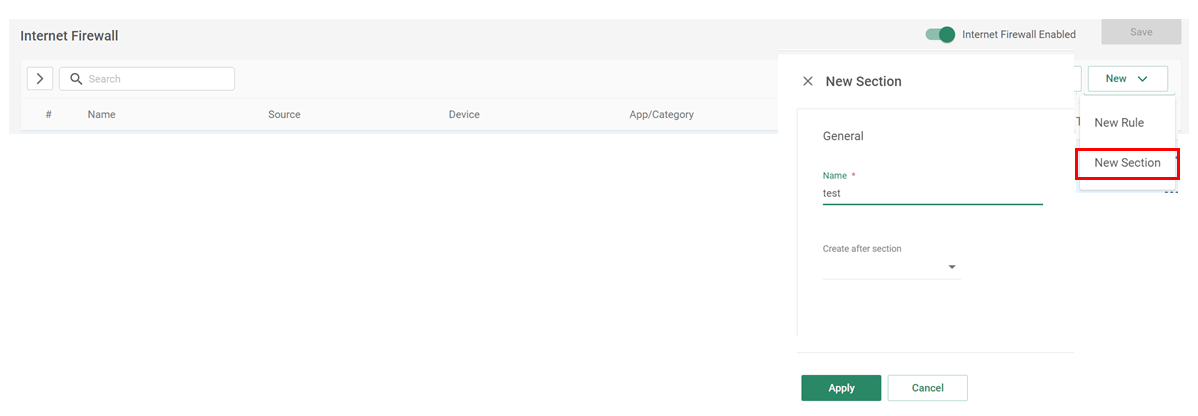

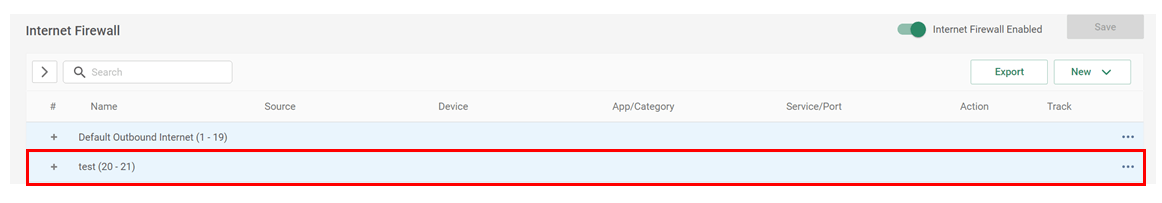

Section

下図の”New Section”からSectionを作成することで、ルールをグループ化させることができます。

必要項目を設定し、”Apply”するとSecrtionが追加されました。

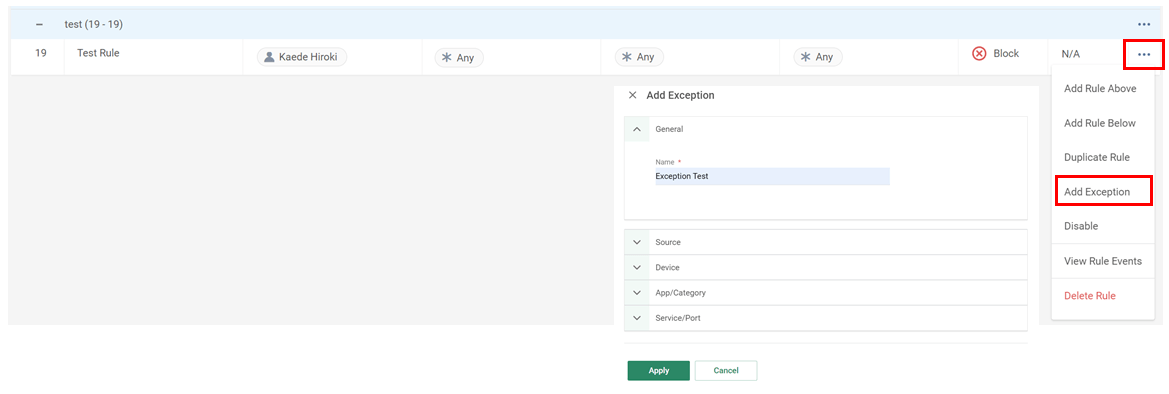

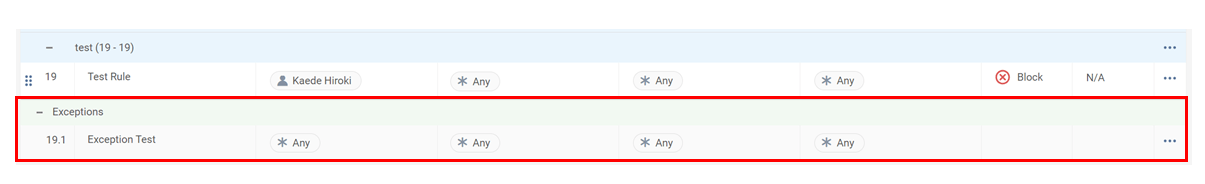

Exception

該当ルールの右端”…”の”Add Exception”から除外ルールを作成することができます。

必要項目を設定し、”Apply”すると除外ルールが追加されました。

注意点

続いて、ルールを追加する際の注意点についてご説明します。

Firewallのルールを追加する際は、以下4つの点に注意が必要です。

- Internet Firewallはブラックリスト型 、WAN Firewallはホワイトリスト型 である点を考慮する

- リストの順序を考慮する

- SourceやDestination、App/Categoryは可能な限り制限する(”Any”で設定しない)

- メール通知頻度を考慮する

- ブラックリストとホワイトリスト

Internet Firewall

前述の通りInternet Firewallはデフォルトで暗黙のAllowルールが存在しており、必要に応じてBlockルールを追加するブラックリスト型です。一般的なオンプレFirewallはホワイトリスト型のため、Catoクラウドへの移行の際はホワイトリスト型からブラックリスト型へ変換が必要と言えます。

少し面倒な作業に感じられるかもしれませんが、内部からInternetへの通信要件は予測・把握が難しいため、これまでのようなホワイトリスト型でのルールの管理では、将来限界がくる可能性があります。

Catoクラウドへの移行を機に複数ルールのグループ化や、不要なルールの削除等の棚卸作業を実施しましょう!

ブラックリスト型に変換することで、管理がしやすいシンプルな設定になります。WAN Firewall

一方、WAN Firewallはデフォルトで暗黙のBlockルールが存在しており、必要に応じてAllowルールを追加するホワイトリスト型です。WAN FirewallはこれまでのキャリアのWANではなかった概念のため、Catoクラウドへの移行の際は内部同士の通信要件の洗い出しとルールの設計作業が必要になります。

内部同士の通信要件は、内部からInternetへの通信要件に比べて予測・把握が容易なため、ホワイトリスト型でシンプルに設定・管理が可能です。

- 順序付きルール

CatoのFirewall機能は一般的なオンプレFirewall同様、上位のルールからチェックを行い、一度ルールにヒットした場合そのルール以降はチェックしない仕様になっています。優先すべきトラフィックにおけるルールは上位に設定し、全トラフィックをカバーするルールは下位に設定するといったリストの順序についての考慮が必要です。

- ”Any”の利用

設定項目のうち、SourceやDestination、App/Categoryはデフォルトで”Any”つまり”すべて”が選択されていますが、”Any”は非推奨です。 Assets>GroupsやCustom Apps、Categoriesにてグループオブジェクトを作成する、また設定方法の補足でご説明したExceptionの設定をすることで、SourceやDestination、App/Categoryは必要なもののみに制限することを推奨しています。

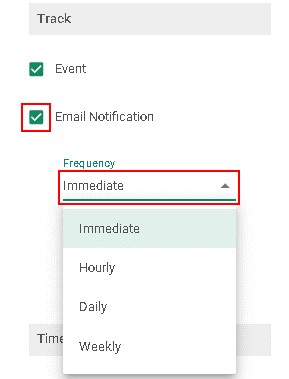

- メール通知頻度

FirewallのEventsは膨大な量出力されます。

設定項目ActionsのTrackの設定にて、Email Notification(メール通知)にチェックを入れ、 さらにFrequency(通知頻度)で”Immediate”(即時)を選択すると膨大な量の通知メールを受信することになります。

設定例

ここでは、運用上追加および変更が必要となる例を紹介します。

禁止サイトにアクセスできてしまう

稀に、許可されていないVPNソフトを利用したアクセスや、禁止サイトへのアクセスが、デフォルトルール”Default prompt for Categories”にヒットする場合があります。

これは、ユーザの判断で禁止サイトへのアクセスが可能となってしまうことを意味します。

このような場合は、前述の3つの注意点を考慮しながら以下のように個別にルールを作成していきます。

・ 禁止サイトのURLを指定した個別Blockルールを追加

・ 許可されていないVPNソフトがカテゴライズされている特定Applicationを指定した個別Blockルール作成

※対象VPNソフトがどのApp CategoryにカテゴライズされているかはAssets>App Catalogより確認することができます。

前提として、このような禁止されたアクセスが行われていることを検知するために、Monitoring>Eventsよりログを定期的にチェックするようにしましょう!

業務時間外はInternet接続を制限したい

業務時間外はInternet接続を制限させたいという場合にも、Internet Firewallの設定にて実現が可能です。

設定項目のTimeにてCustomを選択すると下図のような設定画面が出力されます。

この設定画面で自由に接続可能時刻をカスタマイズ可能です。

まとめ

今回は、Internet FirewallとWAN Firewallについてまとめました。

セキュリティリスクや、ルールの不整合によるトラブルを軽減するため、Firewallの設定は定期的に見直しを行っていきましょう!

弊社では、設定診断サービスを提供していますので、設定見直しの際にお気軽にご相談いただければと思います!

なお、弊社の FAQ サイトでは 、よくあるご質問やCato クラウドのアップデート情報を公開しておりますので、是非ご参照ください。