こんにちは、SCSKの齋藤です。

皆さん、日々のクラウドセキュリティ運用で、こんな課題に直面していませんか?

- 「あれ、このVMのポート、外部に開けっ放しじゃないか?」

- 「新しいストレージバケットが作られたけど、パブリック公開の設定になってないか心配だ…」

- 「不審なアクセスアラートが多すぎて、どれから対応すべきか分からない…」

クラウド環境は、その柔軟性とスケーラビリティでビジネスに多大な恩恵をもたらしますが、同時にセキュリティ管理の複雑性を増大させます。複数のプロジェクト、多種多様なサービス、日々刻々と変化するリソース群…これらのセキュリティ状態を常に正確に把握し、潜在的なリスクに迅速に対応することは、決して容易ではありません。

こうした状況を打開し、クラウドセキュリティの「見える化」と「運用効率化」を加速させるべく、私たちはGoogle Cloudが提供する統合セキュリティ管理プラットフォーム、「Security Command Center(SCC)」の導入に踏み切りました。

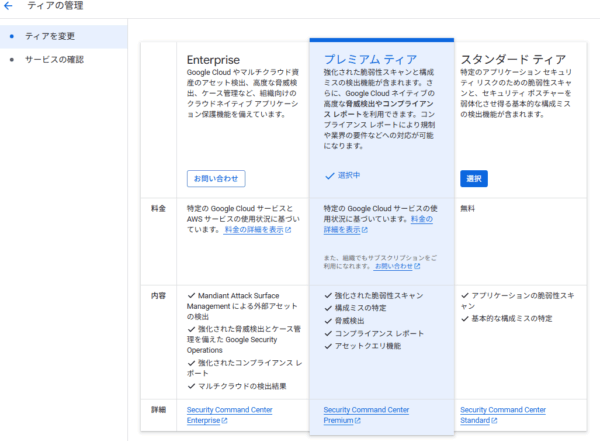

本記事では、SCCを実際に有効化し、利用してみた経験に基づき、SCCが提供する主要な機能、多くの企業が検討時に気になるであろう「スタンダードティアとプレミアムティアの比較」、そして「料金設定」について、実践的な視点から解説していきます。クラウド環境のセキュリティ管理にお悩みの皆様にとって、本記事が具体的な解決策を見つけるための一助となれば幸いです。

クラウドセキュリティにおける現在の課題とSCCの必要性

現代の企業がクラウド環境において直面するセキュリティ課題は多岐にわたります。これらの課題が、従来のセキュリティ運用手法では対応しきれないレベルに達していることが、SCCのような統合プラットフォームの必要性を高めています。

リソースの膨大化と可視性の欠如

GCP環境では、仮想マシン(VM)、データベース、ストレージ、ネットワーク設定など、多種多様なリソースが瞬時にデプロイされ、変更されます。大規模な組織では、これらのリソースが数千、数万に上ることも珍しくありません。個々のリソースに対するセキュリティ設定の確認や、全体像の把握は極めて困難であり、設定ミスやポリシー違反が潜在的な脆弱性として放置されるリスクが高まります。特に、シャドーITや非公式なリソース展開が発生した場合、それらのセキュリティ状態を把握することはほぼ不可能です。

セキュリティ情報のサイロ化と統合の困難さ

従来のセキュリティ運用では、脆弱性スキャナー、脅威検出システム、アクセスログ監視ツールなど、複数のセキュリティツールを個別に導入・運用することが一般的でした。これらのツールはそれぞれ特定の領域に特化した情報を提供しますが、その情報がバラバラに管理されるため、全体的なセキュリティ状態を把握し、優先順位を付けて対応することが困難になります。結果として、重要なアラートが見過ごされたり、インシデント対応の初動が遅れたりするリスクが増大します。

手作業による運用限界とアラート疲労

クラウド環境は常に変化しており、新しいリソースのデプロイ、設定変更、脅威の発生などが日常的に発生します。これらすべてを手作業で監視し、アラートに対応するには膨大な時間と人的リソースを要し、ヒューマンエラーのリスクも高まります。また、各ツールから大量に発報されるアラートの中から、本当に対応すべき「重要」なアラートを特定することが難しく、セキュリティ担当者が「アラート疲労」に陥り、重要なアラートを誤って見過ごしてしまう状況も頻繁に発生します。

コンプライアンス要件への継続的な対応

GDPR、HIPAA、PCI DSS、日本の個人情報保護法など、業界や地域ごとに多様なコンプライアンス要件が存在します。これらの要件に継続的に準拠していることを証明するためには、定期的な監査と継続的なセキュリティ状態の確認が不可欠です。手作業によるコンプライアンスチェックは非常に負担が大きく、またリアルタイムでの準拠状況の把握が困難です。

これらの課題を解決し、クラウド環境におけるセキュリティの可視性、効率性、対応能力を飛躍的に向上させるプラットフォームとして、Google Cloud Security Command Centerが位置づけられます。SCCは、GCP環境全体のセキュリティリスクを「発見」「調査」「対応」するための一元化されたプラットフォームであり、クラウドセキュリティの「司令塔」としての役割を担います。

Security Command Center(SCC)とは?

Google Cloud Security Command Center(SCC)は、GCP環境全体におけるセキュリティの状態を包括的に把握し、潜在的な脅威や脆弱性をプロアクティブに管理するための統合プラットフォームです。SCCを導入することで、以下の主要な課題を解決し、セキュリティ運用に新たな価値をもたらします。

SCCが提供する主要な価値

SCCは、主に以下の3つの主要な価値を提供することで、クラウドセキュリティ運用の変革を促進します。

-

1. 包括的な可視性(Visibility): GCP環境内に存在するすべてのアセット(リソース)を自動的に検出・インベントリ化し、常に最新の状態を把握できるようにします。これにより、どのプロジェクトにどのようなリソースが存在し、それらがどのような設定になっているかを一元的に確認できます。さらに、既知の脆弱性、設定ミス、コンプライアンス違反、不審な活動などを自動で検出し、それらを「発見事項(Findings)」として集約します。これにより、「何がどこにあるか」「どこに脆弱性があるか」「何が起きているか」という基本的な問いに対する答えが明確になります。

-

2. 優先順位付けと調査の効率化(Prioritization & Investigation): 検出された膨大な数の発見事項に対し、その深刻度や影響度に基づいて優先順位を自動的に付与します。これにより、セキュリティチームは、対応すべき最も重要なリスクに集中し、限られたリソースを最適に配分できます。各発見事項には詳細な情報(関連するアセット、影響範囲、推奨される是正措置など)が付与されており、セキュリティアナリストによる調査を効率化し、迅速な意思決定を支援します。

-

3. 対応と自動化の促進(Response & Automation): SCCが検出した発見事項は、APIを通じて外部のセキュリティ運用ツール(SIEM、SOARなど)と連携することが可能です。これにより、検出された脅威や脆弱性に対する自動的な対応ワークフローを構築し、手動での介入を最小限に抑えながら、迅速かつ効果的なインシデントレスポンスを実現します。また、コンプライアンス監査への継続的な準拠状況を可視化し、レポート生成を支援することで、監査対応の効率化にも貢献します。

SCCを有効化してみた!

複数のプロジェクトを横断して包括的な監視を行いたかったため、組織レベルでのSCC有効化を選択しました。

有効化プロセスは想像以上にスムーズ

SCCの有効化プロセスは、驚くほど簡単でした。

- GCP Consoleにログインし、SCCダッシュボードへ移動。

- 「Security Command Centerを有効にする」ボタンをクリック。

- 組織レベルでの有効化を選択し、組織IDを確認。

- 必要なサービスアカウントの作成と権限付与は自動で行われます。

- 数クリックで有効化完了!

正直なところ、設定に悩む時間はほとんどありませんでした。有効化後、すぐにデータが収集され始めるわけではありませんが、最初の完全なアセットインベントリの収集には数時間から最大24時間程度かかる旨のメッセージが表示されました。

SCCの核心機能深掘り

SCCはクラウド環境のセキュリティライフサイクル全体を支援するための、多岐にわたる機能を提供します。

アセットインベントリ

SCCの基盤となるのは「アセットインベントリ」機能です。GCP環境内に存在するすべてのリソースを自動的に検出し、体系的にカタログ化します。これにより、セキュリティ担当者は以下のことを実現できます。

- リソースの網羅的な把握: どのプロジェクトに、どのような種類のVM、ストレージ、データベース、ネットワークが存在するのかを常に最新の状態で把握できます。シャドーITや意図しないリソース展開のリスクを低減します。

- 設定情報の詳細化: 各アセットのIAMポリシー、ネットワーク設定、公開設定などの詳細情報を確認できます。これにより、「このバケットは本当にパブリック公開が必要なのか?」といった疑問に迅速に答えることができます。

脆弱性検出

SCCは、Googleが提供する様々なセキュリティ検出サービスと連携し、GCP環境内の脆弱性や設定ミスを自動的に検出します。

- Security Health Analytics (SHA): GCPリソースの設定ミスや構成上の脆弱性を継続的にスキャンします。広範なIPアドレスからのSSHアクセス許可、公開設定になっているCloud Storageバケット、過剰な権限を持つIAMロールなどを検出します。また、CISベンチマーク(Center for Internet Security)などの業界標準セキュリティベンチマークへの準拠状況を評価し、具体的な改善推奨事項を提供します。

- Web Security Scanner (WSS): GCP上で稼働するWebアプリケーションの一般的な脆弱性(XSS、SQLインジェクションなど)を検出します。定期的なスキャンを設定することで、新たな脆弱性が生まれていないかを継続的に監視できます。

- Container Threat Detection (CTD): GKE(Google Kubernetes Engine)環境のランタイム動作を監視し、コンテナ内での不審なアクティビティ(特権昇格、マルウェア実行、不審なバイナリ実行など)を検出します。

脅威検出

脆弱性の検出だけでなく、実際に発生している、あるいは発生しようとしている脅威をリアルタイムで検出することも、SCCの重要な役割です。

- Event Threat Detection (ETD): Cloud Audit Logs、VPC Flow Logs、DNS logsなど、GCPの様々なログデータを継続的に監視し、機械学習と脅威インテリジェンスを活用して不審な活動を検出します。ブルートフォース攻撃、認証情報の不正使用、マルウェア感染の兆候、データ流出の試み、サービスアカウントの異常な動作などを検出します。

- Cloud DLP (Data Loss Prevention) 連携: Cloud StorageバケットやBigQueryデータセットなどに保存されている機密データをスキャンし、発見された機密データに基づいてリスク(例:不適切な公開設定のバケットに機密データが存在する)をSCCに報告します。

スタンダードティア vs プレミアムティア

SCCには、「スタンダードティア」と「プレミアムティア」の2つのサービスティアが存在します。それぞれ提供される機能の範囲と料金体系が大きく異なるため、組織の規模、セキュリティ要件、予算に応じて最適なティアを選択することが非常に重要です。

スタンダードティア

スタンダードティアは、SCCの基本的な機能を提供し、無料で利用できます。クラウドセキュリティの「見える化」をこれから始める組織や、コストを抑えたい場合に適しています。

スタンダードティアで利用できる主な機能:

- アセットインベントリ: GCP環境内のすべてのリソースを自動的に発見し、インベントリ化します。

- Web Security Scanner (WSS): GCP上でホストされているWebアプリケーションの一般的な脆弱性をスキャンし、検出結果をSCCに集約します。

- Google Cloud Armor との統合: Google Cloud ArmorのDDoS保護やWAFに関する情報がSCCに表示されます。

- 基本的な脅威検出: Google Cloudの脅威インテリジェンスを活用した基本的な脅威情報が提供されます。

スタンダードティアのメリット:

- 無料: コストをかけずにクラウド環境の基本的なセキュリティ状況を把握できます。

- 手軽に導入可能: 複雑な設定は不要で、すぐに使い始められます。

- 基本的な可視性の確保: リソース把握やWebアプリケーションの初期脆弱性検出の第一歩として最適です。

プレミアムティア

プレミアムティアは、スタンダードティアのすべての機能に加えて、より高度な検出機能、自動化、コンプライアンス管理、調査ツールを提供します。有料サービスですが、その分、強固なセキュリティ体制を構築するための強力なツールとなります。

プレミアムティアで利用できる主な追加機能:

- Security Health Analytics (SHA) の高度な検出: スタンダードティアのWSSよりもはるかに広範なGCPリソースの設定ミス、不適切なIAMポリシー、ネットワーク構成の脆弱性などを継続的にスキャンします。CISベンチマークなどの業界標準セキュリティベンチマークへの準拠状況を自動評価し、具体的な改善推奨事項を提供します。

- Event Threat Detection (ETD): GCPの各種ログデータ(Cloud Audit Logs, VPC Flow Logs, DNS logsなど)をリアルタイムで分析し、機械学習とGoogleの脅威インテリジェンスを活用して、高度な脅威(認証情報の不正使用、マルウェア実行、異常なデータ抽出など)を検出します。

- Container Threat Detection (CTD): GKE環境でのコンテナランタイムにおける不審な活動を検出します。

- Rapid Vulnerability Detection (RVD): 特定の重大な脆弱性(例:Log4jの脆弱性)が存在しないかを迅速にスキャンし、影響を受けるリソースを特定します。

- Findings APIと高度なエクスポート機能: SCCが検出したすべての「発見事項(Findings)」にプログラムでアクセスできるAPIを提供します。これにより、検出結果をSIEMやSOARツールと連携させ、自動化された対応ワークフローを構築できます。BigQueryへのエクスポート機能により、長期的な分析やカスタムレポート作成も可能です。

- 脅威の優先順位付けと調査機能の強化: 検出された Findingsの中から、最も重大な脅威や脆弱性を自動的に優先順位付けし、対応すべき事項を明確にします。

プレミアムティアのメリット:

- 包括的なセキュリティ可視化: アセットから脆弱性、脅威、コンプライアンスまで、GCP環境全体のセキュリティ状況を深く掘り下げて可視化します。

- 高度な脅威検出: 機械学習とGoogleの脅威インテリジェンスにより、洗練された攻撃や異常な行動を早期に発見できます。

- コンプライアンス管理の効率化: CISベンチマーク対応などにより、規制要件への準拠状況を継続的に評価・報告できます。

- 自動化と連携: APIを通じて、既存のセキュリティツールやワークフローとの連携が容易になり、自動化された対応が可能になります。

どちらを選ぶべきか?判断基準

| 比較項目 | スタンダードティア | プレミアムティア |

|---|---|---|

| 料金 | 無料 | 有料(アクティブなアセット数に応じた従量課金) |

| アセットインベントリ | ○ (基本的) | ○ (詳細、長期履歴保持) |

| 脆弱性検出 | Web Security Scanner (WSS) のみ | SHA, ETD, CTD, RVD, VMM連携など、広範かつ高度な検出 |

| 脅威検出 | 基本的な脅威情報 | 高度な機械学習ベースのリアルタイム脅威検出 (ETD, CTD) |

| コンプライアンス | 制限的 | CISベンチマーク評価など、体系的なコンプライアンス管理 |

| 自動化/連携 | 制限的 | 高度なAPI連携 (Findings API)、SIEM/SOAR統合 |

| データ保持期間 | 短い(数日~数週間) | 長い(数カ月) |

| 推奨組織 | 小規模、セキュリティ初心者、コスト重視、まず可視化したい | 大規模、高セキュリティ要件、専門チームあり、包括的管理志向 |

クラウドセキュリティへの取り組みをこれから始める方や、GCP環境が比較的小規模な場合は、まずスタンダードティアでSCCの基本的な可視化能力を体験することをお勧めします。 その後、GCP環境の拡大やセキュリティ要件の高まりに応じて、プレミアムティアへのアップグレードを検討するのが賢明なアプローチと言えます。

気になる料金設定

SCCプレミアムティアの導入を検討する際、多くの方が気になるのが料金体系だと思います。SCCプレミアムティアの料金モデルは、主に「組織内のアクティブなアセット数」に基づいて計算されます。

基本的な料金モデルの概要

SCCプレミアムティアの料金は、組織内のアクティブなアセット(リソース)の数によって決まります。具体的には、主要なGCPアセットタイプ(Compute Engine VMインスタンス、Cloud SQLインスタンス、Cloud Storageバケット、BigQueryデータセット、GKEクラスターなど)がカウント対象となります。

料金は、これらのアクティブなアセットタイプごとに設定された単価(例:「VMインスタンス1台あたり月額Xドル」)に基づき、合計で算出されます。最新かつ正確な料金情報は、常にGoogle Cloudの公式料金ページで確認するようにしてください。

コスト最適化のためのヒント

SCCプレミアムティアの利用料金を最適化するために、いくつかの重要なポイントがあります。

- 不要なアセットの定期的なクリーンアップ: SCCはアクティブなすべてのアセットをカウントします。開発やテストで一時的に作成され、その後放置されているVMやストレージバケットなどがないか定期的に確認し、不要なものは削除しましょう。これはコスト削減だけでなく、セキュリティリスク(未管理のリソースに脆弱性が放置されるなど)の低減にも繋がります。

- 監視対象のスコープを最適化: 組織内の全てのプロジェクトやフォルダをSCCの監視対象にする必要があるか再検討します。非常に機密性の低い、あるいはセキュリティリスクが極めて低いと判断されるプロジェクトであれば、監視対象から除外することでコストを抑えられる可能性もあります。ただし、これにはセキュリティカバレッジの低下というトレードオフが伴うため、慎重な検討が必要です。

- 無料ティアの有効活用: もしプレミアムティアのコストが見合わないと感じる場合でも、スタンダードティアは無料で利用できます。基本的な可視性を確保するだけでも、セキュリティ体制は大きく改善されます。

- 無料トライアルと見積もり: Google Cloudは新規ユーザー向けに無料トライアルクレジットを提供しており、これを使ってSCCプレミアムティアを試すことができます。また、GCPコンソールの「料金」セクションや、Googleの営業担当者に問い合わせることで、具体的な見積もりを取得することも可能です。

SCCプレミアムティアは決して安価なサービスではありませんが、そのコストは重大なセキュリティインシデントが発生した場合の損害(データ漏洩による罰金、ブランドイメージの失墜、事業停止など)と比較すれば、はるかに低い投資となるでしょう。重要なのは、その価値とコストのバランスを理解し、組織のニーズに合ったプランを選択することです。

まとめ

SCCがもたらす主要な成果は以下の通りです。

-

セキュリティ状況の「見える化」とリスクの事前特定: 組織内のすべてのアセットが網羅的に可視化され、それに紐づく脆弱性や脅威が明確になりました。これにより、漠然とした「何か起こるかもしれない」という不安が、「この脆弱性を優先的に修正しよう」「この脅威アラートには直ちに対応しよう」という具体的なアクションプランへと変わりました。

-

セキュリティ運用の「効率化」と「自動化」への道筋: 手動での確認作業が大幅に削減され、セキュリティチームの負担が軽減されました。また、Findings APIを活用することで、検出から是正までのワークフローを自動化する道筋が見え、インシデント対応の迅速化と人的ミスの削減が期待できます。

-

コンプライアンスへの「自信」と信頼性の向上: CISベンチマークへの準拠状況が継続的に評価されることで、監査対応の準備が格段に楽になり、GCP環境が常にセキュリティベストプラクティスに則っているという確信を持てるようになりました。これは、企業としての信頼性向上にも直結します。

もちろん、プレミアムティアの料金は安価ではありません。しかし、今日のサイバー脅威の高度化と、データ漏洩やシステム停止がビジネスにもたらす壊滅的な影響を考えれば、SCCへの投資は、企業を守るための必要不可欠なコストであると考えます。

もし今、あなたがクラウドセキュリティの課題に直面し、情報のサイロ化や対応の遅延に悩んでいるのであれば、ぜひ一度、Google Cloud Security Command Centerを有効化してみてください。

参考

- Security Command Center の概要 – Google Cloud 公式ドキュメント

- Security Command Center の料金 – Google Cloud 公式ドキュメント