本記事は 新人ブログマラソン2024 の記事です。 本記事は 新人ブログマラソン2024 の記事です。 |

こんにちは!SCSKの新人、黄です。

前回の記事では、Rubrikというバックアップデータ管理に特化したIT企業と、その主要製品や機能についてご紹介しました。

多くの方に読んでいただき、とても嬉しかったです!

「まだ読んでいない!」という方は、ぜひ以下の記事をご覧ください。

Rubrikとは?クラウド&オンプレにも対応する次世代バックアップ管理を紹介 – TechHarmony

さて、今回は前回少し触れた「Rubrikのランサムウェア対策」をさらに掘り下げ、自分でも実際に試してみた結果を共有したいと思います。

それでは、さっそく始めましょう!

はじめに

ランサムウェアという言葉、きっと一度は耳にしたことがあるのではないでしょうか?

データを暗号化し、その解除のために身代金を要求するサイバー攻撃で、ここ数年、その被害は世界中で広がり続けています。

これだけでも十分厄介ですが、実は攻撃者の狙いは、通常のデータだけに留まりません。

なんとバックアップデータまで標的にしているのです!

「バックアップがあれば安心」と考えるのは当然ですが、攻撃者たちはその油断をついてきます。

一例として、下記のような手口でバックアップを狙ってきます:

こうした脅威に対応するために、Rubrikは「保存するだけ」ではない多角的な対策を提案しています。

その詳細について、次の章で詳しく解説します。

Rubrikのランサムウェア対策の概要

Rubrikのランサムウェア対策には、主に三つのキーワードがあります:

- 不可変バックアップ

- ふるまい検知(異常検知)

- 脅威ハンティング(脅威追跡)

前回の記事では、不可変バックアップとふるまい検知・脅威ハンティングを並列に紹介しましたが、実際のところ、不可変バックアップはRubrikのランサムウェア対策の「土台」となる存在です。

ふるまい検知(Anomaly Detection)

Rubrikのふるまい検知は、メタデータ監視とエントロピー解析を組み合わせた多層的な仕組みで、ランサムウェア攻撃を早期に検知することができます。

では、「どうやって異常を検知するの?」その仕組みを詳しくご紹介します。

メタデータを活用した監視

まず最初に注目すべきポイントは、ふるまい検知がデータそのものではなく、メタデータを監視の対象としていることです。

そして、Rubrikのふるまい検知では主に以下の方法で異常を見つけます:

- 機械学習で長期的な変更パターンの分析

Rubrikは、過去のバックアップデータをもとに、通常のデータ変更のパターンを学習します。そのパターンを超えるような突然の大規模な変化をキャッチする仕組みです。

たとえばこんな場合に検知します:

- 毎日数MB程度しか変更のないデータが、ある日突然数GBの変更を記録した場合。

- 「2025年度計画」というフォルダに10個のファイルが保存されていたのに、次のバックアップではそのフォルダが丸ごと消えていた場合。

これらのケースでは、「異常な変化」としてRubrikが警告を出します。

エントロピー解析による異常検知

しかし、メタデータだけを基にした異常検知には限界があります。例えば、

このようなケースに対応するために、Rubrikはエントロピーを利用しています。

暗号化されたデータはランダム性が高まるという特徴を活かし、この変化をキャッチすることで、ランサムウェア攻撃の兆候を検知します。

例として:

- 攻撃前のファイル名:「顧客情報.xlsx」「見積書.pdf」

- 攻撃後のファイル名:「abc123.xyz」「xyz789.enc」

暗号化されたファイルの名前や構造が大きく変わると、エントロピーが急激に増加します。Rubrikはこの変化をいち早く検知し、警告を発することで早期対応を促します。

脅威ハンティング(Threat Hunting)

脅威ハンティングはYARAルールのような具体的な痕跡情報を基に、バックアップデータを詳細にスキャンし、感染源や侵入時期を特定する機能です。

ふるまい検知との違い:

- ふるまい検知:機械学習を活用してバックアップデータの変更パターンを分析し、ランサムウェア攻撃後に発生する異常(大量の変更や暗号化)を検知する。

- 脅威ハンティング:具体的な痕跡情報を基に、攻撃を受けたかどうかに関係なく、感染源やランサムウェアの侵入時期をチェックする。

脅威ハンティングでは、以下のプロセスでバックアップデータを解析します:

痕跡情報を入力

まず、ランサムウェアに関連するYARAルールを入力します。

YARAルールとは、攻撃者が使用する特定の暗号化方法や拡張子(例:「.encrypted」や「.lock」)を検出するためのルールセットです。

Welcome to YARA’s documentation! — yara 4.5.0 documentation

ユーザーが自身で入力する必要がありますが、RubrikはあらかじめデフォルトのYARAルールも提供しており、初めての方でもスムーズに利用を開始できます。

バックアップデータを照合

次に、Rubrikが入力された情報を基にバックアップデータをスキャンします。例えば以下のようなことをチェックします:

- 特定のファイルやフォルダが存在していないか。

- ランサムウェアによる暗号化の痕跡がないか。

感染システムの特定

スキャンが完了すると、もしランサムウェアが侵入していた場合、その侵入タイミングや感染したシステムが特定されます。

これにより、問題が発生した箇所やその影響範囲が明確になり、適切な対策を講じやすくなります。

Rubrikのランサムウェア対策を実際に試してみた

これまでRubrikのランサムウェア対策についてご紹介してきましたが、「実際にどのように動くのか?」と思った方も多いのではないでしょうか?

今回は、その仕組みを確かめるために、ふるまい検知を使ったシミュレーションを行いました。

Rubrikはオンプレミス環境だけでなく、AWSやGoogle Cloud、vSphereなど、さまざまなクラウド環境に対応していますが、

今回はその中でもvSphereの仮想マシンを使用して実験を行いました。その様子をぜひご覧ください!

シミュレーション方法

Rubrikのふるまい検知は、大量のファイル追加や暗号化などの異常な動きを検知する仕組みなので、

今回のシミュレーションでは、以下の手順で検証を進めました。

| 目的 | 手順 | |

| 1 | 正常時の状態取得 | 正常なバックアップデータを複数回取得し、RSC(Rubrik Security Cloud)に連携する。 |

| 2 | ランサムウェア攻撃の再現 | 仮想マシン内で大量のファイルを追加し、それらを暗号化する。 |

| 3 | 異常検知の確認 | 再度バックアップを取得し、RSCでどのように検知されるかを確認する。 |

シミュレーション結果

正常時の状態取得

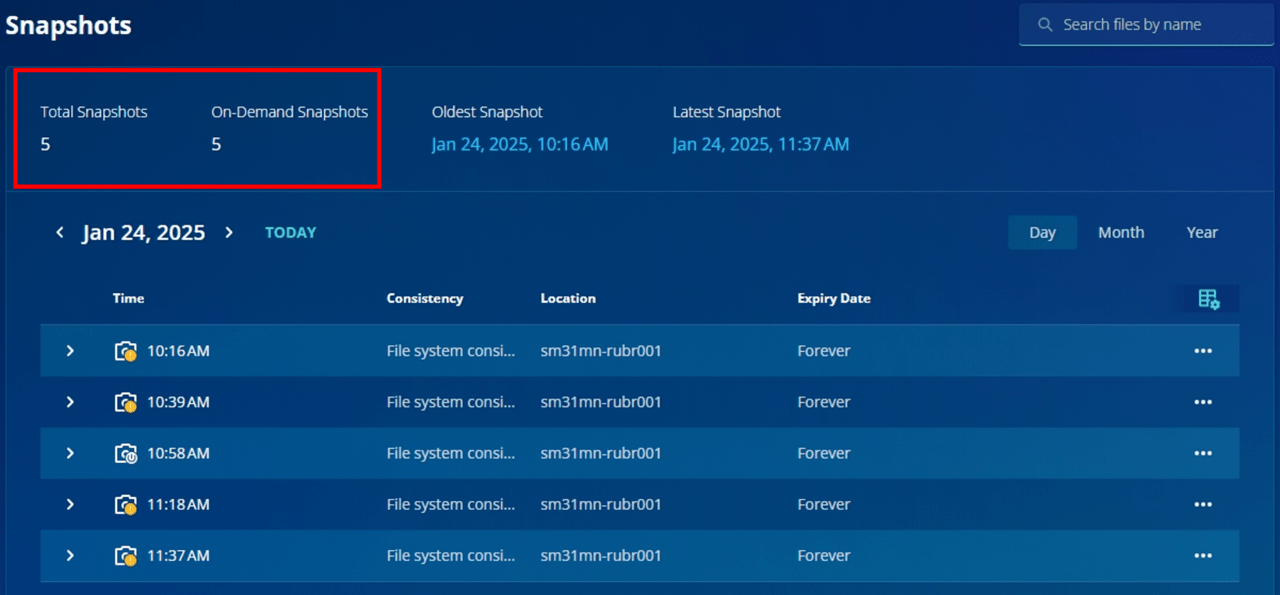

まずは、バックアップデータの長期的なパターンを学習できるように、正常な状態のバックアップデータを5回分取得しました。

これらのデータはRSC上にも反映されており、Rubrikはこれらをもとに機械学習で通常の動きを学習します。

以下の図は、正常時のバックアップがどのように記録されているかを示しています:

ランサムウェア攻撃の再現

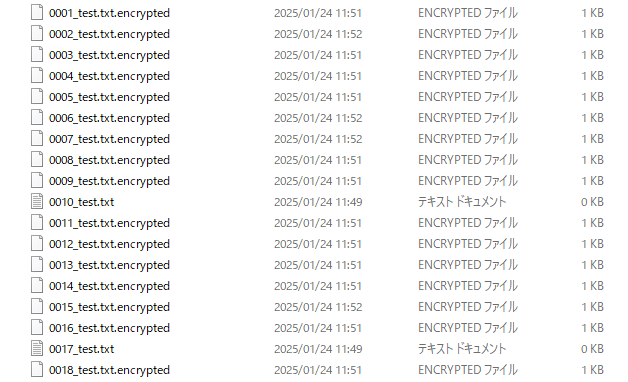

次に、仮想マシン内で大量のファイルを追加し、それらを暗号化しました。

以下の図にある「xxxxx.encrypted」のようなファイルは、暗号化されたことを示しています:

その後、もう一度バックアップを取得し、Rubrikがどのように反応するかを確認しました。

異常検知の確認

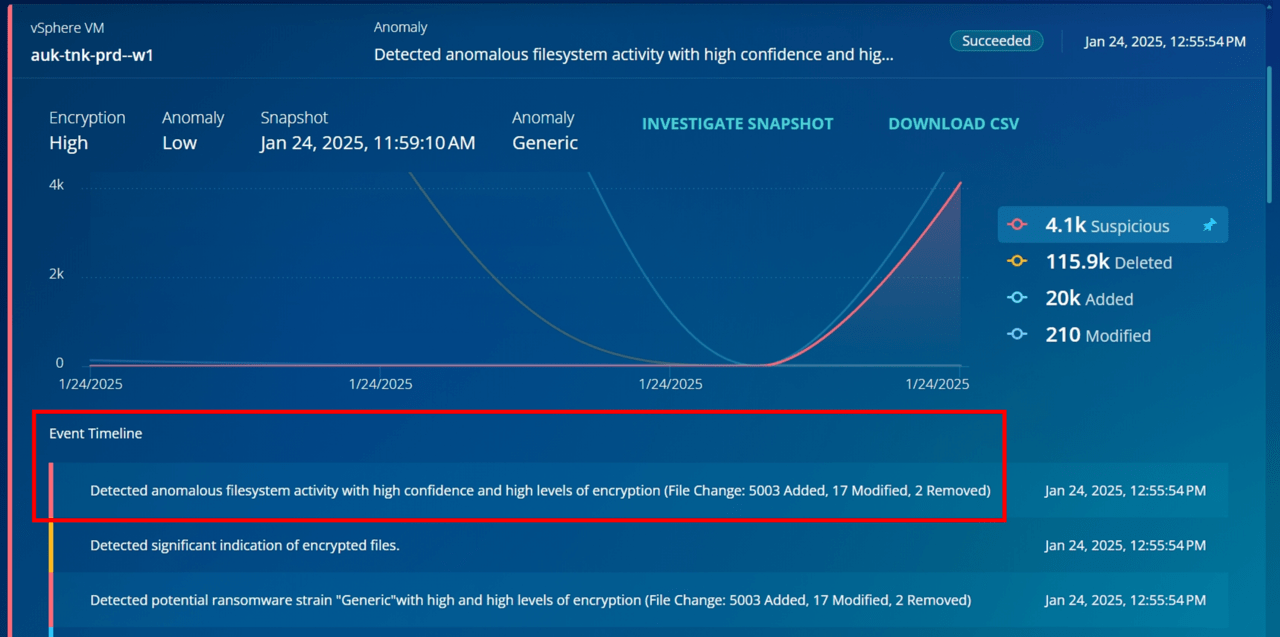

結果は期待通りでした!

大量のファイル変更や暗号化を素早く感知し、異常としてEventに記録しました。

以下の図のように、Event Timelineに、今回の変更内容(5003件の追加、17件の変更、2件の削除)が詳細に記録されています:

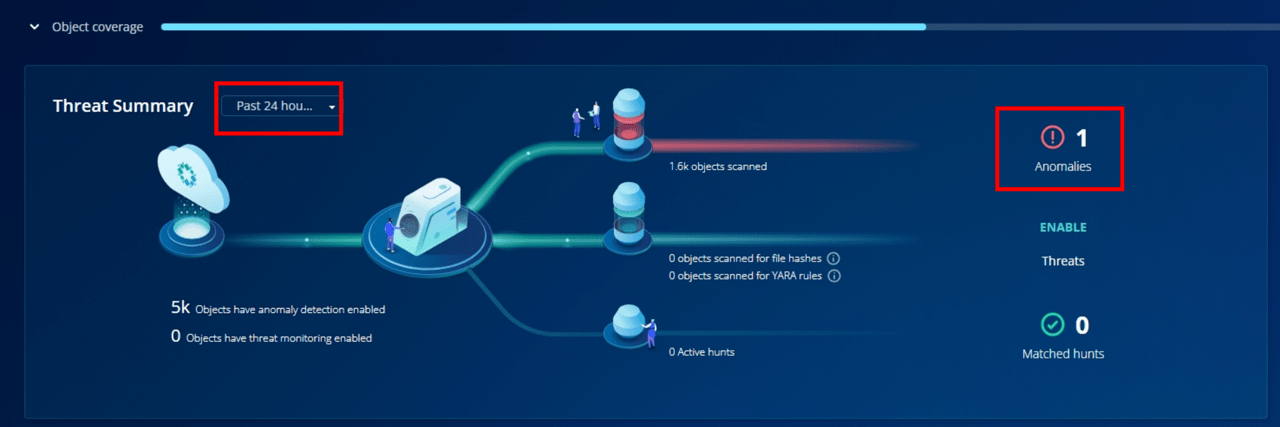

また、RSCではふるまい検知の結果が下の図のように、可視化されて表示されます。

便利なのは、Anomaliesセクションを見るだけで、過去24時間以内に1件の異常が検知されていることを簡単に確認できます!

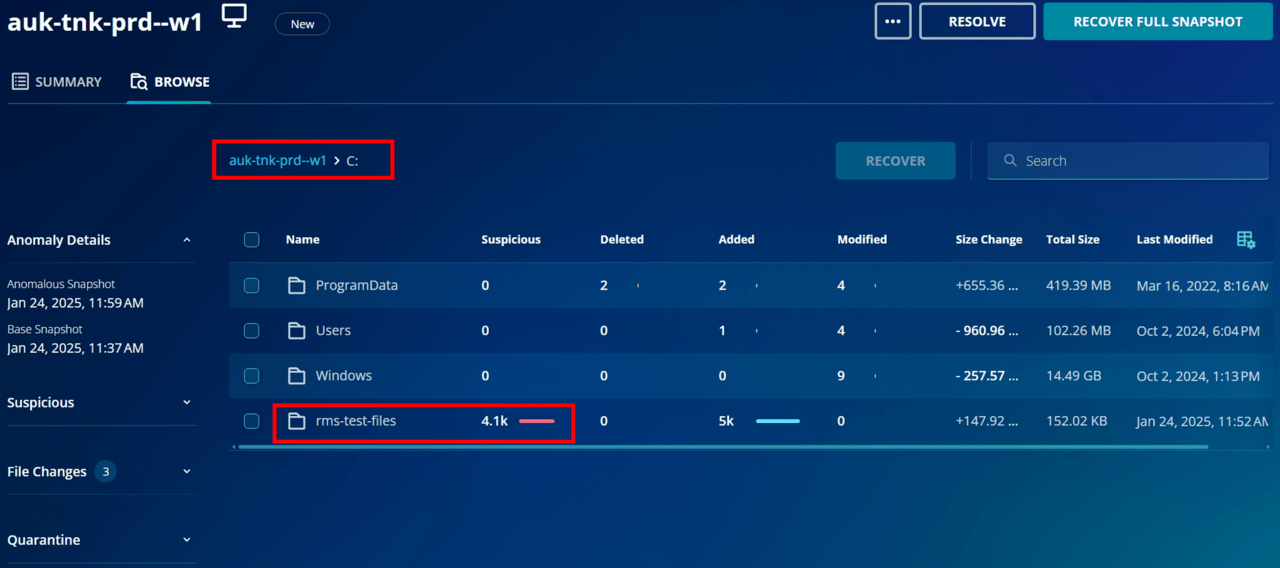

さらに、そのAnomaliesをクリックすることで、

どの機器のどのフォルダ内のどのファイルが影響を受けたのかまで特定することができました。

最後にメールを確認すると、検知アラートが届いていました。便利で、状況をすぐに把握することができました。

最後に

今回の記事では、Rubrikのランサムウェア対策について、仕組みの解説とシミュレーションの結果を交えながらお届けしました。「ふるまい検知」と「脅威ハンティング」の2つの対策が、ランサムウェア攻撃にどう役立つのか、少しでもお伝えできていれば嬉しいです!

特にシミュレーションを通じて、ふるまい検知がいかに迅速かつ正確に異常を発見できるか、その便利さを感じていただけたでしょうか?

今回は脅威ハンティングのシミュレーションまではできませんでしたが、気になる方はぜひ試してみてください。

最後まで読んでいただき、ありがとうございました!