SASE。ゼロトラスト。

「近年バズワードとして注目されていることは知っているが、調べてみてもよく分からない。」

「ネットワークやセキュリティのソリューションなのは理解できたが、自分の言葉で説明できない。」

私は2024年12月から新たにSASEを担当することになりましたが、最初に感じた壁が上記でした。

今回は私のような「これを機にSASEを理解したい」という方に向けて、超初心者向けの「SASEとは?」を説明していきます。

SASEの概要

まずはSASEについて、その概要をご説明します。

表面だけでなく、自分の中に落とし込んで理解することが大事だと思いますので、本記事を見て腑に落ちない部分があれば、ぜひ他の記事などで深掘りしてみてください。

SASEを一言で言うと

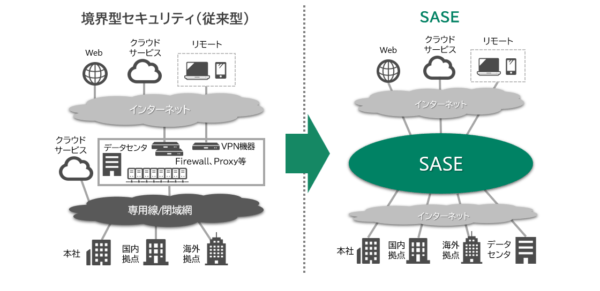

SASEを一言で言うと「“ネットワーク”と“ネットワークセキュリティ”をクラウドベースで統合したもの」です。

※SASEとは、Secure Access Service Edgeの略となります。

“ネットワーク”とは・・・

光ファイバーや専用線などで行うような通信の提供と、その通信を制御・管理する仕組みのことを指します。

具体的には、SD-WAN、MPLS、Ethernet、VPN、AWSのDirect Connect、AzureのExpressRouteなどです。“ネットワークセキュリティ”とは・・・

ネットワークの利用に関わるあらゆる脅威を防御する仕組みを指します。

具体的には、ファイアウォール、セキュアゲートウェイ(SGW)、CASB、DLPなどです。

上記を一体化しクラウドサービスで提供する製品(もしくはそのような概念)を、SASEと呼びます。

ちなみに、ここから“Access(ネットワーク)”を抜いた、SSE(Secure Service Edge)という概念・製品もあります。

詳細を知りたい方は、以下を参照ください。

なお、SASEとゼロトラストの違い・関係についてイマイチ理解できない、という方もいるかもしれません(私もそうでした)。

これらの関係性をイメージするために、次はゼロトラストについて説明します。

ゼロトラストの考え方と、SASEとの関係性

ゼロトラストとは、サイバーセキュリティにおける概念(考え方)です。

どんな概念かというと、

「すべて信用しない(Zero Trust) という前提に立ち、適切な認証を受けたユーザーと端末だけが、許可されたアプリケーションやデータにアクセスできるようにする」

というものになります。

これは、従来の境界型セキュリティの考え方、

「外部(インターネット)と内部(社内LAN)を境界で分け、内部は信用できるという前提のもと、内部を外部攻撃から防御する」

とは全く異なる考え方となります。

IaaS(AWSなど)やSaaSの普及、リモートワークの増加、サイバー攻撃の巧妙化に伴い、徐々にゼロトラストが重要視され始めました。

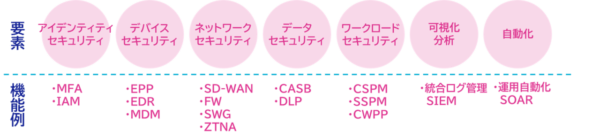

ゼロトラストアーキテクチャ(ゼロトラストを実現するための7つの要素)は、以下のように定義されています。

これら各要素のサービスを提供する会社が、それぞれ“ゼロトラスト”を謳っているため、世の中には様々な“ゼロトラストソリューション”が存在します。(会社によっては、MFAも“ゼロトラストソリューション”と呼ばれ、CASBも“ゼロトラストソリューション”と呼ばれます。)

いろいろな製品が“ゼロトラストソリューション”と呼ばれると分かり辛いのですが、

SASEに関しては、ゼロトラストアーキテクチャ上で、主に“ネットワークセキュリティ”の要素/機能を提供するソリューションです。

つまり、SASEはゼロトラストを実現する要素の1つ、と言うことです。

繰り返しになりますが、SASE自体は“ネットワーク”と“ネットワークセキュリティ”のクラウドソリューションである、とご理解ください。

SASEを構成する機能

SASEが持つべき機能は何なのか? を具体的に以下に羅列します。

※こちらは、私がGartner(最初にSASEを提唱した会社)のレポートから、分かりやすさ/耳なじみの良さを重視して再整理したものです。

<ネットワーク機能>

・プライベートバックボーン(専用の回線)、SD-WAN、Proxy、WAN最適化、QoS、ネットワークアプライアンス(NW機器) 他<ネットワークセキュリティ機能>

・ファイヤーウォール(FW)、SWG、ZTNA、CASB、RBI 他※出典:Magic Quadrant for Single-Vendor SASE, Published 3 July 2024

また、これら全てはクラウドベースで提供されることが大前提となります。

なお、世の中にSASEを呼称するソリューションは沢山ありますが、その中には、上記全ての機能が含まれていない製品も数多くあります。

(例えば、ネットワークセキュリティ機能はあるがSD-WAN、Proxyの機能はない・・・など)

SASEを検討される際には、「自社に必要な機能は何なのか?」、「その機能が検討しているSASEに含まれているのか?」について、ぜひ整理していただければと思います。

※弊社にご相談いただければ、お客様の要件と最適なSASEについて、ご一緒に整理させていただきます。

SASE導入のメリット

「SASEが一体何なのか?」、少しでも理解が深まりましたでしょうか?

概要が理解できれば、次のステップとして「SASEは私達にどんな価値をもたらすのか?」が気になるところです。

SASEは、境界型(従来型)のネットワーク/セキュリティを利用している方にとって多大なメリットがありますが、複合的で一言では表現し辛いため、自分なりの分類で説明してみます。

<SASE導入のメリット>

| No | 特徴(利点) | 価値をもたらす領域 |

| ① | ネットワーク構成がシンプルになる | 運用面、コスト面、セキュリティ面 |

| ② | 全ての通信をリアルタイムに一元管理できる | (ネットワークの)品質面、運用面 |

| ③ | 境界だけではなく、拠点/端末間の通信も全てセキュアに管理できる | セキュリティ面 |

| ④ | すぐに利用できる・スモールスタートできる | デリバリー面、コスト面 |

①ネットワーク構成がシンプルになる

これが、SASEの最大の特徴であり、かつ最大のメリットだと思います。

従来型のネットワークは、複数キャリアを使い分け・管理していたり、セキュリティ機器がバラバラであったりと、シンプルな構成ではないことがほとんどです。

近年ではリモートワーク環境、SaaS・IaaSの導入が急激に進んだことで、継ぎ接ぎの対応による更なる複雑化が進んでしまっています。

SASEでは、ネットワークとネットワークセキュリティの機能が全てクラウドサービスで提供されるため、これまで多種多様な機器・サービスで対応していたネットワーク領域を集約化できます。

ネットワーク領域の集約化によって、運用負荷は大きく軽減されます。(キャリア/機器ごとの細かな管理・調整は必要なくなります。)

コスト面では、通信キャリアのサービスや各種機器にかかる費用は不要となります。

もちろんSASE分のコストは新たに発生しますが、ネットワーク全体のコストで見ると、環境次第で大幅な削減が可能となります。

また、集約化により企業のセキュリティポリシーも統一化され、一元管理が可能となるため、企業のセキュリティレベルを向上させます。

②全ての通信をリアルタイムに一元管理できる

従来のネットワーク(インターネット・専用線)では、専用の分析ツール・サービスなどを利用しない限り、通信量や通信内容を可視化することができません。

つまり「誰が」、「いつ」、「どこに」、「どれくらい」通信したかが、分からない状況です。

この状態には、様々な問題があります。

まず、通信帯域がひっ迫している場合に、その原因特定・対処が出来ません。

そうすると、品質が悪いという結果論で、本当は必要ない回線増強(コスト増)を行ってしまう可能性があります。

※具体的に例えると、通信がひっ迫している原因が実は「多くの社員が業務内にYoutubeを見ているから」だと特定できれば、

回線増強をしなくても、社員へのYoutubeアクセスを制限するだけで問題は解決するかもしれません。

同様に、ネットワーク障害やセキュリティインシデントが発生した場合にも、その原因特定・対処が困難となります。

(対応できる場合もありますが、可視化している場合と比べて格段に時間を要します。)

SASEでは、全ての通信量・通信内容をリアルタイムに可視化・一元管理でき、上記のような問題を解消します。

③境界だけではなく、拠点/端末間の通信も全てセキュアに管理できる

サイバー攻撃はどんどん巧妙化しており、もはや従来の境界型セキュリティでは対応しきれなくなっています。

例えば、直近の脆弱性を突いた「ゼロデイ攻撃」、セキュリティの弱い子会社・関連会社・地方/海外拠点からターゲットの企業に侵入する「サプライチェーン攻撃」などが有名です。

また、「フィッシング(メールを通じた偽URLへの誘導など)」もかなり巧妙化しており、馬鹿にできません。

境界型セキュリティ(内部は安全)のネットワークでは、外部からの攻撃は想定(対策)していても、社内通信を利用した内部からの攻撃は想定(対策)していません。

つまり、高度な攻撃で一度社内に侵入されると、全てのシステムに自由にアクセスされてしまいます。

毎年、こういった方法で多くの企業がランサムウェアや情報漏洩の被害に遭っています。

この問題を解消するために注目されているのが「ゼロトラスト」であり、SASEはその実現を手助けします。

先述の通り、SASEは クラウドで“ネットワーク”と“ネットワークセキュリティ”を提供 する製品です。

それは、 外部だけでなく、内部(拠点/端末間の通信)も全てセキュアに管理できる ということであり、拠点を経由しターゲット侵入する 「サプライチェーン攻撃」への防御を可能とします。

また、クラウドサービスのため自社で管理するセキュリティ機器は無くなり、「ゼロデイ攻撃」など脆弱性を狙った攻撃も回避できます。

※各種機器の脆弱性対応(パッチ適応・バージョンアップ作業)は、SASEベンダー側で厳格に管理・実行されます。

巧妙化するサイバー攻撃への対策には、SASEの導入が大きな効果を発揮します。

④すぐに利用できる・スモールスタートできる

これはクラウドサービスの一般的なメリットですが、もちろんSASEでも同様です。

従来、新たな回線を手配する場合には、開通まで数か月程度のリードタイムが発生します。(増速する場合にも、同様に数か月必要です。)

セキュリティ機器に関しても、モノにもよりますが少なからず納期の影響を受けます。

クラウドサービスであるSASEでは、インターネット回線さえあれば、新規回線の手配や増速にリードタイムを必要としません。

(既存ネットワークやSASEの設定・構築期間は必要となります。)

所定の手続きの経てライセンスが発行されれば、即利用可能となります。

すぐに利用可能なため、SASEはスモールスタートしやすいソリューションでもあります。

クラウドサービスの特性を活かして、小規模から始められる価格形態のSASEも多数あります。

最小構成から始め、後から必要に応じて拠点/帯域/セキュリティ機能などを追加する、

という柔軟な導入を行える事が、SASEの強みの1つとなります。

おわりに

SASEを学び始めて3ヶ月の私の言葉で、できるだけ詳しくない方にも伝わるように解説してみました。

「SASEとは何?」「何が魅力なの?」について、理解が深まりましたでしょうか?

何か知識を身に着けるうえで「しっかり理解すること(=自分の中に落とし込み、嚙み砕き、自分の言葉で説明できるようになること)」は とても大事ですが、解説サイトや説明資料を見ても表面上・文字面でしか理解できない、という悩みは良くあると思います。

特にSASEは、ネットワークやセキュリティ関連の経験があれば別ですが、初心者の方にとっては「しっかり理解すること」が難しい領域だと感じています。

私も3ヶ月前までそういった経験がなく、とても苦労しました。

この記事が、皆さんのSASEに対する理解を深める一助となれば、嬉しく思います。

最近は、生成AIを活用するとより具体的で分かり易く解説してくれたりもするので、ピンとこなかった説明は、ぜひご自身でも深掘りしてみてください。