本記事は 夏休みクラウド自由研究2025 8/8付の記事です。 本記事は 夏休みクラウド自由研究2025 8/8付の記事です。 |

Catoクラウドのセキュリティ機能のうち、Threat Preventionオプションにて提供される

Anti-MalwareとIPSについて詳しく紹介いたします。

はじめに:Threat Prevention機能について

Catoクラウドが提供する数多くのオプションの中で、最も基本的なセキュリティ機能を提供するのが

「Threat Prevention」オプションです。

本オプションには、大きく分けて「Anti-Malware」「次世代Anti-Malware(NGAM)」「IPS」

の3機能が含まれております。オプションとして追加することで

高性能なウィルス対策ソフトウェアや次世代セキュリティソフトウェアを導入するのに相当する

セキュリティが提供されるようになります。

本記事では、これらの記事について紹介すると共に、

少し深堀りして具体的な挙動も含めて説明していきます。

CatoのAnti-Malware機能

まずはAnti-Malware機能の概要と挙動について紹介していきます。

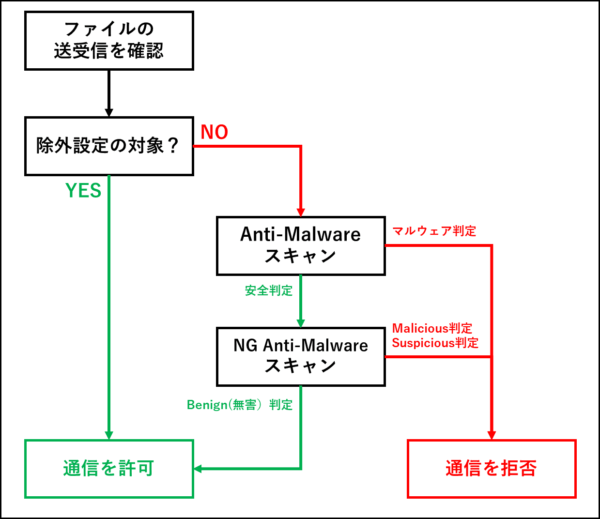

2つのAnti-Malwareとその関係性

先述の通り、Catoの提供するAnti-Malware機能は2種類存在します。

どちらもHTTP、HTTPS、FTPの3種のプロトコルによる通信が対象となっています。

| 名称 | 役割 |

| Anti-Malware | いわゆる一般的なウィルス対策ソフトウェアに近い、シグネチャベースおよび挙動検知型の アンチマルウェアです。 Catoネットワークを経由してやり取りされるファイルを自動でスキャンします。 |

| NG Anti-Malware | 膨大な量のマルウェアの機能を学習したAIによって、特徴を検知するアンチマルウェアです。 未知のマルウェアやゼロデイのマルウェアにも対応することが可能です。 Catoネットワークを経由してやり取りされるファイルを自動でスキャンします。 |

これらの機能は同時に稼働しているわけではなく、下記のように順番に適用されます。

1.対象となるファイルが除外対象でなければ、「Anti-Malware」によるスキャンを実施

2.「Anti-Malware」の結果に問題が無い場合、「NG Anti-Malware」によるスキャンを実施

3.結果に応じてAllow / Blockを決定

NG Anti-Malwareは、必ずAnti-Malwareの後で動作します。この挙動を考慮してか、

NG Anti-Malwareは前提としてAnti-Malwareの有効化が必須となっております。

普段意識する必要はありませんが、念のため気を付けておきましょう。

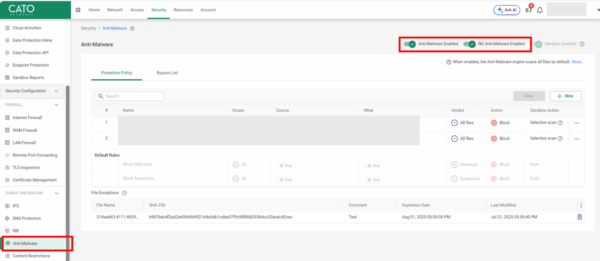

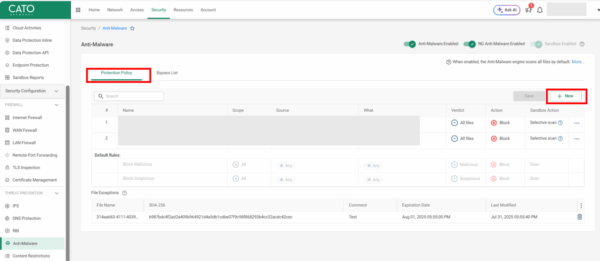

Anti-Malwareの有効化

CatoのAnti-Malware機能は、[Security] > [Anti-Malware]から

簡単に有効化 / 無効化を設定できます。

デフォルトで両方有効化されているため、特に無効化する理由が無ければそのままで問題ありません。

なお、先述の通りNG Anti-MalwareはAnti-Malwareの稼働を前提としているため、

Anti-Malwareを無効化するとNG Anti-Malwareも同時に無効化されるようになっています。

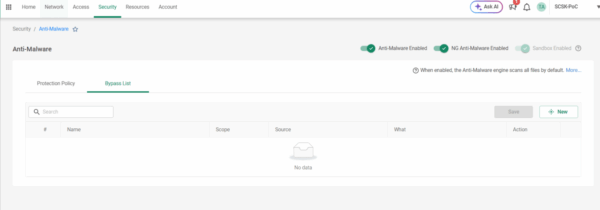

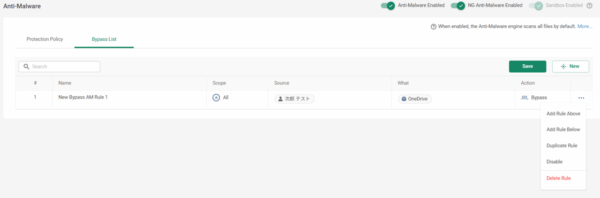

Anti-Malwareの除外設定(Bypass List)

Catoクラウドに限らず、ウィルス対策ソリューションは本来必要なファイルを

ウィルスとして誤検知してしまう恐れがあります。

こうしたケースの対策として、スキャン対象から除外する機能が存在します。

Catoクラウドの場合、[Security] > [Anti-Malware] の [Bypass List]タブから設定を行います。

こちらの機能では、ファイル単位ではなく宛先や通信を行うアプリで除外する形となります。

設定項目は下記のとおりです。

| 名称 | 役割 |

| General | ルールの名称と基本的な設定を決定します。 「Rule Order」はルールの配置位置です。 「Scope」によって、WAN通信、Internet通信のどちらかだけを対象とすることも可能です。 |

| Source | 特定のユーザやグループ、Site等、接続元を指定することができます。 例えば、「システム部門のユーザのみ許可」「特定IPセグメントの機器に限り許可」 といった制御が可能です。 |

| What | 除外対象を指定します。 IPアドレスやドメインでの指定の他、「Sharepointでのファイル連携はバイパス」といった アプリケーションでの除外も可能です。 |

以下のように、ルールが追加されたことを確認できます。

ルール右側の「…」より、ルールの無効化や削除といった操作を実施可能です。

設定変更後、反映のために「Save」を実行することを忘れないようにしましょう。

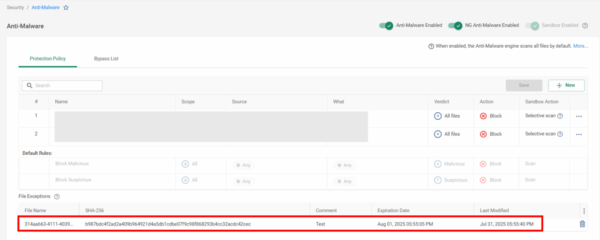

Anti-Malwareの除外設定(File Exception)

Catoは誤検知の対応方法として、個別ファイル単位での除外設定にも対応しています。

SHA-256のハッシュ値により識別しているため、同一のファイルであれば

どこを経由したものであっても除外の対象となります。

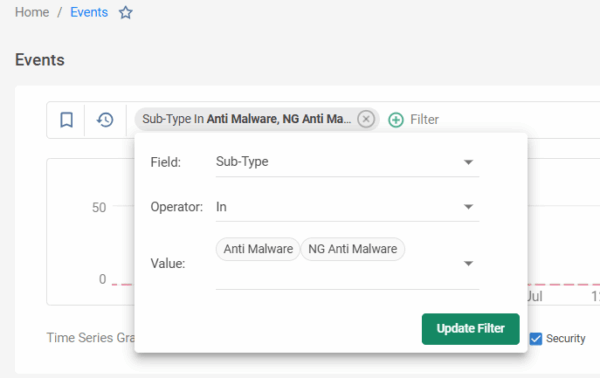

本設定については、実際にイベントとして検知して初めて設定できるようになっています。

[Home] > [Events]にて、以下のようなフィルタリングを行うことで、Anti-Malware機能によって出力されたイベントが一覧表示されます。

・Sub Type In “Anti Malware”, “NG Anti Malware”

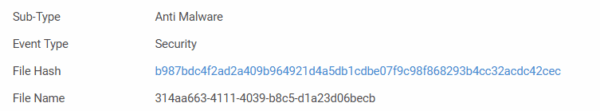

表示されたイベントを確認すると、「File Hash」という属性が存在することを確認できます。

(値が青色の文字で表示されています。)

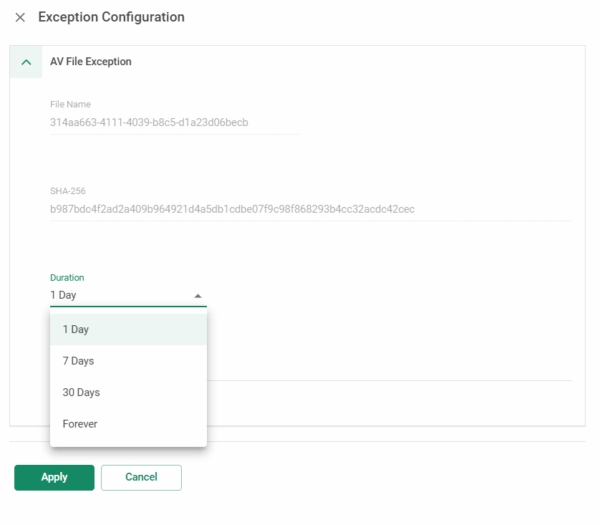

青色で表示されている値をクリックすることで、「File Exception」の設定ウィンドウが開きます。

除外の期間とコメント(任意)を設定して「Apply」をクリックしましょう。

[Security] > [Anti-Malware]にて、追加されたルールを確認できます。

有効期間が過ぎた時点で無効化されるほか、手動での削除も可能です。

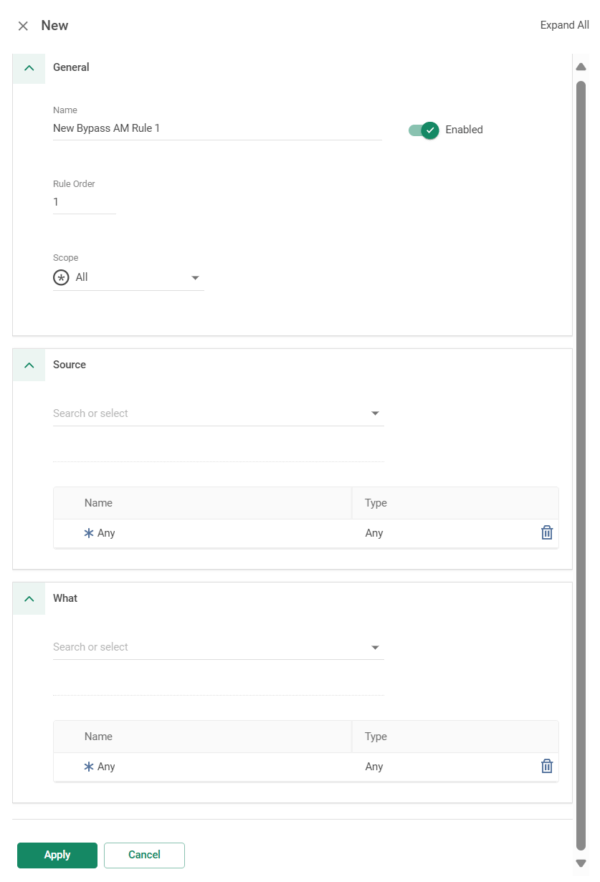

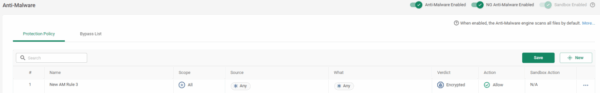

Anti-Malwareの個別設定追加

Anti-Malware機能は、デフォルトで「Malicious (virus_found)」または「Suspicious」

と判定したファイルを全てブロックするように設定されています。

上記と異なる挙動を適用したい場合、[Protection Policy]タブでポリシーを作成します。

設定項目は下記のとおりです。

| 名称 | 役割 |

| General | ルールの名称と基本的な設定を決定します。 「Rule Order」はルールの配置位置です。 「Scope」によって、WAN通信、Internet通信のどちらかだけを対象とすることも可能です。 Rule Orderが小さい(上に表示される)ルールが優先的に適用されるため、 条件の広いルールはなるべく下に配置しましょう。 |

| Source | 特定のユーザやグループ、Site等、接続元を指定することができます。 例えば、「システム部門のユーザのみ許可」「特定IPセグメントの機器は禁止」 といった制御が可能です。 |

| What | 除外対象を指定します。 IPアドレスやドメインでの指定の他、「Sharepointでのファイル連携は許可」といった アプリケーションでの除外も可能です。 |

| Verdict | 検知結果を指定します。

All Files:その名の通り、すべてのファイルです。 |

| Action | Allow / Blockを指定します。 また、Eventsへのログの出力有無、メール通知の送付有無を設定します。 Eventsへの出力は、原則として有効化することを推奨します。 |

作成後、一覧に想定通りのルールが存在することを確認してから「Save」を実行しましょう。

(参考)ウィルス対策ソフトウェアと比較してのPros & Cons

これまで述べてきたように、CatoのAnti-Malware機能は

通常のアンチマルウェアや次世代アンチマルウェアソフトに匹敵する防御機能を有しています。

一方で、仕様上どうしても対処が難しい点もあります。これらについてざっと記載します。

CatoのAnti-Malwareの強み

- 定義ファイルの更新頻度

- CatoのAnti-Malwareは、30分毎に定義ファイルを更新しています。

特にレガシーなタイプのシステム構成をとっている場合、

従来型のエンタープライズ向けウィルス対策ソフトウェアの端末上の定義ファイル更新頻度は

1日1回、またはそれ未満というケースも少なくありません。

- CatoのAnti-Malwareは、30分毎に定義ファイルを更新しています。

- Catoのバックボーン上で機能する

- CatoのAnti-Malware機能は、すべてバックボーンの通信上で動作します。

このため、動作が端末自体のリソースを消費することはありません。

定義ファイルのダウンロードにより通信帯域が圧迫される……といったこともありません。

※前述の従来型システムでの実端末に対する更新頻度の低さは、

こういった影響を回避するため止む無く、ということも多いと思います…… - 端末上で動作するものではないため、(特にSocket配下の機器について)

端末からは直接動作を無効化することができません。

万が一端末がマルウェアに感染してしまったとして、外部への情報送信や他の機器への拡大は

相変わらずCatoのセキュリティ機能による監視の対象となります。

- CatoのAnti-Malware機能は、すべてバックボーンの通信上で動作します。

CatoのAnti-Malwareの弱み

- ネットワーク外の感染は回避不能

- あくまでもCatoを介した通信を監視するものであるため、

Bypass機能などを用いてCatoのネットワークを迂回している場合は検知できません。

当然ながら、「マルウェア入りのUSBメモリを挿入した」といったケースも検知できません。

- あくまでもCatoを介した通信を監視するものであるため、

- 実行そのものを止める機能は無い

- 上記と同様の理由で、仮に端末上に既にマルウェアが存在した場合に、

それを実行すること自体を検知、ブロックすることはできません。

ただし、強みとして記載した通り、この場合でも外部サーバへの情報送信などは

Catoの機能によって阻止できる可能性があります。

- 上記と同様の理由で、仮に端末上に既にマルウェアが存在した場合に、

- 対象とする形式の制約

- 前述の通り、本機能が対象とする通信はHTTP、HTTPS、FTPです。

外部との通信であれば概ねカバーできますが、

SMBによるファイル授受が対象外であるため、社内ファイル共有での拡散に注意が必要です。

- 前述の通り、本機能が対象とする通信はHTTP、HTTPS、FTPです。

上述の弱みについては、CatoのAnti-Malwareの動作仕様上の制約というべきものです。

エンドポイント型のセキュリティ対策を併用することで、より強固なセキュリティを構築可能です。

なお、Catoにはエンドポイント型のセキュリティを提供する

「Endpoint Security(EPP)」オプションもございます。

セキュリティ機能の一括管理を希望する場合、検討するのも一つの手です。

CatoのIPS機能

IPSはAnti-Malwareとは異なり、ファイルではなく通信自体を対象とした検知、防御を行います。

一例としては、以下のような挙動を行います。

- C&Cサーバやフィッシングサイトといった、攻撃用のサイト・サーバへの通信をブロックする

- CVEとして公開された、既知の脆弱性を突くための通信を検出、ブロックする

- 攻撃の前段階にあたるネットワークスキャンをブロックする

Anti-Malware機能と同様に、Catoは(除外設定が無い限り)経由する通信全てに対して上記の処理を実施することが可能です。

通信の内容を解析して防御するという挙動の関係上、

CatoのTLSインスペクションが無効である場合は暗号化通信に対する検知性能が大きく低下します。

IPSを使用する場合、可能な限りTLSインスペクションも有効としましょう。

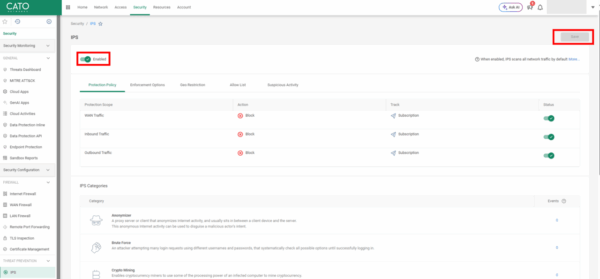

IPSの有効化

IPS機能は、[Security] > [IPS]のトグルスイッチで有効化 / 無効化します。

下部のトグルスイッチを利用することでインターネットの通信のみを対象にするといった設定も可能ですが、基本的には全て対象とすることを推奨します。

設定変更後は、ウィンドウ右上にある「Save」の実行を忘れないようにしましょう。

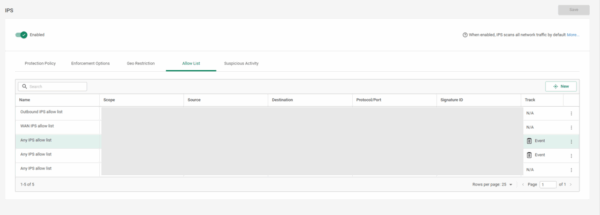

IPSの除外設定

IPS機能についても、Anti-Malware機能と同様に誤検知を防ぐための除外設定を行うことが可能です。

設定方法には、大きく2つのパターンが存在します。

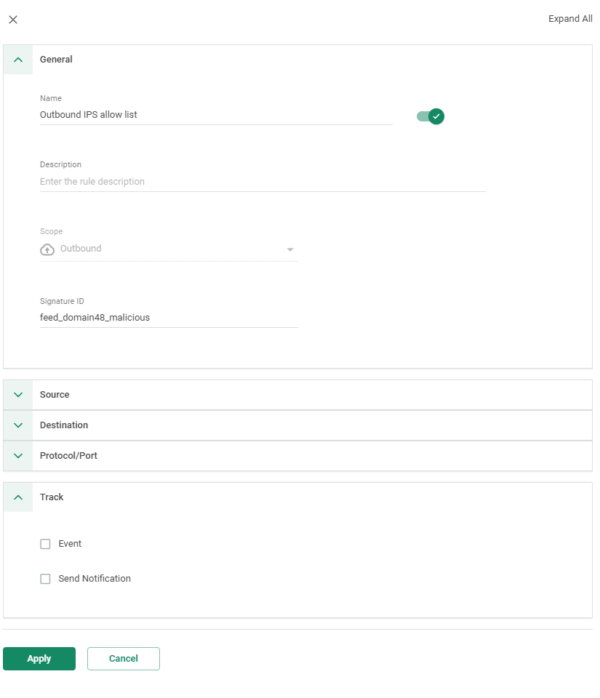

パターン1:設定をマニュアル作成

[Security] > [IPS] の [Allow List] タブから、除外設定を管理することが可能です。

「New」をクリックすることで、設定画面が表示されます。

| 名称 | 役割 |

| General | ルールの名称と基本的な設定を決定します。

Name:ルール名です。 |

| Source | 特定のユーザやグループ、IPレンジ、Site等、接続元を指定することができます。 |

| Destination | 除外対象の宛先を指定します。 IPアドレスやサブネット単位での指定、拠点間通信向けにSite単位の指定も可能です。 実は「General > Scope」に応じて設定可能項目が変更されており、 ドメイン指定は「Outbound」「WAN」のどちらかでないと設定できない (「All」では設定できない)ため注意しましょう。 |

| Protocol/Port | 対象ポートを指定します。 例えば、DNS通信を除外するのであれば「TCP_UDP/53」を指定することとなるでしょう。 |

| Track | この除外設定が適用された場合の、 Eventsへのログの出力有無、メール通知の送付有無を設定します。 |

設定後「Apply」を押下して、一覧に設定が追加されたことを確認します。

設定の変更、内容の確認後に、ウィンドウ右上の「Save」を実行しましょう。

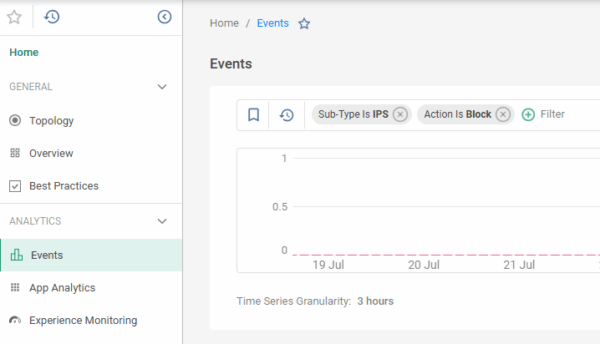

パターン2:イベントログから除外設定を作成

「業務通信が上手くいかず、調査した結果IPSのブロックが原因だった」といったケースでは、

対策として該当する通信の除外設定を追加する必要が生じます。

Catoには、ブロックされた通信のイベントログから除外設定を生成する機能が存在します。

[Home] > [Events]にて、以下のようなフィルタリングを行うことで、IPSによってブロックされたイベントのログを確認することができます。

・Sub-Type Is IPS

・Action Is Block

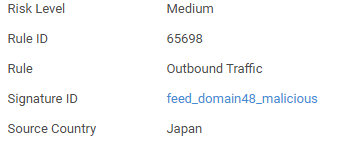

イベントの一覧で目的のログを見つけたら、詳細を確認します。

中に「Signature ID」という属性があり、値が青色で記されていることを確認できます。

このIDの値(青色部分)をクリックすることで、即座に除外設定の作成画面が開きます。

対象の通信を絞り込むための設定がすべて入力済みとなっているので、

「Apply」を押すだけで設定が完了します。

※接続元IPまで固定されているため、必要に応じ変更しましょう。

極めて簡単に設定できるうえ、適用範囲を最低限に絞ったルールが作成されるため

セキュリティ上も利点のある方法です。ぜひ活用していきましょう!

IPSのオプション機能

IPSには、メインとなる機能を補完するオプションがいくつか存在します。

それぞれ別のタブにて設定が可能です。

- [Enforcement Option]タブ

- Outbound Traffic – Block newly registered domains

作成が確認されてから14日以内のドメインを宛先とした通信を、一律でブロックします。

攻撃者が使い捨てのような新規ドメインを用意するケースは少なからず存在しますが、

そうした場合はこのオプションで無条件にブロックできることになります。 - Inbound Traffic – Suspicious IP quarantine

短期間で高頻度にIPスキャンを行っているアドレスが確認された場合に、

当該IPアドレスの通信を5分程度遮断する機能です。

- Outbound Traffic – Block newly registered domains

- [Geo Restriction] タブ

IPアドレスベースで、特定の国との通信を一律ブロックとすることが可能です。

インバウンド通信のみ、アウトバウンド通信のみといった設定も可能です。 - [Suspicious Activity] タブ

IPSでブロックするには至らない、疑わしい通信を識別してログに残す機能です。

あくまでもモニタリングだけで、ブロックすることはありません。

[Home] > [Events]上では、Sub-Typeは「IPS」ではなく、

「Suspicious Activity」という固有のSub-Typeで記録されています。

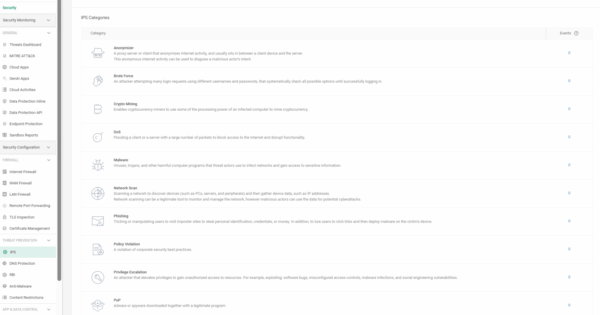

(参考)IPSはどんな通信を検知している?

IPSがどのような通信をブロックしたか、大まかな傾向は

[Security] > [IPS] 下部の「IPS Categories」にて確認可能です。

この項目には、各カテゴリごとの直近7日間での検知回数が表示されます。

また、1件以上存在する場合は、回数部分をクリックすることで

当該の条件に合うフィルタ設定が施された状態で[Home] > [Events]に遷移します。

どのカテゴリが多く検知されるかは、それぞれの環境によって大きく異なります。

ここでは、あくまで参考として、比較的多く検知が見られたカテゴリと

ブロックされる通信の例を紹介いたします。

- Policy Violation

Catoが「セキュリティ上望ましくない」と判断したアプリケーションによる通信をブロックする

カテゴリです。

具体例としては、BitTorrent系のアプリケーションによる通信のブロック等を確認しました。

このタイプの場合、ログからアプリケーションを確認し、

業務上問題のないものかどうかを検証するのが望ましいでしょう。 - Reputation

「信頼できる」と判断するには不十分な程度の情報しか存在しないIPやドメインにまつわる接続をブロックするカテゴリです。

作成されて日が浅いドメインへの接続は、このカテゴリでブロックされることが多いです。

日本ローカルのサービスなど、世界的にみると利用者の少ないサービスがこのカテゴリでブロックされてしまうケースも存在するため、同じドメインのブロックを大量に検知する場合は確認しておくことが望ましいです。 - Web Application Attack

その名の通り、訪問したウェブアプリケーションに有害な動作が存在した場合に

ブロックするカテゴリです。

このカテゴリについて、圧倒的に検知数が多いのは「adnxs.com」のCookieでした。

Microsoftがターゲッティング広告用に用いているCookieのようで、

基本的には無害なものと考えてよさそうです。

逆に、上記以外を検知している場合は内容を精査する必要があるかもしれません。

終わりに

本記事では、Threat Preventionの機能について紹介しました。

本機能は重要な一方、普段は誤検知かトラブルが起きない限り、あまり参照しない機能です。

もしもの時のために、一度操作を確認しておくのも良いかもしれません。