Catoクラウドには以下のような様々なセキュリティオプションがあります。

これらのセキュリティ機能・ツールを組み合わせることで、さまざまな脅威から包括的に保護することが可能となります。

・ セキュア Web ゲートウェイ(SWG)

・ 次世代型アンチマルウェア(NGAM)

・ 不正侵入検知防御(IPS)

・ SaaS・アプリケーション利用の可視化/評価/制御(CASB)

・ 情報漏洩対策(DLP)

・ リモートブラウザ分離(RBI)

・ SaaS Security API

この中から今回は、Catoクラウドの情報漏洩対策にあたる「DLP」について紹介していきます!

はじめに

CatoクラウドのDLPは、標準搭載されている機能ではなくセキュリティオプションです。

また、DLPについては、同じくセキュリティオプションであるCASBのご契約が行われていることが前提となっております。

つまり、DLPは、CASBをベースとしてアプリケーション制御に追加するデータおよびコンテンツの検査を行う機能となります。

DLPのコンテンツ検査は、透過型(インライン)プロキシのため、CASBと同じくTLS Inspectionの有効化が必須です。

Catoクラウドのサービス体系については別記事で詳しく説明しておりますので是非ご参照ください!

DLP(Data Loss Prevention)とは

DLP(Data Loss Prevention)とは、機密情報や個人情報の損失および情報漏洩を防ぐセキュリティツールのことです。

従来の情報漏洩対策といえば、操作ログの取得のように、ユーザーが不審な行動をしていないかを監視する方法が主流でしたが、この方法では、ログやアラートの量が多くなってしまい、運用の負荷が高くなる点が課題となっていました。

それに対し、DLPは重要データそのものを監視するため、ログやアラートの数を必要最低限に抑えることができます。

さらに、データごとに操作制限を設けることで正規ユーザーによる機密データの持ち出しを防ぐことができるのがメリットといえます。

DLPの機能をざっくりまとめると、以下の3つです。

- 重要データの識別する機能

- 重要データに対して操作制限を設ける機能

- インシデント検出機能

それでは、Catoクラウドにおけるそれぞれの機能について紹介していきます。

CatoクラウドのDLP

識別

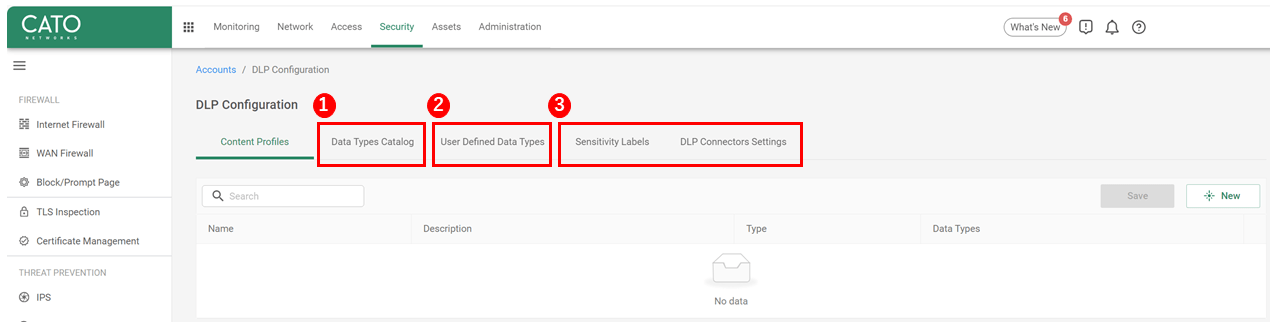

重要データの識別方法は以下設定箇所にて、定義ができます。

*設定箇所:Security>DLP Configuration(2023年10月時点)

※2024年11月以降 メニュー変更後はSecurity>Security Configuration>DLP Profiles

定義の方法は次の3通りです。

- Catoが事前に定義してくれている定義型を利用する

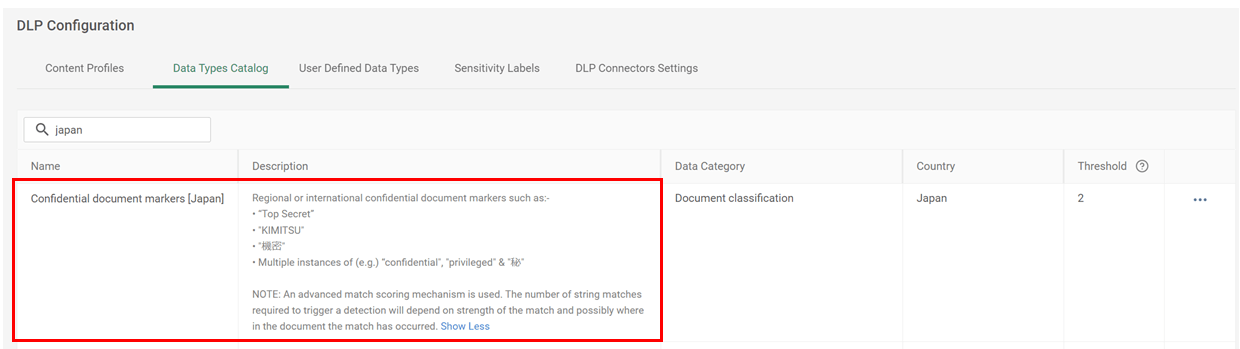

*設定箇所:Security>DLP Configuration>Data Types>Data Catalog

※2024年11月以降 メニュー変更後はSecurity>Security Configuration>DLP Profiles>Data Types>Data Catalog

Data Catalogにて事前定義型一覧の確認が可能です。

日本では”機密”という文字が記載されたデータや”マイナンバー情報”等個人情報が記載されたデータが定義されています。 - カスタム定義型を作成する

*設定箇所:Security>DLP Configuration>Data Types>User Defined

※2024年11月以降 メニュー変更後はSecurity>Security Configuration>DLP Profiles>Data Types>User Defined 事前定義型でカバーできない場合は、User Definedにてデータ型のカスタマイズが可能です。

KeyWordやDoctionary、正規表現 等、要件に沿って定義します。 - Microsoft 365のMIPラベルを利用する

*設定箇所:Security>DLP Configuration>Settings>DLP Connectors

※2024年11月以降 メニュー変更後はSecurity>Security Configuration>DLP Profiles>Settings>DLP Connectors*設定箇所:Security>DLP Configuration>Data Types>Sensitivity Labels ※2024年11月以降 メニュー変更後はSecurity>Security Configuration>DLP Profiles>Data Types>Sensitivity Labels

DLP Connectors にてAPIコネクタを構成し、使用するMIPラベルをSensitivity Labelsより自動的に取得します。

1の事前定義型を利用する方法が1番簡単そうですが、事前定義型でカバーできない場合は2や3を利用することでポリシーに沿った設定が自由にできます。

操作制限

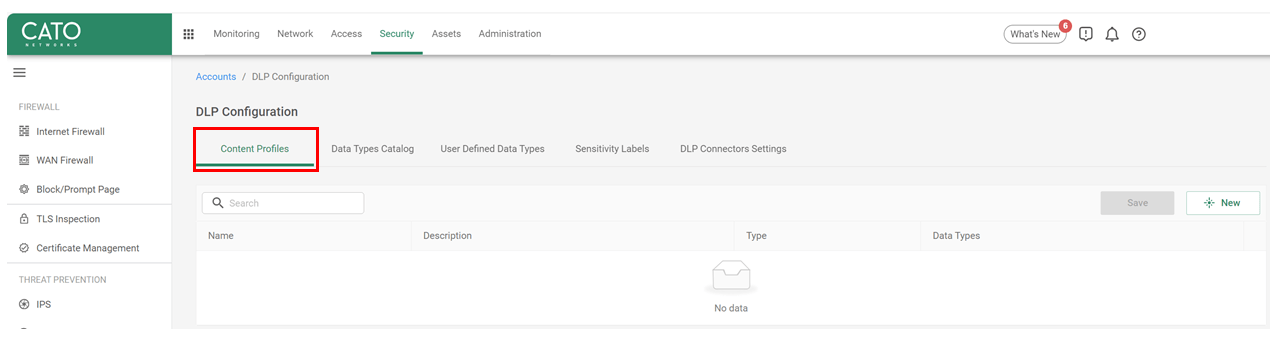

ルールを作成するにあたり、以下設定箇所でProfileの作成をします。

*設定箇所:Security>DLP Configuration>Content Profiles

※2024年11月以降 メニュー変更後はSecurity>Security Configuration>DLP Profiles

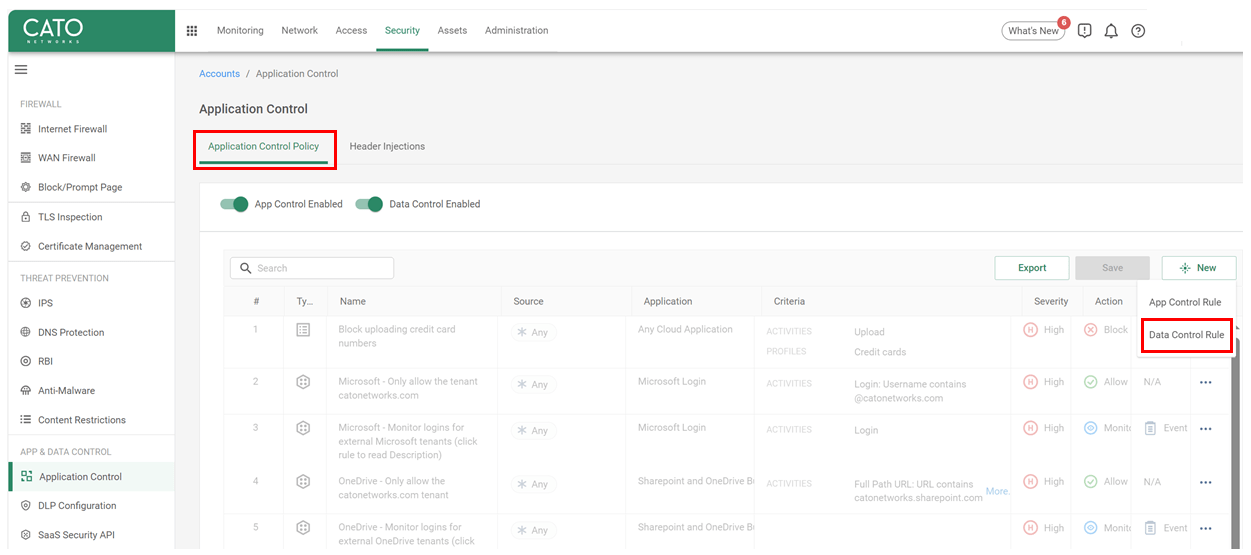

作成したProfileを使って以下設定箇所でルールを作成することで、操作制限ができます。

*設定箇所:Security>Application Control>Application Control Policy

※2024年11月以降 メニュー変更後はSecurity>Security Configuration>Application Control>Application Control Policy

検出

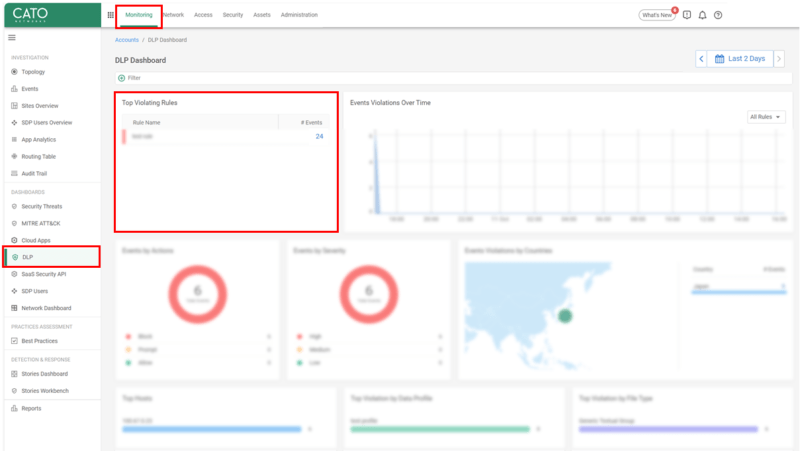

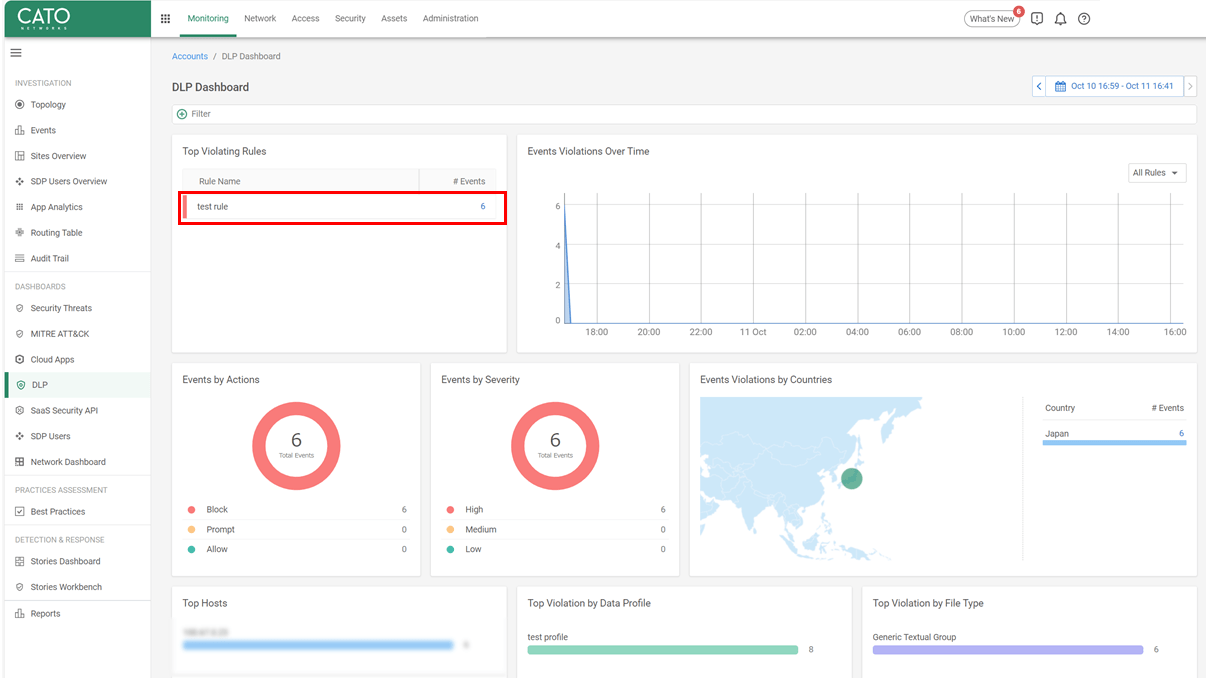

Catoクラウドには、DLP Dashboardがあり、指定時間内のDLPの検出結果を確認することができます。

*設定箇所:Monitoring>DLP(2023年10月時点)

※2024年11月以降 メニュー変更後はSecurity>Security Monitoring>Data Loss Prevention

DLP Dashboardの画面左上、Top Violating Rulesには作成したルール毎にイベントの出力件数が表示されます。

数字をクリックすると、Eventsページに遷移し、出力されたイベントのより詳細な情報を確認することもできます。

手動でFilterをかけて対象のイベントを探すより簡単です。

DLPの動作

CatoクラウドのDLP機能について理解ができたところで、実際にDLPの設定を行い動作テストをしてみました!

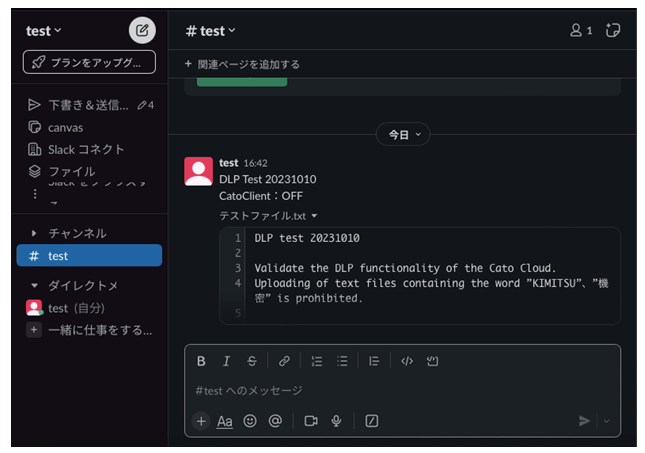

今回は、”機密”の文字が入ったテキストファイルをSlackでアップロードさせないという動作を再現しています。

CatoクラウドのDLP設定は以下3Stepのみで完了です。

Step2:Step1で定義したデータ型のProfileを作成

Step3:Step2で定義したProfileを利用したルールを作成

まずはStep1。

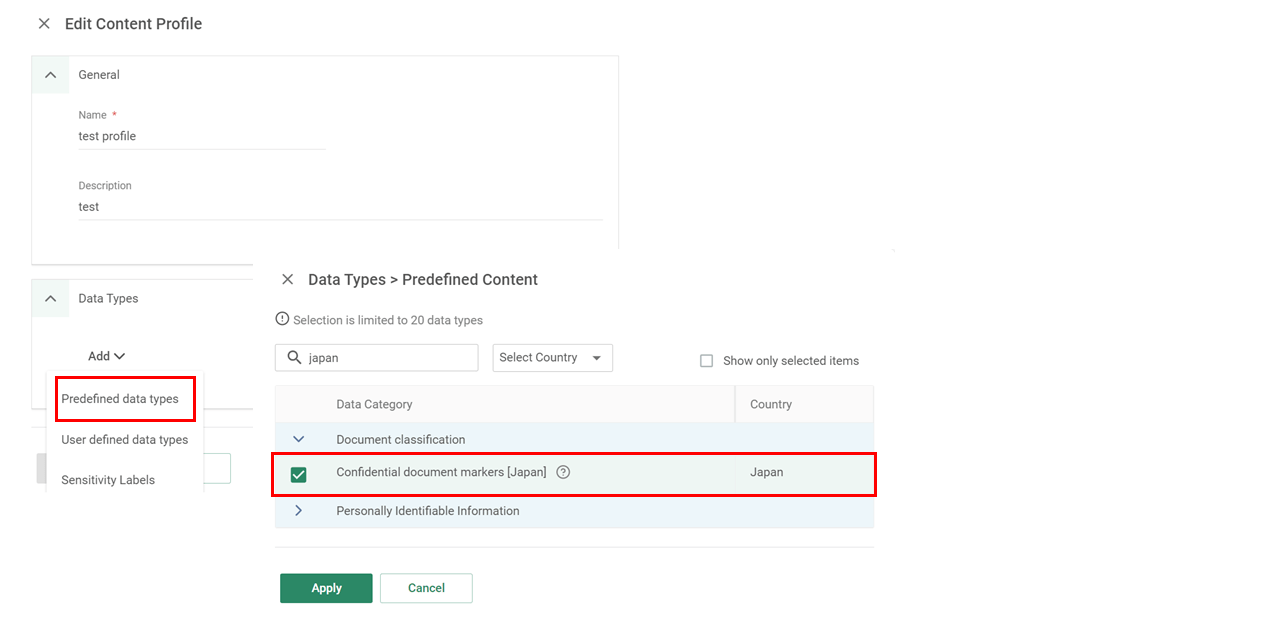

データ型の定義は、事前定義型のConfidential document markers [Japan]が利用できそうなので、これを利用することにします。

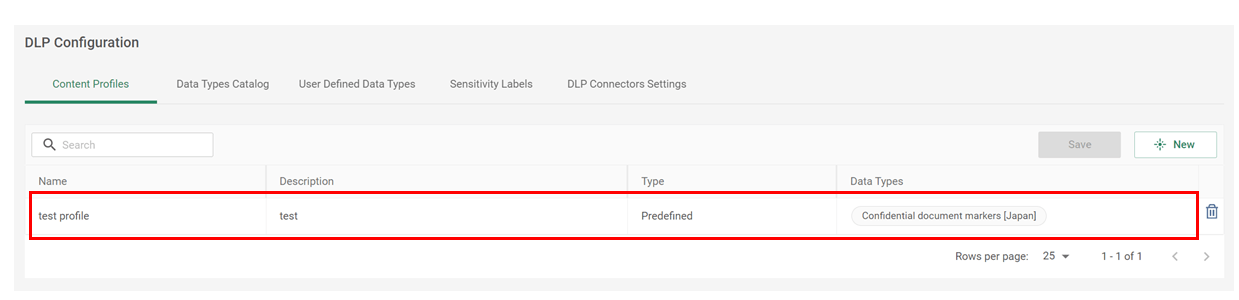

次にStep2。

”test profile”という名前でProfileを作成していきます。

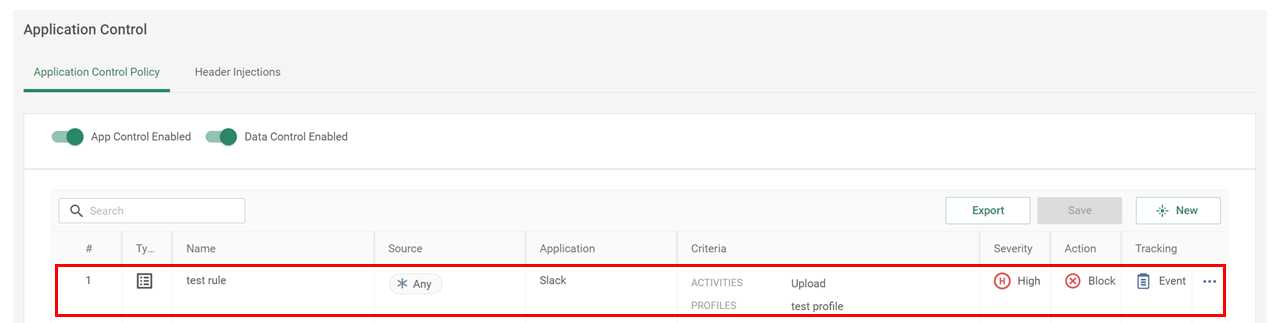

そして最後にStep3。

”test rule”という名前でルールを作成していきます。今回は以下通りの設定を行いました。

- Source:Any

- Application:Slack

- Activities:Upload

- DLP Profiles:test profiles ※STEP2で作成したProfileを選択

- Actions:Block

- Tracking:Event

以上でCMA設定が完了しましたので、実際にBlockされるのかSlackにログインして試してみると・・・

Cato ClientをOFF(Disconnected状態)の場合、”機密”の文字入りのテストファイルはアップロードされていますが、

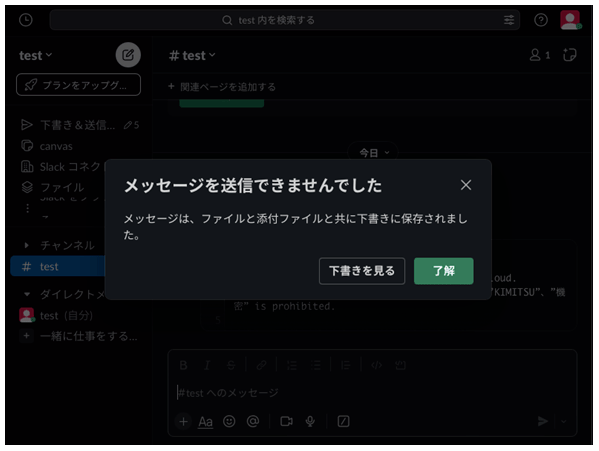

その後、Cato ClientをON(Connected状態)にして再度アップロードを試してみると、想定通りBlockされました。

DLP Dashboardを確認すると、このように表示されています。

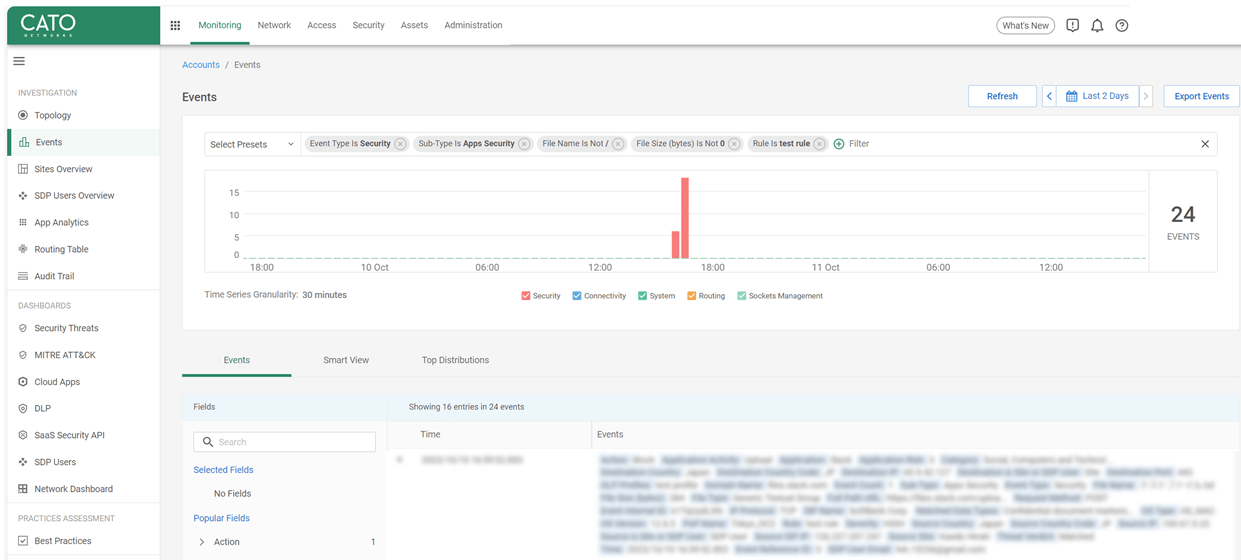

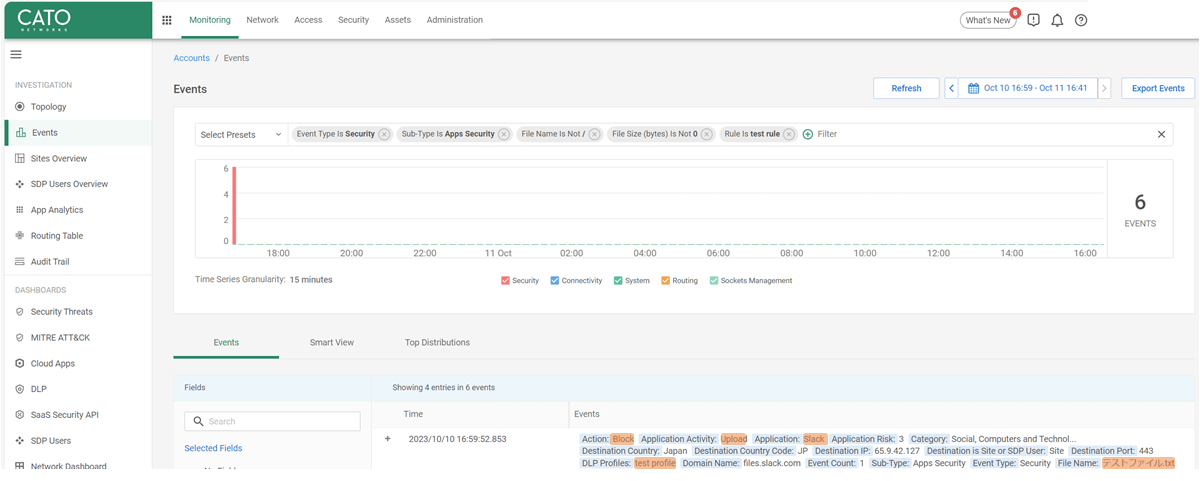

さらに、Monitoring>Events画面でも今回のテストログ出力が確認できました。

※2024年11月以降 メニュー変更後はHome>Events

まとめ

今回は、Catoクラウドの情報漏洩対策にあたる「DLP」について解説を行いましたが、冒頭でも記載の通りその他セキュリティ機能・ツールと組み合わせることで、さまざまな脅威から包括的に保護することが可能となります。

是非、その他セキュリティ機能を併せて導入をご検討ください。