本記事は TechHarmony Advent Calendar 2025 12/17付の記事です。 本記事は TechHarmony Advent Calendar 2025 12/17付の記事です。 |

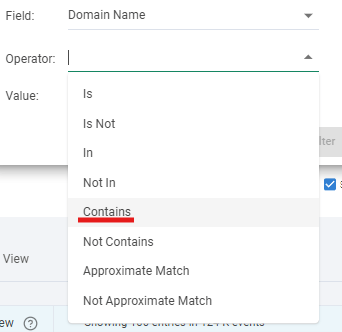

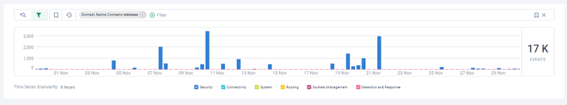

Events から条件を絞ってフィルタリングを行う際、一致条件を選択することができますが、

部分一致で検索したい場合は、Contains の利用が便利です。

例えば、複数のドメイン(*.microsoft.com)宛ての通信を検索したい場合、is, in では一つずつ指定する必要があるため手間がかかりますが、”Contains: microsoft”で検索すれば、ドメインに”microsoft”が含まれたすべてのドメインを検索にかけることができます。Application や URL など、Field で他のものを選択した際にも同じ形で検索することが可能です。

例として、”teams.microsoft.com” への通信イベントを検索する際…

▼is の場合

microsoft の指定だけではヒットせず、teams.microsoft.com で指定することにより、該当ドメインのイベントが出力されます。

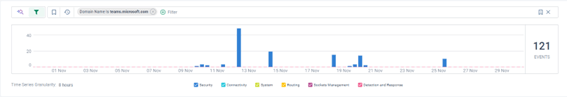

▼Contains の場合

microsoft を指定した場合、”microsoft”が含まれたすべてのドメインを検索できます。

ヒットする文字列が検索されるため、microso のような指定でも検索が可能です!

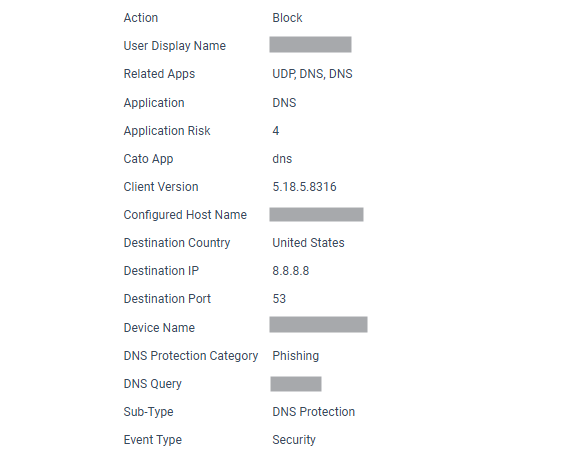

あるドメインに対して接続に失敗するにもかかわらず、Events上で Domain Name で検索しても接続不可のドメインが表示されずにブロックログが見れない、というお問い合わせをいただくことがあります。

その原因の1つとして、該当通信が DNS Protection 機能でブロックされている可能性があります。

例として、以下イベントログからは、あるドメインが DNS Protection によりフィッシングサイトと判定されてブロックされていることがわかります。

しかし、該当ドメインは DNS Query として表示されており、 Domain Name では表示されません。

![]()

そのため、Domain Name で検索してもヒットしない場合は、DNS Query で検索をかけると、ブロックログが確認できるかもしれません…!

また、DNS Protection にてブロックされた場合、”DNS Protection Category”に、どのカテゴリでブロックされたかが表示されます。(カテゴリ一覧は Security > DNS Protection より確認できます)

ドメインへのアクセスがブロックされるのに Domain Name で表示されない場合は、上記をお試しください!

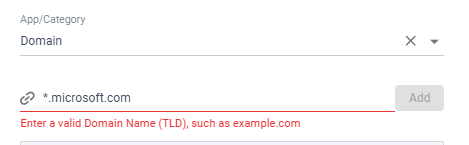

もう一つよくお問い合わせいただく内容として、

あるドメインを、サブドメインも含めてワイルドカード指定

(*.microsoft.com など)でポリシールールの条件として指定したいんだけど、どう設定したらいい?

というお問い合わせを受けることがあるのですが、現状Cato Cloudでは、ワイルドカード指定でのポリシールール等の設定はサポートされていません…

Cato でのドメイン・FQDN ごとの指定方法は以下のようになります。

設定したNATルールが正しく適用されているかわからないといった問い合わせもいただくことがあります。

NAT 変換後の IP アドレスは、Events の Public Source IP から確認することができます。

Public Source IP が意図したものになっていれば、NAT ルールは正しく適用されていると判断できます。

例として、主なパターンを紹介します。

→ FQDN として指定!

・ドメイン(例:*. microsoft.com)

→「*」を除いて、Domain として指定!

・URL(例:*microsoft.com*)

→ Cato では部分一致による URL 指定はサポートされていないため、

FQDN の完全一致、または Domain 単位で指定!